Microsoft сообщает (SA 2953095), что новая memory-corruption cross-Word (2003-2007-2010-2013) 0day уязвимость CVE-2014-1761 используется злоумышленниками для удаленного исполнения кода (Remote Code Execution) в направленных атаках. Атакующие используют специальным образом подготовленный RTF файл для исполнения кода через уязвимую версию MS Word, либо при просмотре сообщения с таким документом в Microsoft Outlook. В атаках были замечены эксплойты для MS Word 2010, хотя уязвимость присутствует во всех поддерживаемых MS версиях.

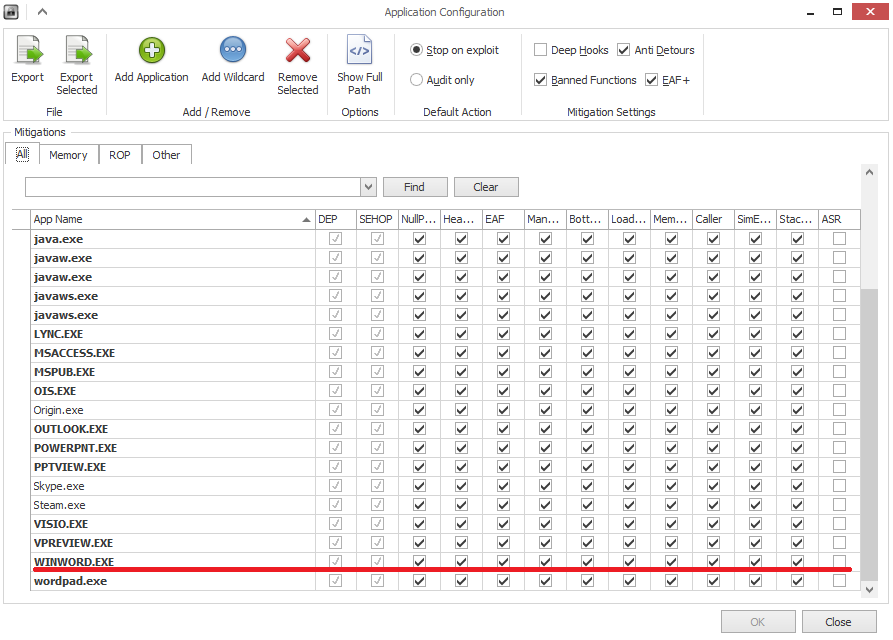

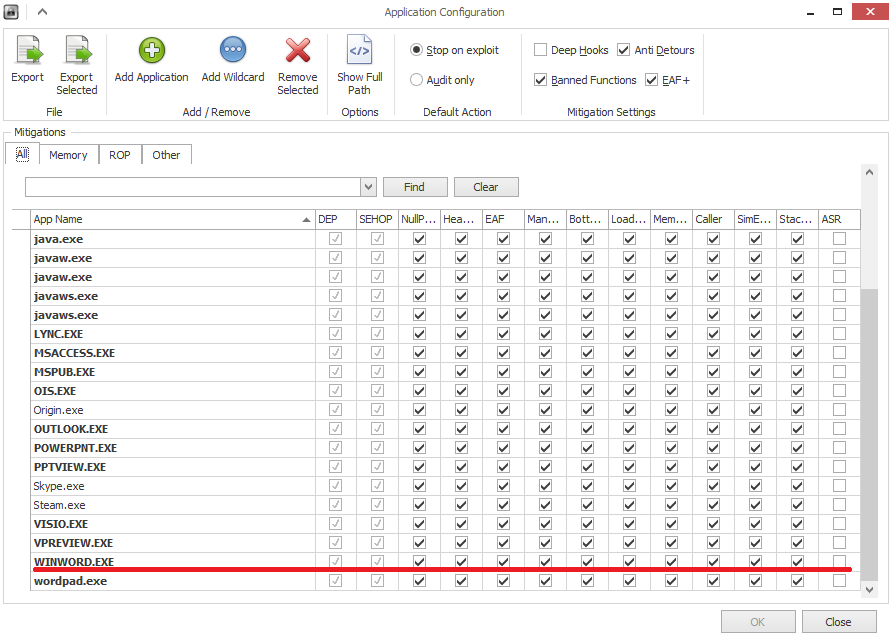

Компания рекомендует воспользоваться выпущенным средством Fix it, которое доступно по этой ссылке. Кроме этого, пользователи EMET, с настроенной защитой на MS Word, защищены от действий эксплойта к этой уязвимости. Настройки EMET v4.1 (последняя release-версия) по умолчанию уже включают процесс Word в список защищаемых. Это можно проверить через настройку Apps. Также можно воспользоваться EMET v5 Technical Preview для защиты.

Рис. Список защищаемых EMET процессов (настройка Apps).

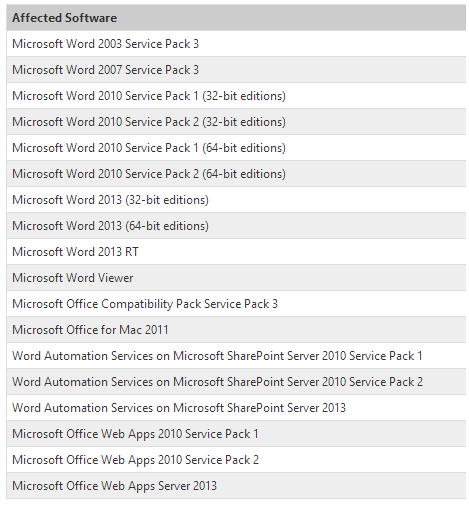

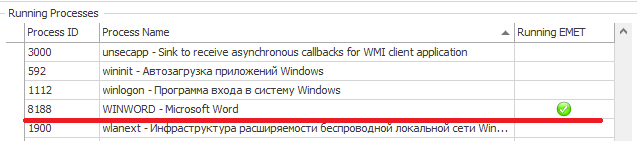

Рис. Помеченный как защищаемый процесс Word в списке процессов EMET.

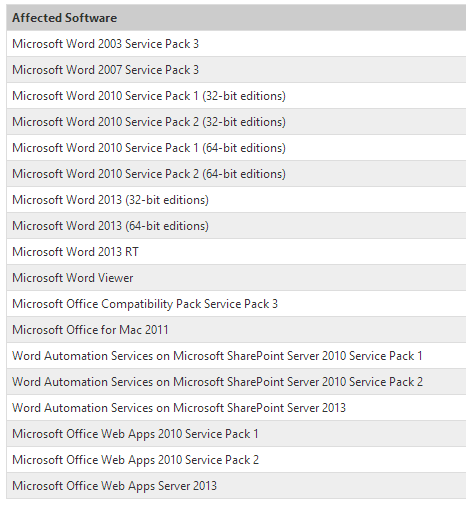

Рис. Список уязвимого ПО.

Компания рекомендует воспользоваться выпущенным средством Fix it, которое доступно по этой ссылке. Кроме этого, пользователи EMET, с настроенной защитой на MS Word, защищены от действий эксплойта к этой уязвимости. Настройки EMET v4.1 (последняя release-версия) по умолчанию уже включают процесс Word в список защищаемых. Это можно проверить через настройку Apps. Также можно воспользоваться EMET v5 Technical Preview для защиты.

Рис. Список защищаемых EMET процессов (настройка Apps).

Рис. Помеченный как защищаемый процесс Word в списке процессов EMET.

Рис. Список уязвимого ПО.