Сегодня мы публикуем наш отчет за год, который включает в себя информацию о различных угрозах, а также данные об актуальных трендах кибератак. За прошлый год мы фиксировали появление множества как новых различных вредоносных программ для Windows, так и развитие уже существующих семейств. Речь идет не только о Windows, но также о мобильных платформах Google Android и Apple iOS.

Наш отчет также содержит детальную информацию о закрытых уязвимостях в различных компонентах Windows и MS Office. Многие из этих уязвимостей использовались злоумышленниками в кибератаках на пользователей (т. н. 0day). В прошлом году мы выпускали отдельный пресс-релиз, посвященный известному трояну BlackEnergy. Он распространялся с использованием 0day уязвимости в Office.

Отчет включает в себя следующую информацию:

За прошедший год мы наблюдали множество эксплойтов, которые использовались злоумышленниками для организации атак типа drive-by download. Подобные атаки являются очень выгодными для них, поскольку позволяют устанавливать вредоносные программы на компьютер пользователя в скрытном режиме (т. н. silently installing). Отчет содержит детальную информацию о природе таких кибератак. Поскольку Internet Explorer (IE) является одной из наиболее частых мишеней злоумышленников, мы включили в отчет детальную информацию о его ключевых security-нововведениях, которые были добавлены Microsoft в прошлом году и помогают пользователю защититься от таких атак.

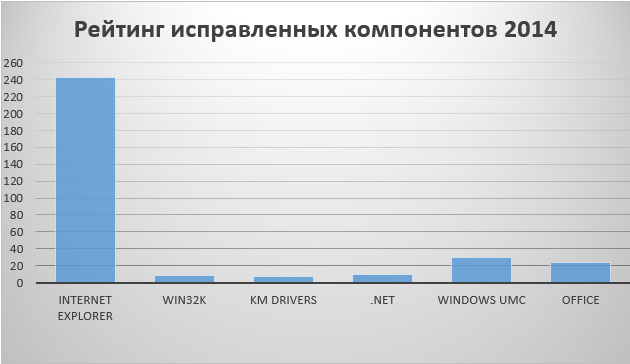

На диаграмме ниже можно увидеть тот факт, что для IE компания Microsoft закрыла наибольшее количество уязвимостей среди всех остальных компонентов Windows и своего продукта Office. Практически все эти уязвимости относятся к типу Remote Code Execution и могут быть использованы атакующими для организации атак drive-by download. На диаграмме IE сравнивается с такими компонентами как драйвер режима ядра GUI-подсистемы Windows win32k.sys, прочие драйвера режима ядра, продукт .NET Framework, пользовательские компоненты Windows, а также продукт Office.

Атакующие могут удаленно исполнить вредоносный код в браузере с помощью специальным образом сформированной веб-страницы. Такая веб-страница содержит специальный код, который называется эксплойтом, и используется для создания необходимых условий срабатывания уязвимости. Обычно атакующие используют такие эксплойты для установки вредоносных программ, когда им попадается уязвимая версия Windows. Подобная атака относится к типу drive-by download и является ключевым трендом эксплуатации IE, как показано на диаграмме ниже.

Наш отчет включает в себя детальную информацию о механизмах предотвращения эксплуатации, которые были добавлены Microsoft в Windows и IE в ушедшем году. Раздел с описанием этих механизмов содержит информацию о Windows, Internet Explorer, а также EMET. Подобные механизмы позволяют защитить пользователя от эксплуатации целого спектра уязвимостей. Например, функция Out-of-date ActiveX control blocking является очень полезной для блокирования всех эксплойтов, которые используют уязвимости в устаревших версиях плагинов oracle Java и MS Silverlight.

Отчет также содержит описание популярных Local Privilege Escalation (LPE) кибератак, которые используются атакующими для обхода защитных механизмов sandbox веб-браузеров и запуска вредоносного кода с высокими привилегиями в системе или в режиме ядра. В прошлом году было закрыто немного уязвимостей для драйвера win32k.sys, который является источником таких уязвимостей. К сожалению, на сегодняшний день win32k.sys все еще остается главным источником LPE уязвимостей в Windows.

Полную версию отчета можно скачать по этой ссылке.

Наш отчет также содержит детальную информацию о закрытых уязвимостях в различных компонентах Windows и MS Office. Многие из этих уязвимостей использовались злоумышленниками в кибератаках на пользователей (т. н. 0day). В прошлом году мы выпускали отдельный пресс-релиз, посвященный известному трояну BlackEnergy. Он распространялся с использованием 0day уязвимости в Office.

Отчет включает в себя следующую информацию:

- Актуальные векторы распространения вредоносного ПО.

- Наиболее активные угрозы для Windows.

- Тренды для Windows.

- Примеры угроз для iOS.

- Информация о закрытых Microsoft уязвимостях в Windows & Office.

- Статистика закрытых уязвимостей и их сравнение с 2013 г.

- Детальное описание ключевых механизмов эксплуатации Windows.

- Информация об эксплуатируемых in-the-wild уязвимостях, включая специальную таблицу для ASLR bypass уязвимостей.

- Актуальные методы эксплуатации и предотвращения эксплуатации для веб-браузера Internet Explorer.

За прошедший год мы наблюдали множество эксплойтов, которые использовались злоумышленниками для организации атак типа drive-by download. Подобные атаки являются очень выгодными для них, поскольку позволяют устанавливать вредоносные программы на компьютер пользователя в скрытном режиме (т. н. silently installing). Отчет содержит детальную информацию о природе таких кибератак. Поскольку Internet Explorer (IE) является одной из наиболее частых мишеней злоумышленников, мы включили в отчет детальную информацию о его ключевых security-нововведениях, которые были добавлены Microsoft в прошлом году и помогают пользователю защититься от таких атак.

На диаграмме ниже можно увидеть тот факт, что для IE компания Microsoft закрыла наибольшее количество уязвимостей среди всех остальных компонентов Windows и своего продукта Office. Практически все эти уязвимости относятся к типу Remote Code Execution и могут быть использованы атакующими для организации атак drive-by download. На диаграмме IE сравнивается с такими компонентами как драйвер режима ядра GUI-подсистемы Windows win32k.sys, прочие драйвера режима ядра, продукт .NET Framework, пользовательские компоненты Windows, а также продукт Office.

Атакующие могут удаленно исполнить вредоносный код в браузере с помощью специальным образом сформированной веб-страницы. Такая веб-страница содержит специальный код, который называется эксплойтом, и используется для создания необходимых условий срабатывания уязвимости. Обычно атакующие используют такие эксплойты для установки вредоносных программ, когда им попадается уязвимая версия Windows. Подобная атака относится к типу drive-by download и является ключевым трендом эксплуатации IE, как показано на диаграмме ниже.

Наш отчет включает в себя детальную информацию о механизмах предотвращения эксплуатации, которые были добавлены Microsoft в Windows и IE в ушедшем году. Раздел с описанием этих механизмов содержит информацию о Windows, Internet Explorer, а также EMET. Подобные механизмы позволяют защитить пользователя от эксплуатации целого спектра уязвимостей. Например, функция Out-of-date ActiveX control blocking является очень полезной для блокирования всех эксплойтов, которые используют уязвимости в устаревших версиях плагинов oracle Java и MS Silverlight.

Отчет также содержит описание популярных Local Privilege Escalation (LPE) кибератак, которые используются атакующими для обхода защитных механизмов sandbox веб-браузеров и запуска вредоносного кода с высокими привилегиями в системе или в режиме ядра. В прошлом году было закрыто немного уязвимостей для драйвера win32k.sys, который является источником таких уязвимостей. К сожалению, на сегодняшний день win32k.sys все еще остается главным источником LPE уязвимостей в Windows.

Полную версию отчета можно скачать по этой ссылке.