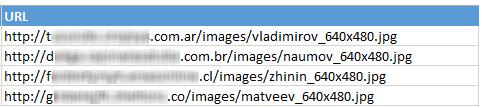

В нашем рейтинге угроз, в этом году, троянская программа Win32/Bicololo присутствует во всех ежемесячных отчетах с различной статистикой активности. Несмотря на то, что активность угрозы имеет тенденцию к спаду последние несколько месяцев, мы зафиксировали увеличение количества вредоносных ссылок, которые используются для установки этого вредоносного ПО. Такие ссылки маскируются под файлы графических изображений.

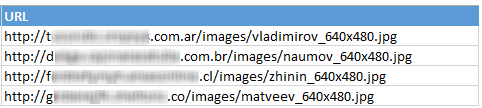

Подобные ссылки рассылались злоумышленниками в различных социальных сервисах и мессенжерах. При переходе по ссылке, браузер предлагает пользователю сохранить файл на жестком диске, при этом, можно заметить, что загружаемый файл имеет расширение .scr, а не .jpg. При запуске такого файла «экранной заставки» можно увидеть, что вносимые ею в систему изменения (включая модификацию системного файла hosts) намекают на потенциальные вредоносные действия этой программы.

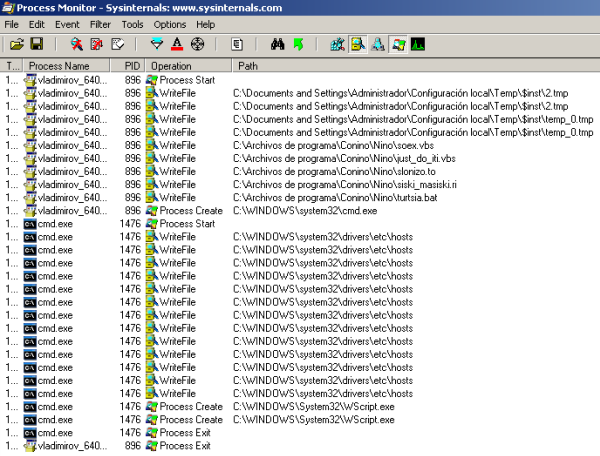

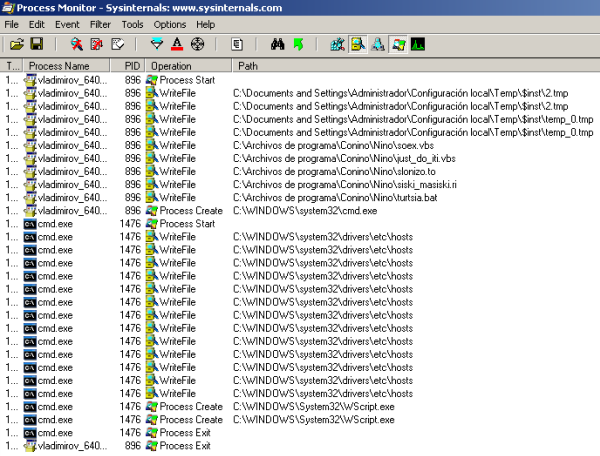

Видно, что созданный вредоносный процесс создает несколько временных файлов, а также 5 вспомогательных файлов. Два файла представляют из себя скрипты на Visual Basic Script. После записи файлов он создает вспомогательный процесс для исполнения интерпретатора командной строки, чтобы выполнить созданный пакетный файл. Этот пакетный файл turtsia.bat запускает на исполнение первый скрипт — soex.vbs. Для этого используется встроенный инструмент wscript.exe.

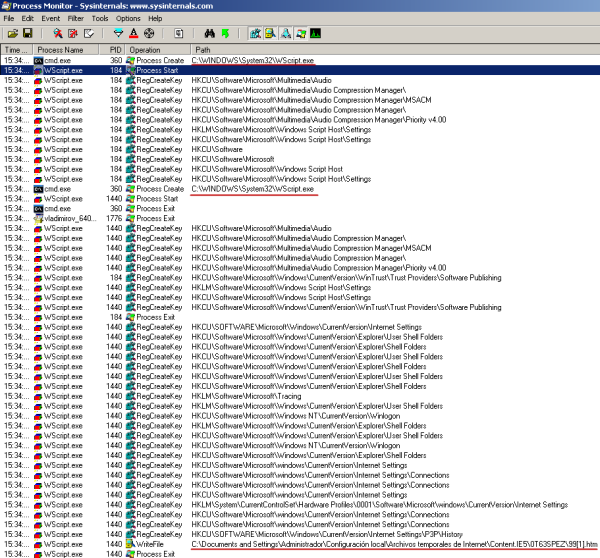

Лог ProcMon показывает, что этот скрипт не выполняет каких-либо существенных действий. Далее осуществляется исполнение второго скрипта just_do_iti.vbs. Он производит установку вредоносного кода в элемент автозагрузки, создает дополнительные файлы, необходимые для работы и завершается.

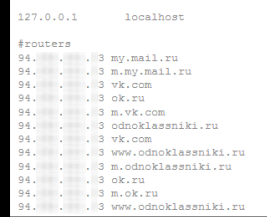

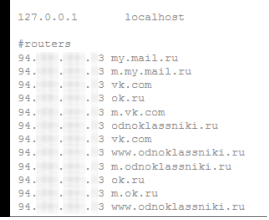

Далее производится модификация hosts-файла для перенаправления сервисов соц. сетей на фишинговые ресурсы.

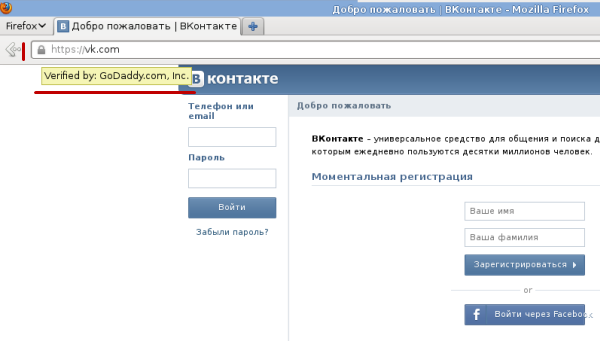

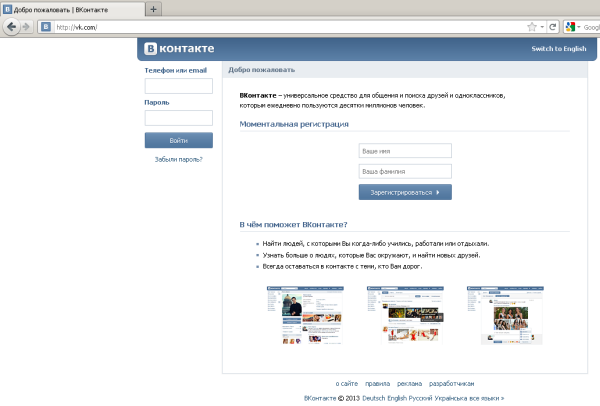

В результате этой операции пользователь при посещении социальной сети ВКонтакте перенаправляется на страницу, очень похожую на оригинальную. Отличия заключаются в невозможности сменить язык и невозможности перехода на https без информации о сертификате. Ниже представлена такая фишинговая страница.

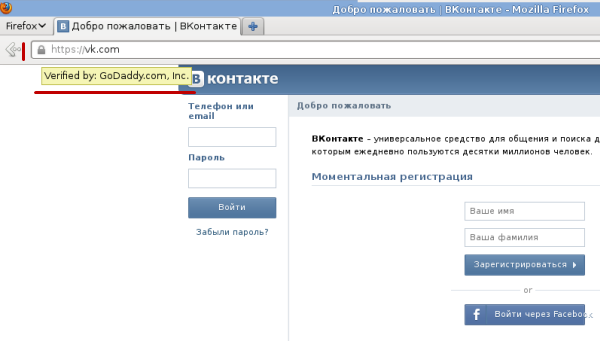

При этом на оригинальном сайте можно перейти на https без проблем.

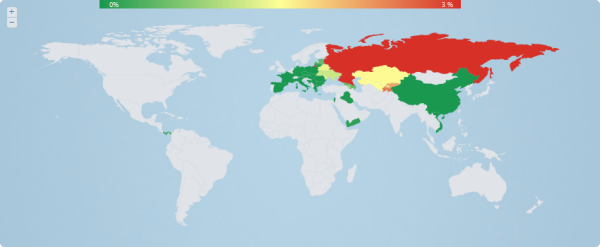

Следует отметить ориентированность Win32/Bicololo именно на Россию, это видно по социальным сервисам, на которые нацелен вредоносный код, а также по его географии распространения.

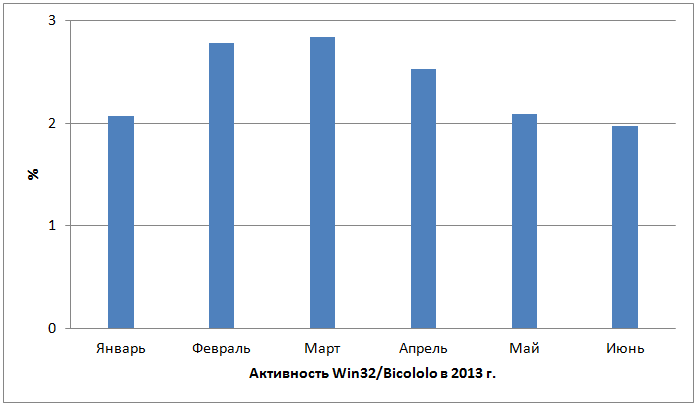

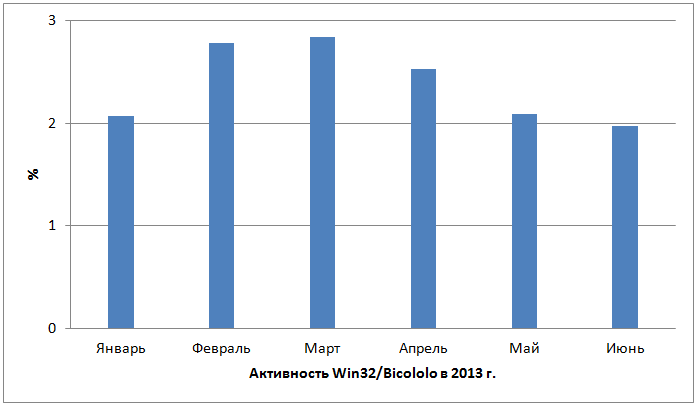

Ниже представлена статистика активности Bicololo в 2013 г.

Подобные ссылки рассылались злоумышленниками в различных социальных сервисах и мессенжерах. При переходе по ссылке, браузер предлагает пользователю сохранить файл на жестком диске, при этом, можно заметить, что загружаемый файл имеет расширение .scr, а не .jpg. При запуске такого файла «экранной заставки» можно увидеть, что вносимые ею в систему изменения (включая модификацию системного файла hosts) намекают на потенциальные вредоносные действия этой программы.

Видно, что созданный вредоносный процесс создает несколько временных файлов, а также 5 вспомогательных файлов. Два файла представляют из себя скрипты на Visual Basic Script. После записи файлов он создает вспомогательный процесс для исполнения интерпретатора командной строки, чтобы выполнить созданный пакетный файл. Этот пакетный файл turtsia.bat запускает на исполнение первый скрипт — soex.vbs. Для этого используется встроенный инструмент wscript.exe.

Лог ProcMon показывает, что этот скрипт не выполняет каких-либо существенных действий. Далее осуществляется исполнение второго скрипта just_do_iti.vbs. Он производит установку вредоносного кода в элемент автозагрузки, создает дополнительные файлы, необходимые для работы и завершается.

Далее производится модификация hosts-файла для перенаправления сервисов соц. сетей на фишинговые ресурсы.

В результате этой операции пользователь при посещении социальной сети ВКонтакте перенаправляется на страницу, очень похожую на оригинальную. Отличия заключаются в невозможности сменить язык и невозможности перехода на https без информации о сертификате. Ниже представлена такая фишинговая страница.

При этом на оригинальном сайте можно перейти на https без проблем.

Следует отметить ориентированность Win32/Bicololo именно на Россию, это видно по социальным сервисам, на которые нацелен вредоносный код, а также по его географии распространения.

Ниже представлена статистика активности Bicololo в 2013 г.