На этой неделе интернет был потрясен историей, связанной с утечкой сотен интимных фотографий знаменитостей (статьи на Хабре на связанную с этим тему здесь и здесь). Одно из самых тщательных расследований этой истории провел рожденный в Австралии предприниматель, блогер, инженер и разработчик софта (все это в одном лице) Ник Кубрилович (Nic Cubrilovic). Ник известен тем, что в разные периоды своей карьеры был журналистом и консультантом Techcrunch и Crunchpad, редактором TechcrunchIT, основателем или со-основателем Omnidrive, Solutionstap, MyVirtualDrive, Webwall, 2web и прочее. Подробности – под катом.

На этой неделе интернет был потрясен историей, связанной с утечкой сотен интимных фотографий знаменитостей (статьи на Хабре на связанную с этим тему здесь и здесь). Одно из самых тщательных расследований этой истории провел рожденный в Австралии предприниматель, блогер, инженер и разработчик софта (все это в одном лице) Ник Кубрилович (Nic Cubrilovic). Ник известен тем, что в разные периоды своей карьеры был журналистом и консультантом Techcrunch и Crunchpad, редактором TechcrunchIT, основателем или со-основателем Omnidrive, Solutionstap, MyVirtualDrive, Webwall, 2web и прочее. Подробности – под катом.Дисклэймер: Работая над модулем обратного звонка на платформе Witget мы постоянно просеиваем интернет на предмет новых трендов или идей (кому будет интересно, о нашем новом продукте, имеющем самое прямое отношение к теме статьи, можно прочесть в постскриптуме). Изучая тему privacy мы и наткнулись на статью-расследование от Ника. Нам она показалась настолько интересной, отражающей важность тренда на приватность и полнейшую уязвимость нас всех, что мы решили полностью ее перевести и поделиться с хабражителями. Перевели как смогли, так что не судите строго (после статьи дана ссылка на первоисточник). Перевод сделан от первого лица.

Интересно, как периодически информационная безопасность сталкивается с другими отраслями и субкультурами. Так как сейчас огромное количество информации хранится и распространяется в Интернете и через различные девайсы, историями о взломах уже никого не удивишь. Это случилось и 1го сентября – десятки знаменитостей стали жертвами хакеров, которым удалось украсть сотни частных фотографий и видео из облачных хранилищ данных.

Суть истории в том, что огромное количество интимных фотографий многих известных знаменитостей стали появляться на имиджбордах и форумах, самые известные из них — anon-ib, 4chan и reddit.

Первые фотографии были опубликованы почти две недели назад, но не привлекли особого внимания, так как были выставлены на продажу (был предложены лишь превью с цензурой в надежде, что кто-то купит эти фото). Только после того, как несколько пользователей приобрели их и опубликовали уже без цензуры на публичных форумах, об этой истории заговорили.

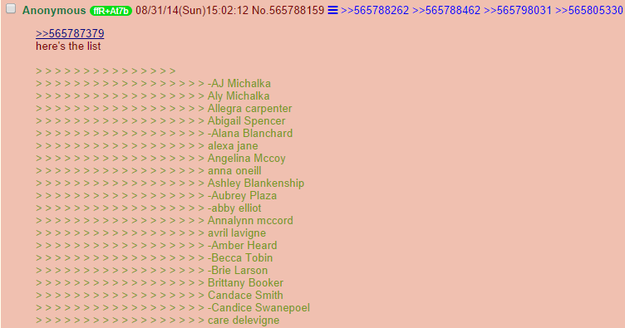

В этой истории замешана, по крайней мере, дюжина знаменитостей – у них было украдено более 400 личных фото и видеозаписей в виде дампов. Анонимно был опубликован список имен знаменитостей, оформленный в стиле рекламного буклета, в котором было указано, что личные данные более 100 человек были скомпрометированы.

После того, как произошла эта история, я на некоторое время погрузился в эту сумасшедшую субкультуру похитителей интимных фотографий и неприличных видео знаменитостей, пытаясь разобраться, что хакеры сделали, как именно они это делали, и что можно из всего этого вынести.

1. Та часть персональной информации, которую видят пользователи после всех этих инцидентов с хакерами – это только верхушка айсберга.

Метафора Интернета — видимые и невидимые его части

Существуют целые сообщества и торговые сети, где украденные данные переправляют в частные руки, и ими редко делятся с общественностью. Взломы происходят постоянно особой группой людей, у каждого из которых есть своя конкретная роль. Эта деятельность плохо организована, но есть огромное количество сайтов (как открытого сегмента интернета, так и «Даркнета» — скрытой от поисковиков части сети, где все пользователи сохраняют анонимность), где происходит коммуникация между «участниками рынка», но большая часть общения между ними осуществляется по электронной почте и через системы мгновенного обмена сообщениями.

2. Цель – украсть личные данные с телефона жертвы с помощью доступа к облачным сервисам резервного копирования, интегрированных в iPhone, а также Android и Windows Phone. Для доступа к этим хранилищам необходим ID пользователя, пароль или ключ аутентификации – опознавательный признак.

3. Взломщиков можно разделить на несколько категорий:

- Пользователи, которые мониторят Facebook и другие социальные сети, подыскивая подходящие «мишени» и собирая как можно больше информации о них. Сбор данных включает в себя изучение публичных архивов данных и приобретение кредитной истории. Сбор данных о жертве включает создание фейковых аккаунтов, чтобы добавить в друзья или зафоловить друзей «мишени», настойчивость в добывании информации, которая может помочь ответить на секретные вопросы, налаживания более тесных контактов с друзьями «мишени» и т.д.

- Пользователи, которые используют полученные данные для «восстановления» паролей или подтверждения подлинности. Для этого существует несколько методов, для многих из них даже есть доступные в онлайне инструкции. Наиболее распространенными способами является RAT («remote administration tool» – средство удаленного администрирования) – утилита для несанкционированного доступа к системе удаленного пользователя, фишинг, восстановление и сброс пароля. RAT – это простые инструменты удаленного доступа, которые обманом заставляют установить пользователя через личные сообщения или электронную почту (под видом ссылки или вложения) на его телефоне или компьютере. В случае с фишингом жертве отправляется емейл с предложением сбросить или изменить пароль, что обманным путем заставляет пользователя ввести пароль на сайте или в форме, которые контролируются злоумышленником. Напоминание пароля дает доступ к аккаунту электронной почты пользователя (опять же с помощью секретных вопросов или же другой техники), и получение ссылки, перейдя по которой, злоумышленник получает доступ к облачному хранилищу данных. В случае с техникой сброса пароля нужно указать дату рождения и ответить на секретный вопрос (часто требуется указать публично доступные данные – дни рождения, любимые спортивные команды – поэтому взломать страницу можно без особого труда).

- Пользователи, которые получают логин и пароль или ключ аутентификации, а затем взламывают облачные сервисы резервного копирования с помощью программного обеспечения и инструментов типа Elcomsoft EPRB. Безусловно, это ПО является пиратским и поддерживает возможность взлома всех резервных копий и выгрузки дампа, в том числе, сообщений и удаленных фотографий.

- Далее «коллекционеры» собирают все украденные данные, и распределяют их по папкам. Как правило, они используют Dropbox и Google Drive. Эти же люди впоследствии создают превью для каждой группы фотографий, и оставляют свою электронную почту на них для связи. E-mail-адреса подобных «коллекционеров» или других продавцов изображений можно получить по рекомендации, как правило, через кого-то, кто занимается взломом или незаконным копированием.

4. Распространенным источником новых клиентов в этой сфере являются новички, которые хотят кого-то взломать, и обращаются в одну из сетей, предоставляющих эти услуги, обычно находя ее по ключевым словам или на форумах. Новому клиенту необходимо предоставить ссылку на аккаунт в Facebook, а также столько информации, сколько потребуеся хакеру для того, чтобы взломать страницу; плюс посильную помощь в установке RAT, если это необходимо. В обмен взломщики предоставят заказчику копию извлеченных данных, которые они также оставят и себе. Для меня в этом состоит самый неприятный аспект подобных сетей – осознание того, что есть люди, которые рассказывают все о своих друзьях, чтобы получить дамп со всеми их персональными данными.

5. Я изучил множество постов на форумах и имиджбордах, вступал в переписку, направлял запросы на услуги подобных сервисов и т.д., и нигде не была упомянута достаточно грубая техника FindMyPhone API (публично разоблаченная и используемая в iBrute). Это не значит, что она не используется хакерами в частном порядке. Однако судя по требуемому уровню навыков, упоминаниям и инструкциям по применению других техник, некоторому хвастовству об успехах в области социальной инженерии, восстановлении и сбросе пароля, фишинге и RAT – выясняется, что подобные методики не понадобились, или вообще неизвестны в кругу хакеров.

6. Наиболее популярной «мишенью» для хакерских атак является iCloud, потому что там резервные копии Picture Roll включены по умолчанию, кроме этого iPhone является очень популярной платформой. Резервные копии Windows Phone доступны на всех устройствах, но по умолчанию отключены (часто они бывают включены, хотя я не смог найти статистику), в то время как резервное копирование на Android осуществляются с помощью сторонних приложений (некоторые из которых также подвергаются атакам).

Google+ предоставляет набор функций для резервного копирования фотографий, загруженных через приложение.

7. Аккаунты Apple кажутся особенно уязвимыми из-за процесса восстановления, требований к паролю, и возможности определить, есть ли в iCloud аккаунт на этот email-адрес. Процесс восстановления разбит на несколько этапов, и хакер в принципе может потерпеть поражение на каждом из них. Несмотря на то, что Apple не раскрывает информацию, является ли email-адрес действующим адресом iCloud в процессе восстановления, они «проговорятся», действующий он или нет, если вы попытаетесь зарегистрировать новый аккаунт, используя тот же email, так что верифицировать его (или взломать) не составит никакого труда. Второй шаг – это проверка даты рождения – и он будет успешно пройден, если хакер сможет догадаться (а он, скорее всего, уже ее знает); что касается последнего шага, то он включает в себя два вопроса безопасности. Лучше было бы Apple уничтожить интерфейс для регистрации, который показывает новым пользователям, доступен ли их e-mail в качестве аккаунта на iCloud или нет. Также хорошей идеей было бы уместить весь процесс восстановления в одном большом шаге, где все данные проверяются один раз, и пользователю не отправляется сообщение об ошибке. Кроме этого, было бы мудро ввести ограничения скорости и жесткую блокировку этого процесса для каждого аккаунта.

Возможность размещать адрес электронной почты на https://appleid.apple.com/account/validation/appleid (Update: Apple закрыл эту дыру и ссылка больше не работает) и получать ответ с указанием, действителен ли ваш аккаунт или нет, а также практически полное отсутствие ограничений по скорости – это настоящий баг.

а) Чтобы еще раз напомнить, каковы главные техники, которые были использованы во взломе, перечислю их в порядке популярности/эффективности:

- Сброс пароля (секретные вопросы/ответы)

- Фишинг электронной почты

- Восстановление пароля (взлом email-аккаунта)

- Социальная инженерия/установка RAT/ключи аутентификации

б) Как только они получили доступ к аккаунту, считайте, что у них есть доступ ко всем данным – они могут определить местоположение телефона, перехватывать SMS- и MMS-сообщения, восстанавливать удаленные файлы и фотографии, удаленно стирать память устройства и т.д. В нашем примере, хакеров, главным образом, интересовали личные фото, но в течение некоторого времени они могли полностью контролировать аккаунт.

8. Ключи аутентификации могут быть украдены трояном (или с помощью социальной инженерии) с компьютера с установленным iTunes. Elcomsoft создал инструмент под названием atex, который и совершает эту операцию. На OS X этот ключ устанавливается с помощью специального электронного «брелока». Ключ аутентификации так же хорош, как и пароль.

Схема работы keychan

9. Двухфакторная аутентификация для iCloud не поможет в предотвращении использования пароля или ключей аутентификации для извлечения резервных копий. Двухфакторная аутентификация обычно используется для защиты деталей аккаунта и обновлений.

10. Регулярно происходит просто огромное количество взломов. Существует десятки форумов и имиджбордов, на которых хакеры предлагают свои услуги. Те, кто предлагает импортировать данные, всего лишь в обмен на логин и пароль, и ничего не просят за это, на самом деле мошенники, они воруют данные, а затем продают их или обменивают.

11. Уровень безопасности среднего пользователя в подобных сетях чрезвычайно низок. 98% email-адресов, указанных на форумах в объявлениях в качестве рекламы, обслуживаются популярными провайдерами (gmail, outlook, yahoo), которые не поддерживают Tor и не позволяют совершать действия анонимно. Когда происходят взломы, большинство пользователей сразу начинают говорить об использовании VPN, говоря, что эти технологии самые лучшие, быстрые и позволяют сохранить конфиденциальность. Также было невероятно просто распространить последние утечки данных по всему интернету (более подробно об этом – позже), найти серверы с дампами и т.д.

12. На форумах «даркнета» пишут много советов, как пошагово осуществить взлом, а также предоставляют базы данных паролей и логинов, и различной документации на эту тему, но что касается распространения контента, они обычно на шаг позади общедоступных имиджбордов. Безусловно, последние более полезны для поддержания популярности контента уже после того, как он опубликован, и пользователи будут заходить на них все чаще, если произойдут новые утечки информации. В Overchan и Torchan в прошлом постоянно поступали запросы от новых пользователей, которые хотели получить ссылки на даркнет, а теперь имиджборды получили этот трафик.

13. Разные форматы и имена файлов, информационные нестыковки и остаточные данные, такие как файлы Dropbox, найденные в дампах, можно объяснить использованием различного восстанавливающего программного обеспечения (некоторое из которого восстанавливает исходные названия файлов, а некоторое – нет), плюс, дамперы и дистрибьюторы часто используют Dropbox для распространения файлов. Неизвестно, сколько хакеров было вовлечено в процесс извлечения данных, но я предполагаю, что список знаменитостей был внутренним списком одной из торговых сетей. Временные метки, посты на форуме и другие данные свидетельствуют о том, что эта коллекция создавалась в течение длительного периода времени.

14. На тему информационной безопасности. Выследить одного из распространителей, который запостил выкупленные частные изображения на 4chan и reddit, было просто. Он опубликовал скриншот как часть презентации, говорившей о продаже 60 или более изображений и видео одной и той же знаменитости, но не замазал имя своего компьютера, или имена других компьютеров его локальной сети.

Пользователь reddit вбил этот номер в Google и выследил компанию, в которой он работал (хотя они подозревали не того сотрудника). В процессе отслеживания каждого из этих имен, одно из них привело обратно на аккаунт reddit, где был размещен скриншот с точно таким же интерфейсом (у парня была плохая привычка делать скриншоты со своего компьютера). Он отрицал тот факт, что именно он являлся источником изображения, однако этот парень – безусловно, дистрибьютор, который выкупил фото из частной сети, ведь на тот момент эти изображения еще не просочились в просторы интернета.

15. Лично я не различаю тех, кто ворует данные напрямую и тех, кто «всего лишь» покупает их, чтобы впоследствии прибыльно продать их общественности.

16. Кажется, что за последние несколько дней многое пошло не так, причем не только у нашего новоявленного друга, но и у других членов этой сети. Они не собирались делать эти изображения достоянием общественности, но кто-то, возможно, ранее выявленный нами дистрибьютор, решил, что возможность заработать деньги слишком хороша, чтобы пройти мимо, и решил продать некоторые изображения. Первый пост из этой серии, который я смог отследить, был сделан за 5 дней до того, как история получила огласку, то есть, 26 августа. Каждый из этих постов содержал изображение с цензурой и предложение заплатить определенную сумму для получения версии без цензуры. После нескольких таких постов, на которые никто не обращал внимания (думая, что это развод), наш дистрибьютор решил публиковать версии без цензуры, которые быстро распространились на anon-ib, 4chan и reddit. Моя теория заключается в том, что другие члены сети, видя утечки и предложения купить фотографии, тоже решили немного заработать, полагая, что ценность изображений скоро будет равняться нулю, что привело к быстрому снижению цены на данные каждого из дистрибьюторов, кто имел доступ к фото.

17. Что касается того, чтобы оставаться в безопасности, наиболее очевидными мерами является выбор более надежного пароля, использование ответов на секретные вопросы, представляющих собой длинные случайные строки, а также включение двухфакторной аутентификации. Также хорошей идеей защиты вашего емейла является использование одного адреса, который никто не будет знать, для «чувствительных» аккаунтов, таких как интернет-банкинг, облачные хранилища и т.д., и отдельный адрес для связи, который вы не скрываете. В телефонах нет режима конфиденциальности, там все ваши данные и метаданные хранятся в одном месте, в этом случае, единственным решением, чтобы сохранить приватный или более анонимный профиль, является приобретение отдельного телефона, где аккаунт будет создан на вымышленное имя. Есть веская причина тому, почему торговцы наркотиками носят с собой несколько телефонов, скрывая свою реальную личность в «рабочем» процессе.

18. Не существует софта, который пользователи могут установить и просто обновлять впоследствии, чтобы всегда чувствовать себя в полной безопасности. Ответственность лежит как на разработчиках, так и на самих пользователях. Пользователи должны уметь составлять правильные пароли (уникальные, длинные, пароли-фразы), а также владеть основами безопасности и анонимности.

Компания Apple заявила следующее:

«После более чем 40-часового расследования мы обнаружили, что аккаунты некоторых знаменитостей были скомпрометированы целенаправленными атаками на юзернеймы, пароли, секретные вопросы; подобная практика сейчас довольно распространена в Интернете. Ни в одном из случаев, которые мы исследовали, проблемы не были вызваны нарушением работы одной из систем Apple, включая iCloud или Find my iPhone. Мы продолжаем сотрудничать с правоохранительными органами, чтобы помочь определить личность преступников.

Для защиты от данного типа атак, мы рекомендуем всем пользователям использовать надежный пароль и включить двухшаговую верификацию».

Источник: https://www.nikcub.com/posts/notes-on-the-celebrity-data-theft/.

Only registered users can participate in poll. Log in, please.

Какие методы вы используете для того, чтобы обезопасить свои персональные данные?

25.78% Длинный сложный пароль540

8.02% Разные емейлы для разных целей168

1.38% Специализированный софт29

0.57% Ответы на секретные вопросы12

20.86% Двухэтапная аутентификация437

11.31% Никаких :(237

32.08% минимизирую доступные в интернете персональные данные672

2095 users voted. 490 users abstained.