Несколько дней назад завершился известный контест Mobile Pwn2Own 2014, который проходил в Токио. Ресерчерам уязвимостей из security-компаний предлагалось продемонстрировать успешную эксплуатацию уязвимостей на известных мобильных устройствах, в числе которых, Apple iPhone 5s & iPad Mini, Amazon Fire Phone, BlackBerry Z30, Google Nexus 5 & 7, а также Nokia Lumia 1520 и Samsung Galaxy S5. Успешная эксплуатация уязвимостей должна привести к удаленному исполнению кода в мобильной ОС через браузер или получению контроля над устройством через встроенное приложение / саму ОС (iOS, Fire OS, BlackBerry OS, Android, Windows Phone). Все ОС поставлялись с самыми актуальными обновлениями (fully patched).

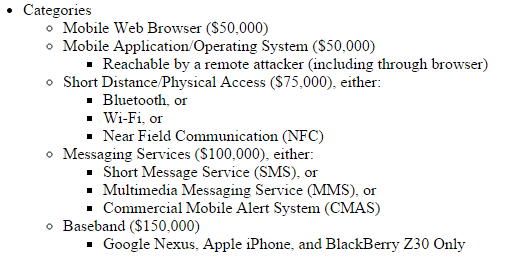

Так, за удаленное исполнение кода через браузер или через саму ОС (с получением полного доступа к ОС во всех случаях) предлагалось $50K, за то же самое но на уровне сервисов Bluetooth, Wi-Fi и Near Field Communication (NFC) — $70K. Одной из основных сложностей при демонстрации эксплойта являлся т. н. full sandbox escape, т. е. обход ограничений ОС, которые накладываются на мобильное приложение, подлежащее эксплуатации, что не позволяет удаленно исполнить код даже в случае присутствия самой уязвимости в коде, например, браузера. Для обхода этого механизма безопасности, как правило, используются вспомогательные уязвимости ОС типа Elevation of Privelege, которые помогают получить максимальные права в системе.

В первый день конкурса были успешно pwnage все заявленные устройства. Известный ресерчер из Южной Кореи под псевдонимом lokihardt@ASRT продемонстрировал успешное исполнение кода через браузер Safari с получением полного доступа к ОС в Apple iPhone 5S. Таким образом, ему удалось найти RCE-уязвимость в Safari, а также обойти его iOS sandbox (full Safari sandbox escape). Схожая ситуация произошла и с Samsung Galaxy S5, он был pwnage с первой попытки ресерчерами из команды Team MBSD. Получение контроля над ОС произошло через сервис NFC. Всего за первый день были взломаны:

По итогам второго дня конкурса механизм security sandbox устоял у Windows Phone 8 (Nokia Lumia 1520). Команда VUPEN смогла продемонстрировать успешную работу RCE-эксплойта, т. е. эксплуатацию уязвимости в IE, и получить некоторую информацию о работе пользователя, базу cookie. Однако, механизм sandbox не был обойден, что помешало получить полный доступ к среде Windows Phone (partial pwnage).

Та же участь коснулась и другого ресерчера Jüri Aedla, который продемонстрировал partial pwnage сервиса Wi-Fi в Android на Google Nexus 5. Ему не удалось захватить полный доступ над устройством, поскольку эксплойт не смог обойти sandboxing в Android.

По правилам конкурса продемонстрированные ресерчерами уязвимости сразу же отправляются соответствующим вендорам для их анализа и выпуска соответствующего обновления.

Так, за удаленное исполнение кода через браузер или через саму ОС (с получением полного доступа к ОС во всех случаях) предлагалось $50K, за то же самое но на уровне сервисов Bluetooth, Wi-Fi и Near Field Communication (NFC) — $70K. Одной из основных сложностей при демонстрации эксплойта являлся т. н. full sandbox escape, т. е. обход ограничений ОС, которые накладываются на мобильное приложение, подлежащее эксплуатации, что не позволяет удаленно исполнить код даже в случае присутствия самой уязвимости в коде, например, браузера. Для обхода этого механизма безопасности, как правило, используются вспомогательные уязвимости ОС типа Elevation of Privelege, которые помогают получить максимальные права в системе.

В первый день конкурса были успешно pwnage все заявленные устройства. Известный ресерчер из Южной Кореи под псевдонимом lokihardt@ASRT продемонстрировал успешное исполнение кода через браузер Safari с получением полного доступа к ОС в Apple iPhone 5S. Таким образом, ему удалось найти RCE-уязвимость в Safari, а также обойти его iOS sandbox (full Safari sandbox escape). Схожая ситуация произошла и с Samsung Galaxy S5, он был pwnage с первой попытки ресерчерами из команды Team MBSD. Получение контроля над ОС произошло через сервис NFC. Всего за первый день были взломаны:

- Apple iPhone 5S via Safari x 1 = $50K (lokihardt@ASRT)

- Samsung Galaxy S5 via NFC x 2 = $150K (Team MBSD, MWR InfoSecurity)

- LG Nexus 5 via Bluetooth x 1 = $75K (Aperture Labs)

- Amazon Fire Phone via browser x 1 = $50K (MWR InfoSecurity)

По итогам второго дня конкурса механизм security sandbox устоял у Windows Phone 8 (Nokia Lumia 1520). Команда VUPEN смогла продемонстрировать успешную работу RCE-эксплойта, т. е. эксплуатацию уязвимости в IE, и получить некоторую информацию о работе пользователя, базу cookie. Однако, механизм sandbox не был обойден, что помешало получить полный доступ к среде Windows Phone (partial pwnage).

Та же участь коснулась и другого ресерчера Jüri Aedla, который продемонстрировал partial pwnage сервиса Wi-Fi в Android на Google Nexus 5. Ему не удалось захватить полный доступ над устройством, поскольку эксплойт не смог обойти sandboxing в Android.

По правилам конкурса продемонстрированные ресерчерами уязвимости сразу же отправляются соответствующим вендорам для их анализа и выпуска соответствующего обновления.