Как, наверное, многие знают, я веду блог “Бизнес без опасности”, в котором публикуются различные заметки по информационной безопасности. Как активный блогер я отслеживаю все комментарии, которые оставляют пользователи у меня на страницах и, по мере возможности, стараюсь отвечать на них. Никакого премодерирования комментариев у меня нет; только требуется иметь учетную запись в Гугле, чтобы комментарии были неанонимными (в свое время анонимные пользователи заспамили блог и пришлось включать некоторые меры защиты).

И вот вчера я получил уведомление о публикации комментария в блоге от пользователя “ruslan ivanov”, чье имя так похоже на имя моего коллеги по российскому офису Cisco. Однако сам комментарий был достаточно странным и содержал ссылки на сайты с вредоносным контентом, хакерскими программами и инструкциями по взлому. Если бы я работал в обычной компании с обычным подходом к защите почты только от спама или вирусов, то кликнув по ссылке я бы подхватил немало всего «интересного» к себе на компьютер. Но Cisco есть Cisco, и у нас в сети установлено наше же решение по защите электронной почты Cisco E-mail Security Appliance (ESA), которое сработало, в полном объеме продемонстрировав новый функционал, появившийся в последних версиях ESA, а конкретно — контроль Web-ссылок в электронной почте.

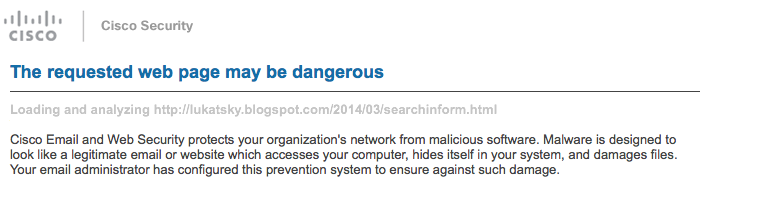

Итак, уведомление, которое я получил выглядело следующим образом:

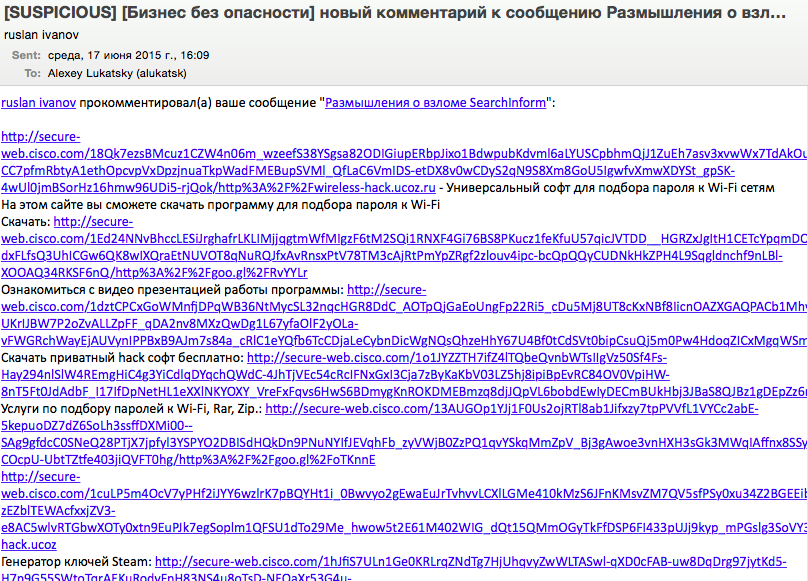

Почему такие нестандартные ссылки? Просто они перезаписаны в соответствие с определенной политикой. Если кликнуть на любую из представленных ссылок, то в браузере у меня открывается следующая страница:

Через краткий таймаут страница меняет свое содержимое на:

Клик по ссылкам, включенным в комментарий к заметке блога, приводит к тому, что доступ к ним блокируется для защиты моего компьютера от заражения и компрометации (в зависимости от настроек политики я и саму ссылку не увижу и не смогу ее запомнить или скопировать). Клик по ссылке заметки на блоге, которая и содержала комментарий вызвавший срабатывание ESA, приводит к тому, что система защиты меня спрашивает — уверен ли я в своем решении и доверяю ли я данной странице (именно странице, а не целому сайту, что позволяет выстраивать гибкие сценарии доступа к большим сайтам со множеством разного материала — “чистого” и вредоносного).

Как работает этот функционал? Все достаточно просто. Немного истории. Впервые этот функционал появился для писем, которые антиспам-движок ESA определял как подозрительные, но которые не детектировались, как спам; однако при этом имели определенные признаки, которые позволяли сделать вывод о том, что письмо является фишинговым. Непосредственно переписыванием (подменой) URL занимался движок Outbreak Filters, и URL модифицировался таким образом, чтобы при его открытии пользователь автоматически перенаправлялся на наш облачный сервис по безопасности, который и отображает вердикт. Такие измененные ссылки начинались с secure-web.cisco.com<…>.

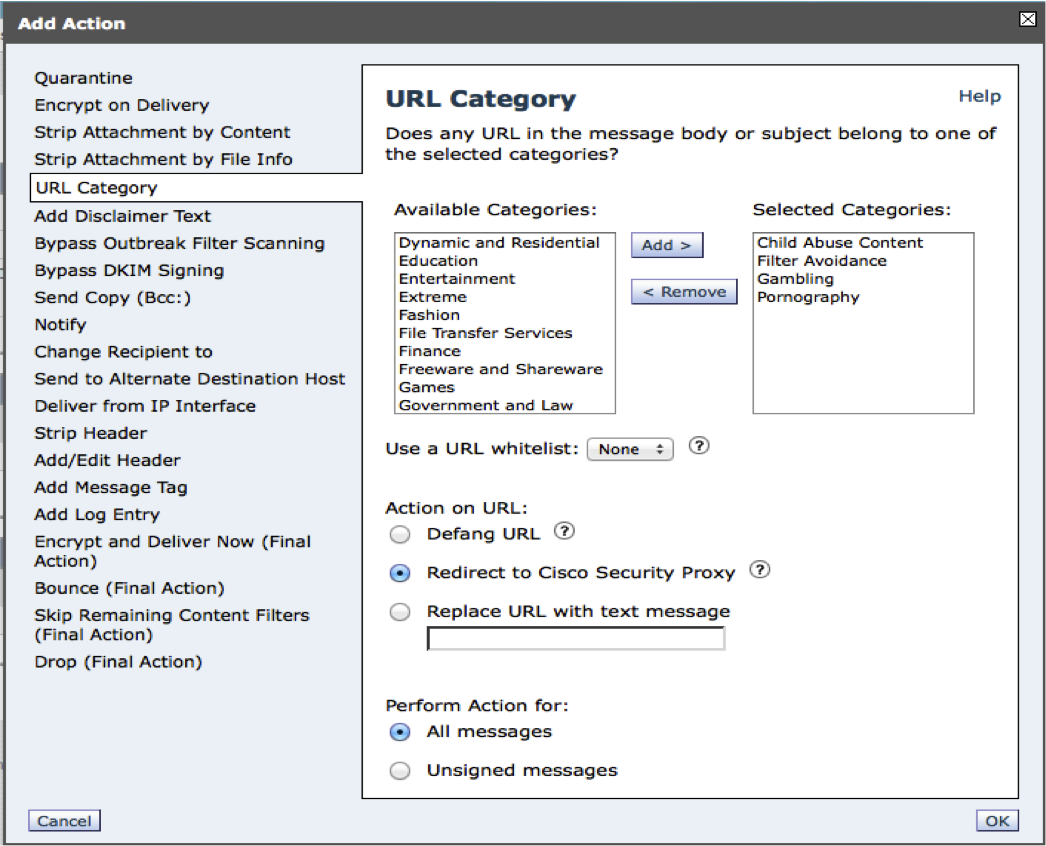

В следущей версии E-mail Security Appliance мы интегрировали наш механизм анализа репутации и категоризации URL непосредственно в само устройство ESA, что позволило на лету классифицировать ссылки в почтовых сообщениях и перезаписывать URL в зависимости от определенных в организации политик (удаление/вырезание URL, перенаправление в облако, оставление оригинальной ссылки, замена некоторым текстом и т.д.).

И, наконец, как последний шаг, — это возможность отслеживать те URL, на которые будет кликать пользователи с помощью механизма URL Click Tracking, дифференцированного для разных политик и для разных писем. Отслеживание возможно по разным срезам — как по вредоносным/подозрительным доменам, так и по пользователям, которые переходят на неправильные ссылки. Последний механизм может быть использован для оценки качества процесса повышения осведомленности в области ИБ (если он реализован в организации).

С помощью функции Message Tracking можно отслеживать конкретные сообщения не только по таким параметрам как наличие вирусов, спама, вредоносных или подозрительных ссылок и т.п., но и по факту перехода по этим ссылкам.

И конечно же в отчетах можно увидеть сводную статистику по URL-ссылкам во входящих сообщениях, в том числе и по категориям, к которым относятся эти ссылки:

Для работы описанного функционала нужен только Cisco E-mail Security Appliance. Для реализации функции контроля ссылок в почтовых сообщениях не требуется ни Cisco Web Security Appliance, ни подписка на облачный сервис Cisco Cloud Web Security.

И вот вчера я получил уведомление о публикации комментария в блоге от пользователя “ruslan ivanov”, чье имя так похоже на имя моего коллеги по российскому офису Cisco. Однако сам комментарий был достаточно странным и содержал ссылки на сайты с вредоносным контентом, хакерскими программами и инструкциями по взлому. Если бы я работал в обычной компании с обычным подходом к защите почты только от спама или вирусов, то кликнув по ссылке я бы подхватил немало всего «интересного» к себе на компьютер. Но Cisco есть Cisco, и у нас в сети установлено наше же решение по защите электронной почты Cisco E-mail Security Appliance (ESA), которое сработало, в полном объеме продемонстрировав новый функционал, появившийся в последних версиях ESA, а конкретно — контроль Web-ссылок в электронной почте.

Итак, уведомление, которое я получил выглядело следующим образом:

Почему такие нестандартные ссылки? Просто они перезаписаны в соответствие с определенной политикой. Если кликнуть на любую из представленных ссылок, то в браузере у меня открывается следующая страница:

Через краткий таймаут страница меняет свое содержимое на:

Клик по ссылкам, включенным в комментарий к заметке блога, приводит к тому, что доступ к ним блокируется для защиты моего компьютера от заражения и компрометации (в зависимости от настроек политики я и саму ссылку не увижу и не смогу ее запомнить или скопировать). Клик по ссылке заметки на блоге, которая и содержала комментарий вызвавший срабатывание ESA, приводит к тому, что система защиты меня спрашивает — уверен ли я в своем решении и доверяю ли я данной странице (именно странице, а не целому сайту, что позволяет выстраивать гибкие сценарии доступа к большим сайтам со множеством разного материала — “чистого” и вредоносного).

Как работает этот функционал? Все достаточно просто. Немного истории. Впервые этот функционал появился для писем, которые антиспам-движок ESA определял как подозрительные, но которые не детектировались, как спам; однако при этом имели определенные признаки, которые позволяли сделать вывод о том, что письмо является фишинговым. Непосредственно переписыванием (подменой) URL занимался движок Outbreak Filters, и URL модифицировался таким образом, чтобы при его открытии пользователь автоматически перенаправлялся на наш облачный сервис по безопасности, который и отображает вердикт. Такие измененные ссылки начинались с secure-web.cisco.com<…>.

В следущей версии E-mail Security Appliance мы интегрировали наш механизм анализа репутации и категоризации URL непосредственно в само устройство ESA, что позволило на лету классифицировать ссылки в почтовых сообщениях и перезаписывать URL в зависимости от определенных в организации политик (удаление/вырезание URL, перенаправление в облако, оставление оригинальной ссылки, замена некоторым текстом и т.д.).

И, наконец, как последний шаг, — это возможность отслеживать те URL, на которые будет кликать пользователи с помощью механизма URL Click Tracking, дифференцированного для разных политик и для разных писем. Отслеживание возможно по разным срезам — как по вредоносным/подозрительным доменам, так и по пользователям, которые переходят на неправильные ссылки. Последний механизм может быть использован для оценки качества процесса повышения осведомленности в области ИБ (если он реализован в организации).

С помощью функции Message Tracking можно отслеживать конкретные сообщения не только по таким параметрам как наличие вирусов, спама, вредоносных или подозрительных ссылок и т.п., но и по факту перехода по этим ссылкам.

И конечно же в отчетах можно увидеть сводную статистику по URL-ссылкам во входящих сообщениях, в том числе и по категориям, к которым относятся эти ссылки:

Для работы описанного функционала нужен только Cisco E-mail Security Appliance. Для реализации функции контроля ссылок в почтовых сообщениях не требуется ни Cisco Web Security Appliance, ни подписка на облачный сервис Cisco Cloud Web Security.