Обзор портативного устройства для шифрования IndependenceKey

Invite pending

Привет Хабр!

Любой человек сталкивается хоть раз в жизни с такой ситуацией, когда ему необходимо передать какую-либо информацию другому человеку таким образом, что бы никто другой не узнал передаваемое сообщение. То есть у нас появляется необходимость зашифровать сообщение, а, соответственно, при его получении — дешифрировать его. Шифрование данных помогает избежать утечек важной и конфиденциальной информации.

В данной статье мы бы хотели сделать обзор на интересное устройство в области шифрования данных.

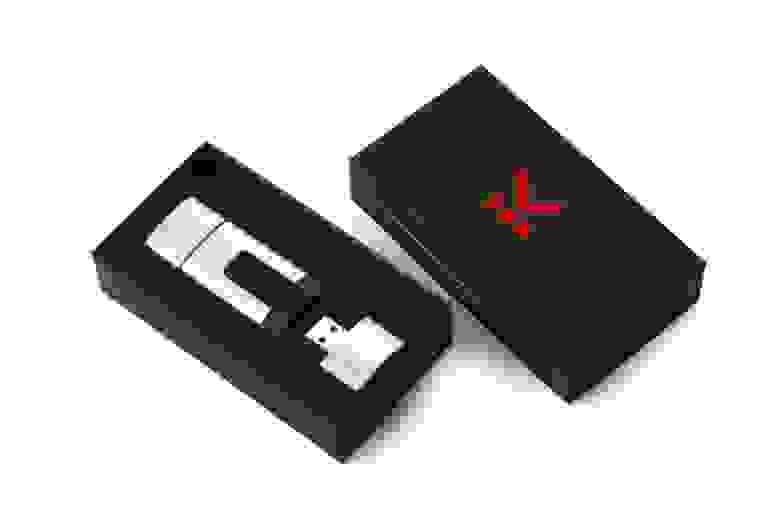

Внешне IndependenceKey напоминает флэш-носитель. Корпус устройства сделан из алюминиевого сплава и внешняя оболочка обработана специальным средством, называющимся PVD. Устройство оборудовано USB портом, который выполняет различные функции, которые мы рассмотрим далее. В комплекте поставки идёт Security Cap – специальный модуль, который хранит в себе копии криптографических ключей и данных, необходимых для доступа или расшифровки файлов.

IndependenceKey — портативное криптографическое устройство, которое интегрируется с операционной системой и позволяет пользователям защитить конфиденциальную информацию. Устройство обеспечивает прозрачное шифрование файлов, дисков, внешних носителей, обеспечивает безопасность хранения информации в облаках, а так же позволяет шифровать VoIP трафик. Группа устройств может объединятся в единую доверенную сеть, что позволяет безопасно обмениваться данными между владельцами устройств. Криптографические ключи создаются внутри устройства криптографическим чипом аутентификации ТРМ (Trusted Platform Module), который на аппаратном уровне аутентифицирует устройство, выполняя «тест на клонирование» и безопасное «рукопожатие» между несколькими IndependenceKey, тем самым предотвращая атаки типа “man-in-the-middle". Внутри чипа TPM хранятся все «секретные ключи» сгенерированные самим устройством во время использования.

Эти ключи являются уникальными, универсальными и не повторяются, но, самое главное, эти криптографические ключи никогда не покидают устройство. Это важная особенность IndependenceKey.

В IndependenceKey используется микропроцессор ARM Cortex-A8 с частотой до 1 ГГц с интегрированным аппаратным криптографическим ускорителем, способным шифровать данные используя алгоритм AES-256 с 256 битным ключом шифрования. Устройство также поддерживает хеширование SHA-1 и SHA-2.

Взаимодействие с устройством происходит только через ПО, скачанное с сайта производителя. Перед входом программа затребует у Вас мастер-пароль, придуманный Вами при первом входе в систему, который должен содержать минимум 8 знаков, содержащих хотя бы одну заглавную букву, одну маленькую букву и цифру (программа проверит его соответствие требованиям). Очень интересно поступили производители с задачей по восстановлению пароля. Суть в том, что IndependenceKey состоит из трёх компонентов – самого устройства, мастер-пароля и Security Cap. Для доступа к Вашим зашифрованным данным нужно всегда два из них. То есть если Вы забыли Ваш мастер-пароль, то объединив IndependenceKey и Security Cap Вы можете восстановить доступ к Вашим данным и в последствии заменить пароль. И так же при краже или утере IndependenceKey Вы можете восстановить свои данные имея Security Cap и мастер-пароль, но придётся приобрести новый IndependenceKey (комплект поставки без Security Cap), который восстановится с помощью старого Security Cap и по сути станет тем IndependenceKey, который был утерян.

Так же после установки, в контекстное меню проводника добавляются команды шифрования файла, шифрования и моментального отправления пользователю, расшифровки и удаления без возможности восстановления.

Каждое устройство имеет уникальный ALIAS. ALIAS — это цифровая печать устройства. Это буквенно-цифровой код, полученный из серийного номера криптографического чипа и комбинаторного секрета производителя. Таким образом он не может быть изменён или повторён. Как только Вы активировали свой IndependenceKey, ALIAS сопровождает пользователя во время всего жизненного цикла устройства, даже в случае обновления версии программного обеспечения.

Пройдёмся по ключевым пунктам меню, заодно описывая функционал.

Через меню «Contact list» добавляются контакты, которым в последствии Вы можете назначать права доступа к тем или иным данным, зашифрованным вами, и совершать шифрованные звонки. Объединение с другим пользователем не означает предоставление ему доступа к любому защищённому файлу, диску или информации. Это означает только, что другой пользователь появится в Вашем «Contact list» и Вы сможете время от времени выбирать делиться с ним файлом или нет. Разрешение доступа к файлу может быть отменено в любой момент только тем пользователем, который создал этот файл.

Процесс объединения может проходить двумя разными способами: удалённое объединение и физическое объединение. Объединение двух пользователей — это процесс, основанный на алгоритмах криптографии и аутентификации. IndependenceKey обладает и устройством криптографии и аутентификационным криптографическим чипом внутри платформы ТРМ. Благодаря этому чипу и его криптографическому устройству, когда два IndependenceKey объединяются, они сперва проверяют оригинальность друг друга. Только после такой проверки они обмениваются однозначными секретами, которые позволяют им узнавать друг друга, устанавливать безопасные коммуникационные каналы и обмениваться защищёнными файлами и данными. Удалённое добавление пользователей происходит с использованием ALIAS который может быть передан другому человеку публично, так как не является частью чувствительной информации и, даже прочитанный третьим лицом, не может использоваться для фальсификации личности. Как только человек появится онлайн со своим IndependenceKey, он получит Ваш запрос на объединение, посмотрев его в своём интерфейсе пользователя. Нет необходимости обоим пользователям быть онлайн одновременно. Операция может проходить в разное время, благодаря серверам производителя. Физическое объединение подразумевает подключение одного IndependenceKey в принимающий порт второго. После этого на экране появится окно, запрашивающее мастер-пароль IndependenceKey, с которым мы хотим объединиться, так как владелец должен подтвердить намерение. Если мастер-пароль введён правильно и два IndependenceKey ещё не объединялись, на экране появится запрос авторизации, и после утвердительного ответа процедура завершится.

Второй пункт меню «Safe VoIP» собственно посвящён VoIP звонкам и в нём же совершается тестирование гарнитуры. Для использования потребуется USB гарнитура, которую мы будем подключать через принимающий USB порт. Перед началом общения устройство уведомит о том, что весь VoIP трафик будет проходить по шифрованному каналу связи. Шифрование трафика происходит на аппаратном уровне через IndependenceKey и на компьютер поступает уже полностью шифрованный трафик, что значительно повышает безопасность, и тем самым минимизирует уязвимости операционной системы. (Так же для препятствия перехвата информации с клавиатуры кейлогером можно подключить USB клавиатуру через принимающий порт IndependenceKey. Данная возможность исключит перехват данных через кейлогер.)

Третий пункт меню «USB Disk» используется для создания шифрованных USB носителей, будь то флэшка или внешний жёсткий диск объёмом до 2 ТБ.

Когда защищенный диск подключен к IndependenceKey с соответствующими правами доступа (т.е. созданный этим IndependenceKey или с правами доступа для определённого(ых) пользователя из Вашего списка контактов), он обнаруживается как обычный диск. Затем данные записываются и считываются приложением, как самые обычные файлы, в то время как на самом деле они на аппаратном уровне шифруется и расшифровывается «на лету» в IndependenceKey.

Если защищенный диск непосредственно подключен к USB-порту компьютера, он не обнаружится операционной системой, и распознается, как не отформатированный, так как все его содержимое зашифровано.

Здесь же можно дать доступ к данному носителю любому пользователю из Вашего списка контактов.

В пункте меню «QDisk» создаются шифрованные тома, которые при подключенном IndependenceKey будут отображаться как обычные локальные диски. Вы можете назначить имя, желаемую неиспользуемую букву для тома, размер (до 2 ТБ) и где будет располагаться файл этого тома на диске. (Все шифрованные файлы, включая QDisk, Вы можете размещать в облаке, и открывать их непосредственно оттуда.)

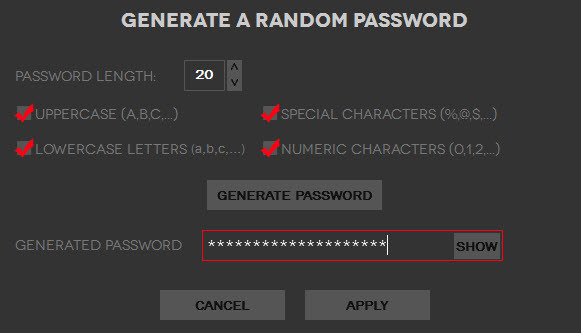

IndependenceKey имеет свой собственный менеджер паролей схожий с KeePass, в нём вы можете создавать категории записей, будь то пароли от интернет сервисов или каких либо приложений, все по настоящему нужные поля есть в наличии, и так же есть встроенный генератор паролей.

В пункте «Security cap» отображается сводная информация по Security Cap, из этого пункта меню так же выполняются бэкапы и сбрасывается мастер-пароль.

P.S. Если будут вопросы, спрашивайте в комментариях.

Любой человек сталкивается хоть раз в жизни с такой ситуацией, когда ему необходимо передать какую-либо информацию другому человеку таким образом, что бы никто другой не узнал передаваемое сообщение. То есть у нас появляется необходимость зашифровать сообщение, а, соответственно, при его получении — дешифрировать его. Шифрование данных помогает избежать утечек важной и конфиденциальной информации.

В данной статье мы бы хотели сделать обзор на интересное устройство в области шифрования данных.

Внешний вид

Внешне IndependenceKey напоминает флэш-носитель. Корпус устройства сделан из алюминиевого сплава и внешняя оболочка обработана специальным средством, называющимся PVD. Устройство оборудовано USB портом, который выполняет различные функции, которые мы рассмотрим далее. В комплекте поставки идёт Security Cap – специальный модуль, который хранит в себе копии криптографических ключей и данных, необходимых для доступа или расшифровки файлов.

Что же из себя представляет IndependenceKey, если рассмотреть устройство поближе?

IndependenceKey — портативное криптографическое устройство, которое интегрируется с операционной системой и позволяет пользователям защитить конфиденциальную информацию. Устройство обеспечивает прозрачное шифрование файлов, дисков, внешних носителей, обеспечивает безопасность хранения информации в облаках, а так же позволяет шифровать VoIP трафик. Группа устройств может объединятся в единую доверенную сеть, что позволяет безопасно обмениваться данными между владельцами устройств. Криптографические ключи создаются внутри устройства криптографическим чипом аутентификации ТРМ (Trusted Platform Module), который на аппаратном уровне аутентифицирует устройство, выполняя «тест на клонирование» и безопасное «рукопожатие» между несколькими IndependenceKey, тем самым предотвращая атаки типа “man-in-the-middle". Внутри чипа TPM хранятся все «секретные ключи» сгенерированные самим устройством во время использования.

Эти ключи являются уникальными, универсальными и не повторяются, но, самое главное, эти криптографические ключи никогда не покидают устройство. Это важная особенность IndependenceKey.

В IndependenceKey используется микропроцессор ARM Cortex-A8 с частотой до 1 ГГц с интегрированным аппаратным криптографическим ускорителем, способным шифровать данные используя алгоритм AES-256 с 256 битным ключом шифрования. Устройство также поддерживает хеширование SHA-1 и SHA-2.

Взаимодействие с устройством происходит только через ПО, скачанное с сайта производителя. Перед входом программа затребует у Вас мастер-пароль, придуманный Вами при первом входе в систему, который должен содержать минимум 8 знаков, содержащих хотя бы одну заглавную букву, одну маленькую букву и цифру (программа проверит его соответствие требованиям). Очень интересно поступили производители с задачей по восстановлению пароля. Суть в том, что IndependenceKey состоит из трёх компонентов – самого устройства, мастер-пароля и Security Cap. Для доступа к Вашим зашифрованным данным нужно всегда два из них. То есть если Вы забыли Ваш мастер-пароль, то объединив IndependenceKey и Security Cap Вы можете восстановить доступ к Вашим данным и в последствии заменить пароль. И так же при краже или утере IndependenceKey Вы можете восстановить свои данные имея Security Cap и мастер-пароль, но придётся приобрести новый IndependenceKey (комплект поставки без Security Cap), который восстановится с помощью старого Security Cap и по сути станет тем IndependenceKey, который был утерян.

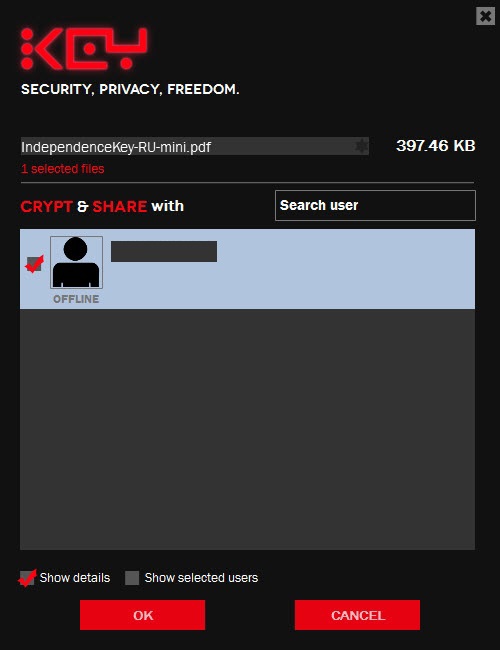

Так же после установки, в контекстное меню проводника добавляются команды шифрования файла, шифрования и моментального отправления пользователю, расшифровки и удаления без возможности восстановления.

Каждое устройство имеет уникальный ALIAS. ALIAS — это цифровая печать устройства. Это буквенно-цифровой код, полученный из серийного номера криптографического чипа и комбинаторного секрета производителя. Таким образом он не может быть изменён или повторён. Как только Вы активировали свой IndependenceKey, ALIAS сопровождает пользователя во время всего жизненного цикла устройства, даже в случае обновления версии программного обеспечения.

Пройдёмся по ключевым пунктам меню, заодно описывая функционал.

Через меню «Contact list» добавляются контакты, которым в последствии Вы можете назначать права доступа к тем или иным данным, зашифрованным вами, и совершать шифрованные звонки. Объединение с другим пользователем не означает предоставление ему доступа к любому защищённому файлу, диску или информации. Это означает только, что другой пользователь появится в Вашем «Contact list» и Вы сможете время от времени выбирать делиться с ним файлом или нет. Разрешение доступа к файлу может быть отменено в любой момент только тем пользователем, который создал этот файл.

Процесс объединения может проходить двумя разными способами: удалённое объединение и физическое объединение. Объединение двух пользователей — это процесс, основанный на алгоритмах криптографии и аутентификации. IndependenceKey обладает и устройством криптографии и аутентификационным криптографическим чипом внутри платформы ТРМ. Благодаря этому чипу и его криптографическому устройству, когда два IndependenceKey объединяются, они сперва проверяют оригинальность друг друга. Только после такой проверки они обмениваются однозначными секретами, которые позволяют им узнавать друг друга, устанавливать безопасные коммуникационные каналы и обмениваться защищёнными файлами и данными. Удалённое добавление пользователей происходит с использованием ALIAS который может быть передан другому человеку публично, так как не является частью чувствительной информации и, даже прочитанный третьим лицом, не может использоваться для фальсификации личности. Как только человек появится онлайн со своим IndependenceKey, он получит Ваш запрос на объединение, посмотрев его в своём интерфейсе пользователя. Нет необходимости обоим пользователям быть онлайн одновременно. Операция может проходить в разное время, благодаря серверам производителя. Физическое объединение подразумевает подключение одного IndependenceKey в принимающий порт второго. После этого на экране появится окно, запрашивающее мастер-пароль IndependenceKey, с которым мы хотим объединиться, так как владелец должен подтвердить намерение. Если мастер-пароль введён правильно и два IndependenceKey ещё не объединялись, на экране появится запрос авторизации, и после утвердительного ответа процедура завершится.

Второй пункт меню «Safe VoIP» собственно посвящён VoIP звонкам и в нём же совершается тестирование гарнитуры. Для использования потребуется USB гарнитура, которую мы будем подключать через принимающий USB порт. Перед началом общения устройство уведомит о том, что весь VoIP трафик будет проходить по шифрованному каналу связи. Шифрование трафика происходит на аппаратном уровне через IndependenceKey и на компьютер поступает уже полностью шифрованный трафик, что значительно повышает безопасность, и тем самым минимизирует уязвимости операционной системы. (Так же для препятствия перехвата информации с клавиатуры кейлогером можно подключить USB клавиатуру через принимающий порт IndependenceKey. Данная возможность исключит перехват данных через кейлогер.)

Третий пункт меню «USB Disk» используется для создания шифрованных USB носителей, будь то флэшка или внешний жёсткий диск объёмом до 2 ТБ.

Когда защищенный диск подключен к IndependenceKey с соответствующими правами доступа (т.е. созданный этим IndependenceKey или с правами доступа для определённого(ых) пользователя из Вашего списка контактов), он обнаруживается как обычный диск. Затем данные записываются и считываются приложением, как самые обычные файлы, в то время как на самом деле они на аппаратном уровне шифруется и расшифровывается «на лету» в IndependenceKey.

Если защищенный диск непосредственно подключен к USB-порту компьютера, он не обнаружится операционной системой, и распознается, как не отформатированный, так как все его содержимое зашифровано.

Здесь же можно дать доступ к данному носителю любому пользователю из Вашего списка контактов.

В пункте меню «QDisk» создаются шифрованные тома, которые при подключенном IndependenceKey будут отображаться как обычные локальные диски. Вы можете назначить имя, желаемую неиспользуемую букву для тома, размер (до 2 ТБ) и где будет располагаться файл этого тома на диске. (Все шифрованные файлы, включая QDisk, Вы можете размещать в облаке, и открывать их непосредственно оттуда.)

IndependenceKey имеет свой собственный менеджер паролей схожий с KeePass, в нём вы можете создавать категории записей, будь то пароли от интернет сервисов или каких либо приложений, все по настоящему нужные поля есть в наличии, и так же есть встроенный генератор паролей.

В пункте «Security cap» отображается сводная информация по Security Cap, из этого пункта меню так же выполняются бэкапы и сбрасывается мастер-пароль.

P.S. Если будут вопросы, спрашивайте в комментариях.