Может ли Pilot-ICE спасти данные от вирусов-шифровальщиков? Чтобы ответить на этот вопрос, мы провели экспериментальное заражение нашумевшим вирусом Wana Decrypt0r 2.0 изолированной тестовой системы, на которой запущен сервер Pilot-Server и клиент Pilot-ICE. Другие криптовирусы действуют по схожему принципу, отличается только способ заражения. Рассматриваем самый экстремальный случай, когда резервной копии нет.

Рассказывает Дмитрий Поскребышев — руководитель отдела разработки систем управления инженерными данными.

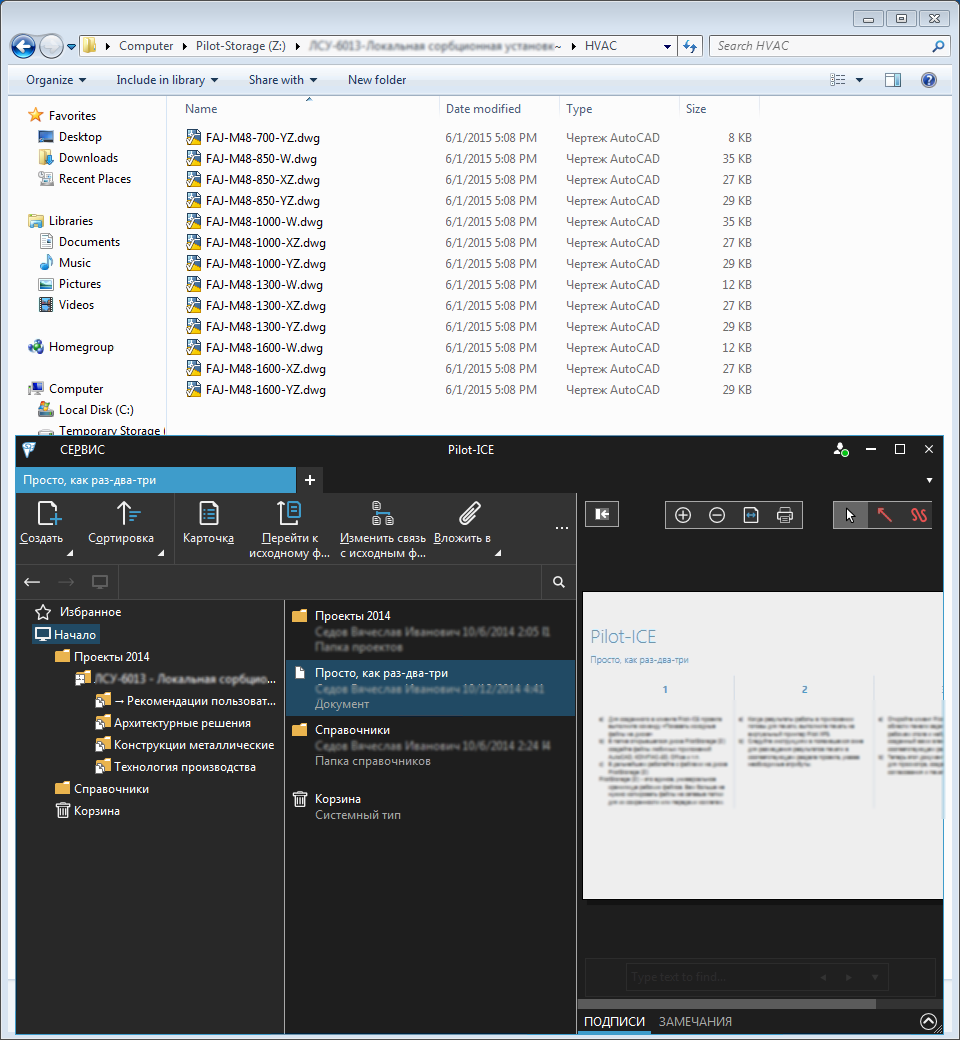

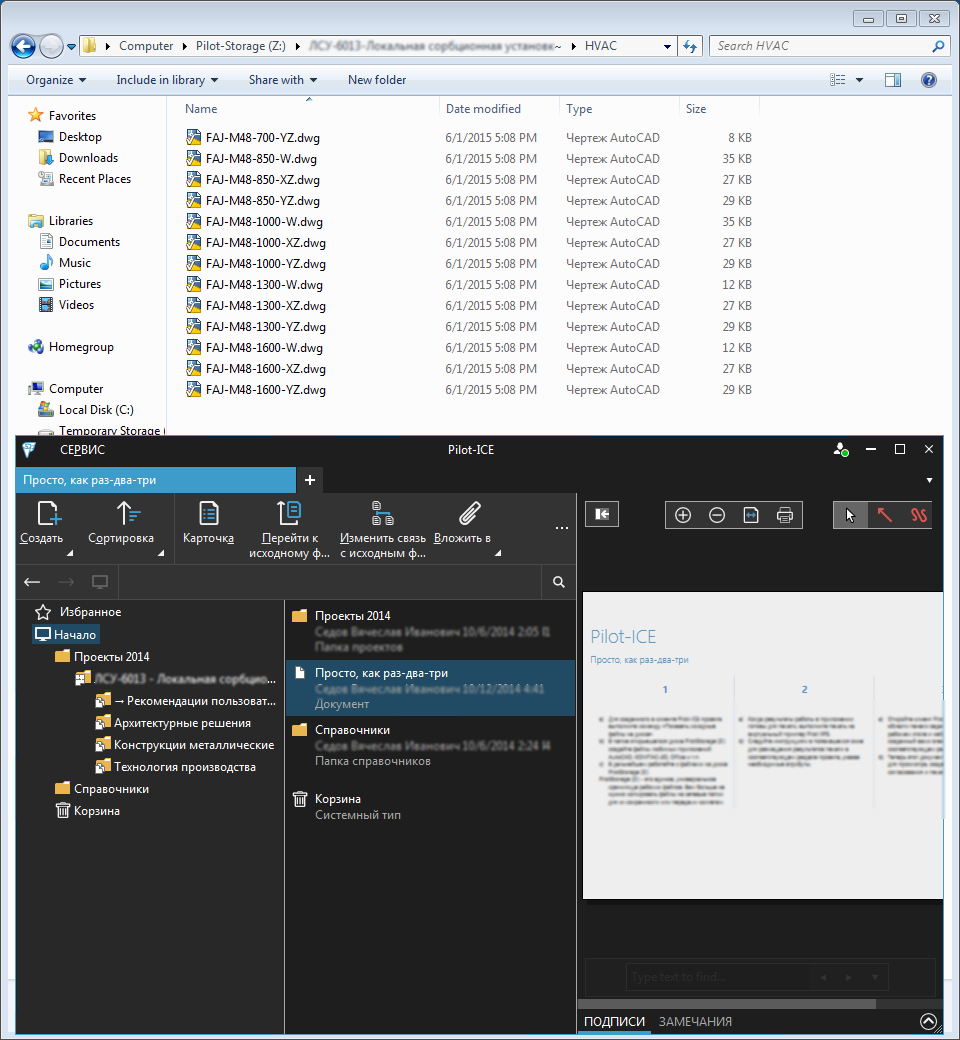

Pilot-ICE – это корпоративная система, но лёгкость самостоятельного развертывания (займет не более 10 минут на сервер, модуль администрирования и клиент) плюс наличие бесплатного режима позволяют использовать её в том числе для организации персонального сетевого хранилища любых файлов. Устанавливаем Pilot-Server и подключаем базу данных, содержащую документы, которые являются потенциальной мишенью для большинства криптовымогателей: DWG, DOCX, PDF и др. Подключаем клиент Pilot-ICE к базе данных от пользовательской учётной записи. В Pilot-ICE работа с файлами выполняется на специальном виртуальном диске Pilot-Storage, который контролирует все операции с файловой системой. Для каждого файла, который появляется на диске, есть объект в базе данных. Он хранит информацию о файле, атрибуты, связи, права доступа. Данные диска кэшируются в профиле пользователя. Наличие кэша снижает нагрузку на сервер и обеспечивает автономную работу, при отсутствии соединения.

Тела файлов хранятся по технологии NTFS Sparse Files (разреженных файлов). По мере чтения содержимого файла выполняется его потоковая загрузка с сервера, и нули Sparse Files постепенно заменяются данными с сервера. Это позволяет мгновенно открывать на Pilot-Storage огромные структуры проектов, с большими файлами, без их полной загрузки на клиентские системы. Таким образом экономится дисковое пространство пользователей и снижается нагрузка на сетевую инфраструктуру. Технология аналогична Smart Files OneDrive и DropBox Smart Sync.

В базе данных могут быть тысячи проектов, но пользователь монтирует на Pilot-Storage только те, которые необходимы ему для текущей работы. Windows Explorer отобразит структуру смонтированных проектов, и вот тут файлы проектов становятся доступны криптовирусам.

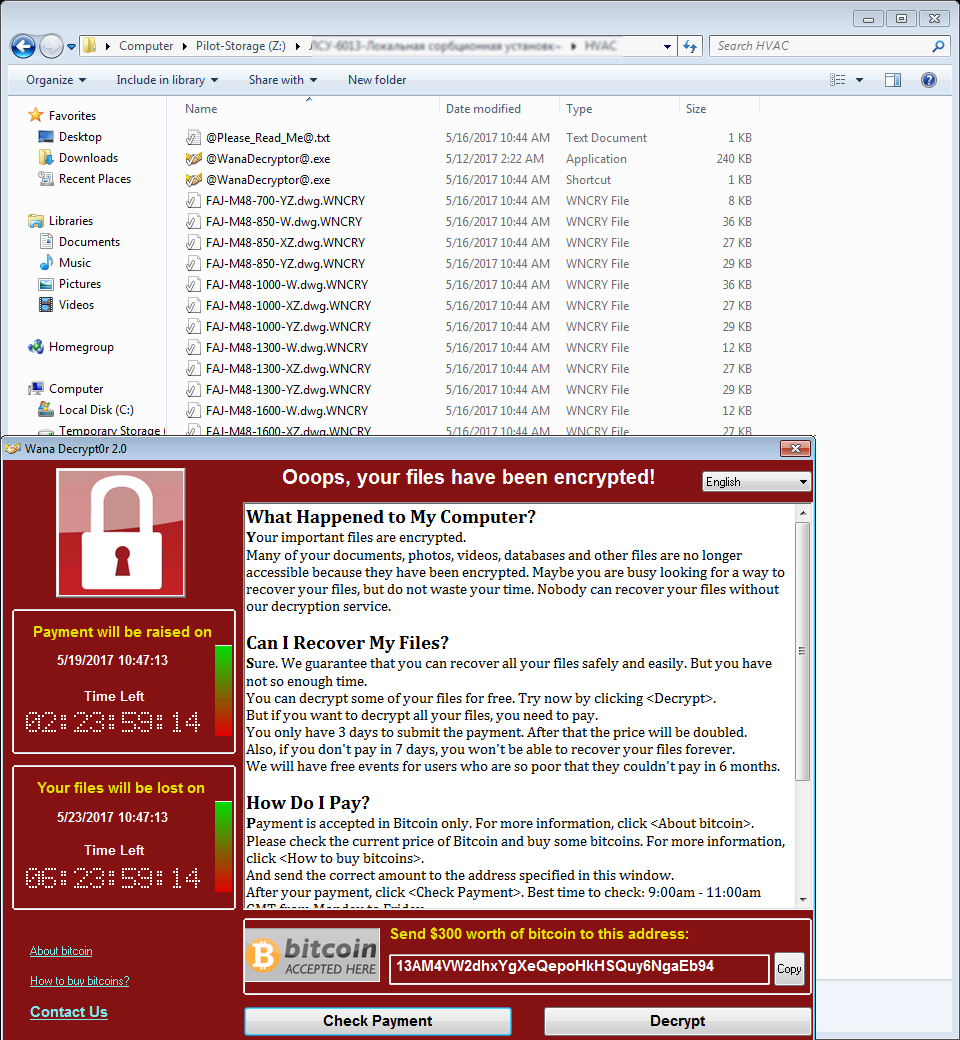

Заражаем вирусом Wana Decrypt0r серверную и клиентскую системы. Дожидаемся сообщения вируса о том, что шифрование завершено.

В результате зашифровались файлы смонтированных проектов, к которым у текущей учётной записи пользователя есть доступ на редактирование, оригиналы файлов удалены. Криптовирус записывает свои exe-файлы в каждую папку зашифрованных им документов, Pilot-Storage синхронизирует эти файлы с сервером, и таким образом тело вируса попадает в базу данных Pilot.

Система Pilоt спроектирована так, что никакие данные не удаляются физически, а лишь получают состояние «Удалено», попадая таким образом в системную корзину Pilot, и вирус не может это обойти. На сервере для хранения тел файлов у каждой базы Pilot есть файловый архив, но в файловом архиве нет информации о типах файлов, поэтому криптовирусы их не шифруют, предполагая, что эти файлы могут быть частью ОС. А вывод из строя систем — не то, что нужно криптовымогателям.

Вылечиваем серверную и клиентскую системы от вируса, при необходимости переносим базу данных Pilot с зараженной на чистую систему. Подключаем клиент Pilot-ICE к базе от учётной записи администратора. Заходим в корзину Pilot-Storage, администратор видит удалённые файлы всех пользователей системы. Восстанавливаем их командой «Восстановить в исходное расположение».

Данные восстановлены.

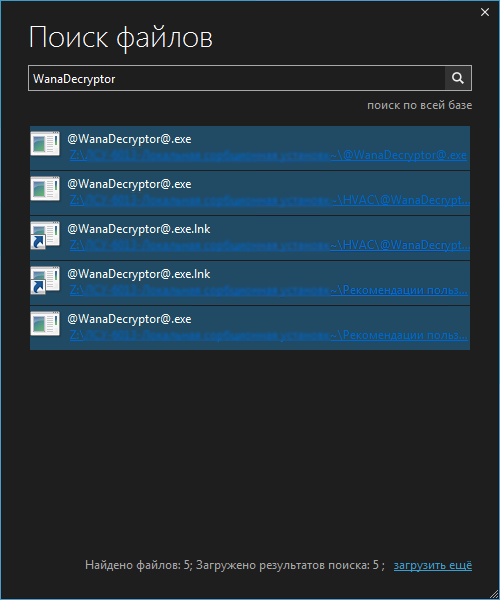

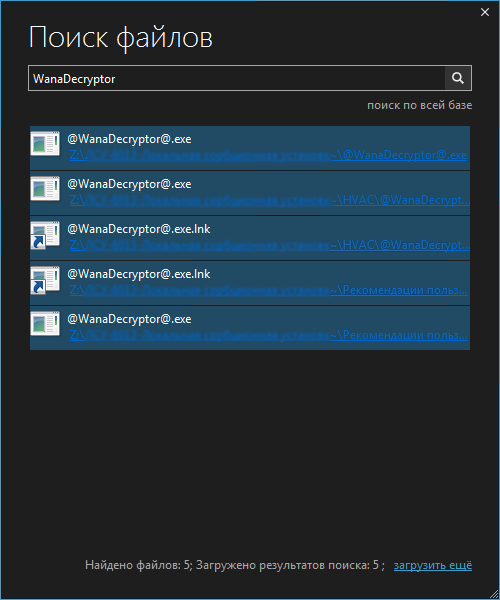

Осталось удалить тела вирусов из базы. Вызываем окно поиска по всем файлам базы и выполняем запросы вида WanaDecryptor, @Please_Read_Me@.txt и WNCRY. Удаляем найденные файлы, теперь они находятся в системной корзине Pilot.

Заходим в корзину. Мы подключены от учётной записи администратора, поэтому имеем права на безвозвратное удаление следов вируса. Теперь база Pilot-ICE приведена в исходное состояние.

Тем, кто захочет использовать Pilot для коллективной работы с файлами, рекомендую также обратить внимание на лёгкую редакцию клиента — 3D-Storage (можно найти в центре загрузок Pilot). Серверную часть можно установить и на Linux, сразу после установки будет доступно до 5 одновременных подключений.

Дмитрий Поскребышев, руководитель отдела разработки PDM-систем.

Дмитрий Поскребышев, руководитель отдела разработки PDM-систем.

Рассказывает Дмитрий Поскребышев — руководитель отдела разработки систем управления инженерными данными.

Pilot-ICE – это корпоративная система, но лёгкость самостоятельного развертывания (займет не более 10 минут на сервер, модуль администрирования и клиент) плюс наличие бесплатного режима позволяют использовать её в том числе для организации персонального сетевого хранилища любых файлов. Устанавливаем Pilot-Server и подключаем базу данных, содержащую документы, которые являются потенциальной мишенью для большинства криптовымогателей: DWG, DOCX, PDF и др. Подключаем клиент Pilot-ICE к базе данных от пользовательской учётной записи. В Pilot-ICE работа с файлами выполняется на специальном виртуальном диске Pilot-Storage, который контролирует все операции с файловой системой. Для каждого файла, который появляется на диске, есть объект в базе данных. Он хранит информацию о файле, атрибуты, связи, права доступа. Данные диска кэшируются в профиле пользователя. Наличие кэша снижает нагрузку на сервер и обеспечивает автономную работу, при отсутствии соединения.

Тела файлов хранятся по технологии NTFS Sparse Files (разреженных файлов). По мере чтения содержимого файла выполняется его потоковая загрузка с сервера, и нули Sparse Files постепенно заменяются данными с сервера. Это позволяет мгновенно открывать на Pilot-Storage огромные структуры проектов, с большими файлами, без их полной загрузки на клиентские системы. Таким образом экономится дисковое пространство пользователей и снижается нагрузка на сетевую инфраструктуру. Технология аналогична Smart Files OneDrive и DropBox Smart Sync.

В базе данных могут быть тысячи проектов, но пользователь монтирует на Pilot-Storage только те, которые необходимы ему для текущей работы. Windows Explorer отобразит структуру смонтированных проектов, и вот тут файлы проектов становятся доступны криптовирусам.

Заражаем вирусом Wana Decrypt0r серверную и клиентскую системы. Дожидаемся сообщения вируса о том, что шифрование завершено.

В результате зашифровались файлы смонтированных проектов, к которым у текущей учётной записи пользователя есть доступ на редактирование, оригиналы файлов удалены. Криптовирус записывает свои exe-файлы в каждую папку зашифрованных им документов, Pilot-Storage синхронизирует эти файлы с сервером, и таким образом тело вируса попадает в базу данных Pilot.

Система Pilоt спроектирована так, что никакие данные не удаляются физически, а лишь получают состояние «Удалено», попадая таким образом в системную корзину Pilot, и вирус не может это обойти. На сервере для хранения тел файлов у каждой базы Pilot есть файловый архив, но в файловом архиве нет информации о типах файлов, поэтому криптовирусы их не шифруют, предполагая, что эти файлы могут быть частью ОС. А вывод из строя систем — не то, что нужно криптовымогателям.

Вылечиваем серверную и клиентскую системы от вируса, при необходимости переносим базу данных Pilot с зараженной на чистую систему. Подключаем клиент Pilot-ICE к базе от учётной записи администратора. Заходим в корзину Pilot-Storage, администратор видит удалённые файлы всех пользователей системы. Восстанавливаем их командой «Восстановить в исходное расположение».

Данные восстановлены.

Осталось удалить тела вирусов из базы. Вызываем окно поиска по всем файлам базы и выполняем запросы вида WanaDecryptor, @Please_Read_Me@.txt и WNCRY. Удаляем найденные файлы, теперь они находятся в системной корзине Pilot.

Заходим в корзину. Мы подключены от учётной записи администратора, поэтому имеем права на безвозвратное удаление следов вируса. Теперь база Pilot-ICE приведена в исходное состояние.

Тем, кто захочет использовать Pilot для коллективной работы с файлами, рекомендую также обратить внимание на лёгкую редакцию клиента — 3D-Storage (можно найти в центре загрузок Pilot). Серверную часть можно установить и на Linux, сразу после установки будет доступно до 5 одновременных подключений.

Дмитрий Поскребышев, руководитель отдела разработки PDM-систем.

Дмитрий Поскребышев, руководитель отдела разработки PDM-систем.