Введение

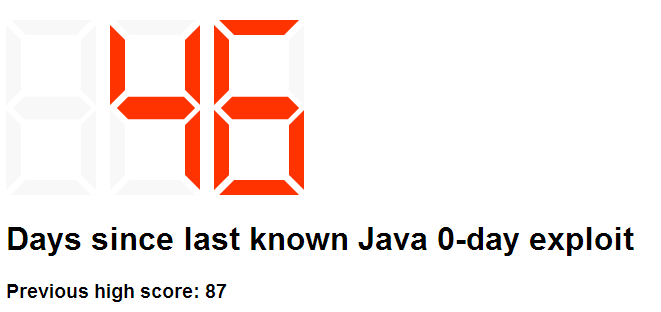

Мы очень часто слышим об уязвимостях в плагинах браузеров, особенно Java. Security отделы в компаниях в курсе этого, отключают java/flash и другие плагины у пользователей, мониторят апдейты, читают security-рассылки. Мы слышим о них настолько часто, что уже инициативные люди создали специальные сайты с отсчетом дней, когда не было бы опубликовано 0day эсксплойтов — java-0day.com

Расширения VS Плагины

Но есть еще и расширения, которые встраиваются в браузеры и взаимодействуют с данными. Их безопасность была поднята не так давно, и первые, довольно глубокие, исследования провел Krzysztof Kotowicz. Краткий пересказ его исследований и найденная 0day уязвимость (позволяющая получить доступ к данным на всех сайтах через XSS путем отправки специального письма на gmail), которую игнорирует вендор — под катом.

Уязвимости в расширениях

Рассматриваем WebKit (Opera/Chrome).

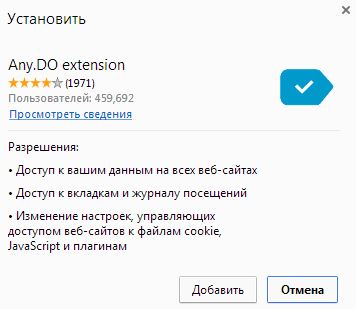

Вкратце — расширения для браузеров пишутся на javascript с использованием API браузеров. Они взаимодействуют с контентом, видоизменяют его (например, центрируют изображения), собирают дополнительную статистику, шифруют почту, вызывая дополнительные утилиты и т.д. Перед установкой спрашивают разрешения — к каким сайтам / данным они будут иметь доступ, и очень часто запрашивается доступ ко всем сайтам.

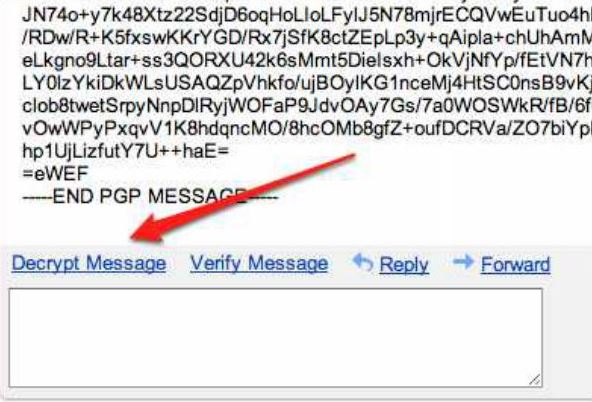

Здесь и начинаются узкие места, когда расширения некорректно обрабатывают входные для них данные. На примере расширения Cr-gpg v 0.7.4 (gpg в gmail) рассмотрим некоторые уязвимости, которые уже исправлены в новых версиях

Расшифровка письма

При расшифровке письма мы могли выполнить XSS, так как данные подставлялись «как есть»

// content_script.js, line 26

$($(messageElement).children()([0]).html(

tempMessage);

А еще и выполнить системные команды, так как для расшифровки было обращение к NPAPI

Инъекция команды

Это все исправлено, обычно уязвимости находились в не очень популярных расширениях.

0day в Any.DO (459,692 users)

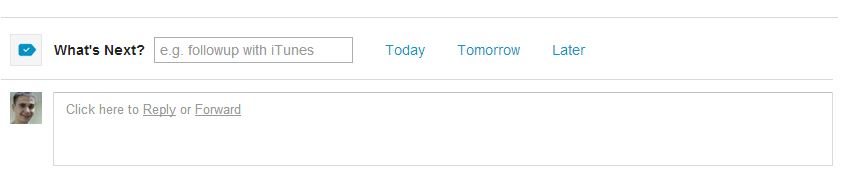

Существует довольно популярное расширение — Any.DO, которым я сам пользовался (до недавнего времени). Обычный TODO лист, с некоторой фишкой — парсит письма в gmail при их открытии и предлагает добавить какое-нибудь новое задание. Расширение подставляет в интерфейс gmail свой элемент

В котором была найдена XSS уязвимость. А теперь о главном — это не просто XSS, которую можно выполнить только в контексте данного домена (mail.google.com), данная XSS позволяет превратить браузер пользователя в прокси-сервер, который мы можем использовать для доступа к любому сайту с данными браузера жертвы. Почему? Потому что XSS выполняется в контексте расширения, которое имеет привилегии для доступа ко всем сайтам

Об уязвимости было сообщено разработчику, но ответа не последовало. Лог:

16/08/2013 — первое письмо об уязвимости;

26/08/2013 — твит, который был проигнорирован;

31/08/2013 — повторное письмо разработчику;

06/09/2013 — публичное раскрытие об уязвимости, ответа от разработчика не последовало.

Krzysztof разработал два инструмента для проведения атак через уязвимости в расширениях Google Chrome (естественно, уязвимости повторяются в Opera). Один из них — mosquito, будет продемонстрирован в следующем видео (включает в себя демонстрацию обхода 2х факторной авторизации Gmail)