Мы сейчас участвуем в проекте по созданию сервиса, который собирает виртуальную инфраструктуру в облаке. Подобные решения на рынке есть, но я вижу, что нам удалось продвинуться в этом вопросе, пожалуй, чуть дальше других облачных провайдеров. Почему – попытаюсь объяснить на конкретных примерах.

Что из себя представляет типовое облачное решение сегодня? Компания малого или среднего бизнеса арендует у провайдера ресурсы: облачные сервера или VDS/VPS. Потом в ручном режиме создает редко встречающиеся в готовом виде элементы инфраструктуры — VPN, балансировщик, подсеть, роутер, изолированную сеть (VLAN)–и прописывает настройки. Для компаний крупного бизнеса, требующих реализации сложной инфраструктуры, все, как правило, ещё тяжелее: для выполнения определённого комплекса работ требуется обращение в службу поддержки провайдера с заявкой на разработку практически индивидуального проекта инфраструктуры. Понятно, что построение уникальной сложной инфраструктуры без готовых элементов – это долго и дорого.

В итоге – куча сил и времени айтишной команды уходит на организацию облачной инфраструктуры. Хотя использование виртуального сервиса быстрее и дешевле, чем организация физической инфраструктуры.

Что решили сделать мы?

Сервис, позволяющий «собрать виртуальную инфраструктуру мышкой», в режиме онлайн (MakeCloud).

Для реализации идеи мы использовали «концепцию конструктора», набора готовых элементов, из которых пользователь самостоятельно собирает требуемую инфраструктуру. Любой элемент инфраструктуры – виртуальная изолированная сеть, виртуальный сервер, группы безопасности (файерволы), виртуальный роутер, Cloudpipe (VPN-шлюз), подсеть, дополнительный диск – добавляется нажатием кнопки в панели управления. В выпадающем меню остаётся выбрать настройки для создаваемого элемента. Еще совсем скоро добавим балансировщик – его тоже можно будет добавить одной кнопкой на сайте.

Результат: решение инфраструктурных проблем компаний малого, среднего и крупного бизнеса в облаке с минимальными затратами времени и ресурсов заказчика.

И это реально экономит массу времени айти-специалиста. По сути, свою инфраструктуру в облаке на таком сервисе могут собрать любые компании, от студенческих стартапов до крупного бизнеса.

Приведу несколько типовых примеров – самых частых конфигураций, которые сейчас собирают на MakeCloud пользователи. С одной стороны, в силу того, что эти кейсы реально типичны для массового бизнеса, их несложно реализовать, но даже тут есть возможность сделать это быстрее и проще.

Кейс первый

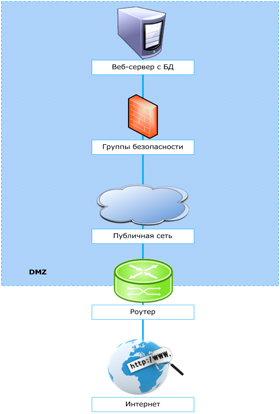

Что нужно: Разместить информационный сайт (витрину, блог и т.п.).

Решение: Создание виртуального сервера, одновременно выполняющего роли web-сервера и сервера баз данных. В панели управления доступен образ LAMP, содержащий весь необходимый софт для запуска сайта, останется только разместить контент. Нежелательный доступ к серверу ограничивается при помощи групп безопасности (файервола).

Что делаем:

• Создаем один виртуальный сервер

• Настраиваем группы безопасности (файерволы)

• Развертываем свой сайт на сервере

Кейс второй

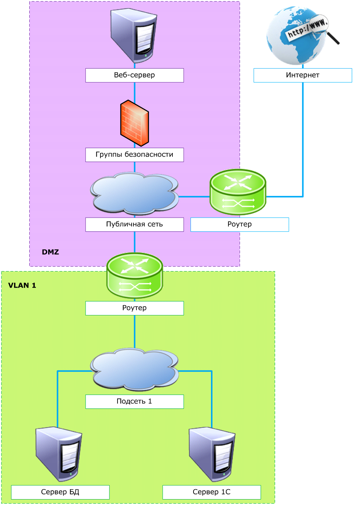

Что нужно: Разместить интернет-магазин.

Решение: Создание безопасной инфраструктуры с двухуровневой архитектурой приложения – уровень Front-end и уровень Back-end. Front-end (например, web-сайт) расположен в DMZ, доступ к нему ограничен группами безопасности (файервол). Back-end (например, сервер MS SQL Server (БД) и сервер 1С) расположен в приватной сети. DMZ и приватная сеть соединены роутером.

Что делаем:

• Создаем приватную сеть (VLAN 1)

• Создаем подсеть 1

• Создаем роутер с интерфейсами в публичной сети и подсети 1

• Создаем три виртуальных сервера

• Настриваем группы безопасности (файерволы)

• Развертываем ПО на серверах

Кейс третий

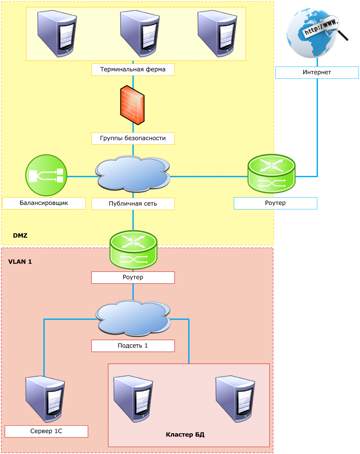

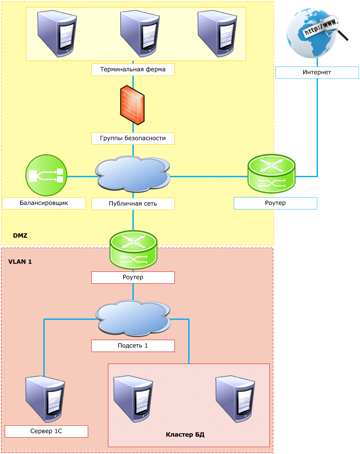

Что нужно: Разместить крупную электронную торговую площадку.

Решение: Создание масштабируемой безопасной инфраструктуры с двухуровневой архитектурой приложения – уровень Front-end и уровень Back-end. Front-end, в отличие от второго примера, может содержать несколько web-серверов (терминальную ферму), и нагрузка между ними будет распределяться при помощи балансировщика сетевой нагрузки (балансировщик, как я писал выше, пока недоступен на MakeCloud, но скоро добавим). Back-end, например 1C и кластер БД, расположен в приватной сети, и так же, как, во втором кейсе, соединяет DMZ и приватную сеть роутер.

Что делаем:

• Создаем приватную сеть (VLAN 1)

• Создаем подсеть 1

• Создаем роутер с интерфейсами в публичной сети и подсети 1

• Создаем и настроаиваем балансировщик сетевой нагрузки

• Создаем шесть виртуальных серверов в соответствующих сетях (по схеме)

• Настраиваем группы безопасности (файерволы)

• Развертываем ПО на серверах

Кейс четвертый

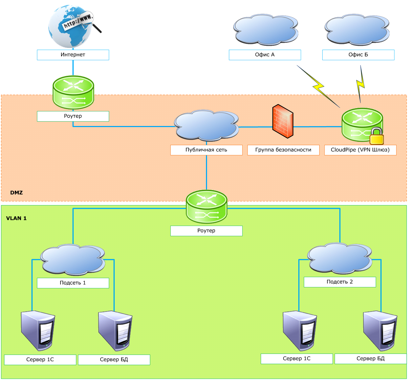

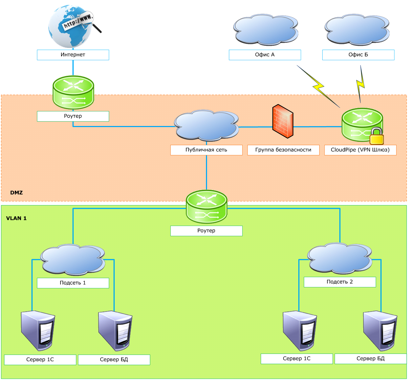

Что нужно: Разместить основную инфраструктуру в облаке и организовать доступ к двум офисам.

Решение: Создание безопасной инфраструктуры с многоуровневой архитектурой приложения, с возможностью создать VPN-подключение «точка-точка» между облачной инфраструктурой и инфраструктурой заказчика. Доступ к Cloudpipe (VPN-шлюзу), который расположен в DMZ, ограничивается при помощи групп безопасности (файерволы). Внутри разных приватных сетей можно размещать различные бизнес-приложения, гибко и безопасно соединяя сети через роутеры.

Что делаем:

• Создаем приватную сеть (VLAN 1)

• Создаем подсеть 1

• Создаем подсеть 2

• Создаем роутер с интерфейсами в публичной сети, подсети 1 и подсети 2

• Создаем Cloudpipe (VPN)

• Настраиваем группы безопасности (файерволы)

• Организуем VPN туннели между офисом А и Cloudpipe; между офисом Б и Cloudpipe

• Создаем четыре виртуальных сервера в соответствующих подсетях

• Размещаем ПО на сервера

Кроме балансировщика (в разработке) и готового образа LAMP, мы планируем подготовить другие образы для быстрого создания сервера под конкретные задачи. Сейчас работаем над запуском API, совместимым с AWS EC2.

Все эти типовые случаи, повторюсь, достаточно несложные. Было бы, конечно, интереснее поработать над примерами более сложных ИТ-задач. Если накидаете таких в комментариях, постараемся показать примеры их решения при помощи готовых элементов MakeCloud.

Что из себя представляет типовое облачное решение сегодня? Компания малого или среднего бизнеса арендует у провайдера ресурсы: облачные сервера или VDS/VPS. Потом в ручном режиме создает редко встречающиеся в готовом виде элементы инфраструктуры — VPN, балансировщик, подсеть, роутер, изолированную сеть (VLAN)–и прописывает настройки. Для компаний крупного бизнеса, требующих реализации сложной инфраструктуры, все, как правило, ещё тяжелее: для выполнения определённого комплекса работ требуется обращение в службу поддержки провайдера с заявкой на разработку практически индивидуального проекта инфраструктуры. Понятно, что построение уникальной сложной инфраструктуры без готовых элементов – это долго и дорого.

В итоге – куча сил и времени айтишной команды уходит на организацию облачной инфраструктуры. Хотя использование виртуального сервиса быстрее и дешевле, чем организация физической инфраструктуры.

Что решили сделать мы?

Сервис, позволяющий «собрать виртуальную инфраструктуру мышкой», в режиме онлайн (MakeCloud).

Для реализации идеи мы использовали «концепцию конструктора», набора готовых элементов, из которых пользователь самостоятельно собирает требуемую инфраструктуру. Любой элемент инфраструктуры – виртуальная изолированная сеть, виртуальный сервер, группы безопасности (файерволы), виртуальный роутер, Cloudpipe (VPN-шлюз), подсеть, дополнительный диск – добавляется нажатием кнопки в панели управления. В выпадающем меню остаётся выбрать настройки для создаваемого элемента. Еще совсем скоро добавим балансировщик – его тоже можно будет добавить одной кнопкой на сайте.

Результат: решение инфраструктурных проблем компаний малого, среднего и крупного бизнеса в облаке с минимальными затратами времени и ресурсов заказчика.

И это реально экономит массу времени айти-специалиста. По сути, свою инфраструктуру в облаке на таком сервисе могут собрать любые компании, от студенческих стартапов до крупного бизнеса.

Приведу несколько типовых примеров – самых частых конфигураций, которые сейчас собирают на MakeCloud пользователи. С одной стороны, в силу того, что эти кейсы реально типичны для массового бизнеса, их несложно реализовать, но даже тут есть возможность сделать это быстрее и проще.

Кейс первый

Что нужно: Разместить информационный сайт (витрину, блог и т.п.).

Решение: Создание виртуального сервера, одновременно выполняющего роли web-сервера и сервера баз данных. В панели управления доступен образ LAMP, содержащий весь необходимый софт для запуска сайта, останется только разместить контент. Нежелательный доступ к серверу ограничивается при помощи групп безопасности (файервола).

Что делаем:

• Создаем один виртуальный сервер

• Настраиваем группы безопасности (файерволы)

• Развертываем свой сайт на сервере

Кейс второй

Что нужно: Разместить интернет-магазин.

Решение: Создание безопасной инфраструктуры с двухуровневой архитектурой приложения – уровень Front-end и уровень Back-end. Front-end (например, web-сайт) расположен в DMZ, доступ к нему ограничен группами безопасности (файервол). Back-end (например, сервер MS SQL Server (БД) и сервер 1С) расположен в приватной сети. DMZ и приватная сеть соединены роутером.

Что делаем:

• Создаем приватную сеть (VLAN 1)

• Создаем подсеть 1

• Создаем роутер с интерфейсами в публичной сети и подсети 1

• Создаем три виртуальных сервера

• Настриваем группы безопасности (файерволы)

• Развертываем ПО на серверах

Кейс третий

Что нужно: Разместить крупную электронную торговую площадку.

Решение: Создание масштабируемой безопасной инфраструктуры с двухуровневой архитектурой приложения – уровень Front-end и уровень Back-end. Front-end, в отличие от второго примера, может содержать несколько web-серверов (терминальную ферму), и нагрузка между ними будет распределяться при помощи балансировщика сетевой нагрузки (балансировщик, как я писал выше, пока недоступен на MakeCloud, но скоро добавим). Back-end, например 1C и кластер БД, расположен в приватной сети, и так же, как, во втором кейсе, соединяет DMZ и приватную сеть роутер.

Что делаем:

• Создаем приватную сеть (VLAN 1)

• Создаем подсеть 1

• Создаем роутер с интерфейсами в публичной сети и подсети 1

• Создаем и настроаиваем балансировщик сетевой нагрузки

• Создаем шесть виртуальных серверов в соответствующих сетях (по схеме)

• Настраиваем группы безопасности (файерволы)

• Развертываем ПО на серверах

Кейс четвертый

Что нужно: Разместить основную инфраструктуру в облаке и организовать доступ к двум офисам.

Решение: Создание безопасной инфраструктуры с многоуровневой архитектурой приложения, с возможностью создать VPN-подключение «точка-точка» между облачной инфраструктурой и инфраструктурой заказчика. Доступ к Cloudpipe (VPN-шлюзу), который расположен в DMZ, ограничивается при помощи групп безопасности (файерволы). Внутри разных приватных сетей можно размещать различные бизнес-приложения, гибко и безопасно соединяя сети через роутеры.

Что делаем:

• Создаем приватную сеть (VLAN 1)

• Создаем подсеть 1

• Создаем подсеть 2

• Создаем роутер с интерфейсами в публичной сети, подсети 1 и подсети 2

• Создаем Cloudpipe (VPN)

• Настраиваем группы безопасности (файерволы)

• Организуем VPN туннели между офисом А и Cloudpipe; между офисом Б и Cloudpipe

• Создаем четыре виртуальных сервера в соответствующих подсетях

• Размещаем ПО на сервера

Кроме балансировщика (в разработке) и готового образа LAMP, мы планируем подготовить другие образы для быстрого создания сервера под конкретные задачи. Сейчас работаем над запуском API, совместимым с AWS EC2.

Все эти типовые случаи, повторюсь, достаточно несложные. Было бы, конечно, интереснее поработать над примерами более сложных ИТ-задач. Если накидаете таких в комментариях, постараемся показать примеры их решения при помощи готовых элементов MakeCloud.