В этой статье мы рассмотрим приемы одного из наиболее известных семейств шифровальщиков: Locky.

Недавно (наши коллеги из Avira сообщили об этом в июле) авторы шифровальщика добавили новую функцию, которая включает в себя офлайновый режим, а потому теперь зловред может шифровать файлы и без подключения к серверу. В данном случае слабое место – это ключ, который является единым для каждого компьютера, где шифруются файлы, но единый ключ используется только в том случае, если по каким-либо причинам шифровальщику недоступен C&C-сервер.

Но теперь авторы изменили способ, которым они заражают компьютеры. Обычно такие атаки используют небольшой троян-загрузчик, который скачивает и запускает шифровальщик. Например, когда атака использует файл с javascript, то он, как правило, скачивает небольшой исполняемый файл, который нужен только для того, чтобы получить шифровальщик и запустить его. Как я уже писал ранее, кибер-преступники постоянно делают различные изменения, чтобы попытаться избежать обнаружения со стороны решений безопасности.

Распространение новой атаки

В этом случае, когда атака распространялась по электронной почте, мы увидели целый ряд образцов в виде zip-файла, который содержал внутри файл с javascript под названием “utility_bills_copies .js”. Однако существуют различные версии, использующие различные названия и типы файлов, например:

А внутри был следующий файл:

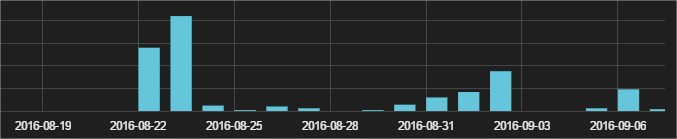

Они пропустили часть с троянцем-загрузчиком, а скрипт получал вариант Locky в DLL-формате (при использовании загрузчика в большинстве случаев скачиваемый файл был EXE), который исполняется при использовании Windows rundll32.exe. Первая встреча с таким вариантом была 22 августа и авторы до сих пор пока используют эту стратегию. Как Вы можете видеть, кибер-преступники каждую неделю запускают новую волну атак:

Наиболее сильно пострадавшие страны

Мы видели всего несколько сотен попыток заражения, преимущественно в Северной и Южной Америке и Европе, хотя они также происходили и в Африке и Азии. В том случае, если такие атаки будут высокоэффективны, то, возможно, мы увидим рост их числа в ближайшие недели. Ниже Вы можете найти список с некоторыми хэшами данного варианта Locky:

ransomware_list3 (3)

Автор статьи: Луис Корронс