Компании делятся на две категории: те, которые знают, что они скомпрометированы, — и те, которые еще не в курсе.

Термин APT (advanced persistent threat) был введен Военно-воздушными силами США в 2006 году для описания нового вида атак. Тогда впервые была предпринята попытка проанализировать проведенную атаку, сделать выводы и попытаться противостоять новой угрозе. APT — это не какой-то навороченный эксплойт и не новомодный троян. APT — это парадигма атаки.

Общие принципы, на которых строится APT, давно известны. К примеру, применение социальной инженерии, чтобы спровоцировать пользователя открыть ссылку или прикрепленный файл. Или использование уязвимостей для получения доступа к атакуемой системе. Чем же так страшна APT? Попробуем разобраться.

Основные характеристики APT

- Атакует группа, состоящая из нескольких человек, распределивших роли в зависимости от уровня знаний.

- Атаки направлены на конкретные компании или производственные сектора. Даже в рамках одного сектора применяется дифференцированный подход, оценивается степень защищенности каждой отдельной компании; атака каждой жертвы планируется индивидуально — в зависимости от преследуемых целей.

- Атакующие стремятся к полному контролю над жертвой — и получают его, поскольку используют для этого все силы и средства, невзирая на неудачи.

- Атакующие вернутся — даже если вы сможете успешно противостоять им после взлома.

- Атакующие тщательно маскируют свое присутствие, адаптируясь к вашим контрмерам, к новым средствам защиты, шаг за шагом охватывая вашу инфраструктуру, скрывая используемые методы. Как показала практика, сигнатуры для обнаружения APT, — в отличие от троянов и ботнетов, — будут недоступны долгое время после начала атаки, поскольку индивидуальный подход и скрытность лишают антивирусных вендоров какой бы то ни было информации о методах злоумышленников.

- Несмотря на низкую окупаемость инвестиций, часто используются эксплойты нулевого дня.

- Мощная продуманная социальная атака. Перед ее проведением собираются все возможные данные о вашей компании, персонале, инфраструктуре, используемом программном обеспечении.

- «Вход через соседскую калитку»: атакующие используют ваших доверенных адресатов, контрагентов и клиентов, изучают границы инфраструктуры.

- «Что у нас сегодня делают эти лохи?», — операторы атакующих наблюдают за жертвой в режиме реального времени, проверяя, не была ли их атака обнаружена, и собирая новую информацию.

Основная цель атакующих — получить доступ к ценным данным и сохранить его как можно дольше. Под ценными данными понимается не ваша учетная запись «Вконтакте», а интеллектуальная собственность компании (исходные коды продукта, алгоритмы, клиентская база, любые другие корпоративные секреты). Яркий пример подобного «долгого присутствия» — 10 лет, в течение которых хакеры имели доступ к сети компании Nortel Networks (http://gcn.com/articles/2012/02/15/hackers-roamed-nortel-networks-for-over-10-years.aspx), скачивая бизнес-планы и технологические регламенты, читая почту топ-менеджеров. Несмотря на то что компания объявила о банкротстве в 2009 году, в корпоративной сети все еще есть чем поживиться — и атакующие вернулись в феврале 2012 года.

Я выделяю следующие основные этапы APT.

1) Сбор данных о жертве. Атакующим необходимо как можно лучше изучить используемые в компании системы и продукты, средства защиты, получить сведения о ее сотрудниках, клиентах и партнерах.

2) Вторжение. Вооруженные полученными данными, атакующие проникают во внутреннюю сеть, проводя социальную атаку, используя уязвимости системы и применяя эксплойты нулевого дня. Исследуются топология, инфраструктура, все информационные системы, представляющие ценность.

3) Закрепление влияния. Полученная информация используется для взлома и установления полного контроля над жертвой. Атакующие не ограничатся правами power users :)

4) Удержание влияния. Цель атакующих — как можно дольше оставаться незамеченными, сохраняя свои полномочия. Если вы назначите антивирусную проверку с эвристическим анализом —файлы, детектируемые как «зловреды», будут удалены. Если вы будете переносить серверы в новую подсеть — будут предприняты меры для получения к ним доступа на новом месте.

Шквал новостей об APT обрушился после успешно проведенной атаки на Google. Google был первой компанией, которая открыто заявила об атаке 12 января 2010 года. Эту APT впоследствии назвали Aurora, потому что это имя фигурировало в двух «бинарниках» как часть файлового пути на компьютере злоумышленника.

Операция «Аврора»

Из заявления Google сперва не было понятно, какой эксплойт был использован и на что он был направлен. Спустя неделю была экстренно выпущена заплатка для Internet Explorer (MS10-002).

Впоследствии выяснилось, что изначально интерес атакующих был направлен на китайских диссидентов. Были взломаны два аккаунта, один из которых принадлежал Ай Вэйвэю, известному борцу за права человека. Был получен доступ к его учетной записи и информации по счетам, однако данная информация оказалась не слишком ценной.

Как же удалось взломать Google — гиганта, который не жалеет бюджетов на защиту информации? Многие крупные компании выстраивают неприступный внешний периметр, который часто напоминает бочку без крышки: высоченные стенки кажутся абсолютно непробиваемыми, но если вам потребуется поместить внутрь, скажем, теннисный мяч, то всегда можно перебросить его сверху.

В случае с Google «перебросить мяч» позволила небольшая группа сотрудников, которые получили письма от заслуживающих доверия адресатов. Письма содержали ссылку на сайт, расположенный на Тайване и содержащий Java-сценарий, который эксплуатировал уязвимость. На компьютер пользователя устанавливался бэкдор, полностью контролирующий систему. Инфицированная система подключалась к порту 443 управляющего сервера (С&C, command and control) по HTTPS с шифрованием трафика — и ожидала команд от оператора. Шаг за шагом устанавливался контроль над другими внутренними ресурсами в этой сети (pivoting), которые также использовались операторами для достижения поставленных целей.

В марте 2011 года (прошел год!) об атаке Aurora заявили несколько других компаний, в числе которых были Adobe Systems, Dow Chemical, Intel, Juniper Networks, Morgan Stanley, Northrop Grumman, RSA, Symantec, Yahoo.

При осуществлении APT Aurora атакующие для закрепления своих полномочий во внутренней сети жертвы на протяжении многих месяцев использовали системы конфигурационного управления (SCM, software configuration management). Во-первых, SCM-серверы оказались стабильнее отдельно взятых рабочих станций. Во-вторых, они содержали множество уязвимостей, что позволяло атакующим без особых усилий скрывать свое присутствие долгое время.

Небольшой пример — система Perforce, в которой:

- без аутентификации можно было создать пользователя, назначить ему права доступа, причем этот пользователь по умолчанию обладал повышенными привилегиями в системе;

- клиент-серверная сессия не шифровалась;

- при помощи манипуляций с URL можно было отредактировать свойства другого пользователя (и даже сменить его пароль, не зная текущего);

- пароли пользователей хранились в незашифрованном виде;

- сторонний пользователь, используя файлы cookie, мог авторизоваться в системе.

Даже если не касаться таких моментов, как запущенная служба с правами system, — можно утверждать: подобного набора уязвимостей с избытком хватило бы, чтобы подчинить систему.

Атака на RSA

В случае с RSA атака началась с двух небольших групп сотрудников, которым отсылались фишинговые письма. К ним был прикреплен файл .xls, эксплуатирующий уязвимость в Adobe Flash (CVE 2011-069). При отсылке письма установленные в RSA спам-фильтры обходились при помощи простых манипуляций: через эксплойт устанавливался RAT (remote access tool), который подключался к порту 3460 C&C.

Атакующие консолидировали ценную информацию на внутренних серверах, паковали в защищенные паролем rar-архивы и лишь затем отправляли ее к себе.

Удар по тибетскому сообществу

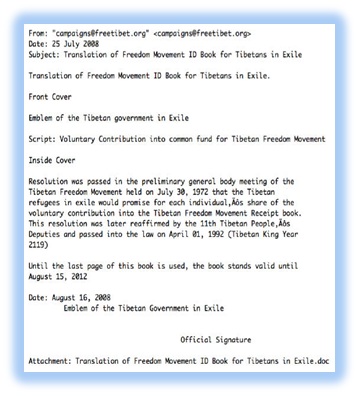

В июне 2008 года аналитиками Information Warfare Monitor была обнаружена атака, направленная на тибетское сообщество. Жертвы атаки были расположены в Индии, Европе и Северной Америке. Жертвами оказались офис Далай-ламы и вся тибетская инфраструктура в Лондоне, Нью Йорке, Брюсселе; эксперты в режиме реального времени наблюдали, как в нее вгрызаются злоумышленники. Атака управлялась через веб-интерфейс с четырьмя C&C. Инфицированными оказались 1295 компьютеров в 103 странах. По данным экспертов, на 30% машин находилась важная информация. Как и в других случаях APT, атакующим нужно было «забросить мячик в бочку». Для этого использовалось фишинговое письмо якобы от адреса campaigns@freetibet.org. Письмо содержало либо ссылку, либо файл в формате *.doc с именем «Translation of Freedom Movement ID Book for Tibetans in Exile».

Следует отметить хитрость организаторов APT: при переходе по ссылке или открытии файла пользователь не должен ничего заподозрить. Страница сайта не будет содержать яркой рекламы или порнографических картинок; текстовый файл не будет пустым и не будет содержать посланий наподобие нигерийских писем. Это будет простое, нейтральное сообщение, обычный, ничем не примечательный текст. Пользователь прочтет, закроет — и забудет, не придав этому значения. Не будет предложений скачать бесплатный антивирус, курсор не станет скакать по экрану, не будет всплывающих баннеров: атакующим нельзя выдать свое присутствие, нельзя упустить жертву.

Операция «Shady RAT»

Shady RAT — такое название специалисты McAfee дали APT, которая продолжалась более пяти лет начиная с 2006 года. В 2009 году исследователями из Университета Торонто были обнаружены две большие сети кибершпионажа, названные GhostNet и ShadowNet, которые использовали троян Enfal. Примечательно, что отдельные версии Enfal были известны еще в 2002 году (тогда он был причастен к атакам «Byzantine Hades», «Byzantine Anchor», «Byzantine Candor», «Byzantine Foothold»). На тот момент McAfee уже целый год детектировал их как Generic Downloader.x и Generic BackDoor.t. Тем не менее к 2008 году, по мнению экспертов McAfee, лишь 11 из 34 антивирусов детектировали Enfal.

Эволюционируя, RAT перестал оставлять следы при установке. Следы трояна очищаются, и устанавливается обычное ПО для удаленного управления, не вызывающее реакции антивирусов.

Night Dragon

Эта APT была направлена на нефтегазовую отрасль; первые упоминания о ней появились в ноябре 2009 года. Была изменена тактика атаки. Изначально путем внедрения SQL-кода захватывались внешние веб-серверы компаний и ожидался вход на портал корпоративных пользователей с их паролями. Для взлома паролей и доступа к интрасети использовались распространенные утилиты gsecdump и Cain & Abel. Создавать удаленное соединение под именами пользователей, разумеется, рискованно. Поэтому была использована написанная на Delphi утилита zwShell для генерации уникального трояна — специально для текущей кампании — и далее жертва управлялась, как и обычно, посредством RAT.

Lurid

Казалось бы, кому мы здесь, в России, нужны? Но не тут-то было! В августе 2010 года обнаружилась новая атака, и в числе инфицированных оказались, среди прочих, компании России, Казахстана и Украины. По данным McAfee, атакующими была развернута C&C-инфраструктура из 15 доменов на 10 IP-адресах. Россия оказалась на первом месте по числу компаний-жертв: 1063 внешних IP-адреса.

Атака проводилась классическим способом — при помощи вложенного файла в формате *.pdf, который эксплуатировал уязвимости в Adobe Reader (CVE-2009-4324, CVE-2010-2883). Однако атакующие изменили тактику. Lurid, затронувшая 61 страну, была разбита на отдельные кампании. Для управления каждой из них был заведен отдельный URL, сформирован индивидуальный троян Enfal; атаки по каждому направлению осуществлялись различным персоналом. Команды на RAT передавались не через push: список команд для каждого узла хранился в отдельном файле на C&C-сервере.

Управляющие серверы находились в США и Англии, но доменные имена были зарегистрированы на владельцев из Китая.

Насколько все страшно

Почитайте новости про Georbot. Погуглите, как прекрасно поживает до сих пор Lizamoon. Вспомните еще раз о судьбе компании Nortel Networks. Вспомните трояны в компонентах для различных сред программирования, трояны от производителей флешек, сетевого оборудования и операционных систем.

Попытайтесь ответить на несколько вопросов:

- везде ли установлено антивирусное ПО? работает ли оно в штатном режиме?

- узнаете ли вы, если будет установлено программное обеспечение, не соответствующее политике компании?

- сможете ли вы обнаружить аномальный трафик в вашей сети? как скоро?

- заметите ли вы, если некий пользователь станет локальным администратором? а если определенное имя пользователя будет использоваться с нескольких компьютеров?

- откроет ли ваш пользователь документ, не относящийся к его работе?

- уверены ли вы в используемом шифровании?

- знаете ли вы, что ваш сайт уязвим?

Кстати, как выяснилось, лишь немногие из тех, кто посетил конференцию «РусКрипто» в 2012 году, задавали себе все эти вопросы. В результате 15-минутного исследования удалось — простейшим перехватом трафика — выловить не только аутентификационные данные к таким обыденным службам, как Blogspot, Google, Facebook, Twitter, — но и пароли к удаленным соединениям! Увы, лишь единицы задумались о том, что подключаются к точке доступа с отключенным шифрованием. Мало кто из участников обратил внимание на тот факт, что сайт отеля, в котором проводилась конференция, взломан и пересылает мобильных пользователей на страницу с трояном…

Причем здесь APT? А вы подключались к точкам доступа? Вернитесь к началу статьи и перечитайте первую фразу! Что мешает использовать полученные данные для доступа в вашу корпоративную сеть — и дальше, для целевого доступа к криптографическим наработкам? Роль контрагента, ставшего «базой» для отдельной кампании атаки, вполне может выполнять и отель, в котором собрались ведущие российские специалисты по ИБ.

В чем заключаются ошибки компаний-жертв?

- Не учли социальную инженерию.

- Не учли, что нужно защищать не только внешний периметр и не только «для галочки».

- Сделали ставку на средства защиты, срабатывающие постфактум (в итоге антивирусы, спам-фильтры, IPS — «молчали», не имея сигнатур).

- Опрометчиво предположили, что атака на них может быть чересчур затратной (с низкой окупаемостью инвестиций).

- Понадеялись на антивирусные продукты, системы предотвращения утечек (DLP, Data Leak Prevention), двухфакторную аутентификацию.

- Не учли возможное направление атак со стороны доверенных источников (контрагентов, филиалов, корпоративных сайтов).

Когда люди вспоминают гибель Титаника, всегда говорят о спасательных шлюпках, о том, что нужно было больше шлюпок, — но совсем забывают про айсберг. Точно так же подразделения ИБ выхватывают из стандартов, практик и рекомендаций отдельные пункты — и с охотно внедряют их. При этом, несмотря на то что методы проведения атак детально изучены, — актуальные алгоритмы защиты почему-то не используются на практике. Беспечность? Компании сконцентрировались на традиционных средствах, и эти средства спасают — до определенного момента. Но стоит злоумышленникам сделать очередные полшага вперед — и вот результат…

Жизнь атакующих в интрасети продлевают сами сотрудники ИБ. Необходимо избавиться от излишней самоуверенности и обратить внимание на следующие аспекты защиты.

- Управление уязвимостями. Эксплойтов нулевого дня на всех не напасешься: это затратно. Даже операторам APT с низкой окупаемостью инвестиций не под силу постоянно искать новые возможности; проще использовать старые уязвимости, которые вы не успели «залатать». Однако многие забывают (можно «ы» заменить на другую букву) проводить сканирование внешнего и внутреннего периметров, не говоря уже о тестировании на проникновение. Нужен не только сервер с автоматической установкой исправлений, но и необходимы также работающие процессы patch management и vulnerability management.

- Анализ трафика. Для большей части RAT имеются написанные постфактум сигнатуры. Однако мало кто их использует, хотя добавление сигнатуры, а часто даже написание собственной, — занимает не более пяти минут. Своевременный мониторинг угроз позволяет конструировать собственное описание, что дает возможность нейтрализовать уязвимости, заплаток на которые еще не выпущено.

- Ловушки. Атакующие непременно будут исследовать вашу инфраструктуру. Есть шанс, что вы обнаружите злоумышленника с помощью honeypot и сможете своевременно изучить его тактику. (Однажды, работая в одной из компаний, я разместила файл с привлекательным названием на общем сетевом ресурсе — и отслеживала попытки открыть его или скопировать. Предписанное политиками ИБ знали все пользователи. Открывать такой файл не решались сотрудники. Исключением стали редкие попытки нанести ущерб и активность инсайдеров. Подобные несложные действия помогут вам своевременно обнаружить APT.)

- Контроль за антивирусным ПО. Недостаточно только следить за обновлением сигнатур: необходимо также анализировать настройки и работоспособность антивируса, изучать факты отключения защиты. Известно, что в ряде случаев APT перед установкой средств удаленного управления выключалась антивирусная защита, но это оставалось незамеченным.

- Контроль целостности. Это относится как к отдельным служебным файлам и компонентам, так и к конфигурационным файлам.

- Контроль политик. Знаете ли вы, что на компьютерах вашей сети появились средства удаленного администрирования? Знаете ли вы о новом прокси-сервере, через который идет трафик в Интернет? Почему на файловом сервере появился новый «расшаренный» ресурс? Случай с RSA показателен: не был отключен доступ в Интернет с серверов! Cain & Abel уже давно детектируется как hack tool; возникает вопрос: почему же утилиту не обнаружили?

- Регистрация событий и инцидент-менеджмент. Современные корпоративные сети имеют огромное количество источников событий, и эти события необходимо анализировать в автоматическом режиме. Методы корреляции событий, реализованные в SIEM-системах, позволят вам получить полную картину происходящего в вашей инфраструктуре, вплоть до самых мелких отклонений. Анализ журналов вручную — утопия.

- Технические и программные средства. Вернемся к методологии APT… Что мешало ограничить размер POST-запроса? Почему динамический DNS не был заблокирован, запросы fast-flux не были обнаружены? Почему не были проанализированы хиты запросов на прокси-серверах, хотя они весьма показательны при вирусной активности?

- Осведомленность — наболевшая тема. И речь здесь не только о простых клерках: на удочку хорошо известных приемов, описанных еще в 90-е годы, до сих пор попадаются топ-менеджеры крупных компаний.

Если бы специалисты ИБ выполняли требования всех необходимых стандартов — APT, возможно, не стали бы настолько мощной тенденцией.

В следующей статье я на примере одного из действующих банков продемонстрирую атаку с использованием методов социальной инженерии как этап подготовки к APT. Проверим — насколько защищена наша банковская система ;)