В лентах новостных сайтов вы уже не раз читали о том, как спецслужбы разных стран отслеживают переговоры и передачу данных обычных граждан. Сейчас набирает обороты новый скандал с прослушкой украинских абонентов, осуществляемой якобы с территории России.

Мы уже писали о том, какие угрозы существуют в мире мобильной связи, и сегодня хотим еще раз рассказать об одном из векторов атак, направленных на мобильных абонентов.

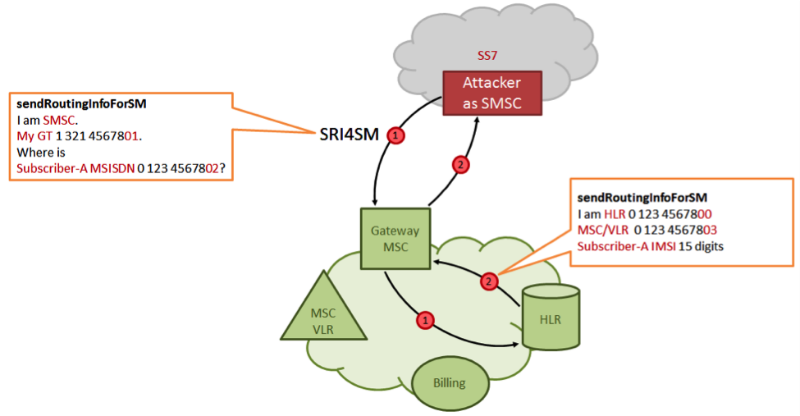

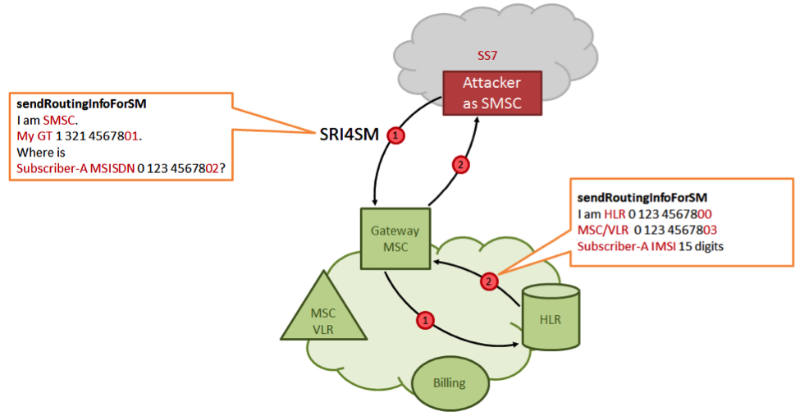

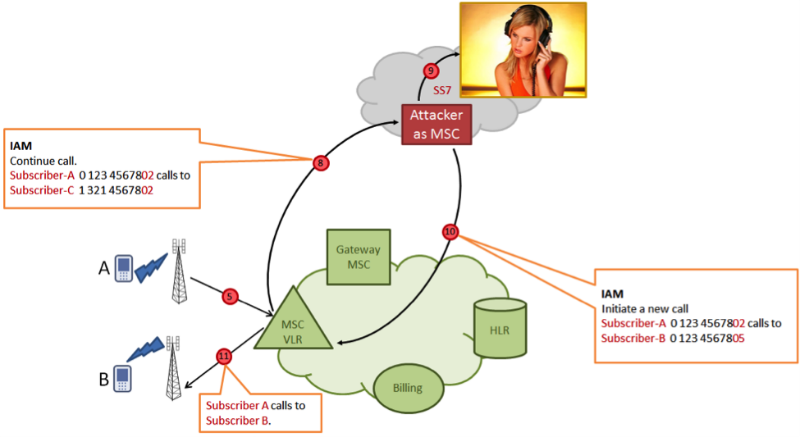

Если коротко, схема такая. Атакующий внедряется в сеть сигнализации SS7, в каналах которой отправляет служебное сообщение Send Routing Info For SM (SRI4SM), указывая в качестве параметра телефонный номер атакуемого абонента А. В ответ домашняя сеть абонента А посылает атакующему некоторую техническую информацию: IMSI (международный идентификатор абонента) и адрес коммутатора MSC, который в настоящий момент обслуживает абонента.

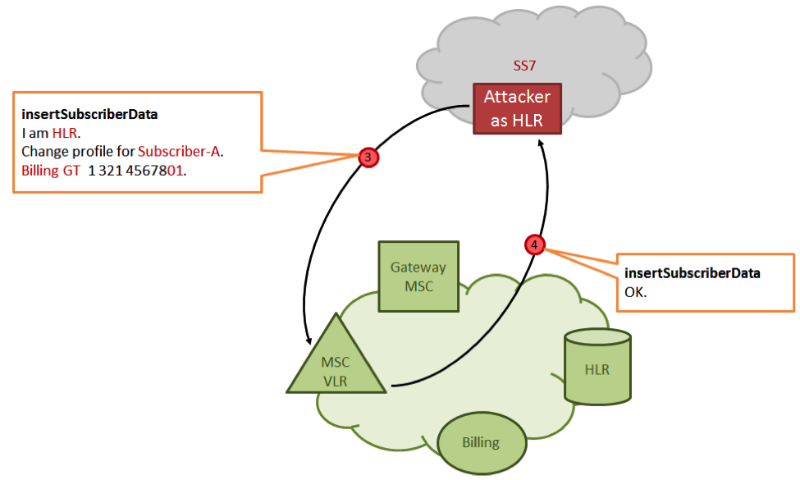

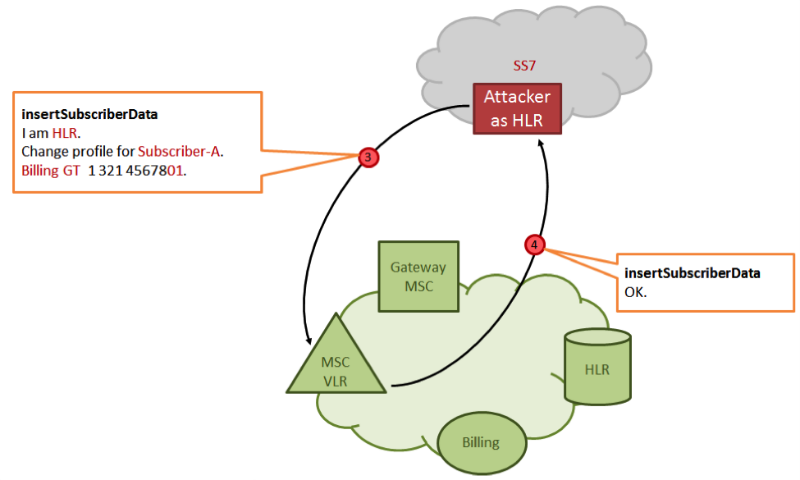

Далее атакующий с помощью сообщения Insert Subscriber Data (ISD) внедряет в базу данных VLR обновленный профиль абонента, изменяя в нем адрес биллинговой системы на адрес своей, псевдобиллинговой системы.

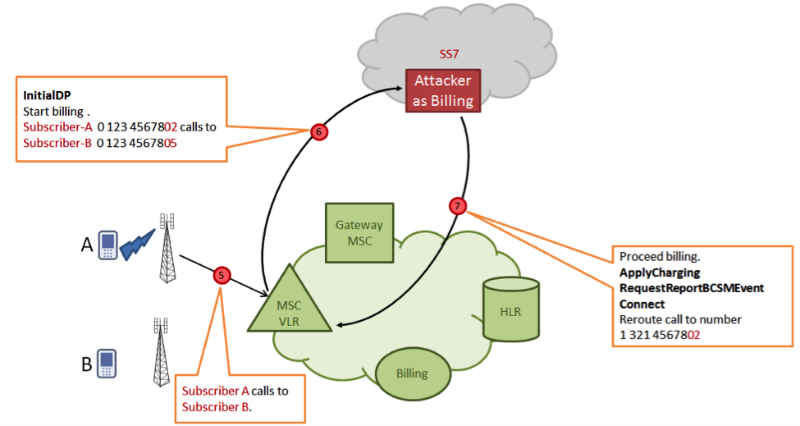

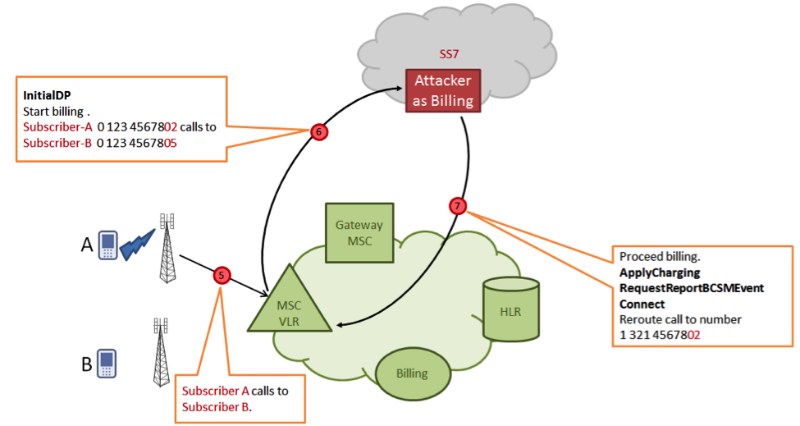

Затем, когда атакуемый абонент совершает исходящий вызов, его коммутатор обращается вместо реальной биллинговой системы к системе атакующего, которая дает коммутатору директиву перенаправить вызов на третью сторону, опять же подконтрольную злоумышленнику.

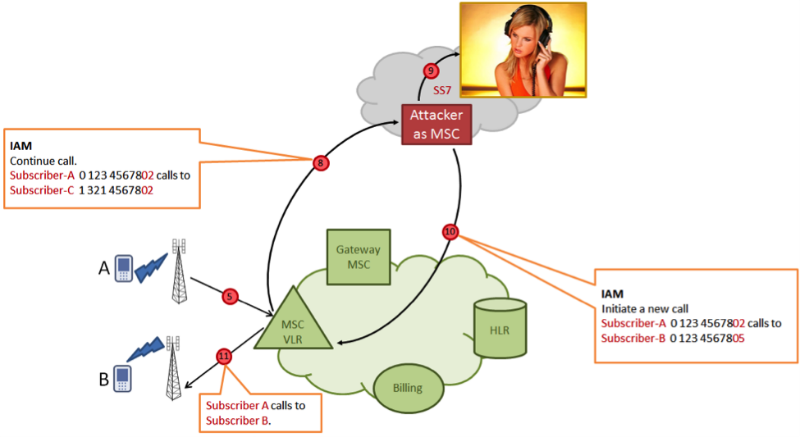

На этой третьей стороне собирается конференц-вызов из трех абонентов, два из которых являются реальными (вызывающий А и вызываемый В), а третий внедрен злоумышленником несанкционированно и имеет возможность слушать и записывать разговор.

Сразу скажу скептикам: схема эта не фантастична и, как можно видеть, вполне реализуема на практике. При разработке системы сигнализации SS7 в ней не было заложено механизмов защиты от подобных атак. Подразумевалось, что сама по себе сеть SS7 довольно закрытая, и «чужой» попасть туда не может. Однако времена меняются, и мы с вами становимся свидетелями злонамеренного использования технологий телефонии. К сожалению, нельзя просто так взять и включить фильтрацию сообщений SS7 из внешних сетей, поскольку это повлияет на работоспособность услуг в роуминге. А ни один оператор не хочет лишать себя доходов.

В работе оператора, предоставляющего услуги большому числу абонентов, всегда есть тонкая грань между информационной безопасностью и доступностью услуг. Особенно остро это касается операторов мобильной связи: набор услуг огромен, у всех операторов он разный, а хочется качественно обслуживать не только своих, но и чужих абонентов в своей сети, и чтобы свои абоненты не были ограничены в возможностях во время путешествий за границу.

Не плохо было бы закрыть так называемые «уязвимости» в стеке протоколов SS7, но любой специалист вам скажет, что это нереально. Классический случай «это не баг, это фича».

Вместо того, чтобы философствовать на тему архитектуры сетей мобильной связи, нужно действовать. Например, сделать следующее:

Немного о пользе тестов на проникновение. В сети оператора связи их роль не только в идентификации уязвимостей, но и в решении эксплуатационных задач. Например, чтобы понять, на что может повлиять включение той или иной функции безопасности, нужно проводить множество тестов с учетом особенностей каждой сети. При проведении наших тестов сигнализации SS7 мы учитываем 10 основных типов атак на сеть и мобильных абонентов.

Наши исследования показали, что подавляющее большинство атак в сетях SS7 начинаются с получения технических данных об абоненте (идентификатор IMSI, адреса коммутатора MSC и БД HLR). Эти параметры получаются из ответа на то самое сообщение SRI4SM, которое упомянуто в начале статьи.

Одним из решений безопасности является процедура SMS Home Routing, предложенная организацией 3GPP в 2007 году. Иногда ее называют SMS Firewall или SMS-фильтр.

В сеть оператора внедряется дополнительный узел, обеспечивающий фильтрацию злонамеренных сообщений SRI4SM. Принцип его работы заключается в следующем. Когда в сеть оператора приходит сообщение SRI4SM из другой сети, оно перемаршрутизируется на новый фильтрующий узел. Этот узел отправляет нормальный ответ, выдавая в качестве адресов коммутатора MSC и БД HLR свой адрес, а в качестве IMSI абонента — фальшивые данные. Если сообщение SRI4SM было сгенерировано злоумышленником, то он в ответе не получит никакой полезной информации, и его атака захлебнется еще на первом этапе. Если же сообщение SRI4SM было началом легальной транзакции для отправки СМС-сообщения, то сеть отправителя передаст это СМС-сообщение на фильтрующий узел, а он уже, в свою очередь, доставит сообщение адресату внутри своей домашней сети.

Прошло 7 лет с момента выпуска этой рекомендации, но, как мы видим, до сих пор далеко не все операторы запустили такое решение. И к слову, сообщение SRI4SM это не единственный способ получить IMSI абонента.

Сеть оператора мобильной связи, как и любая другая, является потенциально уязвимой. В силу специфичности сетей мобильной связи атаки в них могут носить более изощренный характер, чем атаки в сети Интернет. Мы рекомендуем проводить мероприятия для защиты таких сетей по традиционному сценарию: пентест с выявлением проблемных мест, аудит безопасности с установкой рекомендуемых настроек, периодическая проверка настроек безопасности в соответствии с шаблоном. Это минимальный объем работ, который поможет поднять уровень защищенности сети чуть выше плинтуса, но в качестве первого шага этого достаточно. Абонентам будет спать спокойнее.

P. S. Во время форума Positive Hack Days IV мы делали доклад о возможных атаках в сетях операторов мобильной связи, в котором коснулись прослушки телефонных разговоров практически из любой точки Земли.

Видео: live.digitaloctober.ru/embed/2990#time1400670335

P. P. S. В комментариях абстрагируйтесь, пожалуйста, от политических пристрастий, чтобы этот пост не спровоцировал холивар, коих на просторах интернета сейчас предостаточно. Статья техническая, посвящена информационной безопасности, не связана с национальностью, страной проживания, вероисповеданием или полом читающего.

Авторы: Сергей Пузанков и Дмитрий Курбатов, исследовательский центр Positive Research.

Мы уже писали о том, какие угрозы существуют в мире мобильной связи, и сегодня хотим еще раз рассказать об одном из векторов атак, направленных на мобильных абонентов.

Если коротко, схема такая. Атакующий внедряется в сеть сигнализации SS7, в каналах которой отправляет служебное сообщение Send Routing Info For SM (SRI4SM), указывая в качестве параметра телефонный номер атакуемого абонента А. В ответ домашняя сеть абонента А посылает атакующему некоторую техническую информацию: IMSI (международный идентификатор абонента) и адрес коммутатора MSC, который в настоящий момент обслуживает абонента.

Далее атакующий с помощью сообщения Insert Subscriber Data (ISD) внедряет в базу данных VLR обновленный профиль абонента, изменяя в нем адрес биллинговой системы на адрес своей, псевдобиллинговой системы.

Затем, когда атакуемый абонент совершает исходящий вызов, его коммутатор обращается вместо реальной биллинговой системы к системе атакующего, которая дает коммутатору директиву перенаправить вызов на третью сторону, опять же подконтрольную злоумышленнику.

На этой третьей стороне собирается конференц-вызов из трех абонентов, два из которых являются реальными (вызывающий А и вызываемый В), а третий внедрен злоумышленником несанкционированно и имеет возможность слушать и записывать разговор.

Сразу скажу скептикам: схема эта не фантастична и, как можно видеть, вполне реализуема на практике. При разработке системы сигнализации SS7 в ней не было заложено механизмов защиты от подобных атак. Подразумевалось, что сама по себе сеть SS7 довольно закрытая, и «чужой» попасть туда не может. Однако времена меняются, и мы с вами становимся свидетелями злонамеренного использования технологий телефонии. К сожалению, нельзя просто так взять и включить фильтрацию сообщений SS7 из внешних сетей, поскольку это повлияет на работоспособность услуг в роуминге. А ни один оператор не хочет лишать себя доходов.

В работе оператора, предоставляющего услуги большому числу абонентов, всегда есть тонкая грань между информационной безопасностью и доступностью услуг. Особенно остро это касается операторов мобильной связи: набор услуг огромен, у всех операторов он разный, а хочется качественно обслуживать не только своих, но и чужих абонентов в своей сети, и чтобы свои абоненты не были ограничены в возможностях во время путешествий за границу.

Что делать

Не плохо было бы закрыть так называемые «уязвимости» в стеке протоколов SS7, но любой специалист вам скажет, что это нереально. Классический случай «это не баг, это фича».

Вместо того, чтобы философствовать на тему архитектуры сетей мобильной связи, нужно действовать. Например, сделать следующее:

- Провести тестирование на проникновение в SS7-сети.

- Одновременно организовать мониторинг сообщений сигнализации на периметре сети оператора всеми доступными средствами.

- Проанализировать полученную информацию и принять меры для минимизации рисков.

Тесты на проникновение

Немного о пользе тестов на проникновение. В сети оператора связи их роль не только в идентификации уязвимостей, но и в решении эксплуатационных задач. Например, чтобы понять, на что может повлиять включение той или иной функции безопасности, нужно проводить множество тестов с учетом особенностей каждой сети. При проведении наших тестов сигнализации SS7 мы учитываем 10 основных типов атак на сеть и мобильных абонентов.

- Проверка на раскрытие конфиденциальных технических параметров: IMSI абонента; адрес коммутатора MSC, где абонент зарегистрирован; адрес БД HLR, где хранится профиль абонента. Зная эти параметры, злоумышленник будет иметь возможность проводить более сложные атаки.

- Проверка на раскрытие данных соты, обслуживающей абонента. Зная идентификатор соты, злоумышленник может определить местонахождение абонента. В условиях городского покрытия местонахождение абонента может определяться с точностью до десятков метров.

- Проверка на возможность нарушения доступности абонента для входящих вызовов (DoS на абонента). В случае успешной атаки абонент-жертва перестает получать входящие вызовы и СМС. При этом мобильный аппарат жертвы показывает наличие сети. Такое состояние абонента-жертвы продержится до тех пор, пока абонент не совершит исходящий вызов, не переместится в зону действия другого коммутатора или не перезагрузит телефон.

- Проверка на раскрытие частной СМС-переписки. Данная атака является следствием атаки номер 3. В случае успешной атаки входящие СМС начинают приходить на оборудование злоумышленника, прочитать их не составит труда. Чтобы СМС не была доставлена получателю впоследствии, в СМС-центр отправляется уведомление о получении.

- Проверка манипуляции USSD-командами. В случае успешной атаки злоумышленник получает возможность отправлять USSD-команды от имени абонента. Возможный ущерб будет определяться набором сервисов, которые предоставляет оператор по USSD (к примеру, тем, есть ли возможность с помощью USSD-команд переводить средства между счетами абонентов).

- Проверка возможности подмены профиля абонента в VLR. В случае успешной атаки злоумышленник получает возможность задействовать свое оборудование в качестве интеллектуальной платформы для расширения возможностей голосовых вызовов и манипуляций с тарификацией.

- Проверка на возможность перенаправления исходящих вызовов. Является продолжением атаки 6. В случае успешной атаки злоумышленник получает возможность перенаправлять исходящие голосовые вызовы абонента-жертвы. Кроме того, атака позволяет злоумышленнику устроить конференц-вызов, несанкционированно «вклинившись» в разговор.

- Проверка на возможность перенаправления входящих вызовов. В случае успешной атаки злоумышленник получает возможность перенаправлять входящие голосовые вызовы, предназначенные абоненту-жертве. Кроме того, звонки по направлениям с высокими тарифами могут либо не тарифицироваться, либо плата за вызов будет начисляться абоненту-жертве.

- Проверка устойчивости коммутатора к DoS-атаке. В случае успешной атаки коммутатор перестает обрабатывать входящие вызовы на абонентов, находящихся в зоне его действия.

- Проверка возможности прямых манипуляций с биллингом. В случае успешной атаки злоумышленник получает возможность опустошения персонального счета, таким образом лишая абонента возможности осуществлять вызовы.

Как защититься

Наши исследования показали, что подавляющее большинство атак в сетях SS7 начинаются с получения технических данных об абоненте (идентификатор IMSI, адреса коммутатора MSC и БД HLR). Эти параметры получаются из ответа на то самое сообщение SRI4SM, которое упомянуто в начале статьи.

Одним из решений безопасности является процедура SMS Home Routing, предложенная организацией 3GPP в 2007 году. Иногда ее называют SMS Firewall или SMS-фильтр.

В сеть оператора внедряется дополнительный узел, обеспечивающий фильтрацию злонамеренных сообщений SRI4SM. Принцип его работы заключается в следующем. Когда в сеть оператора приходит сообщение SRI4SM из другой сети, оно перемаршрутизируется на новый фильтрующий узел. Этот узел отправляет нормальный ответ, выдавая в качестве адресов коммутатора MSC и БД HLR свой адрес, а в качестве IMSI абонента — фальшивые данные. Если сообщение SRI4SM было сгенерировано злоумышленником, то он в ответе не получит никакой полезной информации, и его атака захлебнется еще на первом этапе. Если же сообщение SRI4SM было началом легальной транзакции для отправки СМС-сообщения, то сеть отправителя передаст это СМС-сообщение на фильтрующий узел, а он уже, в свою очередь, доставит сообщение адресату внутри своей домашней сети.

Прошло 7 лет с момента выпуска этой рекомендации, но, как мы видим, до сих пор далеко не все операторы запустили такое решение. И к слову, сообщение SRI4SM это не единственный способ получить IMSI абонента.

Вместо заключения

Сеть оператора мобильной связи, как и любая другая, является потенциально уязвимой. В силу специфичности сетей мобильной связи атаки в них могут носить более изощренный характер, чем атаки в сети Интернет. Мы рекомендуем проводить мероприятия для защиты таких сетей по традиционному сценарию: пентест с выявлением проблемных мест, аудит безопасности с установкой рекомендуемых настроек, периодическая проверка настроек безопасности в соответствии с шаблоном. Это минимальный объем работ, который поможет поднять уровень защищенности сети чуть выше плинтуса, но в качестве первого шага этого достаточно. Абонентам будет спать спокойнее.

P. S. Во время форума Positive Hack Days IV мы делали доклад о возможных атаках в сетях операторов мобильной связи, в котором коснулись прослушки телефонных разговоров практически из любой точки Земли.

Видео: live.digitaloctober.ru/embed/2990#time1400670335

P. P. S. В комментариях абстрагируйтесь, пожалуйста, от политических пристрастий, чтобы этот пост не спровоцировал холивар, коих на просторах интернета сейчас предостаточно. Статья техническая, посвящена информационной безопасности, не связана с национальностью, страной проживания, вероисповеданием или полом читающего.

Авторы: Сергей Пузанков и Дмитрий Курбатов, исследовательский центр Positive Research.