27 декабря в Гамбурге открылась одна из крупнейших в мире хакерских конференций — Chaos Communications Congress (31C3). Ежегодный конгресс собирает огромное число инженеров, мейкеров, политических активистов, людей искусства и хакеров в широком смысле этого слова. На 31-й съезд приехали более 12 000 участников, которые стали свидетелями весьма интересных событий.

В этом году обстановку на мероприятии трудно назвать мирной. Лучше всего её можно охарактеризовать цитатой из твита: «SCADA все еще сломана, SS7 взломан, биометрия взломана и всем надо учить криптографию».

Ключевым спикером был Alec Empire, участник популярной техно-хардкор группы Atari Teenage Riot, который отметил, что между техномиром, искусством, хакерством есть много общего, и призвал представителей этих «океанов» к дружбе и обмену идеями.

Вслед за главным докладом выступали эксперты Positive Technologies Сергей Гордейчик и Александр Тиморин. Они показали, как можно взломать системы солнечной и ветроэнергетики, которые генерируют 8 ГВт электроэнергии, что сравнимо с пятой по мощности в мире ГЭС.

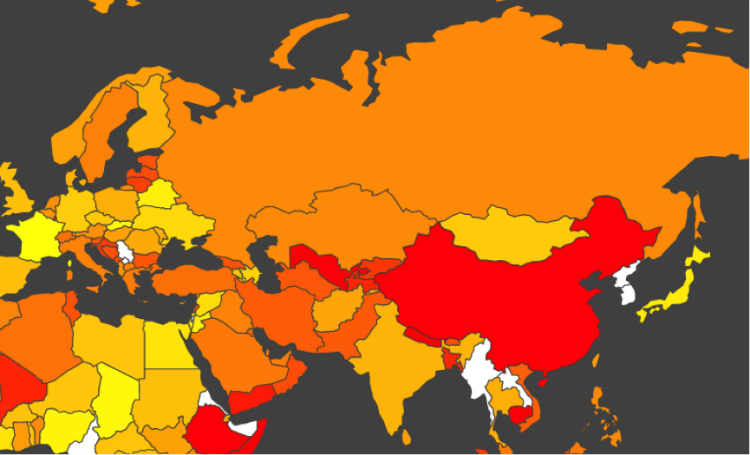

Читатели нашего блога уже частично знакомы с проблемами умных электросетей из этой статьи. Количество SmartGrid-устройств, подключенных к Интернету без какой-либо защиты, растет лавинообразно. В мире существуют десятки платформ, сотни вендоров и миллионы конечных девайсов.

После выступления специалисты Positive Technologies из группы SCADA StrangeLove получили очень много вопросов о таких уязвимостях.

Это подтолкнуло их к идее организовать некоммерческую инициативу SCADASOS для повышения осведомленности в этой области, призвав добровольцев искать подключённые к Интернету солнечные и ветряные установки с помощью Shodan или гугл-дорков, а затем сообщать о подобных фактах производителям, в местные CERT либо ИБ-сообщество. «И не надо пытаться ничего ломать. Это может быть госпиталь или коттедж вашей бабушки», — отмечается в заявлении группы.

Далее перечислим наиболее запомнившиеся выступления.

Отличный доклад представил Сильвен Мюно, знакомый по PHDays 2012 и проекту osmocombb. Француз рассказал о стандарте спутниковой связи GMR-1 (GEO Mobile Radio), который он традиционно взломал.

Следом была целая серия исследований о перехвате и слежке за пользователями операторов мобильных сетей и уязвимостях протокола SS7. Наши читатели должны помнить публикации на эту тему (о слежке АНБ, о прослушке украинских мобильников и др).

Tobias Engel: SS7: Locate. Track. Manipulate

SS7map: mapping vulnerability of the international mobile roaming infrastructure

Karsten Nohl: Mobile self-defense

Кстати, Карстен Нол (был на PHDays IV) представил утилиту SnoopSnitch, которая обнаруживает атаки, используя функции отладки baseband. Понравился также проект ss7map.

В Гамбурге было сказано немало слов о шифровании в 3G/4G, которое, как оказалось на практике, не лучше чем в 2G, поскольку многие провайдеры используют небезопасный поточный алгоритм A5/1, а если даже и применяют A5/3, то в ряде случаев вместе со слишком короткими 64-битными ключами на SIM-картах. О недостатках шифрования SIM-карт в этом блоге тоже было сказано немало.

Второй день оказался спокойнее

Стоит выделить Iridium Pager Hacking о прослушке спутниковых пейджеров — прекрасный образчик, с одной стороны, реверс-инжениринга в широком смысле этого слова, а с другой — беспечности, основанной на security by obscurity.

Для желающих погрузиться в тему глитчинга стоит посмотреть это выступление (ту же тему затрагивали на PHDays III).

Ну и просто звезда конгресса — ресерч про Интернет туалетов. Технически пустоватое, но исполнение и чувствительная тема не оставили никого равнодушным. Некоторые участники уверены, что этот доклад должен был стать «кейнотом» на конференции.

А потом случилось страшное, АНБ опять все сломало!

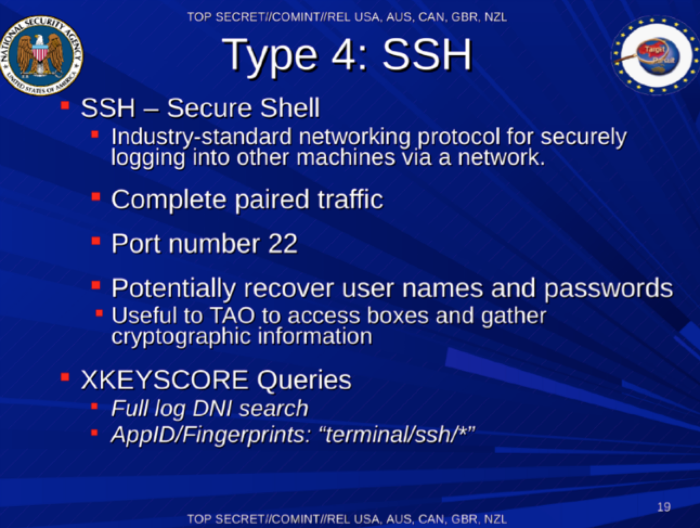

Якоб Аппельбаум, исследователь и один из основных документалистов Эдварда Сноудена, заявил о существовании у АНБ методов расшифровки трафика PPTP, IPSEC, SSL, SSH. Среди приоритетных целей для взлома в документах американской спецслужбы отмечены Zoho, анонимная сеть Tor, приложение для шифрования файлов Truecrypt и российский сервис Mail.Ru.

Третий день

Заключительная треть конференции стартовала с выступления Ричарда Мэттью Столлмана, который рассказал про свободу в целом и свободное ПО в частности (примерно так).

Многие, впрочем, хотели поскорее увидеть рентгеновские сканеры, где ожидалось ряд интересных картинок.

Что еще хотелось бы отметить на 31C3? Впечатляющий взлом Apple, прекрасный доклад Advanced binary tricks, попытки засунуть компьютер в ухо и управлять мозгом. Кроме того, Марина Кротофил затронула необычную тему «взлома» химического процесса (а не системы, которая этим процессом управляют), а эксперты Positive Technologies в ходе Lighting Talks немного рассказали про USB-модемы.

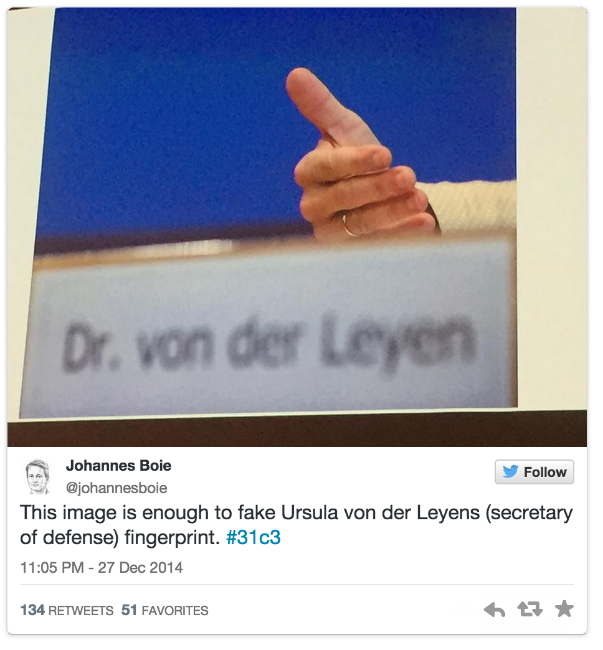

Конференция в Гамбурге оставила отчетливое ощущение, что спокойнее в нашем мире в ближайшее время не станет. Простой парень в прямом эфире удаленно получает биометрические данные Ангелы Меркель, все друг за другом наблюдают, и даже некий Мутти, кто бы он ни был, следит за нами.