Согласно заявлению US-CERT, в прошивке цифровых устройств видеонаблюдения (DVR) AVer Information EH6108H+ обнаружены серьезные уязвимости, которые позволяют злоумышленникам без труда получать к ним удаленный доступ и даже формировать ботнеты.

Уязвимости

Исследователям безопасности удалось обнаружить три критические уязвимости. Первая из них (CVE-2016-6535) заключается в наличии двух скрытых учетных записей для удаленного подключения. Каждая из них обладает root-правами, пароли для доступа прописаны в коде прошивке — в итоге аккаунты нельзя отключить или удалить из системы. В итоге атакующий, который знает IP конкретной камеры, может легко подключиться к ней по Telnet.

AVer Information EH6108H+ hybrid DVR

Кроме того, злоумышленники могут получить доступ к административной панели и вовсе без паролей администратора благодаря ошибке в работе системы аутентификации (CVE-2016-6536). Для того, чтобы получить доступ к панели управления, хакеру нужно просто перейти по адресу [IP-устройства]/setup и подобрать параметр “handle” — после этого административная страница откроется без ввода пароля. Получив к ней доступ, злоумышленник может изменять параметры устройства и даже изменять пароли для всех пользователей системы.

Третья уязвимость (CVE-2016-6537) приводит к разглашению конфиденциальной информации — проблема возникает из-за ошибки в механизме обработки пользовательских учетных данных.

Как защититься

Согласно заявлению US-CERT, в настоящий момент не существует патчей для исправления обнаруженных уязвимостей. Производитель прошивки AVer на своем сайте описывает ее как «более не поддерживаемую» (discontinued).

Единственным действенным способом предотвратить атаку с использованием этих дыр является ограничение доступа к устройствам — с помощью межсетевого экрана или настроек сетевого оборудования.

Масштабы проблемы

Присутствие простых в эксплуатации уязвимостей и «бэкдоров» в DVR устройствах — далеко не новость. Ранее эксперты Positive Technologies находили критические уязвимости и, так называемые, «мастер-пароли», которые позволяют без труда получить злоумышленникам доступ к таким устройствам, сотни тысяч которых доступны из интернет. К примеру, проблемы были обнаружены в системах видеонаблюдения Samsung, а также популярной прошивке DVR-систем, использующейся многими вендорами.

Кроме того, не так давно стало известно о том, что червем BASHLITE были заражены более 1 миллиона DVR-устройств — злоумышленники сформировали из них ботнеты для проведения DDoS-атак.

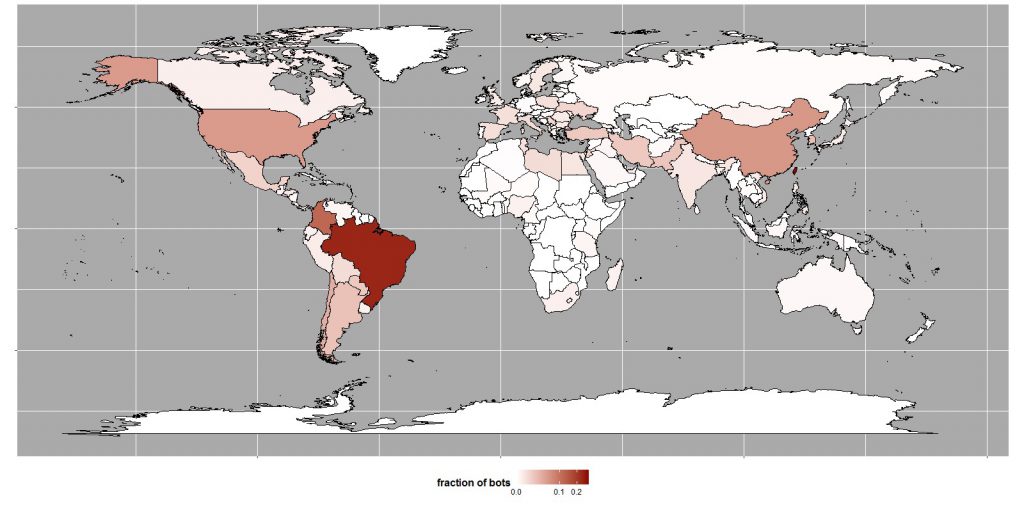

Географическое распределение атак

Также ранее в этом году исследователи из компании Sucuri обнаружили ботнет из 25000 подключенных к интернету устройств для видеонаблюдения. Кроме того, ботнет для проведения DDoS-атак, состоящий из инфицированных вебкамер был найден специалистами из Security Engineering and Response Team компании Arbor (ASERT).

Важно понимать, что злоумышленникам зачастую не требуется прикладывать особенных усилий для обнаружения брешей защиты в системах видеонаблюдения, потому что, как правило, содержащиеся в них уязвимости крайне примитивны.

Ситуацию усугубляет тот факт, что производители DVR-ситсем зачастую не сами полностью создают прошивки для своих устройств, а используют сторонние разработки. Такие прошивки могут распространяться разными сомнительными путями, потенциально, в них может содержаться скрытая недокументированная логика, о которой производители конечных DVR могут и вовсе ничего не знать.

Например, обнаруженные нашими экспертами уязвимости присутствовали в популярной прошивке, которую использовали и по-своему дополняли многие производители DVR. Соответственно, уязвимости в этих прошивках ставили под угрозу сразу множество разных устройств различных производителей.

При этом многие производители не уделяют достаточно внимания выпуску обновлений и разработке механизмов их централизованного развертывания на конечных устройствах или оповещении пользователей. В случае использования прошивки сторонних производителей, процесс исправления еще больше усложняется: в таких случаях производитель DVR может не полностью контролировать прошивку — и не иметь возможности её изменять.

Например, с одним из производителей такой популярной и уязвимой прошивки нам так и не удалось установить контакт, чтобы они смогли исправить найденные проблемы. Более подробная информация была представлена в докладе в ходе форума Positive Hack Days III:

Уязвимости и взлом DVR-устройств являются серьёзной угрозой и для частных компаний. Получив доступ к системам видеонаблюдения, злоумышленник может использовать их как плацдарм для дальнейших незаметных нападений внутри сети компании (APT). Типичные средства защиты, которые используются в компаниях, зачастую не могут обнаружить такое проникновение (например, классический антивирусный подход здесь бессилен).

Фактически в корпоративной сети появляется зловредное устройство-миникомпьютер, внутри которого злоумышленник может установить своё ПО. Бэкдор в таких устройствах может очень долго и незаметно существовать.

Что делать

Для того, чтобы защититься, эксперты Positive Technologies советуют изолировать доступ к системам цифрового видеонаблюдения из Интернета (например, настройками роутера и/или firewall). Желательно для устройств из внутренней сети также ограничить доступ к DVR и дать доступ только тем адресам, которым он точно необходим (например, только администраторам). И аналогично ограничить доступ к сети самого DVR, дав ему доступ только к нужным адресам. Лучше всего помещать такие устройства в отдельную изолированную сеть.

В целом, с развитием «Интернета вещей» возможности для создания подобных ботнетов значительно возрастают: многие новые гаджеты разрабатываются и выпускаются на рынок безо всякой оглядки на безопасность (даже наоборот: схемы подключения к Интернету максимально упрощаются). В этой ситуации можно посоветовать и частным лицам, и компаниям быть более разборчивыми в покупке оборудования, и по возможности проводить анализ защищенности новых устройств.

Выявление ботнетов и расследование инцидентов также усложняются в ситуации, когда заражёнными оказываются не личные компьютеры, а множество автоматических систем, за поведением которых никто конкретно не следит.

О том, по каким признакам выявлять скомпроментированные активы, оценивать возможности атакующих и реагировать на инциденты безопасности в корпоративных сетях, можно послушать 22 сентября в 14:00 на бесплатном вебинаре Владимира Кропотова «Реагирование на инциденты».

» Для участия необходимо зарегистрироваться: www.ptsecurity.ru/research/webinar/106986