В статье описано, как заблокировать конкретные IP адреса через ufw.

UFW (Uncomplicated Firewall) — стандартная утилита для конфигурирования межсетевого экрана iptables для ОС Ubuntu Linux. Она использует интерфейс командной строки, состоящий из небольшого числа простых команд. UFW — это удобный способ создания базового брандмауэра IPv4 или IPv6, чтобы защитить сервер.

Синтаксис:

Для блокировки или закрытия всех пакетов с 192.168.1.5, вводим:

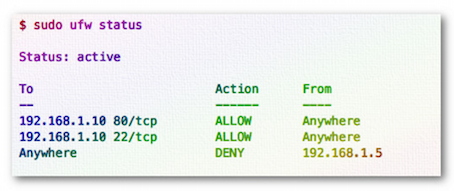

Показываем статус фаервола включая правила. Для проверки недавно добавленных правил, вводим:

или

Синтаксис:

Для блокировки или закрытия «спамерских» IP адресов 202.54.1.5 порта 80, вводим:

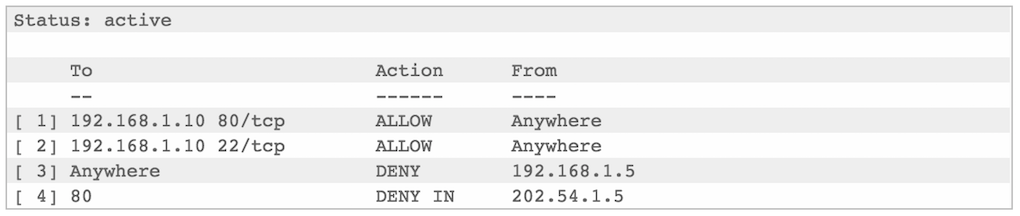

Заново проверяем посредством следующей команды:

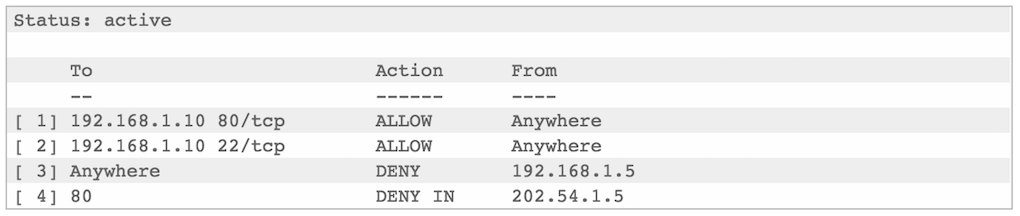

Результат:

Синтаксис:

Для примера блокировка вредоносных IP адресов 202.54.1.1 tcp порта 22, вводим:

Блокировка подсети через ufw. Синтаксис тот же:

Ситаксис:

Для удаления правила # 4, вводим:

Результат:

Подсказка: UFW, НЕ блокирующий IP-адрес

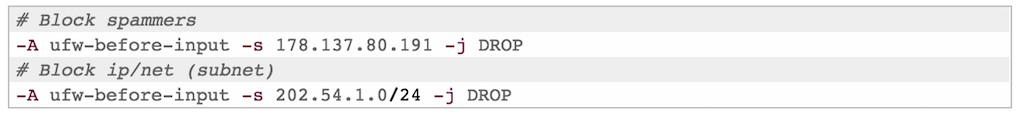

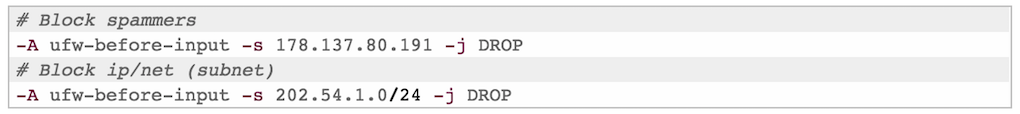

Чтобы избежать лишних проблем с ненужной блокировкой, необходимо изменить the/etc/ufw/before.rules файл и добавить раздел “Block an IP Address” после “# End required lines”.

Добавьте свое правило для блока от спама или хакеров:

Сохраните и закройте файл. И — перезагрузите брандмауэр:

UFW (Uncomplicated Firewall) — стандартная утилита для конфигурирования межсетевого экрана iptables для ОС Ubuntu Linux. Она использует интерфейс командной строки, состоящий из небольшого числа простых команд. UFW — это удобный способ создания базового брандмауэра IPv4 или IPv6, чтобы защитить сервер.

Блокировка определенных IP адресов через ufw

Синтаксис:

sudo ufw deny from {ip-address-here} to any

Для блокировки или закрытия всех пакетов с 192.168.1.5, вводим:

sudo ufw deny from 192.168.1.5 to any

Показываем статус фаервола включая правила. Для проверки недавно добавленных правил, вводим:

$ sudo ufw status numbered

или

$ sudo ufw status

Блокировка определенных IP и номера порта через ufw

Синтаксис:

ufw deny from {ip-address-here} to any port {port-number-here}

Для блокировки или закрытия «спамерских» IP адресов 202.54.1.5 порта 80, вводим:

sudo ufw deny from 202.54.1.5 to any port 80

Заново проверяем посредством следующей команды:

$ sudo ufw status numbered

Результат:

Закрытие определенных IP, номеров портов и протоколов через ufw

Синтаксис:

sudo ufw deny proto {tcp|udp} from {ip-address-here} to any port {port-number-here}

Для примера блокировка вредоносных IP адресов 202.54.1.1 tcp порта 22, вводим:

$ sudo ufw deny proto tcp from 202.54.1.1 to any port 22

$ sudo ufw status numbered

Блокировка подсети через ufw. Синтаксис тот же:

$ sudo ufw deny proto tcp from sub/net to any port 22

$ sudo ufw deny proto tcp from 202.54.1.0/24 to any port 22

Как удалить блокировку и разблокировать IP адресов

Ситаксис:

$ sudo ufw status numbered

$ sudo ufw delete NUM

Для удаления правила # 4, вводим:

$ sudo ufw delete 4

Результат:

deny from 202.54.1.5 to any port 80

Proceed with operation (y|n)? y

Rule deleted

Подсказка: UFW, НЕ блокирующий IP-адрес

Чтобы избежать лишних проблем с ненужной блокировкой, необходимо изменить the/etc/ufw/before.rules файл и добавить раздел “Block an IP Address” после “# End required lines”.

$ sudo vi /etc/ufw/before.rules

# End required lines

Добавьте свое правило для блока от спама или хакеров:

Сохраните и закройте файл. И — перезагрузите брандмауэр:

$ sudo ufw reload