Начало habrahabr.ru/users/uc_itsecurity/topics

Очевидно, что все экспертные системы по своим возможностям не слишком сильно отличаются друг от друга. У каждой есть некое «конкурентное преимущество». Например, EnCase лучше всех остальных систем работает с RAID-массивами, Paraben Commander «понимает» наибольшее число программ электронной почты, а Forensic Toolkit позволяет высококвалифицированному специалисту проводить некоторые слабо формализуемые деликатные операции в ручном режиме. Поэтому каждый пользователь может приобрести систему, в наибольшей степени удовлетворяющую именно его запросам.

Чисто аппаратные средства для производства экспертиз не рассчитаны на работу с кириллицей и поэтому слабо востребованы на российском рынке. Зато часто используются аппаратные средства копирования дисков и блокировки записи на жесткий диск. На данный момент абсолютным лидером на рынке аппаратных блокираторов записи выступает компания Tableau (в России продукция Tableau продается строго через Guidance Software). Эта компания выпускает блокировщики на любой вкус – от luxury моделей типа TD2u (ниже на рисунках показана эта воплощенная мечта эксперта сразу после распаковки и в ходе использования – одновременного копирования flash-накопителя на аналогичный накопитель и жесткий диск) до «ширпотреба» типа семейства T35.

В общем случае такие аппаратные блокировщики подключаются к компьютеру эксперта через порты USB 3.0, FireWire или eSATA и позволяют надежно копировать данные с жестких дисков (IDE, eSATA, SATA и ноутбучных), flash-накопителей и карт памяти.

Чтобы обеспечить соблюдение процессуальных требований, компьютерно-техническая экспертиза должна проводиться в пять этапов:

• Обследование выключенного компьютера. На этом этапе проверяется целостность печатей или пломб, эти печати фотографируются, после чего осуществляется вскрытие корпуса компьютера, осмотр и фотографирование внутреннего устройства компьютера. На этом этапе также выявляется наличие аппаратных «закладок» на исследуемом компьютере, предназначенных для уничтожения информации на жестком диске в случае несанкционированного включения компьютера.

• Загрузка на исследуемом компьютере доверенной операционной системы или демонтаж жесткого диска и подключение его к компьютеру эксперта через блокиратор записи. Создание образа исследуемого жесткого диска на компьютере эксперта.

• Загрузка на исследуемом компьютере подсистемы BIOS. На этом этапе контролируется аппаратная конфигурация исследуемого компьютера и установленное системное время.

• Исследование образа диска с помощью соответствующих инструментальных средств.

• Интерпретация результатов и подготовка заключения.

При подключении исследуемого жесткого диска к компьютеру эксперта осуществляется создание образа этого жесткого диска на компьютере эксперта. Эту операцию также желательно производить с помощью соответствующих инструментальных средств. В случае использования общесистемного программного обеспечения, например Symantec Ghost, перед экспертом встает проблема доказывания неизменности образа диска во время производства экспертизы. Для этого придется либо использовать дорогостоящие средства защиты от несанкционированного доступа, существенно снижающие производительность и удобство работы с системой. Специализированное же ПО автоматически делит образ диска на порции и каждую из них подписывает цифровой подписью. После этого, если цифровая подпись одного или нескольких фрагментов оказывается при производстве экспертизы некорректной, данные фрагменты просто исключаются из исследуемых материалов или осуществляется повторное создание образа с исходного диска.

В качестве инструментального средства для создания образа диска можно использовать, например, программу Paraben Forensic Replicator. Вначале исследуемый жесткий диск подключается через блокиратор записи к компьютеру эксперта, затем запускается программа, и в меню выбирается соответствующий пункт:

Затем эксперт выбирает физический диск, с которого следует снять образ:

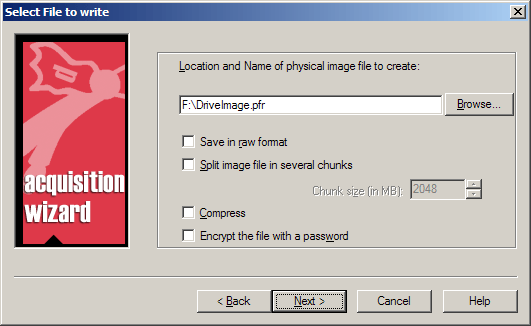

Теперь осталось только выбрать место для файла-образа и опции сохранения:

После ввода служебных заголовков отчета производится собственно создание образа. По окончании работы программы образ готов для исследования:

Очевидно, что все экспертные системы по своим возможностям не слишком сильно отличаются друг от друга. У каждой есть некое «конкурентное преимущество». Например, EnCase лучше всех остальных систем работает с RAID-массивами, Paraben Commander «понимает» наибольшее число программ электронной почты, а Forensic Toolkit позволяет высококвалифицированному специалисту проводить некоторые слабо формализуемые деликатные операции в ручном режиме. Поэтому каждый пользователь может приобрести систему, в наибольшей степени удовлетворяющую именно его запросам.

Чисто аппаратные средства для производства экспертиз не рассчитаны на работу с кириллицей и поэтому слабо востребованы на российском рынке. Зато часто используются аппаратные средства копирования дисков и блокировки записи на жесткий диск. На данный момент абсолютным лидером на рынке аппаратных блокираторов записи выступает компания Tableau (в России продукция Tableau продается строго через Guidance Software). Эта компания выпускает блокировщики на любой вкус – от luxury моделей типа TD2u (ниже на рисунках показана эта воплощенная мечта эксперта сразу после распаковки и в ходе использования – одновременного копирования flash-накопителя на аналогичный накопитель и жесткий диск) до «ширпотреба» типа семейства T35.

В общем случае такие аппаратные блокировщики подключаются к компьютеру эксперта через порты USB 3.0, FireWire или eSATA и позволяют надежно копировать данные с жестких дисков (IDE, eSATA, SATA и ноутбучных), flash-накопителей и карт памяти.

Чтобы обеспечить соблюдение процессуальных требований, компьютерно-техническая экспертиза должна проводиться в пять этапов:

• Обследование выключенного компьютера. На этом этапе проверяется целостность печатей или пломб, эти печати фотографируются, после чего осуществляется вскрытие корпуса компьютера, осмотр и фотографирование внутреннего устройства компьютера. На этом этапе также выявляется наличие аппаратных «закладок» на исследуемом компьютере, предназначенных для уничтожения информации на жестком диске в случае несанкционированного включения компьютера.

• Загрузка на исследуемом компьютере доверенной операционной системы или демонтаж жесткого диска и подключение его к компьютеру эксперта через блокиратор записи. Создание образа исследуемого жесткого диска на компьютере эксперта.

• Загрузка на исследуемом компьютере подсистемы BIOS. На этом этапе контролируется аппаратная конфигурация исследуемого компьютера и установленное системное время.

• Исследование образа диска с помощью соответствующих инструментальных средств.

• Интерпретация результатов и подготовка заключения.

При подключении исследуемого жесткого диска к компьютеру эксперта осуществляется создание образа этого жесткого диска на компьютере эксперта. Эту операцию также желательно производить с помощью соответствующих инструментальных средств. В случае использования общесистемного программного обеспечения, например Symantec Ghost, перед экспертом встает проблема доказывания неизменности образа диска во время производства экспертизы. Для этого придется либо использовать дорогостоящие средства защиты от несанкционированного доступа, существенно снижающие производительность и удобство работы с системой. Специализированное же ПО автоматически делит образ диска на порции и каждую из них подписывает цифровой подписью. После этого, если цифровая подпись одного или нескольких фрагментов оказывается при производстве экспертизы некорректной, данные фрагменты просто исключаются из исследуемых материалов или осуществляется повторное создание образа с исходного диска.

В качестве инструментального средства для создания образа диска можно использовать, например, программу Paraben Forensic Replicator. Вначале исследуемый жесткий диск подключается через блокиратор записи к компьютеру эксперта, затем запускается программа, и в меню выбирается соответствующий пункт:

Затем эксперт выбирает физический диск, с которого следует снять образ:

Теперь осталось только выбрать место для файла-образа и опции сохранения:

После ввода служебных заголовков отчета производится собственно создание образа. По окончании работы программы образ готов для исследования: