Следом за массивными атаками WannaCry в прошлом месяце в настоящее время развивается крупный инцидент с программой-шантажистом, получившей название NotPetya. Утром исследователи предполагали, что эта программа является вариантом вируса-шантажиста Petya, но Kaspersky Labs и другие компании сообщили, что несмотря на их схожесть, на самом деле это #NotPetya. Независимо от его имени, вот что следует знать.

Эта вредоносная программа не просто шифрует данные для требования выкупа, но и захватывает компьютеры и полностью закрывает доступ к ним путем шифрования основной загрузочной записи.

Petya использует другую быстро распространяющуюся атаку, которая аналогично WannaCry эксплуатирует уязвимость ENTERNALBLUE по классификации АНБ. В отличие от WannaCry, вирус Petya также может распространятся через инструментарий управления Windows (WMI) и PsExec (подробнее об этом ниже). Несколько пугающих фактов об этой новой вредоносной программе:

Несколько известных организаций и компаний уже серьезно пострадали, включая украинское правительство, которое проявило здоровое чувство юмора.

О заражениях сообщалось по всему миру: атаке подверглись системы метро, национальные коммунальные службы, банки и международные корпорации: размах до сих пор не известен, но продолжают поступать сообщения о зараженных компьютерах и заблокированных ИТ-системах в различных отраслях по всему миру.

Сначала считали, что вирус Petya должен использовать зацепку в корпоративных сетях, полученную через сообщения электронной почты с зараженным вложением в виде документа Word, в котором используется уязвимость CVE-2017-0199. (Если вы установили исправления для Microsoft Office, то должны быть защищены от этого направления атаки.)

Хотя фишинг часто используется для атак, в этом случае одним из основных источников стала MeDoc, фирма финансового программного обеспечения, располагающаяся на Украине. Функция обновления программного обеспечения MeDoc была взломана, и злоумышленники использовали ее для распространения программы-шантажиста Petya (источник). Это объясняет, почему Украина пострадала больше всех.

После заражения одного компьютера вирус Petya распространялся по одноранговой сети на другие компьютеры и серверы под управлением Windows с незакрытой уязвимостью MS17-010 (это уязвимость SMB, которую всем рекомендовали устранить во время атаки WannaCry). Он также может распространяться через механизм PsExec в ресурсы admin$ даже на компьютерах с установленными исправлениями. Мы недавно написали подробное руководство о PsExec и об отключении PowerShell. Здесь это будет полезным.

Позитивным моментом, по крайней мере при таком положении дел, является то, что заражение по одноранговой сети, похоже, не выходит за пределы локальной сети. Вирус Petya может достаточно эффективно перемещаться по всей локальной сети, вряд ли может переходить в другие сети. Как утверждает @MalwareTechBlog, любящий пиццу пользователь Интернета, который прославился тем, что обнаружил аварийный выключатель WannaCry:

Текущая атака Petya отличается в том плане, что в ней инструменты эксплуатации уязвимости используются только для распространения в локальной сети, а не в Интернете (то есть, очень мала вероятность заразится, если ваш компьютер не находится в одной сети с зараженным компьютером). Исходя из того, что размер сетей ограничен, и их можно достаточно быстро проверить, распространение вредоносного программного обеспечения прекратится после проверки локальной сети. Поэтому тут нет опасности, как в случае вируса WannaCry, который все еще продолжает распространяться (хотя я уже предотвратил его активацию с помощью «аварийного выключателя»).

Порядок обнаружения PsExec с помощью DatAlert

Если у вас DatAlert версии 6.3.150 или более поздней версии, вы можете обнаружить файл PsExec.exe на файловых серверах Windows следующим образом:

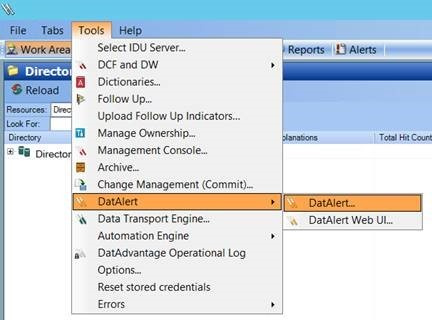

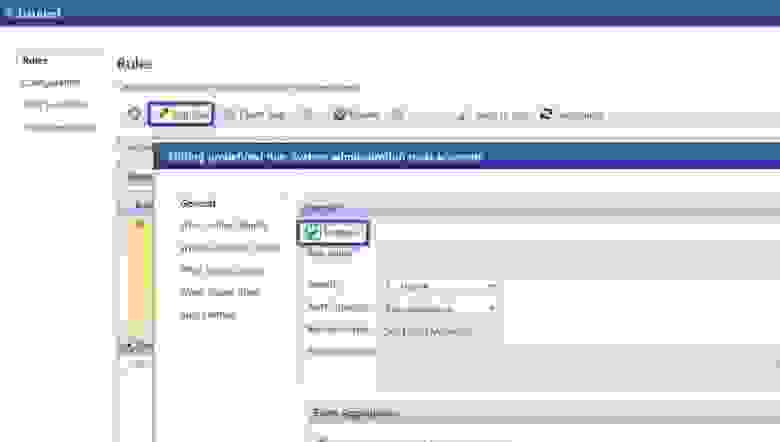

1. Выберите Tools –> DatAlert –> DatAlert

2. Выполните поиск строки system admin

3. Для каждого из выбранных правил (разверните группы для просмотра), нажмите Edit Rule и установите флажок Enabled

В случае обнаружения PsExec программа DatAlert создаст предупреждения средств системного администратора в категории оповещений Reconnaissance, например System administration tool created or modified (Средство системного администратора создано или изменено) или An operation on a tool commonly used by system administrators failed (Сбой операции в средстве, которое обычно используется системными администраторами).

Это должно помочь обнаружить, использует ли вирус Petya механизм PsExec для распространения на файловые серверы. Продолжайте читать эту статью, потому что это еще не все действия, которые помогут предотвратить первоначальное заражение и остановить распространение вируса Petya по вашим конечным точкам.

После появления на компьютере вирус NotPetya выжидает полтора часа перед началом атаки, вероятнее всего, это время выделяется для заражения других машин и затруднения обнаружения точки входа.

По окончании времени ожидания происходит следующее.

1. Он шифрует основную таблицу файлов на локальных носителях NTFS.

2. Копирует себя в основную загрузочную запись зараженной рабочей станции или сервера.

3. Принудительно выполняет перезагрузку компьютера, чтобы заблокировать пользователей.

4. Отображает экран блокировки с требованием выкупа при загрузке (показан ниже).

Все компьютеры в офисе не работают. Глобальная атака #Ransomware. Я слышал, что несколько других компаний также подверглись атаке. Делайте резервные копии и берегите себя. pic.twitter.com/YNctmvdW2I

— Мигир (Mihir, @mihirmodi) 27 июня 2017 г.

Посредством шифрования основной таблицы файлов компьютер отключается от сети, пока не будет выплачена требуемая сумма. Потенциально это может навредить организации намного сильнее, чем шифрование некоторых файлов на сервере. В большинстве случаев сотрудникам ИТ-отдела приходится индивидуально работать с каждым компьютером; стандартная реакция на программы-шантажисты «Мы просто восстановим эти файлы из резервной копии» оказалась неэффективной.

Если процессы удаленной загрузки или создания образов отсутствуют, и восстановить зараженные компьютеры нельзя, то для исправления ситуации может понадобиться восстанавливать рабочие станции вручную. Хотя в большинстве случаев это возможно, компаниям с множеством удаленных установок сделать это будет очень трудно и займет много времени. Для транспортных компаний, у которых в каждый момент времени 600 и более грузовых судов находятся в рейсе, это практически невозможно.

Как заметила компания Microsoft: «Только в случае наличия максимальных прав (например, когда включен параметр SeDebugPrivilege) вирус пытается перезаписать код основной загрузочной записи» — если зараженный пользователь не обладает правами администратора на компьютере, вирус попробует зашифровать пользовательские данные со следующими разрешениями.

Он не добавляет уникальное расширение к зашифрованным файлам (например, .locky) — он шифрует содержимое и сохраняет исходное имя файла и расширение.

Предотвращение заражения вирусом Petya очень похоже на действия, которые могли быть предприняты ранее в отношении атаки WannaCry:

Существует также некоторое подобие локального аварийного выключателя. Если на данном компьютере существует файл %WINDIR%\perfc (без расширения), программа-шантажист не будет выполнена. Можно проявить изобретательность в вариантах развертывания этого файла на всех рабочих станциях в вашей среде.

Кроме того, можно посмотреть, какие антивирусные продукты для конечных точек могут обнаружить вирус Petya, в результатах проверки VirusTotal.

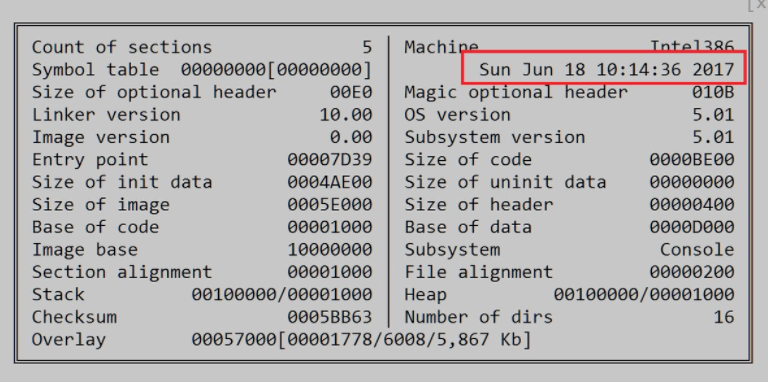

Образец вируса Petya, полученный исследователями, был скомпилирован 18 июня.

В сообщении программы-шантажиста была указана учетная запись Posteo (поставщика услуг электронной почты). Отдел жалоб и безопасности Posteo разместил следующее обновление.

Они сделали следующее.

1. Заблокировали эту учетную запись.

2. Подтвердили, что с учетной записи не отправлялись ключи для расшифровки.

3. Обратились в органы власти с предложением помощи всеми доступными средствами.

Все это приводит нас к выводу, что не следует платить требуемую сумму, поскольку вы не получите необходимые ключи расшифровки.

История продолжает развиваться, и мы будем обновлять эту заметку по мере появления новой информации.

Эта вредоносная программа не просто шифрует данные для требования выкупа, но и захватывает компьютеры и полностью закрывает доступ к ним путем шифрования основной загрузочной записи.

Petya использует другую быстро распространяющуюся атаку, которая аналогично WannaCry эксплуатирует уязвимость ENTERNALBLUE по классификации АНБ. В отличие от WannaCry, вирус Petya также может распространятся через инструментарий управления Windows (WMI) и PsExec (подробнее об этом ниже). Несколько пугающих фактов об этой новой вредоносной программе:

- у нее нет удаленного аварийного выключателя, как в WannaCry;

- она гораздо сложнее и обладает разнообразными автоматическими способами распространения;

- она делает компьютеры полностью непригодными для использования.

Несколько известных организаций и компаний уже серьезно пострадали, включая украинское правительство, которое проявило здоровое чувство юмора.

О заражениях сообщалось по всему миру: атаке подверглись системы метро, национальные коммунальные службы, банки и международные корпорации: размах до сих пор не известен, но продолжают поступать сообщения о зараженных компьютерах и заблокированных ИТ-системах в различных отраслях по всему миру.

Как распространяется вирус Petya?

Сначала считали, что вирус Petya должен использовать зацепку в корпоративных сетях, полученную через сообщения электронной почты с зараженным вложением в виде документа Word, в котором используется уязвимость CVE-2017-0199. (Если вы установили исправления для Microsoft Office, то должны быть защищены от этого направления атаки.)

Хотя фишинг часто используется для атак, в этом случае одним из основных источников стала MeDoc, фирма финансового программного обеспечения, располагающаяся на Украине. Функция обновления программного обеспечения MeDoc была взломана, и злоумышленники использовали ее для распространения программы-шантажиста Petya (источник). Это объясняет, почему Украина пострадала больше всех.

После заражения одного компьютера вирус Petya распространялся по одноранговой сети на другие компьютеры и серверы под управлением Windows с незакрытой уязвимостью MS17-010 (это уязвимость SMB, которую всем рекомендовали устранить во время атаки WannaCry). Он также может распространяться через механизм PsExec в ресурсы admin$ даже на компьютерах с установленными исправлениями. Мы недавно написали подробное руководство о PsExec и об отключении PowerShell. Здесь это будет полезным.

Позитивным моментом, по крайней мере при таком положении дел, является то, что заражение по одноранговой сети, похоже, не выходит за пределы локальной сети. Вирус Petya может достаточно эффективно перемещаться по всей локальной сети, вряд ли может переходить в другие сети. Как утверждает @MalwareTechBlog, любящий пиццу пользователь Интернета, который прославился тем, что обнаружил аварийный выключатель WannaCry:

Текущая атака Petya отличается в том плане, что в ней инструменты эксплуатации уязвимости используются только для распространения в локальной сети, а не в Интернете (то есть, очень мала вероятность заразится, если ваш компьютер не находится в одной сети с зараженным компьютером). Исходя из того, что размер сетей ограничен, и их можно достаточно быстро проверить, распространение вредоносного программного обеспечения прекратится после проверки локальной сети. Поэтому тут нет опасности, как в случае вируса WannaCry, который все еще продолжает распространяться (хотя я уже предотвратил его активацию с помощью «аварийного выключателя»).

Порядок обнаружения PsExec с помощью DatAlert

Если у вас DatAlert версии 6.3.150 или более поздней версии, вы можете обнаружить файл PsExec.exe на файловых серверах Windows следующим образом:

1. Выберите Tools –> DatAlert –> DatAlert

2. Выполните поиск строки system admin

3. Для каждого из выбранных правил (разверните группы для просмотра), нажмите Edit Rule и установите флажок Enabled

В случае обнаружения PsExec программа DatAlert создаст предупреждения средств системного администратора в категории оповещений Reconnaissance, например System administration tool created or modified (Средство системного администратора создано или изменено) или An operation on a tool commonly used by system administrators failed (Сбой операции в средстве, которое обычно используется системными администраторами).

Это должно помочь обнаружить, использует ли вирус Petya механизм PsExec для распространения на файловые серверы. Продолжайте читать эту статью, потому что это еще не все действия, которые помогут предотвратить первоначальное заражение и остановить распространение вируса Petya по вашим конечным точкам.

Что вирус Petya делает?

После появления на компьютере вирус NotPetya выжидает полтора часа перед началом атаки, вероятнее всего, это время выделяется для заражения других машин и затруднения обнаружения точки входа.

По окончании времени ожидания происходит следующее.

1. Он шифрует основную таблицу файлов на локальных носителях NTFS.

2. Копирует себя в основную загрузочную запись зараженной рабочей станции или сервера.

3. Принудительно выполняет перезагрузку компьютера, чтобы заблокировать пользователей.

4. Отображает экран блокировки с требованием выкупа при загрузке (показан ниже).

Все компьютеры в офисе не работают. Глобальная атака #Ransomware. Я слышал, что несколько других компаний также подверглись атаке. Делайте резервные копии и берегите себя. pic.twitter.com/YNctmvdW2I

— Мигир (Mihir, @mihirmodi) 27 июня 2017 г.

Посредством шифрования основной таблицы файлов компьютер отключается от сети, пока не будет выплачена требуемая сумма. Потенциально это может навредить организации намного сильнее, чем шифрование некоторых файлов на сервере. В большинстве случаев сотрудникам ИТ-отдела приходится индивидуально работать с каждым компьютером; стандартная реакция на программы-шантажисты «Мы просто восстановим эти файлы из резервной копии» оказалась неэффективной.

Если процессы удаленной загрузки или создания образов отсутствуют, и восстановить зараженные компьютеры нельзя, то для исправления ситуации может понадобиться восстанавливать рабочие станции вручную. Хотя в большинстве случаев это возможно, компаниям с множеством удаленных установок сделать это будет очень трудно и займет много времени. Для транспортных компаний, у которых в каждый момент времени 600 и более грузовых судов находятся в рейсе, это практически невозможно.

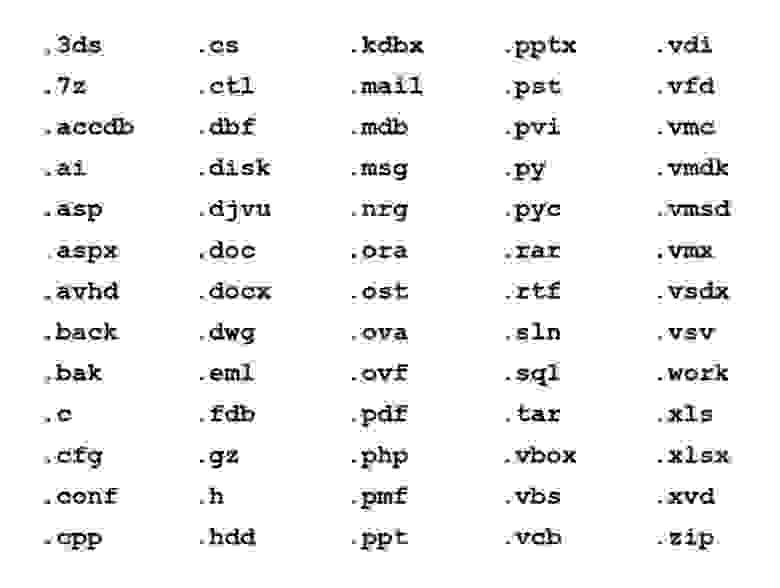

Как заметила компания Microsoft: «Только в случае наличия максимальных прав (например, когда включен параметр SeDebugPrivilege) вирус пытается перезаписать код основной загрузочной записи» — если зараженный пользователь не обладает правами администратора на компьютере, вирус попробует зашифровать пользовательские данные со следующими разрешениями.

Он не добавляет уникальное расширение к зашифрованным файлам (например, .locky) — он шифрует содержимое и сохраняет исходное имя файла и расширение.

Что делать?

Предотвращение заражения вирусом Petya очень похоже на действия, которые могли быть предприняты ранее в отношении атаки WannaCry:

- отключение SMBv1 во время установки исправлений;

- блокировка порта TCP 445 от внешних подключений (или подключений между сегментами, если возможно);

- установка исправлений!

Локальный аварийный выключатель

Существует также некоторое подобие локального аварийного выключателя. Если на данном компьютере существует файл %WINDIR%\perfc (без расширения), программа-шантажист не будет выполнена. Можно проявить изобретательность в вариантах развертывания этого файла на всех рабочих станциях в вашей среде.

Кроме того, можно посмотреть, какие антивирусные продукты для конечных точек могут обнаружить вирус Petya, в результатах проверки VirusTotal.

Образец вируса Petya, полученный исследователями, был скомпилирован 18 июня.

Следует ли платить?

В сообщении программы-шантажиста была указана учетная запись Posteo (поставщика услуг электронной почты). Отдел жалоб и безопасности Posteo разместил следующее обновление.

Они сделали следующее.

1. Заблокировали эту учетную запись.

2. Подтвердили, что с учетной записи не отправлялись ключи для расшифровки.

3. Обратились в органы власти с предложением помощи всеми доступными средствами.

Все это приводит нас к выводу, что не следует платить требуемую сумму, поскольку вы не получите необходимые ключи расшифровки.

История продолжает развиваться, и мы будем обновлять эту заметку по мере появления новой информации.