А вы знали что пароль из шестнадцати букв считается не взламываемым? И что дороже: сервер или информация, которая хранится на нём (или хранилась)? Поэтому я решил написать короткую, но, возможно, очень полезную для многих статью, особенно если Вы только начинаете свой путь как системный администратор. Потому что когда речь идёт про выход из строя компьютерного оборудования, чаще всего наибольшие потери связаны не с потерей самого оборудования, а именно с потерей хранимой информации, но даже в случае налаженного резервного копирования нарушение работы компьютерных систем в любом случае означает простой минимум один день пока проходит восстановление работы оборудования. Совет изменить стандартный порт RDP 3389 на какой-нибудь другой уже не актуален несколько лет: различные программы, те же zmap/nmap позволяют просканировать все IP адреса в сети Интернет в течение суток и выяснить какие порты открыты на вашем устройстве. Дальше запускается стандартный перебор паролей, так называемый брут-форс. В случае использования стандартного логина Администратор – это лишь вопрос времени когда начало рабочего дня начнется с чтения сообщения «Ваши данные зашифрованы, переведите на криптокошелек 500$» (в отдельных случаях это сообщение можно увидеть в течение месяца).

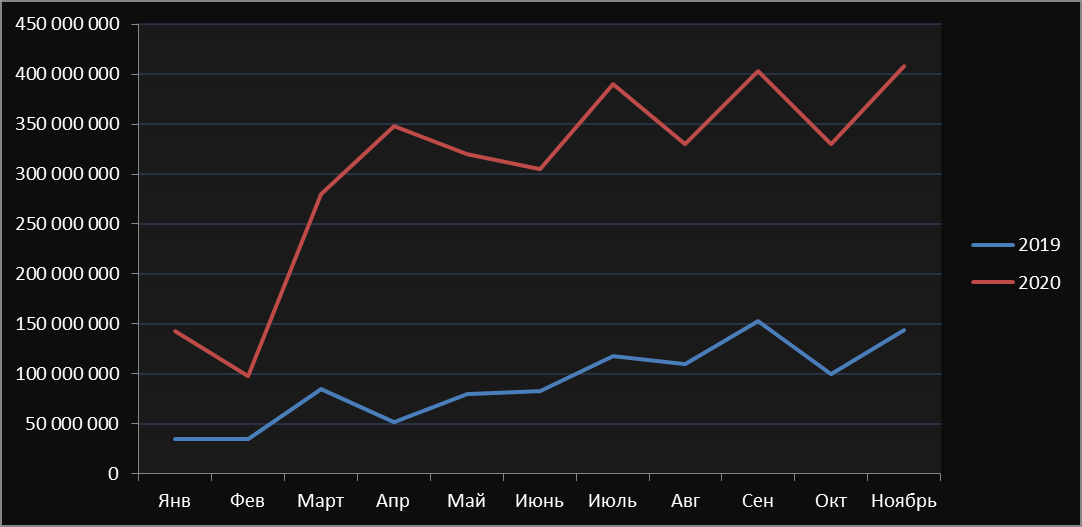

Например, в 2020 году во время введения локдауна, когда большое количество работников ушли работать удаленно, было выяснено в ходе мониторинга актуальных угроз (threat intelligence) экспертами Positive Technologie, что число сетевых узлов в России, доступных по протоколу удаленного рабочего стола (RDP) всего за три недели (с конца февраля 2020 года) увеличилось на 9% и составило более 112 000 (источник). Это исследование проводилось теми же способами, которыми хакеры сканируют сеть Интернет, что только стимулировало развитие кибер-преступлений, тем более, когда большинство системных администраторов оставляют стандартный порт для RDP подключений 3389 и логин «Администратор» для подключения через удаленный рабочий стол.

Способов защиты RDP сервера не мало и все они действенные – SSH, VPN, доступ по ЭЦП, но у всех этих способов есть общий недостаток – если речь идёт о быстром доступе через телефон или из компьютера на коворкинге, все эти способы защиты не дают возможности оперативно подключиться, хотя бы потому что мало вероятно что в случае работы на не принадлежащем вам оборудовании позволят установить дополнительное программное обеспечение. Так же стоит учитывать что не всегда есть возможность и средства приобрести необходимое дополнительное оборудование и программное обеспечение. Но в тоже время, если обратиться к исследованию, проведенному Verison в 2020 году по поводу статистики взломов RDP оказывается, что 80% взломов связаны не с уязвимостью самого протокола RDP а сочетание простых паролей и стандартных логинов – администратор, Ольга, бухгалтер и т.д.

В связи с этим, если стоит задача создать максимально простую и эффективную защиту, на взлом которой может понадобиться не один десяток лет (см. рисунок зависимости времени подбора пароля от его сложности от компании Hive Systems в конце статьи) даже при наличии стандартного логина, я рекомендую использовать пусть и сложный, но максимально эффективный пароль. Способов создать и запомнить сложный пароль много, например пароль Zhjlbkczd1988ujle! очень легко запомнить, потому что на русской раскладке это означает Яродилсяв1988году!. На взлом этого пароля уйдёт примерно 100 триллионов лет. Вам этого вполне хватит.

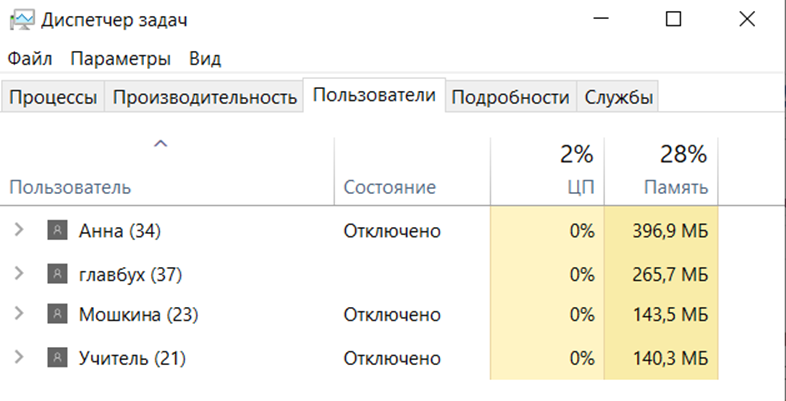

Что касается логина, то он, конечно, не должен быть стандартным, например, администратор или бухгалтер, но по статистике большинство взломов так или иначе связаны с утечкой данных от бывших сотрудников, ведь чтобы узнать, какие логины используются в организации, достаточно посмотреть список сотрудников в диспетчере задач, каждое имя – логин учетной записи (даже если у вас запрещен запуск диспетчера задач не администраторам, это не значит что пользователь не может нажать правой кнопкой на значок RDP и выбрать "Изменить" чтобы узнать логин). Поэтому достаточно обходиться фамилией человека или сочетанием должности и, например, номера кабинета или имени: ДирОлег – это никак не поможет от просмотра логина, но сделает практически невозможным подбор пары логин/пароль при условии отсутствия утечки данных.

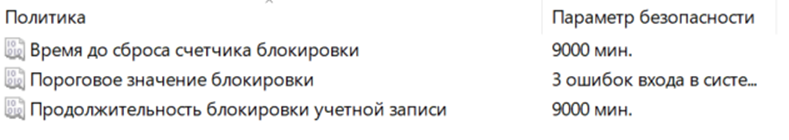

Это первое, а второе, чтобы окончательно исключить вероятность взлома, установите ограничение на количество попыток ввода пароля тремя, максимум, пятью попытками и в случае превышения неправильных попыток блокировка пользователя на неделю (примерно 9000 минут), разблокировка администратором осуществляется за несколько секунд, но этого более чем достаточно для обнаружения попытки взлома и вы точно будете знать кого именно пытались взломать и у кого спрашивать по поводу обнаруженного логина:

В заключение, наглядная таблица, показывающая зависимость сложности пароля от времени на подбор пароля:

Я написал продолжение этой статьи, дополнив блокировку от брутфорса при помощи IPBAN: