Совсем недавно была выпущена четвертая версия системы оценки уязвимостей — CVSS v.4.0. Планируется, что окончательно стандарт будет формализован и опубликован 1 октября 2023 года.

Что ж, а мы пока давайте проанализируем основные отличия между CVSS версиями 3.1 и 4.0 и оценим: стоит ли переходить на новую версию, и как изменится оценка уязвимостей при расчете с использованием новых представленных метрик.

Коротко о главном

Цель выпуска новой версии CVSS v.4.0

Одной из главных проблем CVSS v.3.1 была сложность интерпретации системы оценки, что приводило к недопониманию специалистов по кибербезопасности. В рамках этой системы, уязвимостям присваивался один и тот же балл, без учета конкретных обстоятельств, которые необходимы для эксплуатации уязвимости.

Целью CVSS v.4.0 является преодоление таких ограничений путем введения новых параметров, которые позволят обеспечить комплексную оценку уязвимостей и их потенциального воздействия.

Что нам подготовил CVSS v.4.0

Кратко: еще больше деталей, еще сложнее оценка.

Давайте разбираться.

Номенклатура

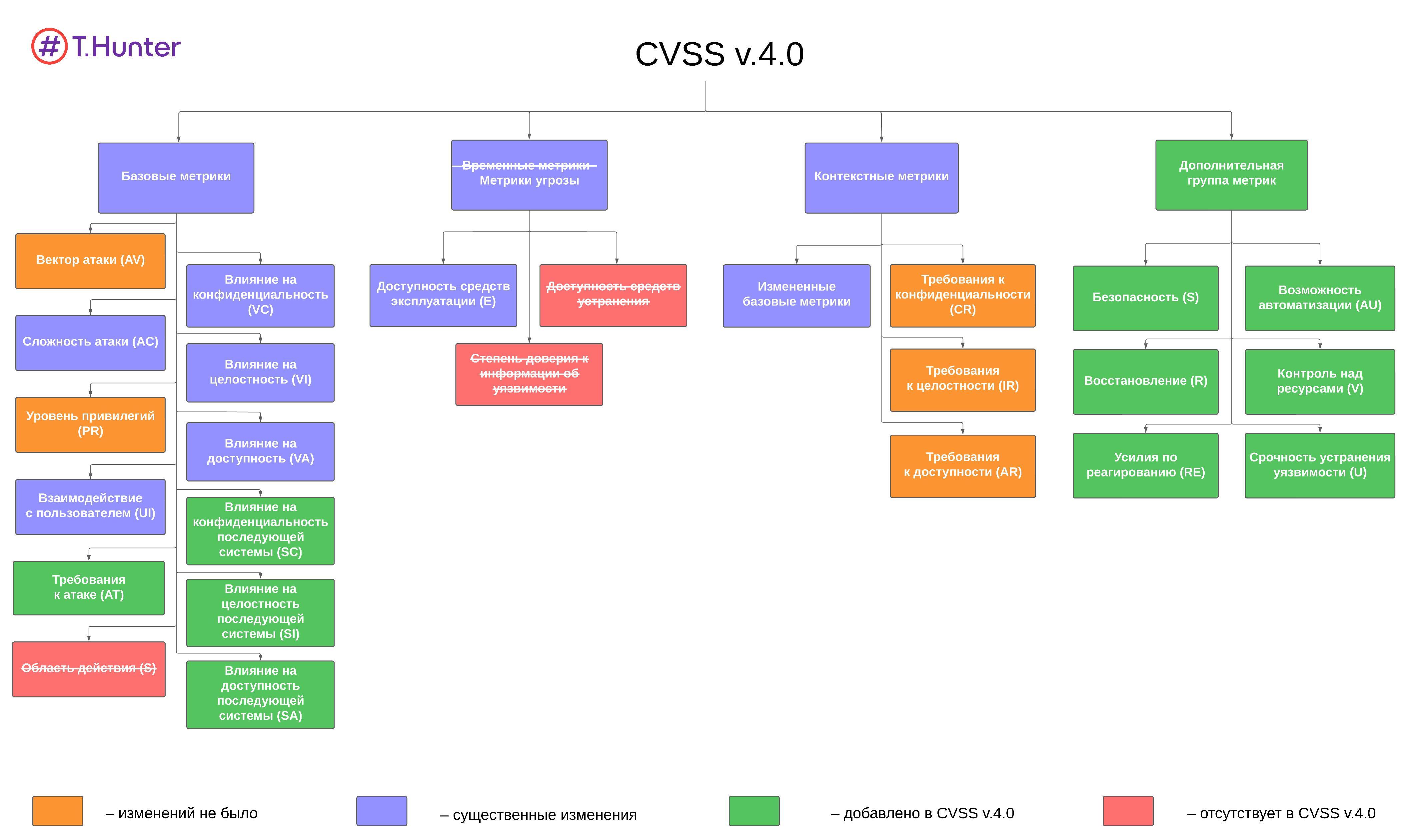

С новой версией CVSS были введены аббревиатуры для обозначения номенклатуры CVSS.

CVSS-B | Базовые метрики |

CVSS-BT | Базовые метрики + Метрики угроз |

CVSS-BE | Базовые метрики + Контекстные метрики |

CVSS-BTE | Базовые метрики + Метрики угроз + Контекстные метрики |

Эти изменения повышают качество оценки уязвимости: чем больше метрик используется для оценки уязвимости, тем качественнее она будет.

Изменения в базовой группе метрик

Одним из ключевых улучшений CVSS v.4.0 является внедрение более точной детализации в ее базовых метриках.

Базовые метрики помогают специалистам по кибербезопасности понять тип уязвимости, независимо от каких‑либо временных или контекстных факторов.

Новая базовая метрика “Требования к атаке (АТ)”, которая разделяет предыдущую метрику “Сложность атаки (AC)” на две, позволяя более детально оценить условия, необходимые для атаки:

Сложность атаки (AC) – определение необходимости злоумышленнику предпринимать действия по уклонению или обходу защитных средств в процессе эксплуатации уязвимости.

Требования к атаке (AT) – показатель отражает наличие особых условий выполнения и развертывания, существующих в системе, и от которых зависит реализация успешной атаки.

Следующее обновление было внесено для показателя “Взаимодействие с пользователем (UI)” с целью обеспечения более детальной оценки уровня взаимодействия с пользователем.

В CVSS v.3.1 показатель "Взаимодействие с пользователем (UI)" имел только значения None (N) или Required (R).

В CVSS v.4.0 этот показатель теперь обеспечивает большую детализацию требуемого взаимодействия и оценивается по следующим показателям:None (N) – для успешной эксплуатации уязвимости не требуется участие пользователя.

Passive (P) – для успешной эксплуатации уязвимости необходимо незначительное взаимодействие пользователя с уязвимым компонентом и/или полезной нагрузкой злоумышленника. От пользователя требуется совершение непроизвольных действий.

Active (A) – для успешного использования уязвимости необходимо, чтобы пользователь, выполняя конкретные действия, сознательно взаимодействовал с уязвимым компонентом и/или полезной нагрузкой злоумышленника.

С новой версией мы больше не увидим показатель "Область применения (S)". Удаление метрики произошло из-за отсутствия ясности в ее использовании, что привело к несогласованной оценке уязвимостей.

По этой причине показатель "Область применения (S)" был отменен в пользу двух наборов показателей воздействия, которые отражают дополнительные аспекты риска, такие как:

Влияние уязвимости на систему – конфиденциальность (VC), целостность (VI), доступность (VA).

Влияние на последующую систему (системы) – конфиденциальность (SC), целостность (SI), доступность (SA).

Переименование и упрощение метрик угроз

С новой версией CVSS произошли изменения в названии группы временных метрик: "Временные метрики" ⟶ "Метрики угроз", а также:

Удалены метрики

"Уровень исправления (RL)"и"Достоверность отчета (RC)".Внесено изменение названия метрики: "

Зрелость кода эксплойта (E)"⟶ "Доступность средств эксплуатации (E)".Значения High (H) и Functional (F) для метрики "Доступность средств эксплуатации (E) " объединены в одно значение Attacked (A).

Добавление новой группы метрик

В CVSS v.4.0 внесена новая необязательная группа показателей, называемая “Дополнительная группа метрик”.

Группа включает в себя показатели, которые описывают и измеряют дополнительные внешние атрибуты уязвимости:

Безопасность (S) – основное внимание сосредотачивается на потенциальном воздействии использования уязвимости на физическую безопасность людей.

Значение оценивается по следующим показателям:

Not Defined (X) – показатель не был оценен.

Present (P) – катастрофические, критические или допустимые последствия уязвимости (категории последствий IEC 61508).

Negligible (N) – незначительные последствия уязвимости (категория последствий IEC 61508).

Категории последствий IEC 61508: катастрофический – многочисленные человеческие жертвы, критический – потеря одной жизни, допустимый – серьезные травмы, незначительный – незначительные травмы.

Возможность автоматизации (AU) – оценивается возможность злоумышленника автоматизировать использование уязвимости.

Значение оценивается по следующим показателям:

Not Defined (X) – показатель не был оценен.

No (N) – злоумышленник не может автоматизировать использование уязвимости в жизненном цикле атаки, а именно в разведке, вооружении, доставке и эксплуатации.

Yes (Y) – злоумышленник может автоматизировать использование уязвимости в жизненном цикле атаки, а именно в разведке, вооружении, доставке и эксплуатации.

Восстановление (R) – данный показатель измеряет устойчивость системы и способность организации восстановиться после атаки.

Значение метрики оценивается по следующим показателям:

Not Defined (X) – показатель не был оценен.

Automatic (A) – автоматическое восстановление работоспособности системы после атаки.

User (U) – восстановление работоспособности системы после атаки требует ручное вмешательство.

Irrecoverable (I) – после атаки система восстановлению не подлежит.

Контроль над ресурсами (V) – этот показатель отражает уровень доступа к ресурсам уязвимой системы. Позволяет определить, имеет ли уязвимая система ограниченный доступ к ресурсам или, наоборот, имеет возможность доступа к нескольким ресурсам.

Значение метрики оценивается по следующим показателям:

Not Defined (X) – показатель не был оценен.

Diffuse (D) – атакуемая система, которая содержит уязвимый компонент, имеет ограниченные ресурсы.

Concentrated (C) – атакуемая система, которая содержит уязвимый компонент, имеет доступ к нескольким ресурсам.

Усилия по реагированию (RE) – показатель измеряет уровень сложности необходимых действий для реагирования на уязвимость и успешного ее устранения. Этот показатель позволяет определить оценку устранения организацией данной уязвимости, что, в свою очередь, помогает определить приоритетность уязвимостей и способы их устранения.

Значение метрики оценивается по следующим показателям:

Not Defined (X) – показатель не был оценен.

Low (L) – усилия по реагированию на уязвимость не требуют незамедлительных действий, для устранения уязвимости не потребуются значительные усилия.

Moderate (M) – усилия по реагированию на уязвимость зависят от конечного пользователя - от совершенных с его стороны действий для устранения уязвимости.

High (H) – усилия по реагированию и устранению уязвимости требуют значительных усилий.

Срочность устранения уязвимости (U) – этот показатель позволяет провайдерам оценить, насколько срочно необходимо устранить уязвимость в конкретном продукте или услуге.

Значение метрики оценивается по следующим показателям:

Not Defined (X) – показатель не был оценен.

Red – воздействие уязвимости имеет наивысшую срочность, требуются незамедлительные меры для ее устранения.

Amber – воздействие уязвимости имеет среднюю срочность для ее устранения.

Green – воздействие уязвимости имеет низкую срочность для ее устранения.

Clear – воздействие уязвимости не требует срочности для ее устранения.

CVSS v.4.0 — это не только про базовые показатели

Вместе с новыми функциями, описанными в данной статье, компанией FIRST затрагивается довольно важный вопрос: как система оценки уязвимостей применяется на практике.

Концепция CVSS v.4.0 FIRST нацелена на то, чтобы напомнить специалистам по кибербезопасности, что данный стандарт выходит за рамки базовых показателей. Оценка этих метрик является необходимой для оценки уязвимости, так как они измеряют ее внутренние характеристики.

Однако, необходимо также учитывать метрики угроз и контекстные метрики, так как они также являются основополагающими для анализа вероятности использования уязвимости и ее воздействия на конкретную среду. Поэтому, рекомендуется использование всех показателей, чтобы получить более точную оценку серьезности уязвимости для конкретного случая.

Этот комплексный анализ был представлен в CVSS v.4.0 и имеет название CVSS-BTE (Базовые метрики + Метрики угроз + Контекстные метрики). Он заключается в широком обзоре уязвимости с учетом ландшафта угроз и характеристик организации, ресурсов и бизнес-целей, которые должны ее устранять.

Из этого следует, что CVSS v.4.0 призывает к необходимости грамотно управлять оценкой уязвимостей и предпринимать меры по их устранению с максимальной эффективностью, принимая во внимание реальность и приоритеты каждой организации.

Что ожидается от CVSS v.4.0

CVSS v.4.0 является усовершенствованием по сравнению с CVSS v.3.1, но в данный момент стандарт не до конца формализован, следовательно, могут быть внесены дальнейшие изменения, и применять новую версию стандарта оценки уязвимостей в текущий момент, по моей скромной оценки, пока не стоит.

Ожидается, что CVSS v.4.0 окажет значительное влияние на специалистов по кибербезопасности, так как в стандарте прописаны устранения многих критических замечаний и ограничений текущей версии 3.1. Предлагая повышенную ясность, гибкость и более точное представление реальных рисков, CVSS v.4.0 позволит организациям лучше определять приоритеты уязвимостей и выделять ресурсы для устранения, однако необходимо учитывать, что это может потребовать времени и ресурсов для перенастройки систем и обучения сотрудников.

Что же остается специалистам по кибербезопасности?

Активно отслеживать доработки CVSS версии 4.0 и быть готовыми применять новые функции и усовершенствования, поскольку это будет иметь решающее значение для их дальнейшего успеха в выявлении, оценке и устранении новейших уязвимостей в постоянно меняющемся ландшафте угроз.

В следующей статье предлагаю нам вместе проанализировать, как на практике меняется оценка уязвимости по новому стандарту CVSS версии 4.0, а также сравним результаты с CVSS версией 3.1, и определим, действительно ли так усложняется расчет оценки уязвимости для рядового специалиста по кибербезопасности.