Комментарии к первой части продемонстрировали еще одно популярное заблуждение, с которого я хотел бы начать вторую часть статьи. Многие люди несправедливо упрекают патентную систему в торможении прогресса, так как считают патенты удостоверением собственности на изобретение, в то время как патент лишь регистрирует преимущество владельца при коммерческом использовании изобретения. Разница в определениях огромна. Во-первых, преимущество держателя патента ограничено по времени. Во-вторых, и заявка на изобретение, и сам патент являются открытыми, публичными документами. Фактически говоря, изобретение становится достоянием человечества. Разумеется, в базе патентов — копилке знаний — найдется много мусора, тривиальных, никому не нужных или даже глупых изобретений, однако ценность копилки, как и любого механизма свободного обмена информацией вообще, невозможно переоценить. Патенты не мешают изобретать! Как раз наоборот: полная гарантированная доступность предыдущих изобретений способствует прогрессу, помогает не изобретать в очередной раз велосипед, а совершенствовать действительно нужные и перспективные направления. Патентная система была призвана создать аналог академической традиции публикации работ, и надо признать, достаточно успешно справляется с этой задачей. Закон обязывает соискателя “предоставить исчерпывающее описание и детали изобретения в таком виде, что человек с ординарными способностями будет в состоянии его воспроизвести”. Добавьте к этому регламентированную форму подачи, какую-никакую проверку и фильтрацию патентных экспертов, современную компьютеризированную систему поиска и каталогизацию, и мы получаем практически идеальную для изобретателя картину: изучай на здоровье, пользуйся, улучшай, твори свое!

Габриэль Гарсия Маркес @MadMac

User

Реактивные акторы на java

17 min

42KСуществует много технологий для организации параллельных вычислений, одна из наиболее перспективных и простых (да-да) — модель акторов. Она позволяет частично избавится от насущных проблем параллелизма, вроде состояния гонки, блокирующих ожиданий окончания операций, бесконечных мьютексов и синхронизаций и многого иного. Так же подобный подход существенно облегчает распараллеливание кода.

Знакомится будем на примере фреймворка akka используя язык java (сам akka написан на scala).

Знакомится будем на примере фреймворка akka используя язык java (сам akka написан на scala).

+28

+29

Google анонсирует Project Zero

3 min

17KМногие внимательные читатели и технические специалисты, которые следят за выпускаемыми бюллетенями безопасности компаний Microsoft и Adobe обращали внимание на группу Google Project Zero в разделе «Благодарности» по поиску уязвимостей. Такой раздел присутствует в каждому бюллетене и в нем перечисляются security-ресерчеры, которые обнаружили закрываемую уязвимость. Название Google Project Zero много раз фигурировало в этих выпущенных бюллетенях, однако, никакой информации об этой группе самой Google не разглашалось. Исключение было сделано вчера, когда компания официально объявила о группе security-ресерчеров, которые занимаются поиском уязвимостей в продуктах сторонних компаний, чтобы «сделать интернет безопаснее». Информация была размещена в блоге Google Securtiy Team и в известном электронном издании Wired.

Project Zero is our contribution, to start the ball rolling. Our objective is to significantly reduce the number of people harmed by targeted attacks. We're hiring the best practically-minded security researchers and contributing 100% of their time toward improving security across the Internet.

+24

Собираем в команду «Project Zero» специалистов по информационной безопасности

2 min

12KTranslation

Безопасность продуктов — один из главных приоритетов Google. Мы по умолчанию используем надежное шифрование на базе SSL для таких сервисов, как Поиск, Gmail и Google Диск. Все данные, которыми обмениваются наши дата-центры, также зашифрованы. Но кроме безопасности наших собственных продуктов нас волнует безопасность Интернета в целом. Именно поэтому сотрудники компании уделяют большое внимание поиску уязвимостей в Сети и даже объединяют информацию о них в отчеты. В первую очередь это касается поиска ошибок типа Heartbleed.

Результаты этого небольшого и, в общем-то, стороннего проекта показались нам настолько интересными, что мы решили собрать новую команду специалистов под общим названием «Проект Ноль».

Пользуясь Интернетом, вы должны быть уверены, что никто не смог воспользоваться ошибками в коде, чтобы запустить вирус в ваш компьютер, получить доступ к закрытой информации или отследить ваши контакты. К сожалению, в мире существует немало сложных вредоносных программ, например программы под общим названием «Уязвимость нулевого дня», которые уже были использованы против борцов за права человека или в целях промышленного шпионажа. Мы считаем, что такой практике нужно положить конец, и готовы работать над решением этой проблемы.

«Проект Ноль» – это первый шаг, который станет нашим вкладом в общее дело. Наша цель – значительно сократить количество людей, пострадавших от целевых атак. Мы приглашаем на работу лучших специалистов-практиков в области исследований проблем сетевой безопасности, а они, в свою очередь, посвящают 100% своего рабочего времени повышению уровня безопасности в Интернете.

Результаты этого небольшого и, в общем-то, стороннего проекта показались нам настолько интересными, что мы решили собрать новую команду специалистов под общим названием «Проект Ноль».

Пользуясь Интернетом, вы должны быть уверены, что никто не смог воспользоваться ошибками в коде, чтобы запустить вирус в ваш компьютер, получить доступ к закрытой информации или отследить ваши контакты. К сожалению, в мире существует немало сложных вредоносных программ, например программы под общим названием «Уязвимость нулевого дня», которые уже были использованы против борцов за права человека или в целях промышленного шпионажа. Мы считаем, что такой практике нужно положить конец, и готовы работать над решением этой проблемы.

«Проект Ноль» – это первый шаг, который станет нашим вкладом в общее дело. Наша цель – значительно сократить количество людей, пострадавших от целевых атак. Мы приглашаем на работу лучших специалистов-практиков в области исследований проблем сетевой безопасности, а они, в свою очередь, посвящают 100% своего рабочего времени повышению уровня безопасности в Интернете.

+30

15 малоизвестных команд Linux

3 min

316KTranslation

Каждому разработчику в определенной степени следует овладеть навыками работы в терминале. Физически находиться у компьютера не всегда возможно, поэтому приходится подключаться удаленно. И действительно, GUI-программы вполне могут с этим с правиться, но зачастую они работают медленнее, чем получение доступа через тот же терминал (в конце концов, это лишь обмен текстом).

+215

Wi-Fi сети: проникновение и защита. 2) Kali. Скрытие SSID. MAC-фильтрация. WPS

20 min

643K

Первая часть цикла была очень живо встречена хабрасообществом, что вдохновило меня на ускоренное написание следующей части. К предыдущей статье было оставлено много дельных комментариев, за что я искренне благодарен. Как говорится, хочешь найти огрехи в своих знаниях — напиши статью на Хабр.

В этой статье мы поговорим о том, как можно обнаружить «скрытые» сети, обойти MAC-фильтрацию на точке доступа и почему же WPS (QSS в терминологии TP-LINK) — это «бэкдор в каждом доме». А перед этим разберёмся, как работает беспроводной адаптер и антенна и как Kali Linux (ex. Backtrack) поможет нам в тестах на проникновение в беспроводные сети.

Всё это так или иначе уже описывалось ранее, как здесь, так и на других ресурсах, но данный цикл предназначен для сбора разрозненной теории и практики воедино, простым языком, с понятными каждому выводами.

Перед прочтением настоятельно советую ознакомиться с матчастью — она короткая, но на её основе базируются все наши дальнейшие действия и выводы.

Оглавление:

1) Матчасть

2) Kali. Скрытие SSID. MAC-фильтрация. WPS

3) WPA. OpenCL/CUDA. Статистика подбора

+165

Основные международные стандарты и лучшие практики проведения аудита информационных технологий

10 min

56K

В 60-х годах прошлого века, начало внедрения информационных систем для бухгалтерского учета в коммерческом секторе, привело к появлению новой профессии в сфере ИТ — ИТ-аудитора. Вскоре была создана первая профессиональная ассоциация ИТ-аудиторов – «Electronic Data Processing Auditors Association», целью которой стала выработка стандартов и лучших практик проведения ИТ-аудита.

С тех пор, важность профессии ИТ-аудитора значительно возросла. Сегодня аудит ИТ-контролей является обязательной частью каждого независимого финансового аудита, услуги ИТ-аудита востребованы на рынке, а крупные корпорации имеют собственные подразделения ИТ-аудита, осуществляющие периодический контроль ИТ-процессов и помогающие их совершенствовать. При этом, следование сложившимся стандартам и лучшим практикам является необходимым условием для проведения аудита наиболее оптимальным образом и высоким качеством.

Целью данной статьи является представление основных актуальных стандартов и руководств в области ИТ-аудита, которые используются при проведении различных типов проверок информационных технологий. Статья в большей степени нацелена на специалистов, начинающих свою карьеру в области ИТ-аудита и информационной безопасности. Также статья может быть интересна и финансовым/внутренним аудиторам, желающим познакомиться с существующими стандартами ИТ-аудита.

В статье рассмотрены стандарты и руководства, разработанные международными организациями ISACA, Институтом Внутренних Аудиторов (IIA), ISO/IEC, IAASB (the International Auditing and Assurance Standards Board), PCAOB, и др. Для каждого из стандартов дается краткое описание структуры и особенностей их использования.

+12

Мобильные приложения для путешествий

9 min

93K

Сезон отпусков начнётся в ближайшие недели. Продажи всевозможных гаджетов, полезных в путешествиях, неуклонно растут. Фотоаппараты, планшеты, смартфоны, ридеры, плееры закупаются в предвкушении моря, пляжей, исторических достопримечательностей, джунглей, гор и множества других прекрасных мест на нашей планете. Но при этом многие счастливые обладатели планшетов и смартфонов упускают такой немаловажный момент, как полезные и удобные приложения, способные существенно облегчить, или украсить, или дополнить новыми впечатлениями ваш отпуск. Поэтому мы решили предложить вашему вниманию подборку ряда приложения для путешественников.

+52

Основные принципы настройки Garbage Collection с нуля

7 min

48KВ данной статье я бы не хотел заострять внимание на принципе работы сборщика мусора — об этом прекрасно и наглядно описано здесь: habrahabr.ru/post/112676. Хочется больше перейти к практическим основам и количественным характеристикам по настройке Garbage Collection в JVM — и попытаться понять насколько это может быть эффективным.

Рассмотрим следующие показатели:

Как правило, перечисленные характеристики являются компромиссными и улучшение одной из них ведёт к затратам по остальным. Для большинства приложений важны все три характеристики, но зачастую одна или две имеют большее значение для приложения — это и будет отправной точкой в настройке.

Количественные характеристики оценки эффективности GC

Рассмотрим следующие показатели:

- Пропускная способность Мера, определяющая способность приложения работать в пиковой нагрузке не зависимо от пауз во время сборки и размера необходимой памяти

- Время отклика Мера GC, определяющая способность приложения справляться с числом остановок и флуктуаций работы GC

- Размер используемой памяти Размер памяти, который необходим для эффективной работы GC

Как правило, перечисленные характеристики являются компромиссными и улучшение одной из них ведёт к затратам по остальным. Для большинства приложений важны все три характеристики, но зачастую одна или две имеют большее значение для приложения — это и будет отправной точкой в настройке.

+24

Анализ приложения защищенного виртуальной машиной

52 min

44KВ данной статье будет рассмотрено построение защиты приложения с использованием различных программных «трюков» таких как: сброс точки входа в ноль, шифрование тела файла и декриптор накрытый мусорным полиморфом, сокрытие логики исполнения алгоритма приложения в теле виртуальной машины.

К сожалению, статья будет достаточно тяжелая для обычного прикладного программиста, не интересующегося тематикой защиты ПО, но тут уж ничего не поделать.

Для более или менее адекватного восприятия статьи потребуется минимальные знания ассемблера (его будет много) а так-же навыков работы с отладчиком.

Но и тем, кто надеется что здесь будут даны какие-то простые шаги по реализации такого типа защиты, придется разочароваться. В статье будет рассмотрен уже реализованный функционал, но… с точки зрения его взлома и полного реверса алгоритма.

Основные цели, которые я ставил перед собой, это дать общее понятие как вообще работает такая защита ПО, но самое главное — как к этому будет подходить человек, который будет снимать вашу защиту, ибо есть старое правило — нельзя реализовать грамотный алгоритм ядра защиты, не представляя себе методы его анализа и взлома.

В качестве реципиента, по совету одного достаточно компетентного товарища, я выбрал немножко старый (но не потерявший актуальности, в силу качества исполнения) keygenme от небезызвестного Ms-Rem.

Вот первоначальная ссылка, где он появился: http://exelab.ru/f/index.php?action=vthread&forum=1&topic=4732

А потом он попал вот сюда: http://www.crackmes.de/users/ms_rem/keygenme_by_ms_rem/

Где данному keygenme был выставлена сложность 8 из 10 (*VERY VERY* hard).

Хотя, если честно, это слегка завышенная оценка — я бы поставил в районе 5-6 баллов.

Пожалуй, начнем.

К сожалению, статья будет достаточно тяжелая для обычного прикладного программиста, не интересующегося тематикой защиты ПО, но тут уж ничего не поделать.

Для более или менее адекватного восприятия статьи потребуется минимальные знания ассемблера (его будет много) а так-же навыков работы с отладчиком.

Но и тем, кто надеется что здесь будут даны какие-то простые шаги по реализации такого типа защиты, придется разочароваться. В статье будет рассмотрен уже реализованный функционал, но… с точки зрения его взлома и полного реверса алгоритма.

Основные цели, которые я ставил перед собой, это дать общее понятие как вообще работает такая защита ПО, но самое главное — как к этому будет подходить человек, который будет снимать вашу защиту, ибо есть старое правило — нельзя реализовать грамотный алгоритм ядра защиты, не представляя себе методы его анализа и взлома.

В качестве реципиента, по совету одного достаточно компетентного товарища, я выбрал немножко старый (но не потерявший актуальности, в силу качества исполнения) keygenme от небезызвестного Ms-Rem.

Вот первоначальная ссылка, где он появился: http://exelab.ru/f/index.php?action=vthread&forum=1&topic=4732

А потом он попал вот сюда: http://www.crackmes.de/users/ms_rem/keygenme_by_ms_rem/

Где данному keygenme был выставлена сложность 8 из 10 (*VERY VERY* hard).

Хотя, если честно, это слегка завышенная оценка — я бы поставил в районе 5-6 баллов.

Пожалуй, начнем.

+148

Аннотации в Java, часть I

5 min

80KЭто первая часть статьи, посвященной такому языковому механизму Java 5+ как аннотации. Она имеет вводный характер и рассчитана на Junior разработчиков или тех, кто только приступает к изучению языка.

Я занимаюсь онлайн обучением Java и опубликую часть учебных материалов в рамках переработки курса Java Core.

Также я веду курс «Scala for Java Developers» на платформе для онлайн-образования udemy.com (аналог Coursera/EdX).

Мой метод обучения состоит в том, что я

Данная статье следует пунктам #1 (последовательность примеров) и #2(варианты применения).

Я занимаюсь онлайн обучением Java и опубликую часть учебных материалов в рамках переработки курса Java Core.

Также я веду курс «Scala for Java Developers» на платформе для онлайн-образования udemy.com (аналог Coursera/EdX).

Мой метод обучения состоит в том, что я

- строю усложняющуюся последовательность примеров

- объясняю возможные варианты применения

- объясняю логику двигавшую авторами (по мере возможности)

- даю большое количество тестов (50-100) всесторонне проверяющее понимание и демонстрирующих различные комбинации

- даю лабораторные для самостоятельной работы

Данная статье следует пунктам #1 (последовательность примеров) и #2(варианты применения).

+37

Лямбда-выражения в Java 8 — Простые примеры того, как они могут облегчить вашу жизнь

5 min

166K

Вот и состоялся релиз Java 8. Кто-то по-настоящему ждал её и тестировал предрелизную версию, считая недели до марта, для кого-то смена цифры в версии JDK была лишь поводом пару раз поиграть с обновленным языком в домашней IDE без отрыва от работы (ввод языка в production всегда занимает некоторое время), кто-то просто не нуждается в новых фичах, им и возможностей «семерки» хватает с лихвой. Тем не менее, восьмую Java ждать стоило — и не просто ждать, но и внимательно присмотреться к некоторым ее нововведениям, ведь в этой версии их действительно немало, и если ознакомиться с ними поближе, то не исключено, что хорошо знакомый язык предстанет перед вами в совершенно новом свете, порадовав возможностью писать еще более красивый и лаконичный код. И если уж говорить про новые возможности Java 8, было бы странно не начать с лямбда-выражений.

+33

Новое в Java 8

15 min

508KTranslation

Java еще не умерла — и люди начинают это понимать.

Добро пожаловать в ведение по Java 8. Этот материал шаг за шагом познакомит вас со всеми новыми фичами языка. Вы научитесь использовать методы интерфейсов по умолчанию (default interface methods), лямбда-выражения (lambda expressions), ссылки на методы (method references) и повторяемые аннотации (repeatable annotations). Все это будет сопровождаться короткими и простыми примерами кода. В конце статьи вы познакомитесь с наиболее свежими изменениями в API, касающихся потоков, функциональных интерфейсов, расширений для ассоциативных массивов, а также с изменениями в API работы с датами.

+94

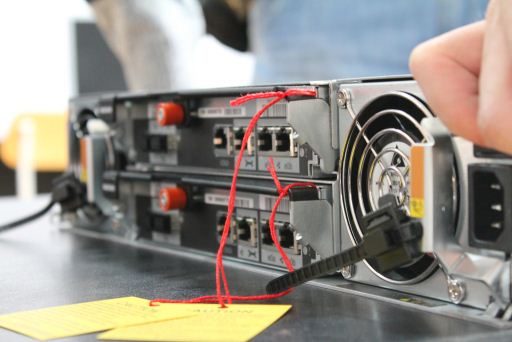

RAID-4 / RAID-DP — превращаем недостатки в достоинства

6 min

39K

Когда я в прошлом посте написал, что Snapshots были, на момент появления систем NetApp их главной «фичей», я отчасти слукавил (а отчасти просто забыл), так как у них, на тот момент, была как минимум еще одна особенность, радикально выделяющая их из ряда «традиционных» систем хранения — это «RAID тип 4».

Это тем более интересно, так как никто больше такой тип RAID для использования в дисковых системах хранения данных не использует.

Почему же был выбран именно такой тип, в чем его преимущества, и почему никто больше такой тип RAID сегодня не использует?

+31

Файловая система WAFL — «фундамент» NetApp

10 min

22K

В своем первом посте в этом блоге я обещал рассказать вам о NetApp «с технической стороны». Однако прежде чем рассказать о большинстве из имеющихся в системах NetApp возможностей, мне придется рассказать о «фундаменте», о том, что лежит в основе любой системы хранения NetApp — о специальной структуре организации данных, которую традиционно принято называть «файловой системой WAFL» — Write Anywhere File Layout — Файловой Структурой с Записью Повсюду, если перевести дословно.

Если вы сочтете, что «для Хабра» текст суховат, то потерпите, дальше будет интереснее, но не рассказать об устройстве того, что лежит в основе подавляющего большинства практических «фич» NetApp я не могу. В дальнейшем будет куда сослаться «для интересующихся» на подробное объяснение в следующих постах, о более практических «фишках».

Так, или иначе, но почти все, что NetApp умеет уникального растет именно из придуманной в начале 90-х Дэвидом Хитцем и Джеймсом Лау, сооснователями «стартапа» Network Appliance, файловой системы. Хороший аргумент за то, насколько важной и полезной может оказаться в будущем развитии изначально грамотная и продуманная «архитектура» продукта.

+38

Компиляция Try/Catch/Finally для JVM

7 min

22KTranslation

Вместо введения

Автор статьи, Alan Keefer1, является главным архитектором компании Guidewire Software2, разрабатывающей программное обеспечение для страхового бизнеса. Еще будучи старшим разработчиком, он участвовал в работе над языком Gosu3. В частности, Алан занимался вопросами компиляции языка в байт-код Java.

Данная статья написана в 2009 году и посвящена деталям реализации try/catch/finally в JVM версии 1.6. Для ее прочтения необходимо иметь базовые знания синтаксиса Java, а также понимать назначение байт-кода, простыни которого лежат под катом. Также в конце статьи приведен ряд примеров, похожих на каверзные задачи SCJP.

Внутренности JVM

Одной из вещей, над которой по целому ряду причин мы сейчас работаем, является компиляция нашего «домашнего» языка в байт-код Java. (Для справки: не могу сказать, когда мы закончим. Даже примерно. Даже попадет ли он в будущие релизы.) Веселье заключается в изучении внутренностей JVM, а также поиске всех долбанутых острых углов собственного языка. Но больше всего «веселья» и острых углов доставляют такие операторы, как try/catch/finally. Поэтому, на этот раз, я не буду вдаваться в философию или аджайл. Вместо этого я углублюсь в JVM, куда большинству не требуется (или не хочется) углубляться.

Если бы две недели назад вы спросили меня о finally-блоках, я бы предположил, что их обработка реализована в JVM: это базовая часть языка, она должна быть встроенной, не так ли? Каково же было мое удивление, когда я узнал: нет, не так. На самом деле finally-блоки просто подставляются во все возможны места после try- или связанных с ним catch-блоков. Эти блоки оборачиваются в «catch(Throwable)», который повторно выбросит исключение после того, как finally-блок закончит работу. Осталось только подкрутить таблицу исключений, чтобы подставленные finally-блоки были пропущены. Ну как? (Небольшой нюанс: до версии JVM 1.6 для оператора finally, по всей видимости, использовались подпограммы вместо полной подстановки. Но сейчас мы говорим о версии 1.6, к которой все вышесказанное применимо.)

+25

Netapp — реальность против маркетинга

7 min

26KДоброго дня

Так уж получилось, что я занимаюсь системами хранения данных последние 5 лет, 4 года из которых я посвятил системам среднего уровня компании EMC, чему и был в общем-то рад. О EMC я, возможно, посвящу отдельный пост, а данный будет посвящен системам хранения NetApp, с которыми приходится иметь дело последний год в довольно сложных конфигурациях. Взгляд со стороны покупателя, пользователя, администратора, без особых технических подробностей и красивых картинок.

Кому интересно — добро пожаловать под кат.

+38

Измерение абстрактного

14 min

11KСтатья изначально возникла в двухпоточном, как бы полосатом варианте. Как мог, попытался воспроизвести оригинальную верстку тут. В общем то, что отчеркнуто — это практичная полоса. Итак…

Люди спорят.

Люди любят спорить.

Они спорят об искусстве, еде, фильмах, работе, предметах, явлениях, людях и о том, как лучше спорить.

Если не с кем поспорить снаружи, спорят с тем, кто внутри.

Есть люди, которые не спорят, которые молчат… Это временно. Это люди под впечатлением. Потом, как очухаются, они найдут привычные точки опоры для критики, они снова заспорят. То, о чем люди молчат — недолговечно, но только как акт чистого восприятия. Оно не исчезает. Будут другие, будут молчать, будут потом говорить…

Видимые вычисления

или… О пользе бесполезного

Люди спорят.

Люди любят спорить.

Они спорят об искусстве, еде, фильмах, работе, предметах, явлениях, людях и о том, как лучше спорить.

Если не с кем поспорить снаружи, спорят с тем, кто внутри.

Есть люди, которые не спорят, которые молчат… Это временно. Это люди под впечатлением. Потом, как очухаются, они найдут привычные точки опоры для критики, они снова заспорят. То, о чем люди молчат — недолговечно, но только как акт чистого восприятия. Оно не исчезает. Будут другие, будут молчать, будут потом говорить…

+14

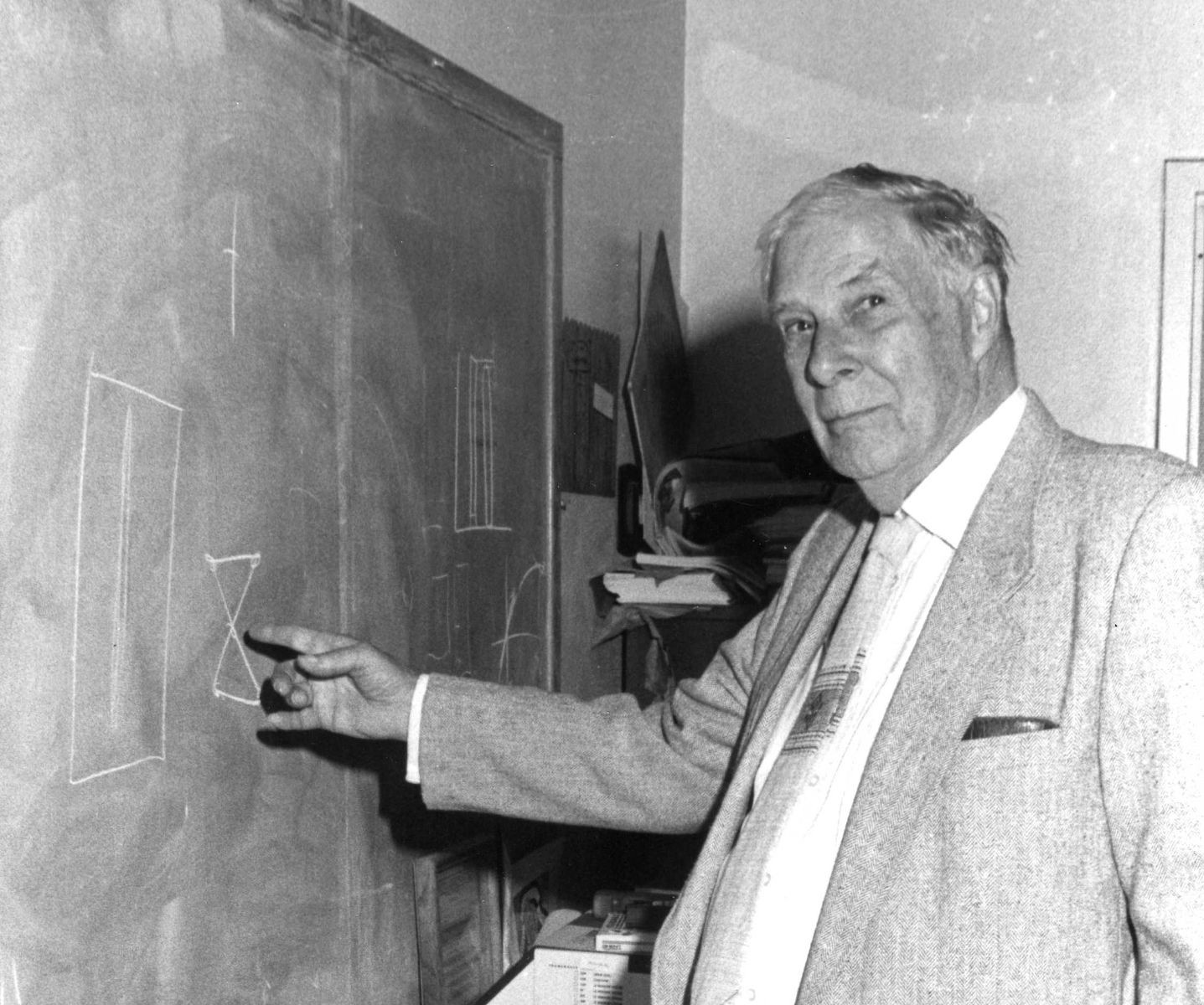

Вы и ваша работа *

40 min

815KTranslation

Длинный материал. Время чтения – около 40 минут.

Доктор Ричард Хэмминг, профессор морской школы Монтерея в штате Калифорния и отставной учёный Bell Labs, прочёл 7 марта 1986 года очень интересную и стимулирующую лекцию «Вы и ваши исследования» переполненной аудитории примерно из 200 сотрудников и гостей Bellcore на семинаре в серии коллоквиумов в Bell Communications Research. Эта лекция описывает наблюдения Хэмминга в части вопроса «Почему так мало учёных делают значительный вклад в науку и так многие оказываются в долгосрочной перспективе забыты?». В течение своей более чем сорокалетней карьеры, тридцать лет которой прошли в Bell Laboratories, он сделал ряд прямых наблюдений, задавал учёным очень острые вопросы о том, что, как, откуда, почему они делали и что они делали, изучал жизни великих учёных и великие достижения, и вёл интроспекцию и изучал теории креативности. Эта лекция о том, что он узнал о свойствах отдельных учёных, их способностях, чертах, привычках работы, мироощущении и философии.

Доктор Ричард Хэмминг, профессор морской школы Монтерея в штате Калифорния и отставной учёный Bell Labs, прочёл 7 марта 1986 года очень интересную и стимулирующую лекцию «Вы и ваши исследования» переполненной аудитории примерно из 200 сотрудников и гостей Bellcore на семинаре в серии коллоквиумов в Bell Communications Research. Эта лекция описывает наблюдения Хэмминга в части вопроса «Почему так мало учёных делают значительный вклад в науку и так многие оказываются в долгосрочной перспективе забыты?». В течение своей более чем сорокалетней карьеры, тридцать лет которой прошли в Bell Laboratories, он сделал ряд прямых наблюдений, задавал учёным очень острые вопросы о том, что, как, откуда, почему они делали и что они делали, изучал жизни великих учёных и великие достижения, и вёл интроспекцию и изучал теории креативности. Эта лекция о том, что он узнал о свойствах отдельных учёных, их способностях, чертах, привычках работы, мироощущении и философии.

+219

Information

- Rating

- Does not participate

- Location

- Москва, Москва и Московская обл., Россия

- Date of birth

- Registered

- Activity