Добрый день.

Мне 25, я закончила Факультет Прикладной Математики в Минске, сейчас живу в Америке (Калифорния). В 2010 моя двоюродная сестра при мне готовила документы на бакалавриат (она поступила в Stanford на Management, Science & Engineering), и в этом году я сама уже подавала документы на мастер программу (поступила в Carnegie Mellon на MS in Software Engineering). После длительной подготовки и километров потраченных нервов, загадочная система поступления стала мне чуть более понятна. Спешу поделиться некоторыми моментами, которые были для меня в новость.

Мне 25, я закончила Факультет Прикладной Математики в Минске, сейчас живу в Америке (Калифорния). В 2010 моя двоюродная сестра при мне готовила документы на бакалавриат (она поступила в Stanford на Management, Science & Engineering), и в этом году я сама уже подавала документы на мастер программу (поступила в Carnegie Mellon на MS in Software Engineering). После длительной подготовки и километров потраченных нервов, загадочная система поступления стала мне чуть более понятна. Спешу поделиться некоторыми моментами, которые были для меня в новость.

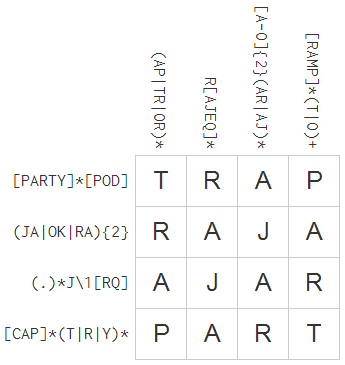

Наткнулся в интернете на очередную игру для программистов.

Наткнулся в интернете на очередную игру для программистов.

В

В