Всем привет!

Разбирая работу недавно появившегося Sality.bh, я обнаружил интересный момент с детектированием его компонентов, о котором хотелось бы поговорить. Воистину, пути вирлабов неисповедимы! :)

Итак, в ходе заражения системы этот представитель семейства Sality создаёт ряд вредоносных файлов в директории %temp% с функционалом похищения паролей и предоставления несанкционированного доступа к системе по сети.

При этом, на каждом диске создаётся слегка обфусцированный autorun.inf (он, естественно, скрывается от пользователя):

а также тельце зловреда, упакованное Safeguard 1.03 -> Simonzh.

При этом автор не сильно переживает по поводу бэкдоров/пассворд-стилеров, поскольку они упакованы намного проще — с помощью UPX.

Казалось бы, всё нормально и логично. Только отсутствие логики у меня вызвало то, что для работы с упакованным бэкдором мне приходилось отключать антивирус, а с распакованным — нет.

Оказалось, что всё просто — упакованный UPX'ом вариант имеет стабильный детект от ряда продуктов, например, Касперский уверенно считает его Backdoor.Win32.Mazben.es. А вот распакованный уже безопасен по мнению Касперского, более того — он совершенно другой по мнению некоторых антивирусов.

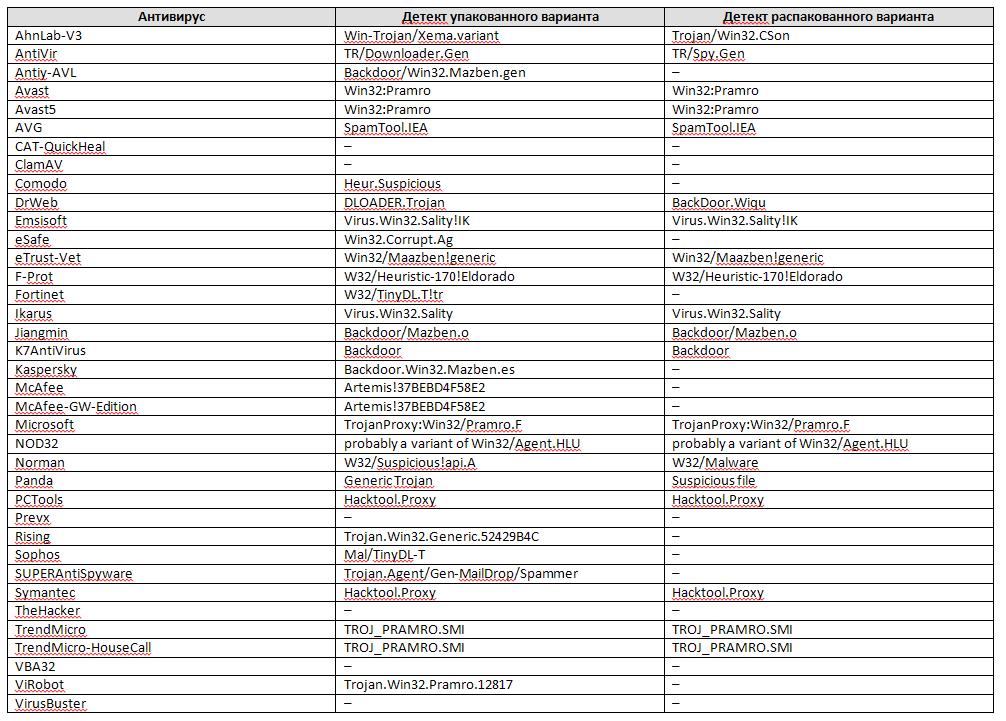

Я попытался составить таблицу, отражающую картину. К сожалению, по каким-то причинам VirusTotal в одном случае отобразил, а в другом — нет информацию следующих антивирусов: BitDefender, Authentium, Command, FSecure, GData, nProtect, Sunbelt, VIPRE. По этой причине они в таблицу не попали. Итак, результат:

Интересно, что уверенность в одном и том же зловреде имеют Avast, AVG, Emsisoft, E-Trust-Vet, F-Prot (правда, только по эвристике), Ikarus, Jiangmin, Microsoft, NOD32 (тоже эвристика), PCTools, Symantec и TrendMicro. При этом, Emsisoft и Ikarus несовсем корректно считают этот файл представителем Sality, на самом деле это один из внедряемых модулей, лишённый способности заражать файлы.

Полный провал у Antiy-AVL, Comodo (хотя тут детект и так был только по эвристике), eSafe, Fortinet, Kaspersky, McAfee, Rising, Sophos, SUPERAntiSpyware, ViRobot. По непонятным причинам эти антивирусы (или специалисты этих компаний) детектируют запакованную версию, но не детектируют распакованную. Неужели в антивирусе нет процедуры распаковки UPX? На этот вопрос у меня ответа нет.

P.S. В данной статье не обсуждается эффективность лечения поражённых Sality.bh исполняемых файлов.

Разбирая работу недавно появившегося Sality.bh, я обнаружил интересный момент с детектированием его компонентов, о котором хотелось бы поговорить. Воистину, пути вирлабов неисповедимы! :)

Итак, в ходе заражения системы этот представитель семейства Sality создаёт ряд вредоносных файлов в директории %temp% с функционалом похищения паролей и предоставления несанкционированного доступа к системе по сети.

При этом, на каждом диске создаётся слегка обфусцированный autorun.inf (он, естественно, скрывается от пользователя):

[AutoRun]

;LCrpr

open =qukai.exe

;sFhlFy IjHXVbXTuwvFsUusCbckP ICvmveywrEcK

Shell\exPlore\Command= qukai.exe

;xPRxeLQpYkF ajYOvwhXffjEul GuYigjuhVTq

shElL\Open\defAuLt=1

;eodORB

SheLl\oPen\COMmaND= qukai.exe

;yWvgURCkrpRrKuhxrUvCCjvbpKkD

SheLL\AuTOpLaY\ComManD= qukai.exe

а также тельце зловреда, упакованное Safeguard 1.03 -> Simonzh.

При этом автор не сильно переживает по поводу бэкдоров/пассворд-стилеров, поскольку они упакованы намного проще — с помощью UPX.

Казалось бы, всё нормально и логично. Только отсутствие логики у меня вызвало то, что для работы с упакованным бэкдором мне приходилось отключать антивирус, а с распакованным — нет.

Оказалось, что всё просто — упакованный UPX'ом вариант имеет стабильный детект от ряда продуктов, например, Касперский уверенно считает его Backdoor.Win32.Mazben.es. А вот распакованный уже безопасен по мнению Касперского, более того — он совершенно другой по мнению некоторых антивирусов.

Я попытался составить таблицу, отражающую картину. К сожалению, по каким-то причинам VirusTotal в одном случае отобразил, а в другом — нет информацию следующих антивирусов: BitDefender, Authentium, Command, FSecure, GData, nProtect, Sunbelt, VIPRE. По этой причине они в таблицу не попали. Итак, результат:

Интересно, что уверенность в одном и том же зловреде имеют Avast, AVG, Emsisoft, E-Trust-Vet, F-Prot (правда, только по эвристике), Ikarus, Jiangmin, Microsoft, NOD32 (тоже эвристика), PCTools, Symantec и TrendMicro. При этом, Emsisoft и Ikarus несовсем корректно считают этот файл представителем Sality, на самом деле это один из внедряемых модулей, лишённый способности заражать файлы.

Полный провал у Antiy-AVL, Comodo (хотя тут детект и так был только по эвристике), eSafe, Fortinet, Kaspersky, McAfee, Rising, Sophos, SUPERAntiSpyware, ViRobot. По непонятным причинам эти антивирусы (или специалисты этих компаний) детектируют запакованную версию, но не детектируют распакованную. Неужели в антивирусе нет процедуры распаковки UPX? На этот вопрос у меня ответа нет.

P.S. В данной статье не обсуждается эффективность лечения поражённых Sality.bh исполняемых файлов.