А что же это тогда, спросите вы. Это дистрибутив linux, который является сертифицированным ФСТЭК средством аналаза защищенности автоматизированных систем, не содержащих государственную тайну. Звучит достаточно солидно, получить сертификат ФСТЭК весьма непросто.

Производит сие чудо инженерной мысли некое НПО Эшелон (осторожно, суровый web 0.9 и анимированная гифка). Если отбросить шутки в сторону компания достаточно известна как разработчик аппаратных средств защиты информации (Защита от ПЭМИН и всякое такое) Теперь заходим на сайт самого сканера. Как только мы налюбуемся на левую треть экрана и посетуем, что не все желаемые темы раскрыты (утонченные особы ещё могут получить удовольствие, посмотрев код, показывающий картинки в исходниках страницы) можно переходить к делу. Открываем страницу с описанием и видим:

Обычный функционал для обозначенных целей. Единственный известный мне сертифицированный конкурент (XSpider) делает примерно то же самое. Но посмотрим на реализацию. Сайт любезно предлагает нам скачать демоверсию, которая обещает работать до апреля 2011 года (например, отсюда). Загружаем и видим примерно такую картинку.

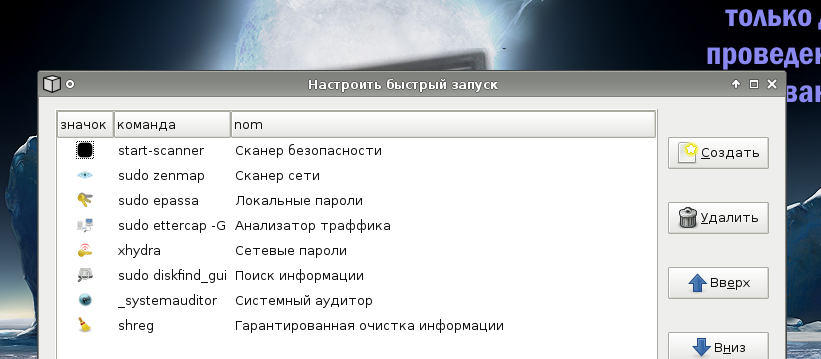

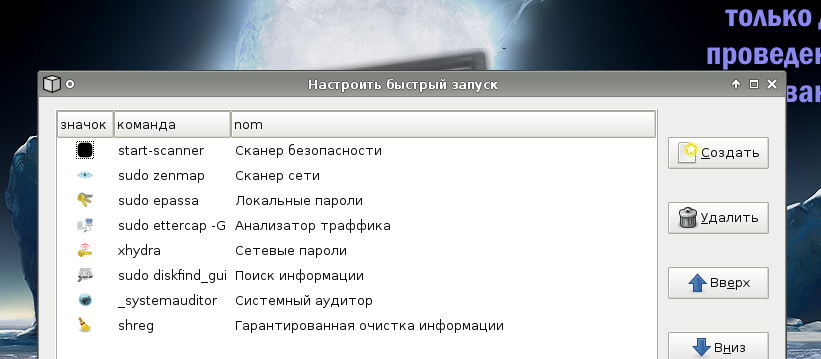

. Вид нижней панели вселил в меня сомнения: очень уж знакомыми показались некоторые ярлычки программ со странно звучащими названиями «сканер сети» «сканер паролей. После просмотра настроек панели подозрения подтвердились

. Вид нижней панели вселил в меня сомнения: очень уж знакомыми показались некоторые ярлычки программ со странно звучащими названиями «сканер сети» «сканер паролей. После просмотра настроек панели подозрения подтвердились

Вот так вот оно и выглядит — все становится на свои места.

Впрочем, пока ничего криминального ну продают ребята свободное ПО — дело хорошее. Популяризация СПО, сертификация опять же. Да и в техническом описании они честно перечисляют программы, которые послужили основой их творений.

НО криминал все-таки есть. Находится он в лицензионном соглашении (В свободном доступе его нет, можно обратиться по емейлу к продажникам.). Некоторые пункты просто великолепны.

Я отдаю себе отчет, что в соглашении нет названия продукта, и есть вероятность, что менеджер, выславший его просто ошибся, но мне не кажется, что эта вероятность слишком большая.

Итак в сухом остатке мы имеем:

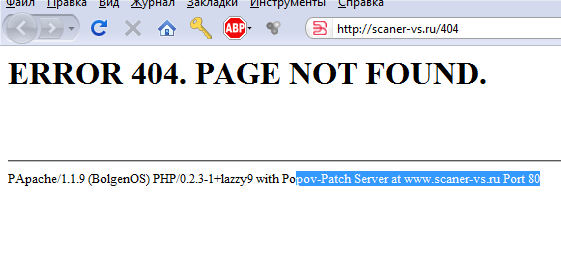

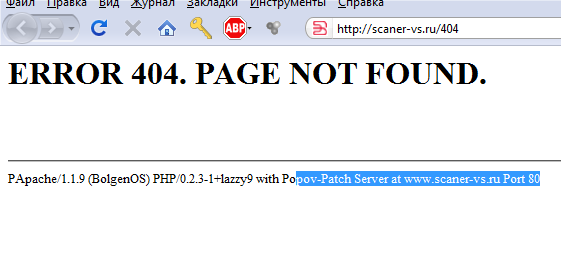

upd Камрад eugenets нашел замечательное.

Жаль не узнаем, было ли все так изначально, или это реакция на публикацию. Но это нереально круто.

Производит сие чудо инженерной мысли некое НПО Эшелон (осторожно, суровый web 0.9 и анимированная гифка). Если отбросить шутки в сторону компания достаточно известна как разработчик аппаратных средств защиты информации (Защита от ПЭМИН и всякое такое) Теперь заходим на сайт самого сканера. Как только мы налюбуемся на левую треть экрана и посетуем, что не все желаемые темы раскрыты (утонченные особы ещё могут получить удовольствие, посмотрев код, показывающий картинки в исходниках страницы) можно переходить к делу. Открываем страницу с описанием и видим:

Определение топологии и инвентаризация ресурсов сети

С помощью Сканера-ВС можно производить инвентаризацию ресурсов сети, контролировать появление сетевых сервисов.

Поиск уязвимостей

Сканер-ВС позволяет сканировать сетевые сервисы на известные уязвимости.

Локальный и сетевой аудит стойкости паролей

Сканер-ВС содержит мощные средства локального аудита паролей для операционных систем семейства Windows (NT, 2000, 2003, 2008, XP, Vista, 7) и Linux (МСВС, Linux XP, Astra Linux и др.).

Сканер-ВС поддерживает возможность подбора паролей по более чем 20-ти сетевым протоколам (HTTP, SMTP, POP, FTP, SSH и др).

Обычный функционал для обозначенных целей. Единственный известный мне сертифицированный конкурент (XSpider) делает примерно то же самое. Но посмотрим на реализацию. Сайт любезно предлагает нам скачать демоверсию, которая обещает работать до апреля 2011 года (например, отсюда). Загружаем и видим примерно такую картинку.

. Вид нижней панели вселил в меня сомнения: очень уж знакомыми показались некоторые ярлычки программ со странно звучащими названиями «сканер сети» «сканер паролей. После просмотра настроек панели подозрения подтвердились

. Вид нижней панели вселил в меня сомнения: очень уж знакомыми показались некоторые ярлычки программ со странно звучащими названиями «сканер сети» «сканер паролей. После просмотра настроек панели подозрения подтвердились

Вот так вот оно и выглядит — все становится на свои места.

Впрочем, пока ничего криминального ну продают ребята свободное ПО — дело хорошее. Популяризация СПО, сертификация опять же. Да и в техническом описании они честно перечисляют программы, которые послужили основой их творений.

НО криминал все-таки есть. Находится он в лицензионном соглашении (В свободном доступе его нет, можно обратиться по емейлу к продажникам.). Некоторые пункты просто великолепны.

3.Вы обязуетесь не распространять ПО. Под распространением ПО понимается предоставление

доступа третьим лицам к воспроизведенным в любом формате компонентам ПО, в том числе по

сети и иными способам, а также путем проката, сдачи в наем или предоставлением займа.

6.Вы не можете позволить осуществлять следующие действия:

— нарушать условия, оговоренные в настоящем соглашении;

— разделять ПО на составляющие части для использования их на разном оборудовании;

— пытаться декомпилировать (преобразовывать объектный код в исходный текст) любую часть

программ, входящих в состав ПО;

— вносить какие-либо изменения в объектный код программ;

— совершать относительно ПО другие действия, нарушающие Российские нормы по авторскому

праву и использованию программных средств.

Я отдаю себе отчет, что в соглашении нет названия продукта, и есть вероятность, что менеджер, выславший его просто ошибся, но мне не кажется, что эта вероятность слишком большая.

Итак в сухом остатке мы имеем:

- Ребята собрали дистрибутив Gnu Linux, включили в него свободные инструменты безопасности (из всех инструментов в составе дистрибутива самописен только системный аудитор на питоне, и то я не уверен). И сертифицировали его в ФСТЭК. Это в общем хорошо. Единственное к чему можно придраться, так к разработке собственного дистрибутива, когда можно взять за основу Backtrack или что-то вроде того, но тут разработчики сами себе злые буратиы

- Продают на непонятных условиях, и с непонятной лицензией, скорее всего отличной от GPL, под которой распространялось исходное ПО

- Но самое грустное в этой истории (хоть и не относящееся напрямую к НПО Эшелон ) то, что по российским законами открытыми инструментами безопасности пользоваться нельзя, до тех пор, пока кто-нибудь не соберет их с собственными названиями и не продаст за внушительную сумму. Такой вот культ карго.

upd Камрад eugenets нашел замечательное.

Жаль не узнаем, было ли все так изначально, или это реакция на публикацию. Но это нереально круто.