Доброго времени суток читатель.

В последнее время участились на хабре сообщения о том, как люди находят свой украденный компьютер с помощью неких волшебных сервисов, преподносящих всю информацию о злоумышленнике на блюдечке с золотой каемочкой.

Речь идет в первую очередь о событиях описанных здесь и здесь, но для любителей все делать своими руками

Мне почему-то казалось, что есть здесь обзоры таких программ, но поиск ничего не выдал, и я решил поведать общественности о замечательном сервисе Prey. Для тех кто о нем знает, пользуется им, либо каким-то другим предлагаю прочитать заключение статьи. Там есть несколько информации про верблюдов для всех пользователей подобных продуктов.

Для тех кому интересны подробности — прошу под кат.

Коротко и четко о сервисе говорится на их сайте:

Prey позволяет Вам следить за своим телефоном или ноутбуком все время и поможет найти, если они пропадут или их украдут. Это легкая open source разработка, кроме того абсолютно бесплатная. Она просто работает.

Что это такое

Prey — это программа, которая будучи запущенная на компьютере/телефоне сидит тихо и помалкивает, а в случае пропажи — по сигналу хозяина начинает втихую следить за действиями текущего пользователя (не будет уподобляться некоторым личностям и говорить «вор» — возможно это будет человек, который ищет как с вам связаться). Но обо всем по-порядку.

Немного общих слов:

- Prey — open source проект, расположенный на Github

- Написано все в основном на Bash. Присутствуют Perl и Python

- Проекту 2.5 года (первый коммит состоялся 18 февраля 2009)

- Клиент кросплатформенный. На официальном сайте доступны для скачивания версии для Windows, Linux (отдельно пакет для Ubuntu), Mac OS, ссылка на Android Market

- Текущая версия 0.5.3

Далее, я буду делать обзор на основе версии для Mac, однако, для Windows и Linux все отличается только на уровне внешнего вида установщика.

Установка

При запуске установки будет предложено выбрать два варианта настройки — для работы через личный кабинет, либо слать отчеты напрямую в почту.

Про второй вариант стоит рассказать подробнее. Здесь необходимо указать URL который программа будет проверять на наличие с указанным интервалом, как только страницы не стало — запускает мониторинг. Ну и естественно указать реквизиты SMTP для отправки почты.

После выбора типа установки, ввода данных аккаунта или регистрации на preyproject.org (в версии Prey + Control Panel) и пароля администратора (для возможности запуска от root) происходит установка. Далее в Mac OS (и Linux наверняка) он поселяется в cron:

*/20 * * * * /usr/share/prey/prey.sh > /var/log/prey.logНа этом установка завершена. У Prey есть одно маленькое побочное явление, вызванное поселением в cron — его нет в списке установленных программ, но это скорее плюс. Удаление происходит не через корзину, а с помощью идущего в комплекте с установщиком деинсталлятора.

Панель управления

Я не использовал Standalone режим, поэтому тех кто с ним работает, пожалуйста, отпишитесь в комментариях как там все происходит.

Итак, войдя в панель управления, нам показывают общую информацию о привязанных девайсах, кнопку добавления нового (хотя при переходе по ней предлагают подключать устройство при установке) и ненавязчивая реклама pro-аккаунта. В общем ничего лишнего — все в меру, интуитивно понятно, а главное — только главное.

Далее при клике на имя открывается панель управления копией Prey на данном устройстве. Тут четыре вкладки, за которыми скрываются настройки и информация об устройстве. Слева тихо висит немного общей информациио, список отчетов и кнопка отвязки устройства.

К сожалению, у меня нет pro-аккаунта, и поэтому некоторые функции мне недоступны, но почитать о них можно. В конце статьи я дам краткий список того, что можно делать, если заплатить денюшку. Функции доступные в платной подписке я буду отмечать звездочкой.

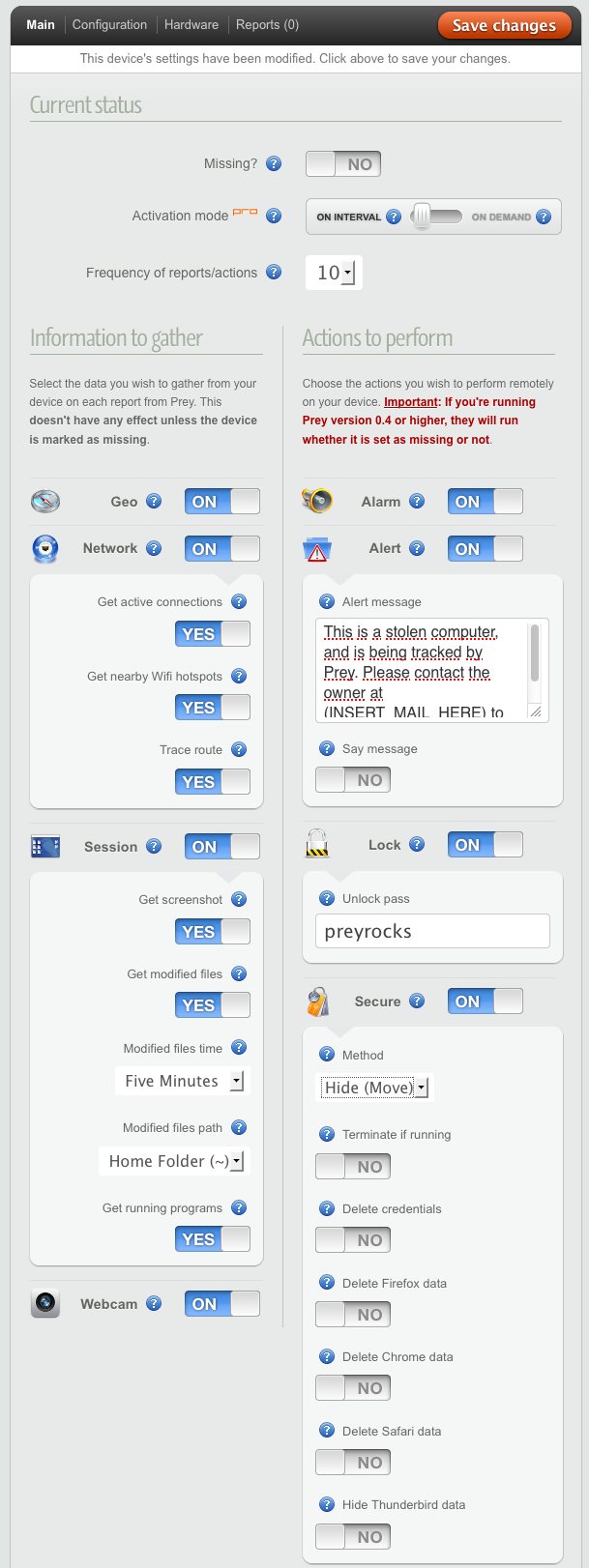

Основные настройки

Основных настроек довольно немного, все скомпоновано по группам.

В самом верху расположены настройки текущего статуса, где можно «заявить» о пропаже, изменить интервал обновления, запросить отчет немедленно (*).

Далее настройки делятся на две колонки: информация для сбора, и действия для выполнения.

Информация для сбора:

- Информацию о текущем местоположении. GeoIP или встроенный GPS

- Информация о сети: активные соединения, информация о Wi-Fi точке, трассировка

- Информация о текущей сессии: скриншот, запущенные процессы, информация о модифицированных файлах: период, папка для мониторинга

- Сномок с камеры

Действия для выполнения:

- Издавать звуки каждые 30 секунд

- Вывести текстовое сообщение (в котором можно указать координаты или ультиматум), проговорить это сообщение

- Заблокировать устройство до ввода указанного пароля

- Можно удалить или переместить (опционально) пароли, куки, профили Firefox, Safari, Chrome, Thunderbird

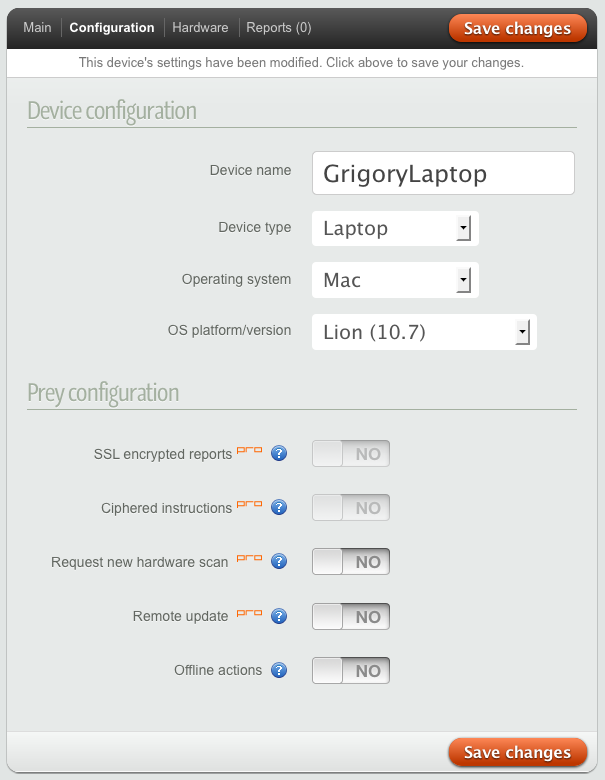

Конфигурация

Здесь располагается конфигурация для контрольной панели и самого скрипта.

Кроме того присутствуют настройки самого скрипта:

- * Отчеты передаются по SSL

- * Шифровать инструкции. Видимо для защиты при передаче от сервера

- * Периодически сканировать железо компьютера.

- * Автоматическое обновление

- Возможность работать по последней полученной конфигурации в автономном режиме

Отмечу, что Prey не заметил обновления до OS X Lion — пришлось ручками менять.

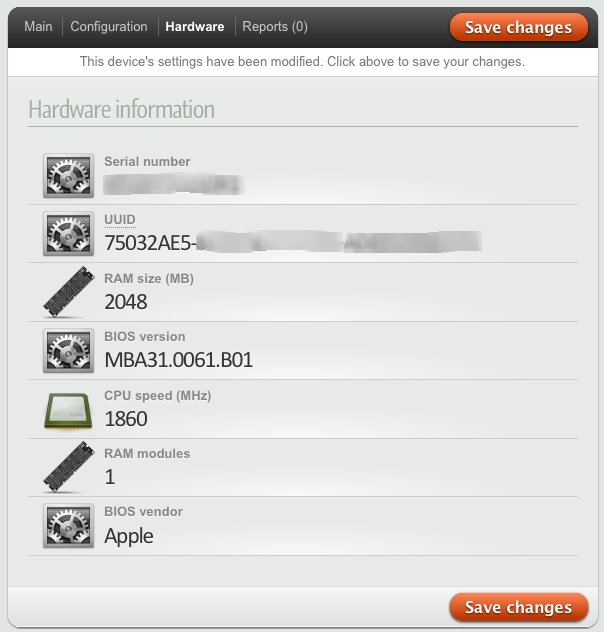

Железо

Тут не о чем много говорить, все предельно просто и понятно.

Вот мы и добрались до самого интересного места, ради которого все и затевалось!

Отчет

В отчете есть много разнообразной информации (хотя все зависит от того, что было выбрано в настройках), поэтому и разберем по частям все, что я получил.

При просмотре отчета информация слева заменяется информацией об IP (private, public, gateway) и MAC адресах.

В самом начале отчета, в части гордо именуемой Location, есть карта с нанесенным предполагаемым местонахождением устройства. Предполагаемым потому, что в данном случае он промахнулся на полкилометра.

Ниже приводятся в Picture и Screenshot фотография со встреной камеры (если таковая имеется) и скриншот. Не покажу здесь по двум причинам — я не получился на фото, а на экране личная информация.

Далее идут блоки информации уже для тех кто более-менее понимает что в них написано. По ним пробегусь быстро и приведу куски информации, потому как большинству хабражителей и так ясно, как оно выглядит.

Под заголовком Uptime ожидаемо находится данные об аптайме системы:

11:20 up 4 days, 11:52, 2 users, load averages: 0.21 0.42 0.39Под заголовком Running Programs находится список всех запущенных программ:

USER PID %CPU %MEM VSZ RSS TT STAT STARTED TIME COMMAND

...

grigory 1212 0.0 0.9 2520340 19316 ?? S Sun02PM 0:04.65 .../MacOS/Terminal -psn_0_491640

...

В части Logged User содержится список всех залогиненых пользователей:

grigoryДалее в Logged User содержится вывод комманды netstat:

Active Internet connections (including servers)

Proto Recv-Q Send-Q Local Address Foreign Address (state)

...

tcp4 0 0 grigorylaptop.im.56649 checkip-pao.dynd.http LAST_ACK

tcp4 0 0 grigorylaptop.im.56392 186-011.skype.qu.34051 ESTABLISHED

...

Также присутствует информация о сети Wi-Fi (если к ней подключен, конечно):

agrCtlRSSI: -57

agrExtRSSI: 0

agrCtlNoise: -91

agrExtNoise: 0

state: running

op mode: station

lastTxRate: 18

maxRate: 54

lastAssocStatus: 0

802.11 auth: open

link auth: wpa2-psk

BSSID: 00:**:**:**:**:**

SSID: ******

MCS: -1

channel: 11

Блок Complete Trace содержит трассировку до google.com:

traceroute: Warning: www.google.com has multiple addresses; using 74.125.232.18

traceroute to www.l.google.com (74.125.232.18), 64 hops max, 52 byte packets

1 .....

.....

6 *

7 msk-ix-gw1.google.com (193.232.244.232) 36.192 ms

8 *

9 74.125.232.18 (74.125.232.18) 33.950 msНа этом отчет заканчивается, хотя мне кажется, что этой информации тоже достаточно.

Плюсы

Относительно плюсов я думаю все понятно из вышесказанного, однако здесь есть один момент, который хотелось бы рассмотреть отдельно.

В обсуждениях новости об эксперте по сетевой безопасности высказывалось, что когда-нибудь создатели Prey начнут следить за самим пользователем без его ведома. На мой взгляд при открытых исходных кодах в купе со Standalone режимом такая ситуация становится маловероятной, но если уж паранойя совсем подступила — поправь исходники, убрав оттуда код общения с их сервером и будет счастье.

Минусы

Плюсы использования Prey описаны, а вот минусов кстати нет, то есть они конечно имеются, но мной были незамечены. Присутствуют один неприятный момент в бесплатной версии: Control Panel работатет по HTTP, но скорее всего я их со своим вниманием просто проглядел.

Pro-аккаунт

При наличии платной подписки становятся доступны все нижеперечисленные возможности:

- Отчет по запросу

- Отчеты передаются по SSL (на сайте написано «Full SSL encryption», видимо и Control Panel будет через HTTPS)

- Шифровать инструкции. Видимо для защиты при передаче от сервера

- Периодически сканировать железо компьютера.

- Автоматическое обновление

- Монитор активности устройства

- Интервал сбора отчетов можно уменьшить до двух минут

- Автоматическая установка на несколько устройств

А ты верблюд?

Какой верблюд? — спросите вы. Следить за своим компьютером это конечно хорошо, придти с заявлением на грабителя и парой-тройкой отчетов, конечно можно. Но все это там, за рубежем, а на нашей любимой Родине все могут понять с точностью до наоборот. Поэтому я предложил glazkova обрисовать картину суровой действительности, рассмотренной через призму российского законодательства. На момент написания Мария сказала, что статья находится в работе. Так что спокойно ждем и НЕ ХОЛИВАРИМ по этому поводу.

О себе вместо заключения

Использовать данный сервис я начал около двух месяцев назад — установил сразу после покупки ноутбука, заодно закинул на HTC Desire. Сразу скажу, что вспомнил я про них когда читал о том лондонском специалисте. Про компьютеры все понятно — там он сидит в cron и спокойно делает свою работу, а вот про Android я не знаю как все устроено (нет времени ковырять исходники), но могу сказать главное — проблем с батареей и производительностью он не создает.

Из-за специфики работы сервиса трудно что-то говорить о комфорте использования. На мой непрофессиональный взгляд, работа сервиса не вызывает никаких нареканий кроме одного: панель управления иногда притормаживает — видимо пользователей у них уже достаточно много, и сервера начинают не справляться с нагрузкой. В остальном все замечательно.

UPD 1. Т.к. проскакивают комментарии в стиле «Дак они же отфарматируют диск и все.», «Пароль рута получается в три клика», я хочу сказать, что в начале поста неслучайно приведены ссылки на статьи из которых понятно, что такие люди были, есть, и, самое главное, будут. Поэтому смысл иметь такую программу в своем арсенале стоит.

UPD 2. Готова статья glazkova о правовых аспектах действий хозяев ноутбуков в случае их кражи.