Вступление

Некоторое время назад мне на глаза попалась обычная xss на сайте МТС.

Моему удивлению не было предела, как разработчики такой компании могли допустить такую банальную ошибку?!

Пару дней назад, вспоминая ту xss, было решено провести поиск уязвимостей на сайтах большой тройки.

Тогда я понял, что это были цветочки.

Один мой друг рассказал вот какую историю:

Поиск потенциальных целей

Поиск проводился руками, поэтому найдено было далеко не все, я уверен.

Но то что было найдено, повергло меня в шок.

Для поиска использовался дорк site:site.com inurl:php

Beeline

Тут все не столько страшно, сколько много.

Но это был единственный оператор, на котором были найдены раскрытия путей.

Не удивлюсь, что вместе с ними там sql inj, но мой скил хакера не настолько прокачан, что бы их раскрутить.

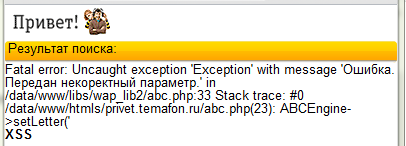

Раскрытие путей:

wap.privet.beeline.ru

Раскрытие путей #2 + порезаная xss:

wap.privet.beeline.ru

Порезанная она по тому, что функция вывода обрезает вводимые данные.

Полноценная xss:

ts.beeline.ru

Полноценная xss #2:

signup.beeline.ru

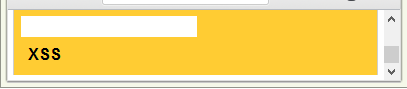

Черте что. Это вообще странная штука. Ошибка мускули вызывается передачей русских символов. При том, судя по поисковой выдаче, когда-то давно оно работало нормально, а сейчас поломалось.

eshop.beeline.ru

На этом я закончил с билайном. Несмотря на то, что там я нашел больше всего, и не выключенный вывод ошибок, критических уязвимостей ( по крайней мере очевидных ) я не нашел.

MegaFon

Почему-то я считал, что у мегафона должно быть меньше ошибок.

И, от части, я оказался прав.

На все что можно выскакивает 500 ошибка, как например тут или тут.

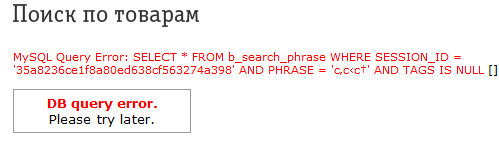

Но тут внезапно нашлась SQL Injection!

По объективным причинам, я не буду выкладывать на неё ссылку, кому надо найдет сам, да и в Мегафоне уже осведомлены о ней. В качестве доказательств, можно только показать следующее:

http://fy2011.megafon.ru

Шелл на сервер залить не удалось, из-за грамотно выставленных прав, но пароли 111 и 123 — это перебор.

А вот на сайте создателей с правами никто не заморачивался.

И кстати, я был далеко не первый, кто оказался на их сайте :D

К слову говоря, создатели делали презентацию для Сколково, которую показывали Президенту, и очень этим гордятся.

www.downstream.ru.

МТС

С самого начала я хотел начать писать именно с мтс'а.

Но потом все получилось не так красиво, как должно было, но про это я напишу поподробнее.

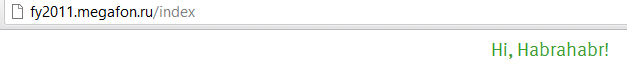

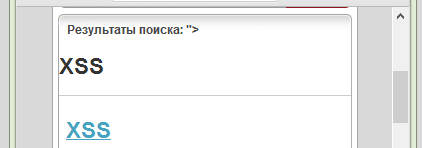

Для начала, это xss на сайте магазина.

www.shop.mts.ru-

Вторая оказалась на wap портале:

pulse.mts.ru

А потом нашлась SQL Injection

Надо сказать, что она не принадлежала мтс, она принадлежала Украинскому поставщику ресурсов для мобильных телефонов.

Сервер админили, да и наверное админят до сих пор некие Слава и Антон, по некоторым данным, найденным на сайте думается, что Слава создатель travel.org.ua.

Программисты из ребят вышли не очень, т.к. про фильтрацию входных данных они кажется не знали вообще, но за их навыки администрирования серверов хотелось бы их даже похвалить.

К сожалению мой шелл удалили через несколько часов, после заливки, а порутать сервер я не успел.

Да и думаю это они бы тоже спалили.

Шелл был залит через video.sport.mts.ru.

Собственно за неумение создавать юзеров mysql с ограниченными правами Славу надо бы поругать.

На его сайте подключение к mysql осуществлено с помощью пользователя с рутовыми правами.

Заключение

Все уязвимости отправлены в саппорт операторам.

Спасибо за то, что досмотрели текст до конца.

Критика и указания на ошибки в тексте с удовольствием приму в лс.

Информация для админов сайтов:

остались

http://pulse.mts.ru ( но это не надолго, я думаю )

http://signup.beeline.ru

http://eshop.beeline.ru

И мегафону, или downstream — смените пароли, а то может я далеко не один их знаю.