Буквально вчера опубликовали пост о фишинге в Gmail и в одном из комментариев @Chickey написал

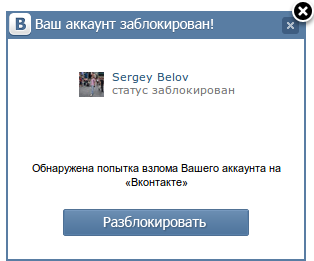

Да я и сам с таким сталкивался:

Собственно первое, что я подумал, неужели API VK просто дописывает через JS свои блоки? Из этого блока вытаскиваются нужные данные и подставляются в форму фишинга? Значит… мы можем логировать всех пользователей, которые посетят наш сайт и которые есть в ВК?.. Бред (хотя, первое, что я подумал, неужели мой аккаунт увели?).

Сразу же проинспектировал подобные элементы, посмотрел, там кроссдоменный iframe. Через JS мы не можем получить данные фрейма, так как столкнемся с Same Origin Policy.

Пока размышлял, решил загрузить фишинговую страничку через ctrl + shift + N и в итоге получил не свою страничку, а кривую-косую форму авторизации в ВК. Значит, фишинг-страничка при помощи CSS просто рисует поверх свои блоки, которые частично перекрывают виджеты/формы авторизации ВКонтакте.

За несколько минут криво-косо накидал PoC фишинга:

Должно выглядеть примерно так:

ВКонтакте

Facebook

Собственно, что и требовалось доказать.

Так что не переживайте, если увидите данные своих аккаунтов на каком-нибудь баннере. Никакого доступа без Вашего разрешения к данным аккаунта нет, все это лишь CSS-трюк. Это не баг, это фича ©

Да я и сам с таким сталкивался:

Собственно первое, что я подумал, неужели API VK просто дописывает через JS свои блоки? Из этого блока вытаскиваются нужные данные и подставляются в форму фишинга? Значит… мы можем логировать всех пользователей, которые посетят наш сайт и которые есть в ВК?.. Бред (хотя, первое, что я подумал, неужели мой аккаунт увели?).

Сразу же проинспектировал подобные элементы, посмотрел, там кроссдоменный iframe. Через JS мы не можем получить данные фрейма, так как столкнемся с Same Origin Policy.

Пока размышлял, решил загрузить фишинговую страничку через ctrl + shift + N и в итоге получил не свою страничку, а кривую-косую форму авторизации в ВК. Значит, фишинг-страничка при помощи CSS просто рисует поверх свои блоки, которые частично перекрывают виджеты/формы авторизации ВКонтакте.

За несколько минут криво-косо накидал PoC фишинга:

sergeybelove.ru/tools/socialnets-phishing/vk.php— ВКонтакте (демонстрации больше нет, ВК блочат приложение привязанное к виджету)- sergeybelove.ru/tools/socialnets-phishing/fb.php — Facebook

Должно выглядеть примерно так:

ВКонтакте

Собственно, что и требовалось доказать.

Так что не переживайте, если увидите данные своих аккаунтов на каком-нибудь баннере. Никакого доступа без Вашего разрешения к данным аккаунта нет, все это лишь CSS-трюк. Это не баг, это фича ©