12 февраля 2013 года президентом США Б. Обамой был подписан приказ №13636 (Executive Order 13636: Improving Critical Infrastructure Cybersecurity), посвящённый совершенствованию информационной безопасности (такой перевод ближе по духу, чем сложное слово кибербезопасность) критичных ресурсов. В данном приказе, помимо прочего, указывается на необходимость разработки «Cybersecurity Framework». Давайте посмотрим, что же нам завещал Обама?

Далее позволю себе сокращать «Cybersecurity Framework» до простого слова Фреймворк, т.к. думаю, что этот американизм достаточно плотно вошёл в наш обиход и все понимают о чём идёт речь.

Разработку взял на себя широко известный NIST — National Institute of Standards and Technology. Организация серьёзная и меньше чем за 10 месяцев они уже разработали документ, который не стыдно показать широкой публике. Суть Фреймворка заключается в предоставлении организациям, ответственным за критические ресурсы, единого подхода для управления рисками ИБ, основывающегося на приоритизации, гибкости, воспроизводимости, производительности и экономической эффективности.

Данный Фреймворк пока не является заключительным. Актуальная 5-я версия была представлена на суд общественности 22 октября 2013 года. Через неделю был дан старт 45-тидневному открытому обсуждению, которое продлится, соответственно, до 13 декабря 2013 года.

Обзором предварительной версии этого Фреймворка я и хочу с вами поделиться.

Введение

Фреймворк по сути должен представлять из себя общий язык для описания, понимания и управления рисками ИБ, как внешними так и внутренними. Он может быть использован для облегчения процесса идентификации и приоритизации активностей по компенсации рисков ИБ. По замыслу создателей применяться он может самыми различными структурными единицами, начиная с отделов и заканчивая организациями и даже ассоциациями.

В целом весь Фреймворк делится на 3 основных части:

1. Ядро (the Framework Core)

2. Профили (the Framework Profile)

3. Уровни реализации (the Framework Implementation Tiers)

Помимо этого освещены следующие вопросы:

4. Взаимодействие в процессе реализации Фреймворка

5. Примеры применения

Ядро (the Framework Core)

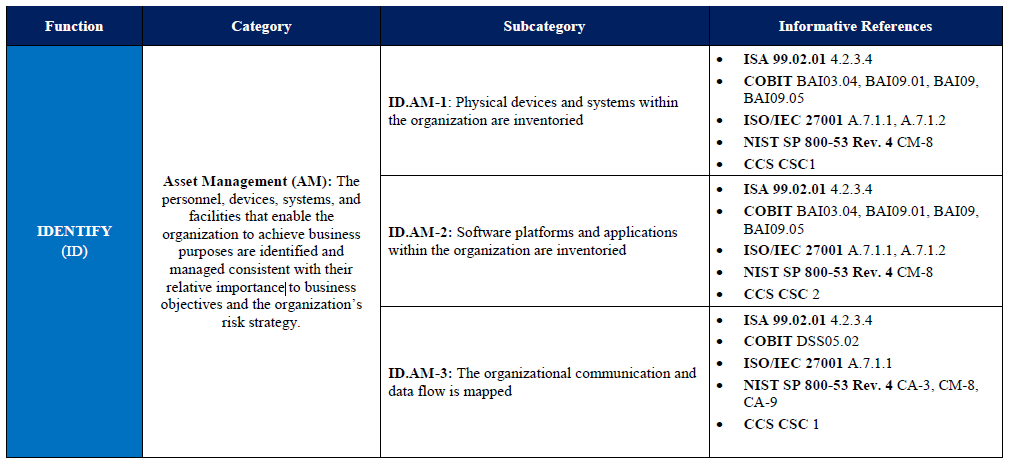

Ядро представляет собой набор активностей и информативных ссылок по ИБ, общий для некоторого набора критических ресурсов. Удобно изображается в виде таблицы:

Элементы ядра Фреймворка взаимодействуют следующим образом:

Функции (левый столбец, выделенный цветом) систематизируют базовые активности ИБ на самом высоком уровне абстракции. Например, как указано на рисунке: идентификация, защита, обнаружение, реагирование и восстановление. На данный момент определены только эти базовые Функции. Включение других важных Функций включено в план развития Фреймворка.

Категории являются подразделами Функций тесно связанными с практическими нуждами и реальными мероприятиями. Например: управление активами, контроль доступа, обнаружение вторжений.

Подкатегории представляют собой дальнейшее деление Категорий, но не являются исчерпывающим набором активностей данной Категории. Например: «физические активы организации подвергаются инвентаризации», «сбор оповещений со всех систем производится централизованно в единой системе».

Информативные ссылки указывают на конкретные разделы руководств, практик и стандартов, иллюстрирующие методы выполнения конкретных активностей. Например ссылки на контроли безопасности из NIST SP 800-53 rev 4 или ISO/IEC 27001:2013.

Профили (the Framework Profile)

Профили являются инструментом, позволяющим организации определить последовательность устранения рисков ИБ в соответствии с задачами всей организации и отдельных её структурных подразделений, учитывающим требования законодательства, регуляторов и лучших практик, а также отражающим приоритеты процесса управления рисками. Профили могут быть использованы для описания как текущего, так и целевого статуса ИБ, что позволяет обнаружить недостатки для дальнейшего устранения рисков ИБ. Целевой профиль создаётся для отражения требований ИБ, предъявляемых к бизнесу, и может использоваться при взаимодействии между организациями по вопросам ИБ.

Пример сравнения профилей и выявления недостатков отражён на рисунке.

Уровни реализации (the Framework Implementation Tiers)

Уровни реализации Фреймворка показывают, как в организации осуществляется управление рисками ИБ. Уровни начинаются с Частичного (1 уровень) и заканчиваются Адаптивным (4 уровень) и описывают строгость и сложность применяемых практик управления рисками ИБ и в какой степени управление рисками ИБ интегрировано в общий процесс управления рисками.

Уровень 1: Частичный

Процесс управления рисками не формализован и осуществляется по обстановке, в том числе в манере реагирования на инциденты ИБ. Отсутствует подход в масштабах всей организации к управлению рисками ИБ. Организация может не принимать участия в координации или взаимодействии с другими субъектами по вопросам ИБ.

Уровень 2: Информированный о рисках

Управление рисками утверждено, но может не осуществляться в масштабах всей организации. Уделяется внимание управлению рисками ИБ, но отсутствует единый подход в масштабах всей организации. Организация осознаёт свою роль в общей экосистеме, но не формализует процессы взаимодействия с другими субъектами по вопросам ИБ.

Уровень 3: Информированный о рисках и повторяемый

Управление рисками утверждено и оформлено в виде политик, осуществляется регулярный анализ и пересмотр применяемых практик. Применяется единый подход к управлению рисками ИБ в масштабах всей организации. Организация осуществляет обмен информацией с другими субъектами.

Уровень 4: Адаптивный

Организация актуализирует практики ИБ, основываясь на опыте предыдущих активностей по ИБ, и, непрерывно улучшая процесс управления рисками ИБ, адаптируется к изменениям обстановки в сфере ИБ. Применяется единый подход к управлению рисками ИБ в масштабах всей организации, превращающий этот процесс в часть корпоративной культуры. Организация активно осуществляет обмен информацией с другими субъектами для улучшения ИБ до наступления инцидентов.

Взаимодействие в процессе реализации Фреймворка

Следующий рисунок описывает необходимые направления движения информации и решений в организации между уровнями руководства, бизнес-процессов и реализации. Уровень руководства определяет приоритетные задачи, доступные ресурсы и общий уровень приемлемости рисков и направляет его уровню бизнес-процессов. На уровне бизнес-процессов данная информация используется для определения процесса управления рисками и совместно с уровнем реализации создаётся Профиль. Уровень реализации сообщает уровню бизнес-процессов о выполнении требований Профиля. Данная информация необходима уровню бизнес-процессов для оценки возможного ущерба и дальнейшего доклада уровню руководства о процессе управления рисками в масштабах всей организации.

Примеры применения

1. Базовый обзор применяемых практик ИБ

Организация может оценить какие меры из пяти основных Функций, определённых в ядре Фреймворка, внедрены. Организации следует иметь по крайней мере базовые меры в каждой из этих областей.

2. Создание или совершенствование программы обеспечения ИБ

Следующие рекомендуемые рекурсивные шаги показывают, как организация может использовать Фреймворк для создания новой программы обеспечения ИБ или улучшения существующей.

Шаг 1. Идентификация

Шаг 2. Создание текущего профиля

Шаг 3. Проведения оценки рисков

Шаг 4. Создание целевого профиля

Шаг 5. Определение, анализ и приоритизация недостатков

Шаг 6. Реализация плана действий

3. Коммуникация с заинтересованными сторонами по вопросам ИБ

Фреймворк обеспечивает общий язык для обмена требованиями ИБ между взаимозависимыми партнёрами, ответственными за предоставление критических ресурсов.

4. Выявление возможностей для пересмотра или создания новых информативных ссылок

Фреймворк может быть использован для выявления возможностей по созданию или пересмотру стандартов, руководств или практик, когда дополнительные информативные ссылки могут оказаться полезны организациям для решения возникающих угроз.

Приложения

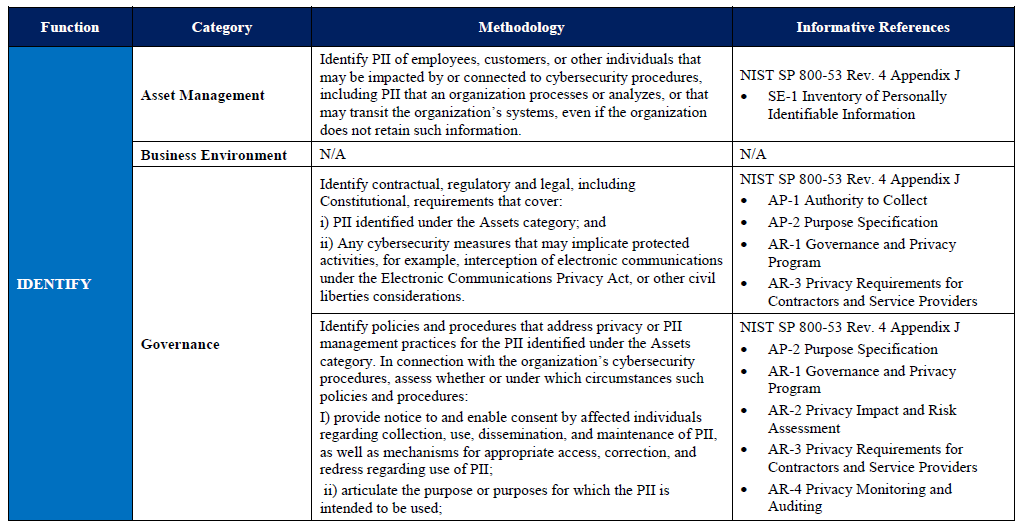

1. Само ядро Фреймворка в максимально детализированном виде. Пример на рисунке.

2. Методология по обеспечению приватности и свобод граждан в процессе осуществления активностей ИБ. Основана на FIPP (Fair Information Practice Principles) и исполнена в соответствии со структурой ядра Фреймворка.

3. Области дальнейшего совершенствования Фреймворка. Описаны наиболее критичные высокоуровневые Функции, помимо уже описанных 5, чья реализация в Фреймворке должна состояться в первую очередь. Включены такие темы как: Аутентификация, Управления цепными рисками, Анализ данных и другие.

Выводы

Как и все плоды NIST данный стандарт прежде всего адресован государственным или особо важным организациям, обеспечение информационной безопасности которых критично для безопасности США. Отсюда и такие частые ссылки на критические ресурсы, под которыми подразумеваются такие вещи, как инфраструктура энергоснабжения, инфраструктура государственных учреждений, инфраструктура средств связи. Эти области сильно дифференцированы с одной стороны, но должны разговаривать на одном языке ИБ с другой. Отсюда вытекает необходимость единого Фреймворка.

Также большое внимание уделяется приватности и личным свободам граждан, что характерно для США. Видно, что документ специалисты пишут не для себя, но для всех, обращая внимание на защиту свобод простых граждан. На высоком уровне абстракции такие активности ИБ вполне реализуемы, однако при их конкретизации скорее всего мы упрёмся в местное законодательство.

Судя по всему в дальнейшем Фреймворк будет активно расширяться и включит в себя ещё много других высокоуровневых функций ИБ, но надеюсь всё же не весь перечень контролей безопасности, представленных в NIST SP 800-53 rev 4.

В целом получается ещё один интересный кирпичик в процессе управления рисками ИБ, грамотное применение которого будет зависеть также и от того, в каком виде он будет окончательно принят. Наличие открытого обсуждения и участие авторитетных организаций вселяет надежду на полноценный и полезный в практическом плане документ.

Для тех кому интересно

Также процессы управления рисками ИБ описаны в следующих документах:

— ISO 31000:2009

— ISO/IEC 27005:2008

— NIST Special Publication 800-39

— Electricity Sector Cybersecurity Risk Management Process (RMP) Guideline Octave