19 мая 2014 года состоится полный переход сети Jabber на полное шифрование. Шифроваться будет как соединение от клиента к серверу (C2S), так и между серверами (S2S). Об этом договорились представители крупнейших джаббер-серверов и участники XSF – XMPP Standards Foundation. Теперь использование Jabber будет на 99% безопасным для конечного пользователя

Понимая современные проблемы безопасности и приватности, сеть Jabber переключается на полностью защищённый режим работы. Договорённость зафиксирована в Манифесте о безопасности XMPP-протокола, расположенном на Github:

«Мир меняется, интернет меняется. И с каждым месяцем, годом люди все больше и больше задумываются о приватности информации, передаваемой ими в сеть. Никто не хочет, чтобы его переписка с другом\любимым\коллегой\работодателем была прочтена кем-либо другим.

Протокол XMPP поддерживает шифрование by design, как на уровне большинства клиентов так и на уровне практически всех реализаций сервера, но далеко не все пользователи осведомлены об этом, и далеко не все администраторы корректно сконфигурировали программное обеспечение сервера. Данный манифест фактически призван формально укрепить шифрование в сети XMPP, объединив операторов серверов, которые хотят обеспечить приватность и безопасность для своих пользователей. Так же он подразумевает информирование пользователей о шифровании данных, о настройке их программного обеспечения».

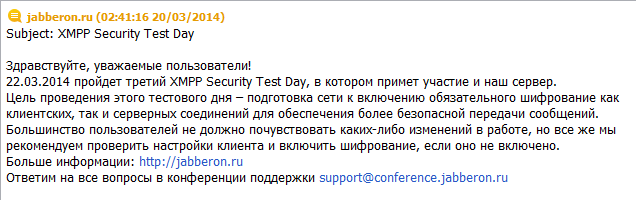

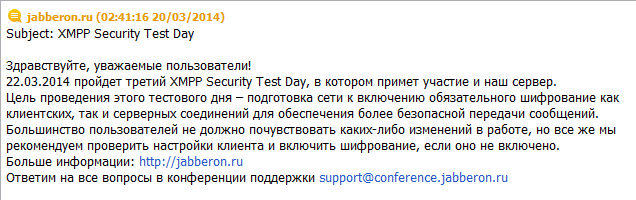

В субботу, 22 марта 2014 — пройдёт третий тестовый день. На один день многие сервера перейдут на полное шифрование, а связь с серверами, которые не поддерживают шифрование, будет отключена. В частности, будет потеряна связь с Gmail, который не поддерживает межсерверное шифрование. Это предпоследний шанс проверить готовность джаббер-серверов (перед окончательным переходом будет ещё один), а в русскоговорящей среде об этом никто и в ус не дует.

Сколько таких серверов? Как подготовиться к переходу на полное шифрование юзеру, а как — админу? Мне нужно многое вам рассказать. Под катом ответы на эти вопросы и следствия.

Итак, команда XMPP Software Foundation и лично её исполнительный директор Питер Сент-Андре обратились ко всем, кто использует и/или администрирует XMPP-сервера с Манифестом.

Дело найдётся каждому:

Для пользователей

— Переходите на TLS.

— Агитируйте админов серверов присоединяться к манифесту

— Пишите инструкции по настройке %YourFavouriteJabberClient% для чайников

Уже есть инструкции для: QIP,

QIP,  Psi/Psi+,

Psi/Psi+,  Miranda,

Miranda,  Pidgin,

Pidgin,  Jasmine IM, jTalk, Talkonaut.

Jasmine IM, jTalk, Talkonaut.

Ждут своих героев: Pidgin уже нашёл

Pidgin уже нашёл Adium и

Adium и  другие

другие

Для админов

Шаг 1: Получить сертификат. Бесплатный StartSSL прокатит. Инструкция.

Шаг 2: Отключить нешифрованные соединения. Инструкции для Ejabberd, Prosody, Openfire, TigaseIM

Шаг 3: Проверить свой сервер на XMPP.net

— Агитируйте пользователей серверов присоединяться к манифесту

— Пишите инструкции по настройке %YourFavouriteJabberClient% для чайников

Шаг 4. В воскресенье, 23 марта, снова разрешить нешифрованные соединения до следующего тестового дня 19 апреля. И окончательно попрощаться с нешифрованными соединениями 19 мая 2014 года.

Для разработчиков

ШИФРОВАНИЕ ЗАПИЛИТЕ Проверьте, что ваши клиенты могут подключаться к серверам с такими настройками

Манифест может подписать любой разработчик/администратор джаббер-сервера. Чтобы подписать, просто добавьте своё имя и должность в список подписантов через пулл-реквест: github.com/stpeter/manifesto

У вас свой джаббер-сервер с открытой регистрацией? Подпишите!

Подписантов более 60 человек.

Авторы протокола XMPP, члены XSF: Питер Сент-Андре, Джереми Миллер

Разработчики серверов ejabberd, Tigase, prosody, Metronome IM

Клиенты Gajim, Jitsi, Adium, Miranda NG, VSTalk, Yaxim

Веб-клиенты Jappix, Buddycloud, JWChat

…и многие другие.

Отдельно можно выделить пионера alexeycv, представляющего в этом списке русские джаббер-сервера со своим jabberon.ru. Другие сервера проявили меньшую гибкость и социальную ответственность.

jabber.ccc.de – крупный немецкий сервер,

jabber.at — чуваки, которые сделали опенсорсную панель для регистрации на джаббер-серверах,

jabberon.ru – либеральный джаббер-сервер

jabber-hosting.com — бесплатный джаббер-сервер для домена,

и другие.

upd: пресс-служба Яндекса предоставила следующий комментарий:

Будет ли Яндекс требовать SSL/TLS для подключения начиная с 19 мая?

Мы думаем о том, чтобы начать требовать SSL/TLS для подключения, но не хотим ничего обещать.

Какова позиция компании в отношении сервиса XMPP в целом: планируется ли закрытие?

Нет, XMPP закрывать пока не планируем.

О планах отказа от нешифрованного соединения неизвестно.

Статьи от автора-разработчика XMPP.net:

XMPP over TOR blog.thijsalkema.de/blog/2013/06/11/xmpp-federation-over-tor-hidden-services

State on TLS часть 1, часть 2, часть 3

StartSSL или как избавиться от самоподписанных сертификатов — Хабр

Понимая современные проблемы безопасности и приватности, сеть Jabber переключается на полностью защищённый режим работы. Договорённость зафиксирована в Манифесте о безопасности XMPP-протокола, расположенном на Github:

«Мир меняется, интернет меняется. И с каждым месяцем, годом люди все больше и больше задумываются о приватности информации, передаваемой ими в сеть. Никто не хочет, чтобы его переписка с другом\любимым\коллегой\работодателем была прочтена кем-либо другим.

Протокол XMPP поддерживает шифрование by design, как на уровне большинства клиентов так и на уровне практически всех реализаций сервера, но далеко не все пользователи осведомлены об этом, и далеко не все администраторы корректно сконфигурировали программное обеспечение сервера. Данный манифест фактически призван формально укрепить шифрование в сети XMPP, объединив операторов серверов, которые хотят обеспечить приватность и безопасность для своих пользователей. Так же он подразумевает информирование пользователей о шифровании данных, о настройке их программного обеспечения».

|

Сеть Jabber – это множество серверов в интернете, работающих по протоколу XMPP и поддерживающих межсерверное общение между собой. Любой пользователь одного сервера может написать пользователю на любом сервере. |

|

Протокол XMPP – открытый свободный протокол для передачи данных (сообщения, звук, видео и прочие), который может использоваться как в публичной сети (Jabber), так и в локальной сети (интранет, локальные чаты предприятий, провайдеров и т.д), а также в проприетарных сервисах (WhatsApp, Facebook, Одноклассники) |

В субботу, 22 марта 2014 — пройдёт третий тестовый день. На один день многие сервера перейдут на полное шифрование, а связь с серверами, которые не поддерживают шифрование, будет отключена. В частности, будет потеряна связь с Gmail, который не поддерживает межсерверное шифрование. Это предпоследний шанс проверить готовность джаббер-серверов (перед окончательным переходом будет ещё один), а в русскоговорящей среде об этом никто и в ус не дует.

Сколько таких серверов? Как подготовиться к переходу на полное шифрование юзеру, а как — админу? Мне нужно многое вам рассказать. Под катом ответы на эти вопросы и следствия.

Итак, команда XMPP Software Foundation и лично её исполнительный директор Питер Сент-Андре обратились ко всем, кто использует и/или администрирует XMPP-сервера с Манифестом.

Дело найдётся каждому:

Для пользователей

— Переходите на TLS.

— Агитируйте админов серверов присоединяться к манифесту

— Пишите инструкции по настройке %YourFavouriteJabberClient% для чайников

Уже есть инструкции для:

QIP,

QIP,  Miranda,

Miranda,  Pidgin,

Pidgin, Ждут своих героев:

Pidgin уже нашёл

Pidgin уже нашёл Adium и

Adium и  другие

другиеДля админов

Шаг 1: Получить сертификат. Бесплатный StartSSL прокатит. Инструкция.

Шаг 2: Отключить нешифрованные соединения. Инструкции для Ejabberd, Prosody, Openfire, TigaseIM

Шаг 3: Проверить свой сервер на XMPP.net

— Агитируйте пользователей серверов присоединяться к манифесту

— Пишите инструкции по настройке %YourFavouriteJabberClient% для чайников

Шаг 4. В воскресенье, 23 марта, снова разрешить нешифрованные соединения до следующего тестового дня 19 апреля. И окончательно попрощаться с нешифрованными соединениями 19 мая 2014 года.

Для разработчиков

Принять манифест

Манифест может подписать любой разработчик/администратор джаббер-сервера. Чтобы подписать, просто добавьте своё имя и должность в список подписантов через пулл-реквест: github.com/stpeter/manifesto

У вас свой джаббер-сервер с открытой регистрацией? Подпишите!

Подписантов более 60 человек.

Авторы протокола XMPP, члены XSF: Питер Сент-Андре, Джереми Миллер

Разработчики серверов ejabberd, Tigase, prosody, Metronome IM

Клиенты Gajim, Jitsi, Adium, Miranda NG, VSTalk, Yaxim

Веб-клиенты Jappix, Buddycloud, JWChat

…и многие другие.

Отдельно можно выделить пионера alexeycv, представляющего в этом списке русские джаббер-сервера со своим jabberon.ru. Другие сервера проявили меньшую гибкость и социальную ответственность.

Секция вопросов и ответов

Какие сервера участвуют в тестовых днях и поддерживают Манифест?

Jabber.org – главный сервер всея XMPP,jabber.ccc.de – крупный немецкий сервер,

jabber.at — чуваки, которые сделали опенсорсную панель для регистрации на джаббер-серверах,

jabberon.ru – либеральный джаббер-сервер

jabber-hosting.com — бесплатный джаббер-сервер для домена,

и другие.

Какова позиция сервера jabberon.ru?

Администрация сервера jabberon.ru поддерживает этот манифест. Мы будем участвовать во всех следующих акциях, тестах которые будут проведены в рамках XMPP Encryption Manifest.

Какова позиция сервера jabber.ru?

Администрация сервиса в курсе о Манифесте. Сервис поддерживает шифрование для всех, кто хочет им воспользоваться. О планах отказа от нешифрованного соединения неизвестно.Комментарий ermine, администратора сервера: «Полагаю, мы не готовы предлагать варианты клиентов юзерам в день проведения тестирования TLS»Какова позиция сервера ya.ru?

Яндекс поддерживает шифрование для всех, кто хочет им воспользоваться. О планах отказа от нешифрованного соединения неизвестно.upd: пресс-служба Яндекса предоставила следующий комментарий:

Будет ли Яндекс требовать SSL/TLS для подключения начиная с 19 мая?

Мы думаем о том, чтобы начать требовать SSL/TLS для подключения, но не хотим ничего обещать.

Какова позиция компании в отношении сервиса XMPP в целом: планируется ли закрытие?

Нет, XMPP закрывать пока не планируем.

Какова позиция сервера qip.ru?

Администрация сервиса в курсе о Манифесте. Шифрование поддерживается для всех, кто хочет им воспользоваться. Принудительный переход на шифрованное соединение затрудняется огромной аудиторией сервиса, но рассматривается.О планах отказа от нешифрованного соединения неизвестно.

Интересно, Dukgo тоже переведет свои сервера на сие нововведение?

Действительно интересно, но неизвестно.Что почитать

Слегка сокращённый перевод манифеста на русский — Jabberon.ruСтатьи от автора-разработчика XMPP.net:

XMPP over TOR blog.thijsalkema.de/blog/2013/06/11/xmpp-federation-over-tor-hidden-services

State on TLS часть 1, часть 2, часть 3

StartSSL или как избавиться от самоподписанных сертификатов — Хабр

Вы не поверите…