Одной из общеизвестных стратегий обеспечения безопасности компьютерной сети, когда одна из сетевых машин заражена вредоносным кодом, является банальное отключение от сети такой машины. Это эффективно предотвращает распространение вредоносных программ на другие устройства. Данная технология называется «air-gapping" (воздушный зазор). Ее суть заключается в блокировке возможности передачи данных по сети, в том числе «по воздуху» через беспроводные сети. При отсутствии канала связи у вредоносного кода в буквальном смысле нет никаких путей для распространения на другие машины.

Но так было в прошлом… Теперь вредоносный код может распространяться на соседние, рядом стоящие машины путем звуковых волн, пишет Finly.

«Воздушный» вредоносный код характеризуется возможностью передачи кода с помощью высокочастотного звука с целью поражения стоящих рядом машин.

Энгин Кирда, профессор Северо-Восточного университета и соучредитель Lastline Inc (компании, специализирующейся на вредоносных кодах), говорит: «В последнее время ученые начали находить доказательства возможности утечки данных по воздуху с помощью периферийных устройств, таких как микрофоны и звуковые карты».

Да, именно так: звук как вирус. Компьютерные данные не могут передаваться по воздуху в их исходном виде, но звуковой карты компьютера более чем достаточно для передачи вредоносного кода в виде звука, который взаимодействует с другими машинами. И в данном случае, коду все равно к какой сети подключен компьютер.

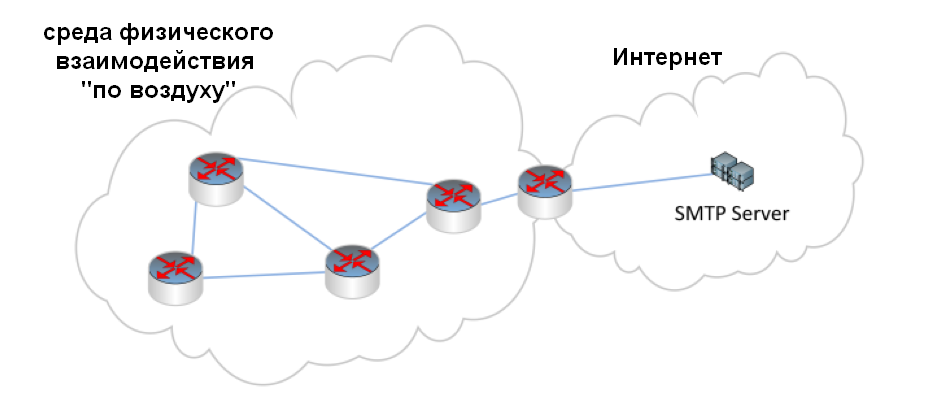

Приведенная ниже схема используется в докладе ученых Фраунхоферского института коммуникаций, обработки информации и эргономики Майкла Ханспаха и Майкла Гоетза о вредоносных кодах, которые передаются по воздуху (On Covert Acoustical Mesh Networks in Air). Даже если вы отключите компьютер от сети, вредоносный код будет использовать физическую среду машин для распространения.

Доподленно неизвестно, откуда данная технология берет свое начало, но сама идея, что с помощью звука может произойти утечка или раскрытие информации с компьютера не нова. И вовсе не обязательно, чтобы машина имела какие-то современные технологии. Исследования показали, что даже звуки матричного принтера могут быть использованы для изменения контента, который распечатывается. Однако, новшеством является именно использование программным кодом данной технологии передачи данных через высокочастотный звук.

Стоит ли нам беспокоиться?

Для рядовых пользователей пока что нет никакой угрозы т.к. по словам профессора Кирда: «Этот способ передачи вредоносного кода далеко не тривиален… Уровень подготовки злоумышленника должен быть очень высок для того, чтобы провернуть нечто подобное». В данный момент нет проверенного способа для активной защиты от подобного рода атак. Но методы, которые используются при «воздушной атаке», очень сложны и могут быть организованы только очень опытным хакером. Другими словами, это не тот тип вредоносного кода, который вы можете случайно подхватить, установив какое-то рядовое ПО. Тут скорее речь идет о том случае, когда вы можете стать конкретной целью очень опытного злоумышленника.

Оригинал Bisiness Insider.

В комментариях очень хотелось бы услышать мнения хабровчан, которые непосредственно связаны со сферой информационной безопасности.