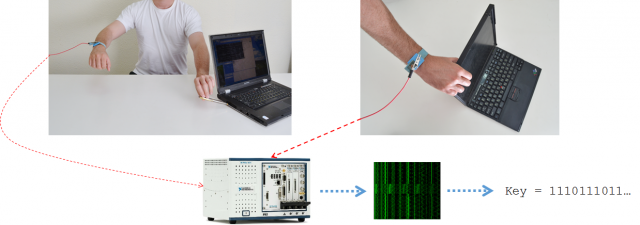

Обычно взлом компьютера подразумевает поиски эксплойтов или брут-форс атаки, и оба эти способа редко бывают быстрыми или легкими. Тем не менее, команда разработчиков из Тель-Авивского университета придумали способ попроще: потрогать компьютер. Если вступить в контакт с компьютером, то можно измерить изменения в электрическом потенциале, которые показывают ключи шифрования. Более того, иногда даже сам ПК трогать не обязательно — можно перехватить ключи от сетевого или видео кабеля. Этот способ они продемонстрировали на днях.

Какую информацию можно своровать?

- В большинстве компьютеров можно отличить бездействие процессора от его загруженности.

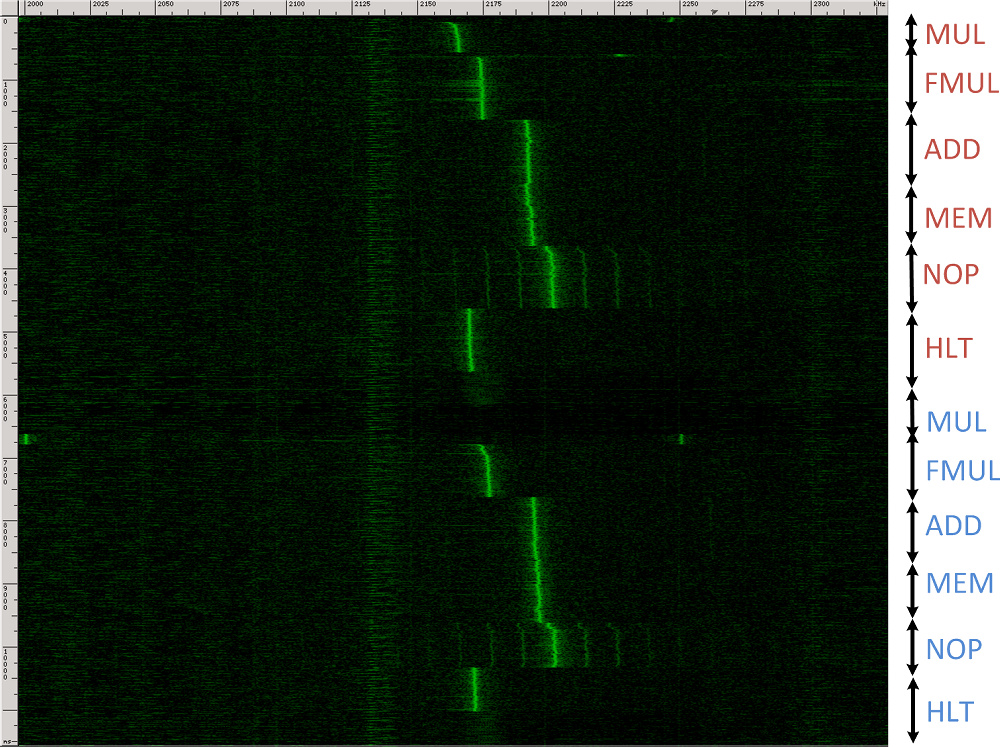

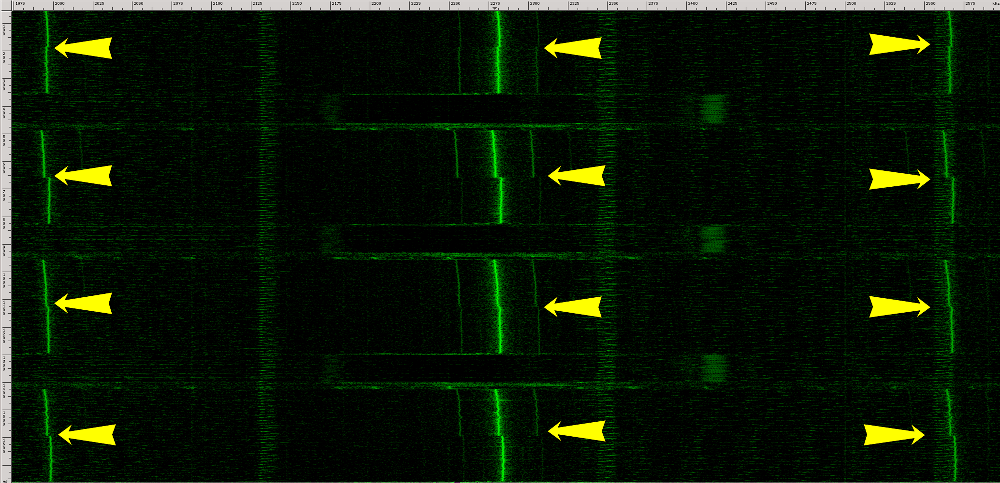

- На многих компьютерах можно различить паттерны операций процессора и программы.

- Использование GnuPG позволяет на некоторых машинах:

- различать спектральные подписи разных ключей RSA

- полностью извлечь ключи шифрования путем измерения электрического потенциала ноутбука во время расшифровки зашифрованного текста

Почему это возможно?

Электрический потенциал на шасси ноутбука (под шасси подразумеваются металлические панели, щиты и порты) идеально равен потенциалу заземления, но в действительности он колеблется значительно. Даже когда ноутбук заземлен, есть сопротивление между точкой заземления и другими составляющими «шасси». Благодаря току и электромагнитным полям внутри компьютера напряжения большой величины развивается через этот импеданса. Это напряжение и измеряли разработчики.

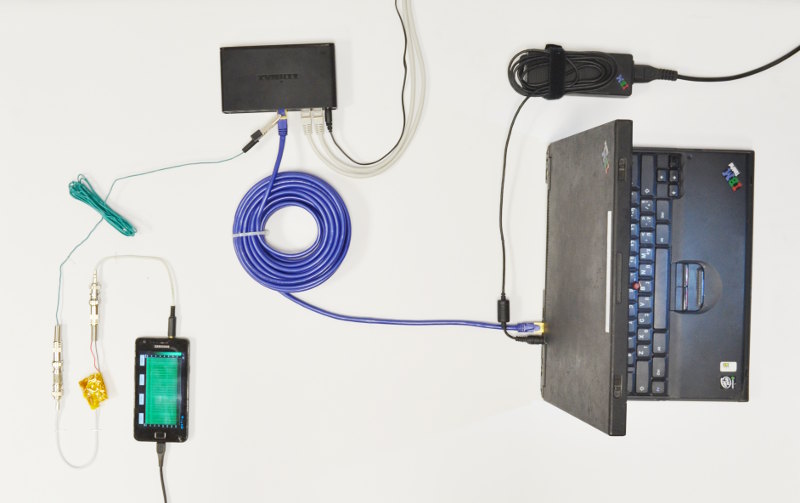

Какое оборудование нужно?

Конечно, в лабораторных условиях проще провести такой эксперимент, но иногда и обычного смартфона будет достаточно. Телефон использовали для измерения потенциала от ethernet-кабеля.

Как выглядит утечка RSA?

Подробности исследования, а также ответы на вопросы есть на сайте Тель-Авивского Университета.