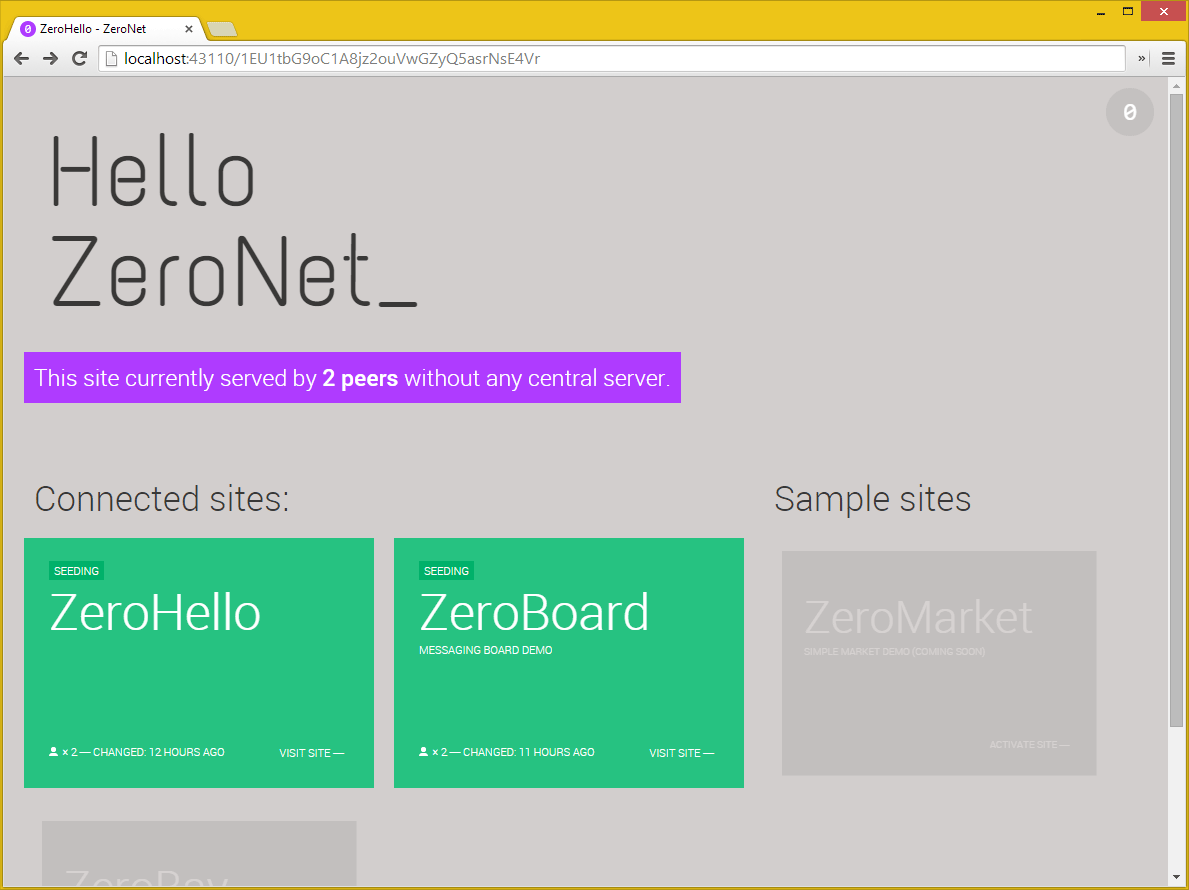

— Стартовое окно ZeroNet

В нынешнее время активно развиваются различные распределенные технологии, ранее уже пояились на свет: распределенные мессенджеры (Tox), распределенные микроблоги (Twister), и теперь дошло дело до полноценных распределенных сайтов.

ZeroNet — Что это?

ZeroNet это платформа которая позволяет:

1) Получать доступ к распределенным сайтам

2) Создавать распределенные сайты

Для доступа к сайту в этой сети требуется указать его hash адрес и перейти на него, он выглядит вот так: 13DNDkMUExRf9Xa9ogwPKqp7zyHFEqbhC2

При первом заходе на такой сайт он будет помещен на домашний экран системы и будет отображатся с нормальным именем а не с хэшем.

Как это работает?

Во время создания сайта проиходит генерация пары ключей и создаётся целевая папка с контентом сайта. Всё что будет в ней — будет доступно в сети.

После создания сайта происходит анонсирование его через DHT сеть, и создается аналог blockchain для данного сайта (для поддержки версионности).

А что происходит при просмотре сайтов?

При первом открытии сайта происходит поиск пиров в DHT сети, как только пиры найдены — начинается загрузка контента сайта с них. В дальнейшем вы будете с этими пирами в общем рое (swarm) что позволит оперативно получать обновления.

Да, при открытии сайта вы должны загрузить его целиком и полностью и только после этого вы сможете с ним работать.

И нет, сайты могут иметь динамический контент, для примера разработчики системы создали ZeroBoard, распределенный форум в котором можно писать не только его создателям.

ZeroNet — opensource проект github.com/HelloZeroNet/ZeroNet кроме того, тут github.com/HelloZeroNet можно найти примеры всех распределенных приложений.

Как установить?

Windows

Установите Python 2.7

Установите Python ZeroMQ

Установите Python Greenlet

Установите Python Gevent

Установите Python MsgPack

Запустите start.py

Открыть в браузере 127.0.0.1:43110

Установите Python ZeroMQ

Установите Python Greenlet

Установите Python Gevent

Установите Python MsgPack

Запустите start.py

Открыть в браузере 127.0.0.1:43110

Linux

apt-get install python-pip

pip install pyzmq

pip install gevent

pip install msgpack-python

Запустите python zeronet.py

Открыть в браузере 127.0.0.1:43110

pip install pyzmq

pip install gevent

pip install msgpack-python

Запустите python zeronet.py

Открыть в браузере 127.0.0.1:43110

Mac

brew install python-pip

sudo pip install pyzmq

sudo pip install gevent

sudo pip install msgpack-python

Запустите python zeronet.py

Открыть в браузере 127.0.0.1:43110

sudo pip install pyzmq

sudo pip install gevent

sudo pip install msgpack-python

Запустите python zeronet.py

Открыть в браузере 127.0.0.1:43110