Доброго времени суток, уважаемые товарищи Хабра.

На написаниестатьи заметки, меня побудила статья: «Мигрируем на HTTPS».

Напоминаю, что китайцы в лице компании WoSign до сих пор раздают бесплатно сертификаты и теперь не обязательно знать китайский язык для того, чтобы его получить. Метод по статье «Бесплатные SSL-сертификаты на 2 года с поддержкой до 100 доменов» на данный момент не работает и за сертификат китайцы хотят от ¥488.

Описывать способ получения ssl сертификата не вижу смысла — аудитория достаточно подкованная для этого.

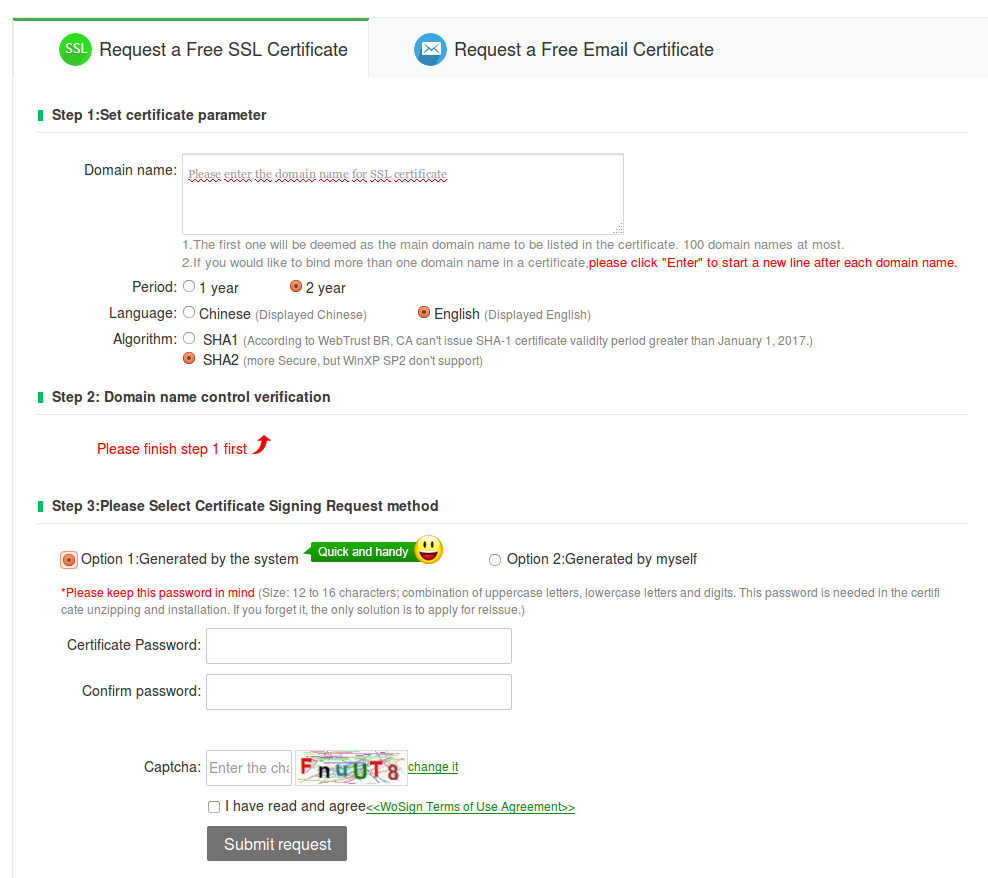

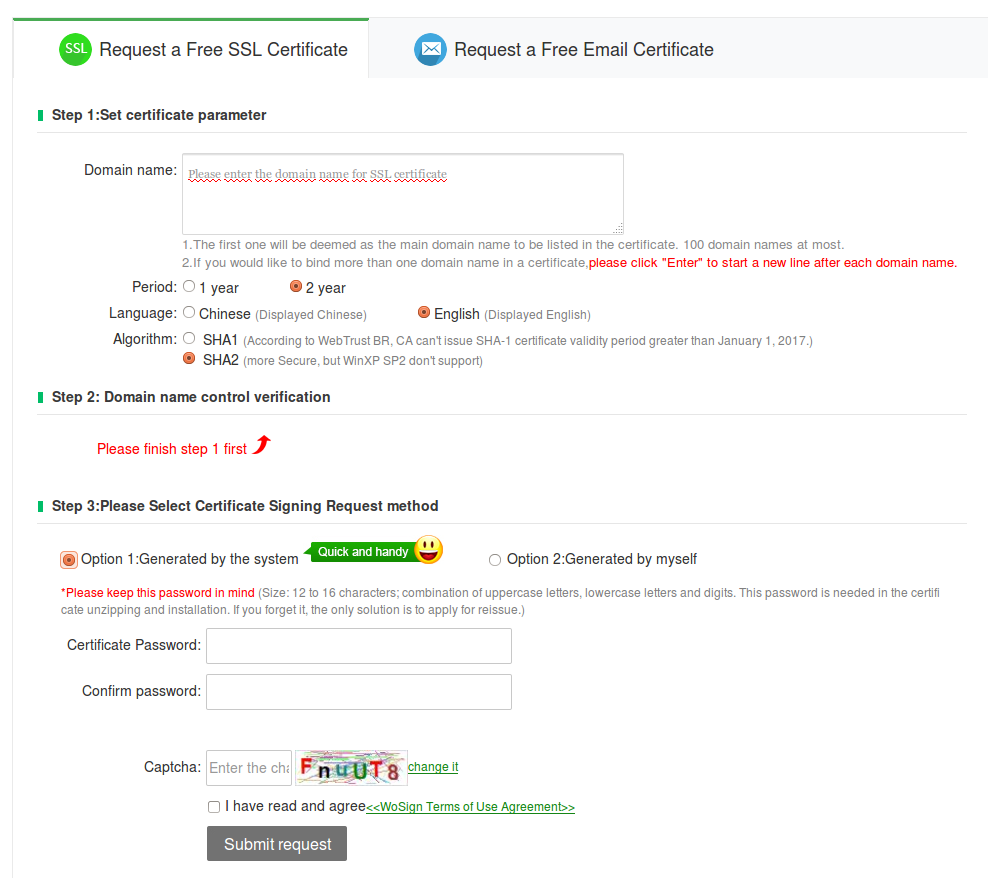

Предлагаю гражданам Хабра пройти по новой ссылке https://buy.wosign.com/free/ для получения халявы.

Для получения ssl сертификата потребуется знание английского, работающий ящик администратора вашего домена и 15 свободных минут. Удачи!

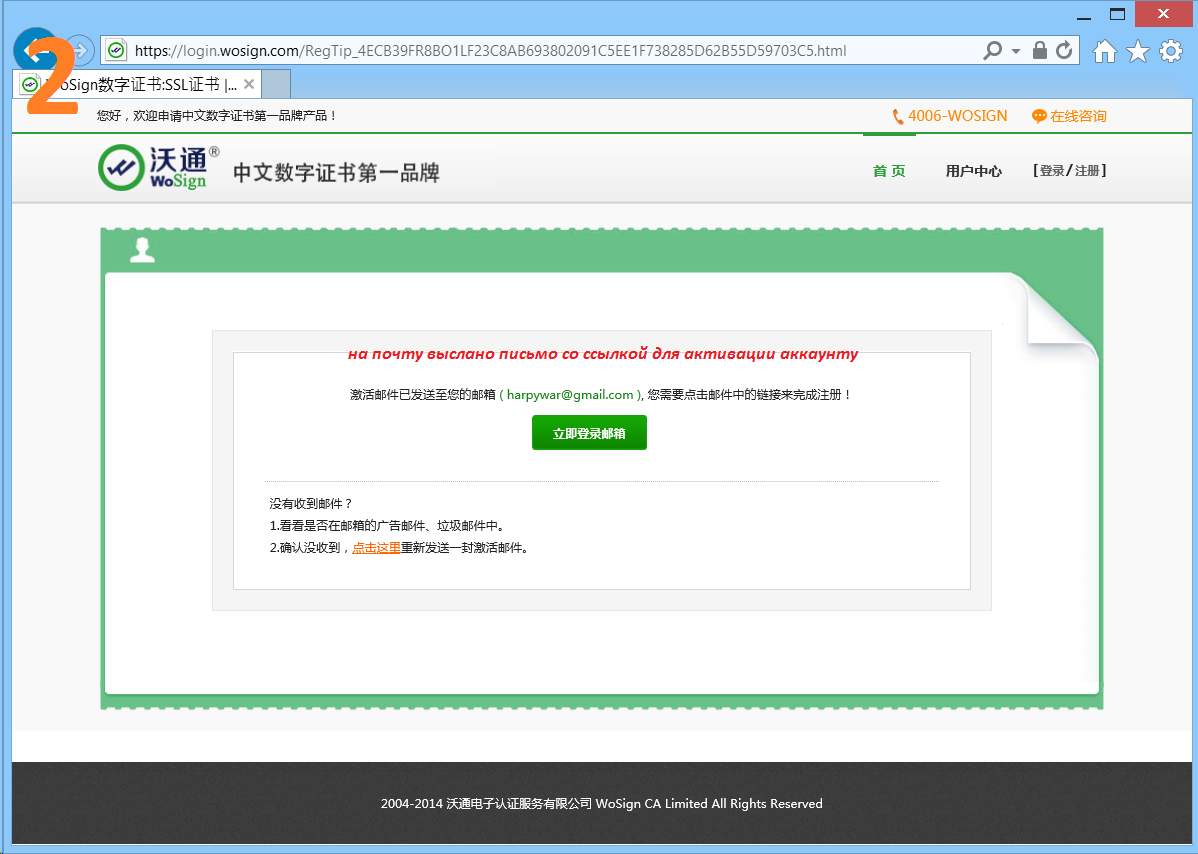

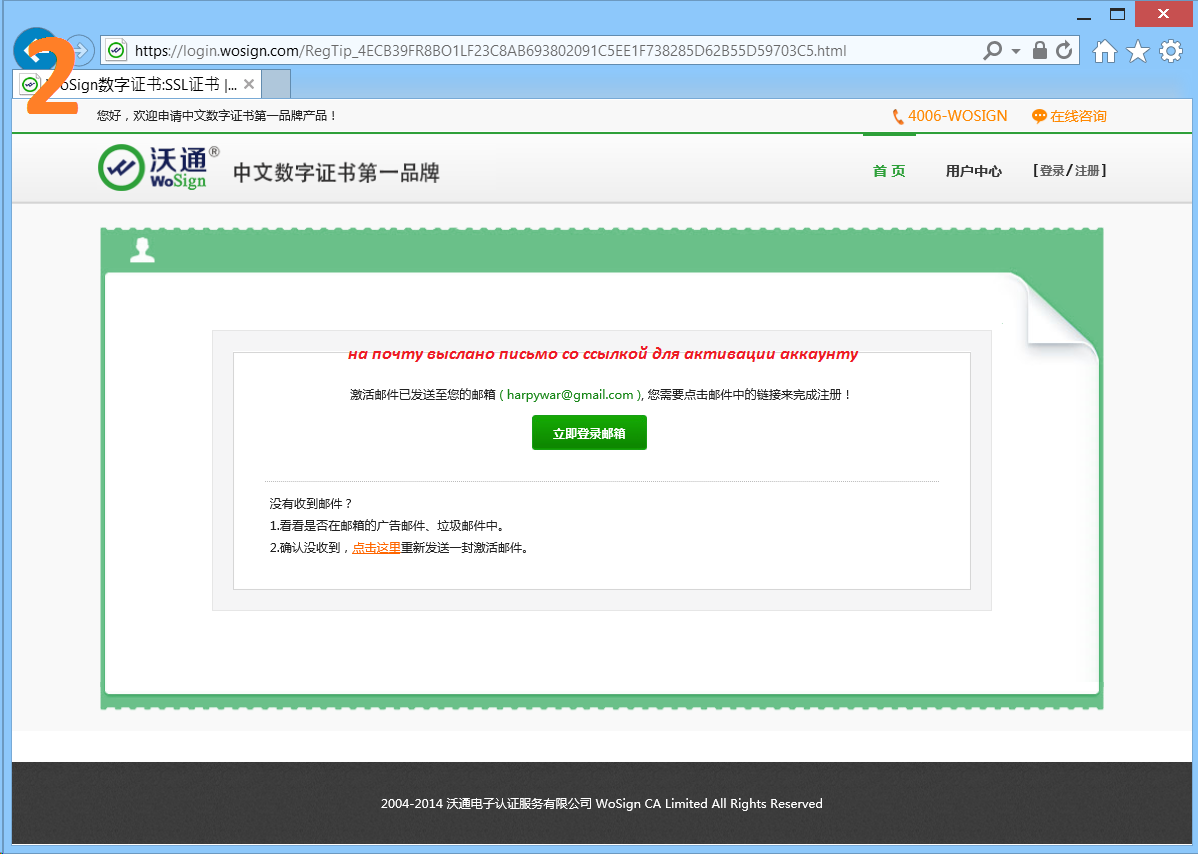

Update: Согласно комментария ниже, WoSign требует регистрации https://login.wosign.com/reg.html. спасибо HarpyWar за инструкцию.

На написание

Напоминаю, что китайцы в лице компании WoSign до сих пор раздают бесплатно сертификаты и теперь не обязательно знать китайский язык для того, чтобы его получить. Метод по статье «Бесплатные SSL-сертификаты на 2 года с поддержкой до 100 доменов» на данный момент не работает и за сертификат китайцы хотят от ¥488.

Описывать способ получения ssl сертификата не вижу смысла — аудитория достаточно подкованная для этого.

Предлагаю гражданам Хабра пройти по новой ссылке https://buy.wosign.com/free/ для получения халявы.

Для получения ssl сертификата потребуется знание английского, работающий ящик администратора вашего домена и 15 свободных минут. Удачи!

Update: Согласно комментария ниже, WoSign требует регистрации https://login.wosign.com/reg.html. спасибо HarpyWar за инструкцию.

Регистрация на WoSign