Я думаю каждый хоть раз слышал о стеганографии. Стеганография (τεγανός — скрытый + γράφω — пишу, дословно «скрытопись») — это междисциплинарная наука и искусство передавать сокрытые данные, внутри других, не сокрытых данных. Скрываемые данные обычно называют стегосообщением, а данные, внутри которых находится стегосообщение называют контейнером.

На хабрахабре было много различных статей о конкретных алгоритмах информационной стеганографии, например DarkJPEG, «TCP стеганография», ну и конечно любимый всеми студентами во время курсового проектирования «алгоритм LSB» (например LSB стеганография, Стеганография в GIF, Котфускация исполняемого .net кода)

Стеганографических способов бесчисленное множество. На момент написания данной статьи в США уже опубликовано не менее 95 патентов по стеганографии, а в России не менее 29 патентов. Более всего мне понравился патент Kursh К. и Lav R. Varchney «Продовольственной стеганографии» («Food steganography», PDF)

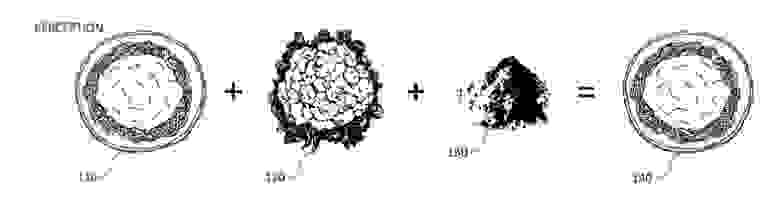

Картинка из «пищевого» патента для привлечения внимания:

Тем не менее, прочитав приличное количество статей и работ, посвященных стеганографии, я захотел систематизировать свои идеи и знания в данной области. Данная статья сугубо теоретическая и я хотел бы обсудить следующие вопросы:

Я постарался обобщить мои исследования по данному вопросу. (Это значит, что текста много)

Надеюсь на разумную критику и советы со стороны хабросообщества.

Цель — это абстрактная задача, относительно которой разрабатывается научная теория и методология достижения данной цели. Не нужно путать цель и применение. Цель предельно абстрактна, в отличие от применения.

Как я уже говорил, в стеганографии существуют три цели.

Данный вид стеганографии подразумевает наличие различных стеганографических меток-сообщений, для каждой копии контейнера. Например ЦО могут быть применимы для защиты исключительного права. Если с помощью какого-либо алгоритма противник сможет извлечь ЦО из контейнера, то идентифицировать противника невозможно, но до тех пор, пока противник не научится подделывать ЦО, он не сможет без обнаружения распространять защищаемый контейнер.

Таким образом, при извлечении ЦО третья сторона (т.е. противник) может преследовать две цели:

В качестве примера ЦО можно привести продажу электронных книг (например в формате *.PDF). При оплате книги и отправки её получателю можно в *.pdf вкраплять информацию о e-mail; IP; данных, введенные пользователем и т.д. Конечно это не отпечатки пальцев и не анализ по ДНК, но, согласитесь, это лучше, чем ничего. Возможно в России, по причине иной культуры и иного, исторически сложившегося, отношения к исключительному праву данное применение стеганографии неактуально; но, например, в Японии, где за скачивание torrent-файлов могут посадить, применение стеганографических ЦО более вероятно.

В отличие от ЦО, СВЗ подразумевает наличие одинаковых меток для каждой копии контейнера. В частности СВЗ можно использовать для подтверждения авторского права. Например, при записи на видеокамеру можно в каждый кадр вкраплять информацию о времени записи, модели видеокамеры и/или имени оператора видеокамеры.

В случае если отснятый материал попадет в руки конкурирующей компании, вы можете попытаться использовать СВЗ для подтверждения авторства записи. Если ключ держать в секрете от владельца камеры, то с помощью СВЗ можно подтверждать подлинность фото и/или видео снимков. Кстати, наш коллега по цеху, Дмитрий Витальевич Скляров, успешно поломал стеганографию на некоторых моделях камеры Canon. Проблема правда была аппаратной, саму стеганку Дмитрий Витальевич не трогал, тем не менее он стеганографически «доказал» подлинность Сталина с iPhone'ом.

Это «классическая» цель стеганографии, известная со времен Энея Тактика (Αινείας ο Τακτικός, см его труд, содержащий простые стеганографические приемы: «О перенесении осады»). Задача — передать данные так, чтобы противник не догадался о самом факте появления сообщения.

В современных русскоязычных работах, посвященных стеганографии, часто используется термин ЦВЗ (Цифровые водяные знаки). Под этим термином подразумевают то СВЗ, то ЦО. (А иногда СВЗ и ЦО одновременно, да еще в одной статье!) Тем не менее при реализации ЦО и СВЗ возникающие проблемы и задачи принципиально различные! Действительно, СВЗ на всех копиях электронного документа одинаков, а ЦО на всех копиях документов различен. По этой причине, например, атака сговором принципиально невозможна в СВЗ! Хотя бы по этой причине следует различать СВЗ и ЦО. Всех, кто собирается работать в области стеганографии, настоятельно советую не употреблять термин ЦВЗ в своей речи.

Данная, казалось бы очевидная мысль, до сих пор у многих вызывает недоумение. Аналогичную точку зрения о необходимости различать СВЗ и ЦО высказывали такие небезызвестные в узких кругах «стеганографы», как Кашен (Cachin), Петикола (Petitcolas), Каценбейзер (Katzenbeisser).

Для каждой из этих трех целей следует разрабатывать свои собственные критерии стойкости стеганографической системы и формальные информационно-теоретические модели для их достижения, т.к. смысл применения стеганографии различен. Про фундаментальное отличие СВЗ и ЦО написано выше. Но может быть имеет смысл объединить СПД с ЦО или с СВЗ? Нет! Дело в том, что смыслом СПД является сама скрытая передача данных, а ЦО и СВЗ предназначены для защиты самого контейнера. Более того, сам факт наличия ЦО или СВЗ может не быть тайным, в отличие от большинства задач для СПД. В частности, по этой причине говорить о возможности построения совершенной стегосистемы (по Кашену) для реализации ЦО или СВЗ для большинства практических задач не имеет никакого практического смысла.

Международный журнал Springer: Information Hidding вообще предлагает под стеганографией называть только СПД, так как ЦО и СВЗ не требуют сокрытия самого факта передачи данных. Например, вы знаете, что купюра в 100 рублей защищена. Некоторые механизмы вам известны, некоторые известны только специалистам, а некоторые содержат государственную тайну. Но сам факт о том, что существуют некие секретные механизмы всем известны; неизвестно только каким образом и какие именно технологии дополнительно защищают бумажную купюру…

Называние стеганографией только цель СПД в журнале Springer кажется разумным, но русскоязычный термин "Информационное сокрытие" в отечественных статьях и диссертациях пока не прижился. Поэтому в данной работе под термином Springer'а Information Hiding будем подразумевать всю стеганографию, а под термином Springer'а steganography будем подразумевать только одну цель стеганографии — СПД.

Обсудив цели, перейдем к практическим применениям. Я нашел 15 задач, для которых может быть актуальна стеганография. Если вы с чем-либо несогласны или я что-либо упустил, то буду рад вашим замечаниям! Смело пишите!

Самое очевидное, что первое приходит на ум. В отличие от криптографических методов (которые тайны, но не скрытны), стеганография может применяться как метод незаметной передачи информации. Это составляет «классическое практическое применение» стеганографии, поэтому данная цель — на первом месте.

Данная цель стеганографии во многом похожа на предыдущую. Только в данном случае стеганография используется не для передачи, а для хранения какой-либо информации, обнаружение самого факта наличия которой (пускай хоть даже в зашифрованном виде) пользователю нежелательно. Очевидно, что данная задача реализуема на носителях данных, но не в каналах связи. Причем избыточность на многих носителях может быть невероятно большой. Например общий объем данных (с учетом кодов RLL), которые можно записать на CD диск составляют 1828 Мб данных. Это огромная избыточность, которую можно использовать для сокрытия данных!

Если бы Гена Рыжов из фильма }{0ТТ@БЬ)Ч подумал бы об этом и не поленился бы немножко попаять и попрогать, то он вряд ли хранил бы CD'шки с «компрометирующим» ПО в горшке из под кактуса. Я думаю хакер Геннадий просто бы вкраплял данные в ECC оптических дисков, а сами диски с фотографиями котиков хранил бы в открытую! Согласитесь, это гораздо лучше горшка из под кактуса! :)

Многие информационные ресурсы позволяют хранить данные только определенного вида. Например портал YouTube позволяет хранить только видеоинформацию в форматах MOV, MPEG4, AVI, WMV, MPEG-PS, FLV, 3GPP, WebM. Однако можно использовать стеганографию для хранения данных в других форматах. Не спорю, что в условиях существования различных ресурсов наподобие Yandex Disk, данная цель может показаться странной. Скорее всего практической значимости и нет; только just4fun и забавная курсовая для студента.

Однако сайт hid.im позволяет пользователям скрывать файлы .torrent внутри изображений PNG. Вот как прокомментировал Майкл Наттом (Michael Nutt), создатель проекта:

Есть так же проект StegTorrent, который в отличие от онлайн-сервиса hid требует установки.

В феврале 2015 года в Хакере опубликовали заметку "Десятки тысяч баз MongoDB доступны через интернет". В принципе данные «косяки», помимо прочего, можно использовать для недекларированного хранения данных. (Еще один аналог горшка с кактусом?)

В качестве возможного применения можно привести голографический многоцелевой диск (Holographic Versatile Disc, HVD). (Правда есть точка зрения, что данная технология изначально «мертворожденная» ) Разрабатываемые ныне HVB могут содержать до 200 Гб данных на один cartridge. Эти технологии предполагают использовать компаниями теле и радиовещания для хранения видео и аудио информации. Наличие ЦО внутри корректирующих кодов этих дисков может использоваться в качестве основного или дополнительного средства для защиты лицензионного права.

В качестве другого примера, как я уже писал ранее, можно привести интернет-продажу информационных ресурсов. Это могут быть книги, фильмы, музыка и т.д. Каждая копия должна содержать ЦО для идентификации личности (хотя бы косвенной) или специальную метку для проверки лицензионная это копия или не лицензионная.

Данную цель попыталась воплотить в 2007-2011 годах компания amazon.com. Цитата artty из статьи «Защита» mp3 файлов на amazon.com:

В данном случае одним знаком защищается каждая копия контента. Например это может быть фотография. В случае если фотографию опубликуют без разрешения фотографа, сказав, что якобы не он автор данной работы, фотограф может попытаться доказать свое авторство с помощью стеганографии. В данном случае в каждую фотографию должна вкрапляется информация о серийном номере фотоаппарата и/или какие либо иные данные, позволяющие «привязать» фотографию к одному единственному фотоаппарату; и через фотоаппарат фотограф может попытаться косвенно доказать, что именно он является автором снимка.

Технология может быть такая же, как и для защиты авторского права. Только в данном случае стеганография используется не для подтверждения авторства, а для подтверждения подлинности документа. Документ, не содержащий СВЗ считается «не настоящим», т.е. поддельным. Уже упомянутый выше Дмитрий Скляров как раз решал противоположенную задачу. Он нашел уязвимость фотоаппарата Cannon и смог подделать подлинность фотографии Сталина с iPhone'ом.

В системе электронного документооборота (СЭДО) можно использовать индивидуальный отпечаток внутри *.odt, *.docx и иных документах при работе с ними пользователем. Для этого должны быть написаны специальные приложения и/или драйверы, которые установлены и работают в системе. Если данная задача выполнена, то с помощью индивидуального отпечатка можно будет опознать, кто работал с документом, а кто нет. Разумеется стеганографию в данном случае глупо делать единственным критерием, но как дополнительный фактор идентификации участников работы с документом она может быть полезна.

Стеганография может быть применима для предотвращения утечек информации (Data Leak Prevention, DLP). В отличие от индивидуального отпечатка в СЭДО, в данном применении стеганографии при создании документа, содержащий конфиденциальный характер, вкрапляется определенная метка. При этом метка не изменяется, вне зависимости от количества копий и/или ревизий документа.

Для того, чтобы извлечь метку необходим стегоключ. Стегоключ, разумеется, держится в тайне. DLP-система, перед одобрением или отказом выдать документ вовне, проверяет наличие или отсутствие водяного знака. Если знак присутствует, то система не разрешает отправлять документ вовне системы.

Предположим, что получателем является какая-либо система (например спутник); а отправителем является оператор. В данном случае стеганография может быть применима для доставки какого-либо управляющего сигнала системе. Если система может находится в различных состояниях и мы желаем, чтобы противник даже не догадался о том, что система перешла в другое состояние, мы можем воспользоваться стеганографией. Использование только криптографии, без стеганографии, может дать противнику информацию о том, что что-то изменилось и спровоцировать его на нежелательные действия.

Я думаю никто не поспорит, что в военной сфере данная задача невероятно актуальна. Данная задача может быть актуальной и для преступных организаций. Соответственно, правоохранительные органы должны быть вооружены определенной теорией по данному вопросу и способствовать развитию программ, алгоритмов и систем по противодействию данного применения стеганографии.

Если быть педантом, то данное применение можно считать частным случаем скрытой передачей управляющего сигнала. Тем не менее, я решил обозначит данное применение отдельно. Мой коллега из ТГУ прислал мне весьма любопытную статью неких Shishir Nagaraja, Amir Houmansadr, Pratch Piyawongwisal, Vijit Singh, Pragya Agarwal и Nikita Borisov'а «Stegobot: a covert social network botnet». Я не специалист по botnet-сетям. Не могу сказать, лажа это или интересная фича. Буду раз услышать мнение хабрасообщества!

Стегосообщение в данном случае содержит данные, подтверждающие корректность передаваемых данных контейнера. В качестве примера это может быть контрольная сумма или хеш-функция (дайджест). Задача подтверждения достоверности является актуальной, если противник имеет необходимость подделать данные контейнера; по этой причине данное применение не нужно путать с защитой подлинности документов! Например если речь идет о фотографии, то защитой подлинности является доказательство того, что данная фотография настоящая, не подделанная в фотошопе. Мы как бы защищаемся от самого отправителя (в данном случае фотографа). В случае подтверждения достоверности необходимо организовать защиту от третей стороны (man in the middle), которая имеет возможность подделать данные между отправителем и получателем.

Данная проблема имеет множество классических решений, в том числе криптографических. Использование стеганографии является ещё одним способом решить данную проблему.

Из википедии:

Стегосообщение в данном случае содержит данные, сообщающие о том, стоит ли воспринимать информацию контейнера всерьез. Это так же может быть какая-либо хеш-функция или просто наперед установленная последовательность бит. Так же это может быть хеш-функция от времени начала передачи ( В этом случае для исключения проблемы рассинхронизации времени у отправителя и получателя время следует брать с точностью до минут или даже часов, а не с точностью до секунд или миллисекунд).

Если стегосообщение не прошло проверку, то контейнер должен быть проигнорирован получателем, вне зависимости от его содержимого. В данном случае стеганография может быть использована для дезинформации противника. К примеру контейнер может представлять собой криптографическое сообщение. В этом случае отправитель, желая в вести в заблуждение противника, шифрует данные неким известным противнику скомпроментированным криптографическим ключом, а стегосообщение используется с целью, чтобы получатель не воспринял ложный контейнер.

Предположим, что противник имеет возможность разрушить ЦО. В этом случае funkspiel может быть использован против интересов отправителя. Получатель, не обнаружив метку, не будет игнорировать полученный контейнер. Возможно в некоторых практических решениях разумно funkspiel использовать совместно с подтверждением достоверности. В этом случае любая информация, не содержащая метку достоверности — игнорируется; и соответственно для радиоигры следует просто не вкраплять метку в сообщение.

Существует ряд документов, для которых важна целостность. Ее можно осуществить резервированием данных. Но что делать, если есть необходимость иметь документы в таком виде, чтобы невозможно было одну информацию отделить от другой информации? В качестве примера можно привести медицинские снимки. Многие авторы для надежности предлагают вовнутрь снимков вкраплять информацию об имени, фамилии и иных данных пациента. См например книгу Штефана Каценбейзера (Stefan Katzenbeisser) и Фабиана Петикола (Fabien A. P. Petitcolas) "Information Hiding Techniques for Steganography and Digital Watermarking":

Аналогичные рассуждения можно сделать по поводу современной астрономии. Приведем цитату отечественного астронома Владимира Георгиевича Сурдина (ссылка на видео):

Подумать только, каждую ночь 300 новых объектов. Понятно, что это различные мелкие космические астеройды, а не открытие новых планет, но все же… Действительно, возможно было бы разумно вкраплять информацию о времени съемки, месте съемки и иные данные непосредственно в изображение? Тогда при обмене снимков между астрономами, ученые всегда могли бы понять, где, когда и при каких обстоятельствах был сделан тот или иной снимок. Можно даже вкраплять информацию без ключа, считая, что противника нет. Т.е. использовать стеганографию только ради «неотчуждения» самих снимков от дополнительной информации, надеясь на честность пользователей; возможно, это было бы гораздо более удобно, чем сопровождать каждый снимок информацией.

Из мира компьютерных игр можно привести WoW. Если сделать скриншот игры, то автоматически внедряется СВЗ, содержащий имя пользователя, время снятия скриншота (с точностью до минуты и IP) адрес сервера.

Как понятно из названия задача стеганографического отвлечения — отвлечь внимание противника. Данная задача может быть поставлена в случае если есть какая-либо иная причина использования стеганографии. Для стеганографического отвлечения необходимо, чтобы генерация стегоконтейнеров была существенно «дешевле» (с точки зрения машинных и временных ресурсов), чем обнаружение стеганографии противником.

Грубо говоря, стеганографическое отвлечение чем-то напоминает DoS и DDoS атаки. Вы отвлекаете внимание противника от контейнеров, которые действительно содержат что-то ценное.

Данное применение чем-то похоже на п.7 индивидуальный отпечаток в СЭДО, только цель стоит иная — поймать злоумышлинника, который «сливает» информацию. Из реального мира можно привести пример отмеченных дензнаков («меченные деньги»). Они используются правоохранительными органами, для того чтобы преступник, получивший деньги за какую-либо незаконную деятельность, не мог бы потом заявить, что эти деньги были у него до сделки.

Почему бы не перенять опыт «реальных коллег» в наш виртуальных мир? Таким образом стеганографическое отслеживание напоминает чем-то вроде honeypot'а.

Прочитав полусотню различных статей по стеганке и несколько книжек, рискну высказать свое мнение по поводу стеганографии. Данное мнение — лишь мое мнение и я его никому не навязываю. Готов к конструктивной критике и диалогу.

Тезис. Я считаю, что мир технически готов к стеганографии, но в «культурном» плане современное информационное общество пока ещё не дозрело. Я думаю, что в ближайшее время (2015-2025 годах) произойдет то, что возможно в будущем назовут "стеганографической революцией"… Может быть это немного заносчивое утверждение, но я попытаюсь обосновать свою точку зрения четырьмя положениями.

Первое. В данный момент не существует единой теории стеганографии. Совершенно секретная стегосистема (по Кашену) конечно лучше, чем ничего, но на мой взгляд это черно-белая фотография хвоста сферического виртуального коня в вакууме… Миттельхользер попытался немного улучшить результаты Кристиана Кашена, но пока это очень пространная теория.

Отсутствие единой теории — важный тормоз. Математически доказано, что шифр Вернама (=«одноразовый блокнот») взломать невозможно, по этой причине связь между В.В. Путиным и Баракой Обамой осуществляется именно с помощью этого алгоритма. Существует определенная теория, создающая и изучающая абстрактные (математические) криптографические объекты (Bent-функции, LFSR, циклы Фейстейля, SP-сеты и т.д.). В стеганографии существует зоопарк терминов и моделей, но большинство из них необоснованны, изучены не полностью или притянуты за уши.

Тем не менее определенные сдвиги в данном направлении уже есть. Уже осуществляются скромные попытки использовать стеганографию если не как основное или даже единственное решение, то как вспомогательный инструмент. Огромный сдвиг в теории произошел за последние пятнадцать лет (2000-2015), но думаю об этом можно написать отдельный пост, в двух словах сказать трудно.

Второе. Стеганография — наука междисциплинарная! Это первое, что должен уяснить любой начинающий «стеганограф». Если криптография может абстрагироваться от оборудования и решать исключительно задачи в мире дискретной математике, то специалист по стеганографии обязан изучать среду. Хотя конечно и в построении криптосистем существует ряд проблем, например атака по побочным каналам; но это не вина качества шифра. Я думаю, что стеганография будет развиваться в соответствии с развитием изучения среды, в которой передаются скрытые сообщения. Таким образом разумно ожидать появления «химической стеганографии», «стеганографии в изображениях», «стеганографии в кодах, исправляющих ошибки»,«продовольственной стеганографии» и т.д.

Начиная примерно с 2008 года это уже все осознали. Стеганографией стали интересоваться не только математики-криптографы, но и лингвисты, филологи, химики. Думаю это позитивный сдвиг, говорящий о многом.

Третее. Современный виртуальный мир перенасыщен текстами, картинками котиков, видеороликами и прочая и прочая… На одном сайте YouTube ежеминутно загружается более 100 часов видео! Вы только подумайте, ежеминутно! Вот сколько минут вы читаете этот пространный опус?.. А теперь умножьте это число на 100! Вот столько часов различного видео на одном только YouTube появилось за это время!!! Вы можете себе это представить? А ведь это огромная «почва» для сокрытия данных! То есть «технически» мир давным давно готов к стеганографии. И я, если честно, глубоко уверен, что стеганография и противодействие стеганографии в ближайшем будущем станет такой же актуальной проблемой, как проблема BigData или Internet of Things.

Четвертое. Давным-давно, когда я был студентом первого курса Бауманки, один мой друг подарил мне на день рождения "Книгу Шифров" Саймона Сингха. Каково же было мое удивление, когда я узнал, что первый компьютер был не американский ENIAC, а польская "Бомба", разработанная Генрихом Зыгальским, Ежи Рожицким и Марианом Реевским в 1938 году. Летом 1939 года в Кабатском лесу (недалеко от Варшавы) поляки подарили англичанам свои разработки и эвакуировали криптоаналитиков и инженеров. В Британии поляков возглавил Алан Тьюринг и на основе Бомбы была создана машина Colossus…

Данная информация перестала быть секретной, если мне не изменяет память, только в 2000-х годах. В качестве другого исторического примера можно привести алгоритм RSA, который был изобретен в конце ВМВ британскими криптографами. Но, по понятным причинам, военные засекретили первый в мире алгоритм асимметричного шифрования и пальма первенства досталась Диффи, Хелману, а затем Ривесту, Шамиру и Адлеману.

К чему я это? Дело в том, что в информационной безопасности все изобретается минимум два раза: один раз «в закрытую», а второй раз «в открытую»; а в некоторых случаях даже больше, чем два раза. Это нормально. Думаю тоже ждет и стеганографию (ели уже не постигло).

В современной западной литературе почему-то «исчезли» (т.е. перестали публиковаться) многие ученые, которые в 1998-2008 годах предлагали весьма интересные идеи. (например Питер Вайнер, Мишель Элиа). Примерно аналогичная ситуация была перед изобретением атомного оружия… Кто знает, может быть уже изобретены совершенные стегосистемы и они успешно используются ГРУ и/или АНБ? А мы, дочитывая этот пост и глядя на наручные часы высчитываем, сколько ещё часов мурлыкающих котиков закачали миллионы пользователей на YouTube и есть ли среди них котики с перепиской террористов; команд для botnet-сети или чертежи РТ-2ПМ2, зашифрованные шифром Вернама.

На хабрахабре было много различных статей о конкретных алгоритмах информационной стеганографии, например DarkJPEG, «TCP стеганография», ну и конечно любимый всеми студентами во время курсового проектирования «алгоритм LSB» (например LSB стеганография, Стеганография в GIF, Котфускация исполняемого .net кода)

Стеганографических способов бесчисленное множество. На момент написания данной статьи в США уже опубликовано не менее 95 патентов по стеганографии, а в России не менее 29 патентов. Более всего мне понравился патент Kursh К. и Lav R. Varchney «Продовольственной стеганографии» («Food steganography», PDF)

Картинка из «пищевого» патента для привлечения внимания:

Тем не менее, прочитав приличное количество статей и работ, посвященных стеганографии, я захотел систематизировать свои идеи и знания в данной области. Данная статья сугубо теоретическая и я хотел бы обсудить следующие вопросы:

- Цели стеганографии — на самом деле их три, а не одна.

- Практическое применение стеганографии — я насчитал 15.

- Место стеганографии в XXI веке — я считаю, что с технической точки зрения современный мир уже подготовлен, но «социально» стеганография пока «запаздывает».

Я постарался обобщить мои исследования по данному вопросу. (Это значит, что текста много)

Надеюсь на разумную критику и советы со стороны хабросообщества.

Цели стеганографии

Цель — это абстрактная задача, относительно которой разрабатывается научная теория и методология достижения данной цели. Не нужно путать цель и применение. Цель предельно абстрактна, в отличие от применения.

Как я уже говорил, в стеганографии существуют три цели.

Цифровые отпечатки (ЦО) (Digital Fingerprint)

Данный вид стеганографии подразумевает наличие различных стеганографических меток-сообщений, для каждой копии контейнера. Например ЦО могут быть применимы для защиты исключительного права. Если с помощью какого-либо алгоритма противник сможет извлечь ЦО из контейнера, то идентифицировать противника невозможно, но до тех пор, пока противник не научится подделывать ЦО, он не сможет без обнаружения распространять защищаемый контейнер.

Таким образом, при извлечении ЦО третья сторона (т.е. противник) может преследовать две цели:

- извлечение ЦО из контейнера («слабая цель»);

- подмена одного ЦО другим ЦО («сильная цель»).

В качестве примера ЦО можно привести продажу электронных книг (например в формате *.PDF). При оплате книги и отправки её получателю можно в *.pdf вкраплять информацию о e-mail; IP; данных, введенные пользователем и т.д. Конечно это не отпечатки пальцев и не анализ по ДНК, но, согласитесь, это лучше, чем ничего. Возможно в России, по причине иной культуры и иного, исторически сложившегося, отношения к исключительному праву данное применение стеганографии неактуально; но, например, в Японии, где за скачивание torrent-файлов могут посадить, применение стеганографических ЦО более вероятно.

Стеганографические водяные знаки (СВЗ) (Stego Watermarking)

В отличие от ЦО, СВЗ подразумевает наличие одинаковых меток для каждой копии контейнера. В частности СВЗ можно использовать для подтверждения авторского права. Например, при записи на видеокамеру можно в каждый кадр вкраплять информацию о времени записи, модели видеокамеры и/или имени оператора видеокамеры.

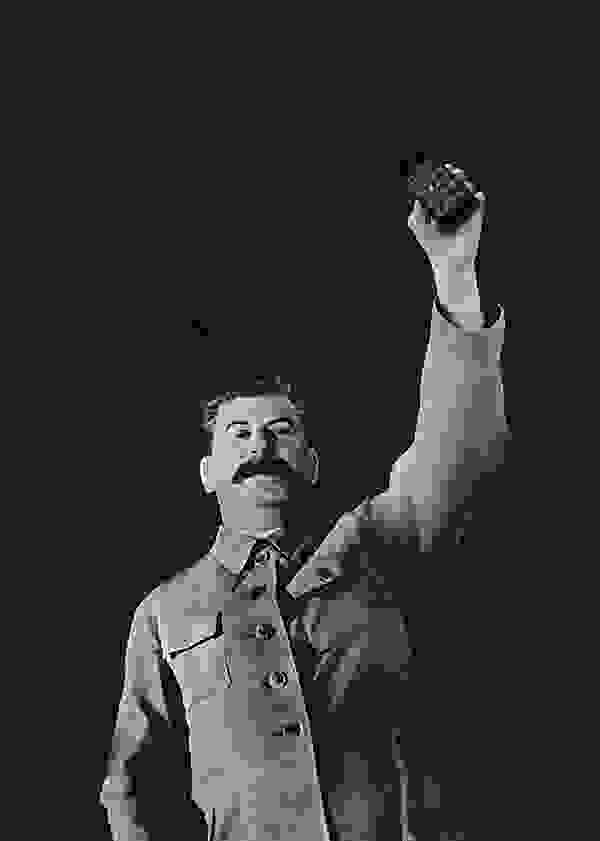

В случае если отснятый материал попадет в руки конкурирующей компании, вы можете попытаться использовать СВЗ для подтверждения авторства записи. Если ключ держать в секрете от владельца камеры, то с помощью СВЗ можно подтверждать подлинность фото и/или видео снимков. Кстати, наш коллега по цеху, Дмитрий Витальевич Скляров, успешно поломал стеганографию на некоторых моделях камеры Canon. Проблема правда была аппаратной, саму стеганку Дмитрий Витальевич не трогал, тем не менее он стеганографически «доказал» подлинность Сталина с iPhone'ом.

Фотография Сталина с iPhone'ом, сделанная Д.В. Скляровым (с корректным СВЗ)

Скрытая передача данных (СПД)

Это «классическая» цель стеганографии, известная со времен Энея Тактика (Αινείας ο Τακτικός, см его труд, содержащий простые стеганографические приемы: «О перенесении осады»). Задача — передать данные так, чтобы противник не догадался о самом факте появления сообщения.

В современных русскоязычных работах, посвященных стеганографии, часто используется термин ЦВЗ (Цифровые водяные знаки). Под этим термином подразумевают то СВЗ, то ЦО. (А иногда СВЗ и ЦО одновременно, да еще в одной статье!) Тем не менее при реализации ЦО и СВЗ возникающие проблемы и задачи принципиально различные! Действительно, СВЗ на всех копиях электронного документа одинаков, а ЦО на всех копиях документов различен. По этой причине, например, атака сговором принципиально невозможна в СВЗ! Хотя бы по этой причине следует различать СВЗ и ЦО. Всех, кто собирается работать в области стеганографии, настоятельно советую не употреблять термин ЦВЗ в своей речи.

Данная, казалось бы очевидная мысль, до сих пор у многих вызывает недоумение. Аналогичную точку зрения о необходимости различать СВЗ и ЦО высказывали такие небезызвестные в узких кругах «стеганографы», как Кашен (Cachin), Петикола (Petitcolas), Каценбейзер (Katzenbeisser).

Для каждой из этих трех целей следует разрабатывать свои собственные критерии стойкости стеганографической системы и формальные информационно-теоретические модели для их достижения, т.к. смысл применения стеганографии различен. Про фундаментальное отличие СВЗ и ЦО написано выше. Но может быть имеет смысл объединить СПД с ЦО или с СВЗ? Нет! Дело в том, что смыслом СПД является сама скрытая передача данных, а ЦО и СВЗ предназначены для защиты самого контейнера. Более того, сам факт наличия ЦО или СВЗ может не быть тайным, в отличие от большинства задач для СПД. В частности, по этой причине говорить о возможности построения совершенной стегосистемы (по Кашену) для реализации ЦО или СВЗ для большинства практических задач не имеет никакого практического смысла.

Международный журнал Springer: Information Hidding вообще предлагает под стеганографией называть только СПД, так как ЦО и СВЗ не требуют сокрытия самого факта передачи данных. Например, вы знаете, что купюра в 100 рублей защищена. Некоторые механизмы вам известны, некоторые известны только специалистам, а некоторые содержат государственную тайну. Но сам факт о том, что существуют некие секретные механизмы всем известны; неизвестно только каким образом и какие именно технологии дополнительно защищают бумажную купюру…

Называние стеганографией только цель СПД в журнале Springer кажется разумным, но русскоязычный термин "Информационное сокрытие" в отечественных статьях и диссертациях пока не прижился. Поэтому в данной работе под термином Springer'а Information Hiding будем подразумевать всю стеганографию, а под термином Springer'а steganography будем подразумевать только одну цель стеганографии — СПД.

Практическое применение стеганографии

Обсудив цели, перейдем к практическим применениям. Я нашел 15 задач, для которых может быть актуальна стеганография. Если вы с чем-либо несогласны или я что-либо упустил, то буду рад вашим замечаниям! Смело пишите!

1. Незаметная передача информации (СПД)

Самое очевидное, что первое приходит на ум. В отличие от криптографических методов (которые тайны, но не скрытны), стеганография может применяться как метод незаметной передачи информации. Это составляет «классическое практическое применение» стеганографии, поэтому данная цель — на первом месте.

2. Скрытое хранение информации (СПД)

Данная цель стеганографии во многом похожа на предыдущую. Только в данном случае стеганография используется не для передачи, а для хранения какой-либо информации, обнаружение самого факта наличия которой (пускай хоть даже в зашифрованном виде) пользователю нежелательно. Очевидно, что данная задача реализуема на носителях данных, но не в каналах связи. Причем избыточность на многих носителях может быть невероятно большой. Например общий объем данных (с учетом кодов RLL), которые можно записать на CD диск составляют 1828 Мб данных. Это огромная избыточность, которую можно использовать для сокрытия данных!

Если бы Гена Рыжов из фильма }{0ТТ@БЬ)Ч подумал бы об этом и не поленился бы немножко попаять и попрогать, то он вряд ли хранил бы CD'шки с «компрометирующим» ПО в горшке из под кактуса. Я думаю хакер Геннадий просто бы вкраплял данные в ECC оптических дисков, а сами диски с фотографиями котиков хранил бы в открытую! Согласитесь, это гораздо лучше горшка из под кактуса! :)

3. Недекларированное хранения информации (СПД)

Многие информационные ресурсы позволяют хранить данные только определенного вида. Например портал YouTube позволяет хранить только видеоинформацию в форматах MOV, MPEG4, AVI, WMV, MPEG-PS, FLV, 3GPP, WebM. Однако можно использовать стеганографию для хранения данных в других форматах. Не спорю, что в условиях существования различных ресурсов наподобие Yandex Disk, данная цель может показаться странной. Скорее всего практической значимости и нет; только just4fun и забавная курсовая для студента.

Однако сайт hid.im позволяет пользователям скрывать файлы .torrent внутри изображений PNG. Вот как прокомментировал Майкл Наттом (Michael Nutt), создатель проекта:

Это попытка сделать торренты более живучими. Разница в том, что нет больше нужды именно в индексирующем сайте, чтобы хранить ваш торрентовый файл. Многие форумы дозволяют закачку картинок, но более никаких других типов файлов

(@Mithgol Hid.im преобразует торренты в изображения PNG)

Есть так же проект StegTorrent, который в отличие от онлайн-сервиса hid требует установки.

В феврале 2015 года в Хакере опубликовали заметку "Десятки тысяч баз MongoDB доступны через интернет". В принципе данные «косяки», помимо прочего, можно использовать для недекларированного хранения данных. (Еще один аналог горшка с кактусом?)

Десятки тысяч баз MongoDB доступны через интернет (Хакер, 12.02.2015)

Трое студентов из Центра ИТ-безопасности, конфиденциальности и отчётности (CISPA) Саарского университета обнаружили 39890 баз данных MongoDB, доступных через интернет. Некоторые принадлежат крупным компаниям и содержат персональную и финансовую информацию на миллионы людей.

MongoDB — популярная кросс-платформенная документо-ориентированная СУБД с открытым исходным кодом. Её используют организации Craigslist, eBay, SourceForge, Viacom и многие другие.

Как можно было догадаться, студенты использовали для поиска известный поисковик Shodan, который сканирует порты и индексирует информацию, недоступную через другие поисковые системы. В частности, искали серверы с открытым портом TCP 27017, который указан по умолчанию в конфигурации MongoDB.

«Без каких-либо специальных инструментов и не обходя никаких защитных механизмов, мы могли читать и записывать информацию в эти базы», — пишут авторы.

Самые крупные находки — БД одного из французских интернет-провайдеров и оператора сотовой связи с адресами и телефонами миллионов клиентов, а также база немецкого интернет-магазина, которая вдобавок содержит платёжную информацию. А вообще, местоположение жертв и размеры их потенциальных потерь показаны на карте вверху (кликабельна).

Эти компании, отделы информационной безопасности, центры CERT и разработчики MongoDB уведомлены об уязвимости.

Более подробные результаты исследования с рекомендациями по защите см. в опубликованном отчёте (pdf).

MongoDB — популярная кросс-платформенная документо-ориентированная СУБД с открытым исходным кодом. Её используют организации Craigslist, eBay, SourceForge, Viacom и многие другие.

Как можно было догадаться, студенты использовали для поиска известный поисковик Shodan, который сканирует порты и индексирует информацию, недоступную через другие поисковые системы. В частности, искали серверы с открытым портом TCP 27017, который указан по умолчанию в конфигурации MongoDB.

curl $SHODANURL |grep -i class=\"ip\" |cut -d '/' -f 3 \

|cut -d '"' -f 1|uniq >db.ip

«Без каких-либо специальных инструментов и не обходя никаких защитных механизмов, мы могли читать и записывать информацию в эти базы», — пишут авторы.

Самые крупные находки — БД одного из французских интернет-провайдеров и оператора сотовой связи с адресами и телефонами миллионов клиентов, а также база немецкого интернет-магазина, которая вдобавок содержит платёжную информацию. А вообще, местоположение жертв и размеры их потенциальных потерь показаны на карте вверху (кликабельна).

Эти компании, отделы информационной безопасности, центры CERT и разработчики MongoDB уведомлены об уязвимости.

Более подробные результаты исследования с рекомендациями по защите см. в опубликованном отчёте (pdf).

4. Защита исключительного права (ЦО)

В качестве возможного применения можно привести голографический многоцелевой диск (Holographic Versatile Disc, HVD). (Правда есть точка зрения, что данная технология изначально «мертворожденная» ) Разрабатываемые ныне HVB могут содержать до 200 Гб данных на один cartridge. Эти технологии предполагают использовать компаниями теле и радиовещания для хранения видео и аудио информации. Наличие ЦО внутри корректирующих кодов этих дисков может использоваться в качестве основного или дополнительного средства для защиты лицензионного права.

В качестве другого примера, как я уже писал ранее, можно привести интернет-продажу информационных ресурсов. Это могут быть книги, фильмы, музыка и т.д. Каждая копия должна содержать ЦО для идентификации личности (хотя бы косвенной) или специальную метку для проверки лицензионная это копия или не лицензионная.

Данную цель попыталась воплотить в 2007-2011 годах компания amazon.com. Цитата artty из статьи «Защита» mp3 файлов на amazon.com:

Если по-русски: скачанный файл будет содержать уникальный идентификатор покупки, дату/время покупки и др. информацию (...).

Скачать в лоб данные композиции не получилось (амазон ругается и говорит, что может их продать только на территории США). Пришлось попросить американских знакомых и через некоторое время у меня на руках была одна и та же песня, но скачанная независимо двумя разными людьми с разных аккаунтов в амазоне. По виду файлы были абсолютно одинаковы, размер совпадал до байта.

Но т.к. амазон писал, что включает в каждый мп3 идентификатор загрузки и еще кое-какие данные решил проверить два имеющихся файла побитово и сразу нашел различия.

5. Защита авторского права (СВЗ)

В данном случае одним знаком защищается каждая копия контента. Например это может быть фотография. В случае если фотографию опубликуют без разрешения фотографа, сказав, что якобы не он автор данной работы, фотограф может попытаться доказать свое авторство с помощью стеганографии. В данном случае в каждую фотографию должна вкрапляется информация о серийном номере фотоаппарата и/или какие либо иные данные, позволяющие «привязать» фотографию к одному единственному фотоаппарату; и через фотоаппарат фотограф может попытаться косвенно доказать, что именно он является автором снимка.

6. Защита подлинности документов (СВЗ)

Технология может быть такая же, как и для защиты авторского права. Только в данном случае стеганография используется не для подтверждения авторства, а для подтверждения подлинности документа. Документ, не содержащий СВЗ считается «не настоящим», т.е. поддельным. Уже упомянутый выше Дмитрий Скляров как раз решал противоположенную задачу. Он нашел уязвимость фотоаппарата Cannon и смог подделать подлинность фотографии Сталина с iPhone'ом.

7. Индивидуальный отпечаток в СЭДО (ЦО)

В системе электронного документооборота (СЭДО) можно использовать индивидуальный отпечаток внутри *.odt, *.docx и иных документах при работе с ними пользователем. Для этого должны быть написаны специальные приложения и/или драйверы, которые установлены и работают в системе. Если данная задача выполнена, то с помощью индивидуального отпечатка можно будет опознать, кто работал с документом, а кто нет. Разумеется стеганографию в данном случае глупо делать единственным критерием, но как дополнительный фактор идентификации участников работы с документом она может быть полезна.

8. Водяной знак в DLP системах (СВЗ)

Стеганография может быть применима для предотвращения утечек информации (Data Leak Prevention, DLP). В отличие от индивидуального отпечатка в СЭДО, в данном применении стеганографии при создании документа, содержащий конфиденциальный характер, вкрапляется определенная метка. При этом метка не изменяется, вне зависимости от количества копий и/или ревизий документа.

Для того, чтобы извлечь метку необходим стегоключ. Стегоключ, разумеется, держится в тайне. DLP-система, перед одобрением или отказом выдать документ вовне, проверяет наличие или отсутствие водяного знака. Если знак присутствует, то система не разрешает отправлять документ вовне системы.

9. Скрытая передача управляющего сигнала (СПД)

Предположим, что получателем является какая-либо система (например спутник); а отправителем является оператор. В данном случае стеганография может быть применима для доставки какого-либо управляющего сигнала системе. Если система может находится в различных состояниях и мы желаем, чтобы противник даже не догадался о том, что система перешла в другое состояние, мы можем воспользоваться стеганографией. Использование только криптографии, без стеганографии, может дать противнику информацию о том, что что-то изменилось и спровоцировать его на нежелательные действия.

Я думаю никто не поспорит, что в военной сфере данная задача невероятно актуальна. Данная задача может быть актуальной и для преступных организаций. Соответственно, правоохранительные органы должны быть вооружены определенной теорией по данному вопросу и способствовать развитию программ, алгоритмов и систем по противодействию данного применения стеганографии.

10. Стеганографические botnet-сети (СПД)

Если быть педантом, то данное применение можно считать частным случаем скрытой передачей управляющего сигнала. Тем не менее, я решил обозначит данное применение отдельно. Мой коллега из ТГУ прислал мне весьма любопытную статью неких Shishir Nagaraja, Amir Houmansadr, Pratch Piyawongwisal, Vijit Singh, Pragya Agarwal и Nikita Borisov'а «Stegobot: a covert social network botnet». Я не специалист по botnet-сетям. Не могу сказать, лажа это или интересная фича. Буду раз услышать мнение хабрасообщества!

11. Подтверждение достоверности переданной информации(ЦО).

Стегосообщение в данном случае содержит данные, подтверждающие корректность передаваемых данных контейнера. В качестве примера это может быть контрольная сумма или хеш-функция (дайджест). Задача подтверждения достоверности является актуальной, если противник имеет необходимость подделать данные контейнера; по этой причине данное применение не нужно путать с защитой подлинности документов! Например если речь идет о фотографии, то защитой подлинности является доказательство того, что данная фотография настоящая, не подделанная в фотошопе. Мы как бы защищаемся от самого отправителя (в данном случае фотографа). В случае подтверждения достоверности необходимо организовать защиту от третей стороны (man in the middle), которая имеет возможность подделать данные между отправителем и получателем.

Данная проблема имеет множество классических решений, в том числе криптографических. Использование стеганографии является ещё одним способом решить данную проблему.

12. Funkspiel («Радиоигра») (СПД)

Из википедии:

Определение Funkspiel'я

Радиоигра (калька с нем. Funkspiel — «радиоигра» или «радиоспектакль») — в практике разведки XX века использование средств радиосвязи для дезинформации разведывательных органов противника. Для радиоигры часто используют захваченного контрразведкой и перевербованного разведчика-радиста или двойного агента. Радиоигра позволяет имитировать деятельность уничтоженной или никогда не существовавшей разведсети (и таким образом снижать активность противника по заброске новых разведчиков), передавать противнику дезинформацию, получать сведения о намерениях его разведывательных органов и достигать других разведывательных и контрразведывательных целей.

Возможность провала и последующей радиоигры учитывалась при планировании разведывательных операций. Заранее оговаривались различные признаки в радиограмме, по наличию или отсутствию которых можно было бы понять, что радист работает под контролем противника.

Возможность провала и последующей радиоигры учитывалась при планировании разведывательных операций. Заранее оговаривались различные признаки в радиограмме, по наличию или отсутствию которых можно было бы понять, что радист работает под контролем противника.

Стегосообщение в данном случае содержит данные, сообщающие о том, стоит ли воспринимать информацию контейнера всерьез. Это так же может быть какая-либо хеш-функция или просто наперед установленная последовательность бит. Так же это может быть хеш-функция от времени начала передачи ( В этом случае для исключения проблемы рассинхронизации времени у отправителя и получателя время следует брать с точностью до минут или даже часов, а не с точностью до секунд или миллисекунд).

Если стегосообщение не прошло проверку, то контейнер должен быть проигнорирован получателем, вне зависимости от его содержимого. В данном случае стеганография может быть использована для дезинформации противника. К примеру контейнер может представлять собой криптографическое сообщение. В этом случае отправитель, желая в вести в заблуждение противника, шифрует данные неким известным противнику скомпроментированным криптографическим ключом, а стегосообщение используется с целью, чтобы получатель не воспринял ложный контейнер.

Предположим, что противник имеет возможность разрушить ЦО. В этом случае funkspiel может быть использован против интересов отправителя. Получатель, не обнаружив метку, не будет игнорировать полученный контейнер. Возможно в некоторых практических решениях разумно funkspiel использовать совместно с подтверждением достоверности. В этом случае любая информация, не содержащая метку достоверности — игнорируется; и соответственно для радиоигры следует просто не вкраплять метку в сообщение.

13. Неотчуждаемость информации (СВЗ)

Существует ряд документов, для которых важна целостность. Ее можно осуществить резервированием данных. Но что делать, если есть необходимость иметь документы в таком виде, чтобы невозможно было одну информацию отделить от другой информации? В качестве примера можно привести медицинские снимки. Многие авторы для надежности предлагают вовнутрь снимков вкраплять информацию об имени, фамилии и иных данных пациента. См например книгу Штефана Каценбейзера (Stefan Katzenbeisser) и Фабиана Петикола (Fabien A. P. Petitcolas) "Information Hiding Techniques for Steganography and Digital Watermarking":

Отрывок про использование стеганографии в медицине. из книги ''Information Hiding Techniques for Steganography and Digital Watermarking''

The healthcare industry and especially medical imaging systems may benefit from information hiding techniques. They use standards such as DICOM (digital imaging and communications in medicine) which separates image data from the caption, such as the name of the patient, the date, and the physician. Sometimes the link between image and patient is lost, thus, embedding the name of the patient in the image could be a useful safety measure. It is still an open question whether such marking would have any effect on the accuracy of the diagnosis but recent studies by Cosman et al. revealing that lossy compression has little effect, let us believe that this might be feasible. Another emerging technique related to the healthcare industry is hiding messages in DNA sequences. This could be used to protect intellectual property in medicine, molecular biology or genetics.

Аналогичные рассуждения можно сделать по поводу современной астрономии. Приведем цитату отечественного астронома Владимира Георгиевича Сурдина (ссылка на видео):

Я завидую тем, кто сейчас входит в науку. Последние 20 лет мы [астрономы] в общем-то топтались на месте. Но сейчас ситуация изменилась. В мире построено несколько телескопов совершенно уникального свойства. Они видят почти все небо и огромные объемы информации получают каждую ночь. Вот достаточно сказать, что за предыдущие 200 лет астрономы открыли несколько тысяч объектов. (...) Это за 200 лет! Сегодня каждую ночь мы открываем триста новых объектов солнечной системы! Это больше, чем человек ручкой смог записать бы в каталог. [за сутки]

Подумать только, каждую ночь 300 новых объектов. Понятно, что это различные мелкие космические астеройды, а не открытие новых планет, но все же… Действительно, возможно было бы разумно вкраплять информацию о времени съемки, месте съемки и иные данные непосредственно в изображение? Тогда при обмене снимков между астрономами, ученые всегда могли бы понять, где, когда и при каких обстоятельствах был сделан тот или иной снимок. Можно даже вкраплять информацию без ключа, считая, что противника нет. Т.е. использовать стеганографию только ради «неотчуждения» самих снимков от дополнительной информации, надеясь на честность пользователей; возможно, это было бы гораздо более удобно, чем сопровождать каждый снимок информацией.

Из мира компьютерных игр можно привести WoW. Если сделать скриншот игры, то автоматически внедряется СВЗ, содержащий имя пользователя, время снятия скриншота (с точностью до минуты и IP) адрес сервера.

14. Стеганографическое отвлечение (?)

Как понятно из названия задача стеганографического отвлечения — отвлечь внимание противника. Данная задача может быть поставлена в случае если есть какая-либо иная причина использования стеганографии. Для стеганографического отвлечения необходимо, чтобы генерация стегоконтейнеров была существенно «дешевле» (с точки зрения машинных и временных ресурсов), чем обнаружение стеганографии противником.

Грубо говоря, стеганографическое отвлечение чем-то напоминает DoS и DDoS атаки. Вы отвлекаете внимание противника от контейнеров, которые действительно содержат что-то ценное.

15. Стеганографическое отслеживание (СПД)

Данное применение чем-то похоже на п.7 индивидуальный отпечаток в СЭДО, только цель стоит иная — поймать злоумышлинника, который «сливает» информацию. Из реального мира можно привести пример отмеченных дензнаков («меченные деньги»). Они используются правоохранительными органами, для того чтобы преступник, получивший деньги за какую-либо незаконную деятельность, не мог бы потом заявить, что эти деньги были у него до сделки.

Почему бы не перенять опыт «реальных коллег» в наш виртуальных мир? Таким образом стеганографическое отслеживание напоминает чем-то вроде honeypot'а.

Прогноз о будущем стеганографии в первой четверти XXI века

Прочитав полусотню различных статей по стеганке и несколько книжек, рискну высказать свое мнение по поводу стеганографии. Данное мнение — лишь мое мнение и я его никому не навязываю. Готов к конструктивной критике и диалогу.

Тезис. Я считаю, что мир технически готов к стеганографии, но в «культурном» плане современное информационное общество пока ещё не дозрело. Я думаю, что в ближайшее время (2015-2025 годах) произойдет то, что возможно в будущем назовут "стеганографической революцией"… Может быть это немного заносчивое утверждение, но я попытаюсь обосновать свою точку зрения четырьмя положениями.

Первое. В данный момент не существует единой теории стеганографии. Совершенно секретная стегосистема (по Кашену) конечно лучше, чем ничего, но на мой взгляд это черно-белая фотография хвоста сферического виртуального коня в вакууме… Миттельхользер попытался немного улучшить результаты Кристиана Кашена, но пока это очень пространная теория.

Отсутствие единой теории — важный тормоз. Математически доказано, что шифр Вернама (=«одноразовый блокнот») взломать невозможно, по этой причине связь между В.В. Путиным и Баракой Обамой осуществляется именно с помощью этого алгоритма. Существует определенная теория, создающая и изучающая абстрактные (математические) криптографические объекты (Bent-функции, LFSR, циклы Фейстейля, SP-сеты и т.д.). В стеганографии существует зоопарк терминов и моделей, но большинство из них необоснованны, изучены не полностью или притянуты за уши.

Тем не менее определенные сдвиги в данном направлении уже есть. Уже осуществляются скромные попытки использовать стеганографию если не как основное или даже единственное решение, то как вспомогательный инструмент. Огромный сдвиг в теории произошел за последние пятнадцать лет (2000-2015), но думаю об этом можно написать отдельный пост, в двух словах сказать трудно.

Второе. Стеганография — наука междисциплинарная! Это первое, что должен уяснить любой начинающий «стеганограф». Если криптография может абстрагироваться от оборудования и решать исключительно задачи в мире дискретной математике, то специалист по стеганографии обязан изучать среду. Хотя конечно и в построении криптосистем существует ряд проблем, например атака по побочным каналам; но это не вина качества шифра. Я думаю, что стеганография будет развиваться в соответствии с развитием изучения среды, в которой передаются скрытые сообщения. Таким образом разумно ожидать появления «химической стеганографии», «стеганографии в изображениях», «стеганографии в кодах, исправляющих ошибки»,

Начиная примерно с 2008 года это уже все осознали. Стеганографией стали интересоваться не только математики-криптографы, но и лингвисты, филологи, химики. Думаю это позитивный сдвиг, говорящий о многом.

Третее. Современный виртуальный мир перенасыщен текстами, картинками котиков, видеороликами и прочая и прочая… На одном сайте YouTube ежеминутно загружается более 100 часов видео! Вы только подумайте, ежеминутно! Вот сколько минут вы читаете этот пространный опус?.. А теперь умножьте это число на 100! Вот столько часов различного видео на одном только YouTube появилось за это время!!! Вы можете себе это представить? А ведь это огромная «почва» для сокрытия данных! То есть «технически» мир давным давно готов к стеганографии. И я, если честно, глубоко уверен, что стеганография и противодействие стеганографии в ближайшем будущем станет такой же актуальной проблемой, как проблема BigData или Internet of Things.

Четвертое. Давным-давно, когда я был студентом первого курса Бауманки, один мой друг подарил мне на день рождения "Книгу Шифров" Саймона Сингха. Каково же было мое удивление, когда я узнал, что первый компьютер был не американский ENIAC, а польская "Бомба", разработанная Генрихом Зыгальским, Ежи Рожицким и Марианом Реевским в 1938 году. Летом 1939 года в Кабатском лесу (недалеко от Варшавы) поляки подарили англичанам свои разработки и эвакуировали криптоаналитиков и инженеров. В Британии поляков возглавил Алан Тьюринг и на основе Бомбы была создана машина Colossus…

Данная информация перестала быть секретной, если мне не изменяет память, только в 2000-х годах. В качестве другого исторического примера можно привести алгоритм RSA, который был изобретен в конце ВМВ британскими криптографами. Но, по понятным причинам, военные засекретили первый в мире алгоритм асимметричного шифрования и пальма первенства досталась Диффи, Хелману, а затем Ривесту, Шамиру и Адлеману.

К чему я это? Дело в том, что в информационной безопасности все изобретается минимум два раза: один раз «в закрытую», а второй раз «в открытую»; а в некоторых случаях даже больше, чем два раза. Это нормально. Думаю тоже ждет и стеганографию (ели уже не постигло).

В современной западной литературе почему-то «исчезли» (т.е. перестали публиковаться) многие ученые, которые в 1998-2008 годах предлагали весьма интересные идеи. (например Питер Вайнер, Мишель Элиа). Примерно аналогичная ситуация была перед изобретением атомного оружия… Кто знает, может быть уже изобретены совершенные стегосистемы и они успешно используются ГРУ и/или АНБ? А мы, дочитывая этот пост и глядя на наручные часы высчитываем, сколько ещё часов мурлыкающих котиков закачали миллионы пользователей на YouTube и есть ли среди них котики с перепиской террористов; команд для botnet-сети или чертежи РТ-2ПМ2, зашифрованные шифром Вернама.

Only registered users can participate in poll. Log in, please.

Как вы считаете, нужен ли хаб «стеганография»?

39.43% Нет, хаба «информационная безопасность» вполне достаточно! А если есть конкретные алгоритмы, то нужно помечать «криптография». Криптографы не обидятся!153

12.89% Мне все равно.50

29.9% Да!116

17.78% Давно пора!!! (Да-да-да!!!)69

0% Другой ответ (напишу в комментариях ниже).0

388 users voted. 79 users abstained.

Only registered users can participate in poll. Log in, please.

Что вам интересно в стеганографии?

5.48% Ничего не интересно!!!19

47.26% Классификация стеганографических систем. Как вообще можно осуществлять стеганографию?164

39.48% Меня интересует just4fun проекты.137

35.16% Лингвистическая стеганография.122

44.38% Стеганография в аудиоинформции. Стеганография в фонемах человеческой речи.154

68.3% Стеганография в изображениях. Робастные алгоритмы и проблема обнаружения стеганографии.237

34.58% Синтез стеганографии и Machine Learning.120

27.09% Формальные информационно-теоретические модели в стеганографии. (Раздел теории информации и дискретной математики).94

55.33% Использование стеганографии в криминальных целях и методы противодействия.192

37.18% История стеганографии от папируса до компьютера и после.129

0.86% Другое (напишу в комментариях ниже).3

347 users voted. 95 users abstained.