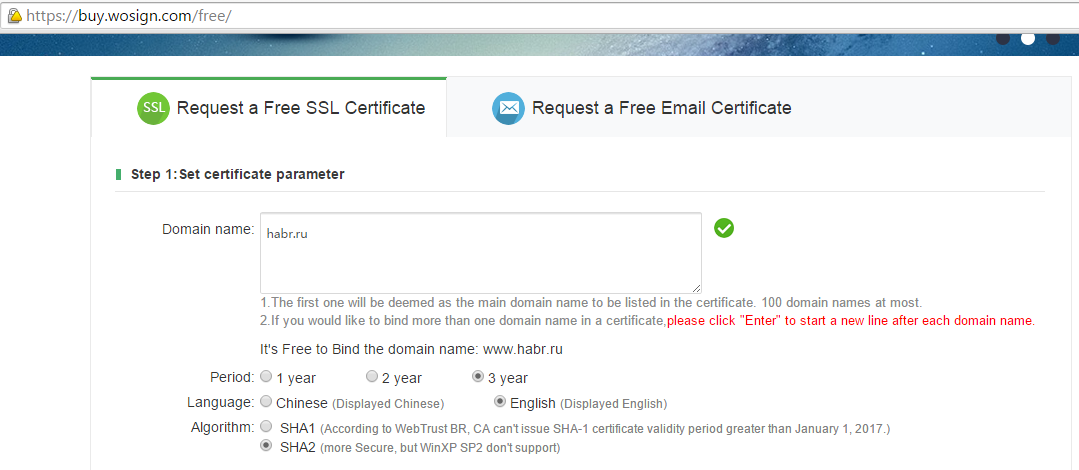

Вчера обнаружил, что WoSign дает бесплатно сертификат, теперь уже на 3 года. Уже много статей на хабре было про сервис WoSign. Вот и еще одна. Как зарегистрироваться и получить сертификат, можете прочитать здесь, дополнительная информация есть о сервисе тут.

UPD-1:

Статья: Добиваемся OCSP stapling = Yes для сертификатов от WoSign на Nginx

UPD-2:

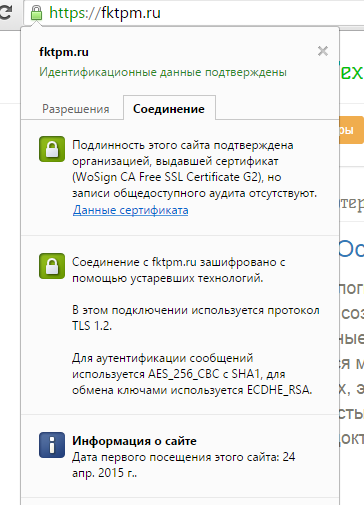

Было

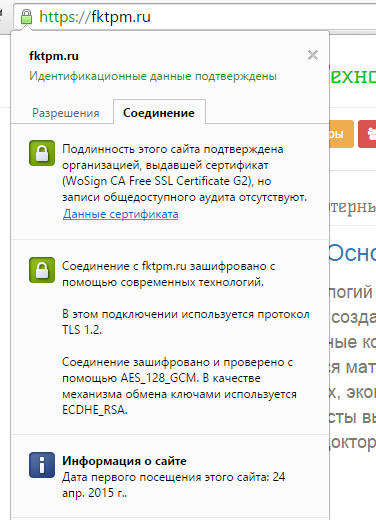

Стало

Статья: Nginx и https. Получаем класс А+

UPD-3:

How To Configure OCSP Stapling on Apache and Nginx

UPD-4:

29 сентября 2016 года, WoSign закрыла возможность бесплатных SSL-сертификатов. Valdemyar

PS. используйте Let's Encrypt

Only registered users can participate in poll. Log in, please.

Используете ли вы https?

34.07% Да, использую674

32.2% Использую бесплатные сертификаты (startssl.com, WoSign.com...)637

33.72% Нет, не использую667

1978 users voted. 480 users abstained.