Добрый день!

Сегодня я расскажу как настроить авторизацию пользователя в домене при помощи смарт-карты.

Итак, начнём!

Первое, что нам необходимо — это наличие считывателя для смарт-карт и карты, а также желание помочь пользователям забыть о пароле.

Для тестирования использовались продукты компании ESMART группы компаний ISBC (esmart.ru):

Считыватель ACR 38U:

Считыватель ACR 39U:

Смарт-карта ESMART Token SC 64k:

Второе — это наличие домена.

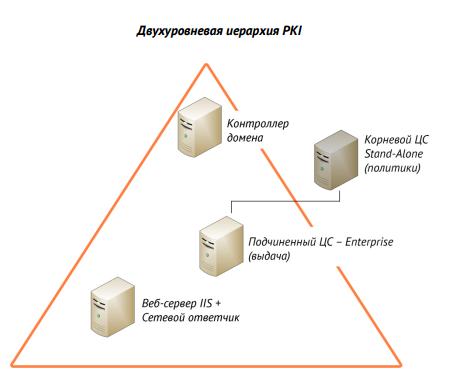

Первоначально спроектируем инфраструктуру PKI. При планировании необходимо определить количество и иерархию Центров Сертификации.

Мы использовали двухуровневую иерархию PKI с двумя центрами ЦС. Схема выглядит так:

Установим ESMART PKI Client на подчиненный ЦС. Свежую версию клиента можно скачать с официального сайта.

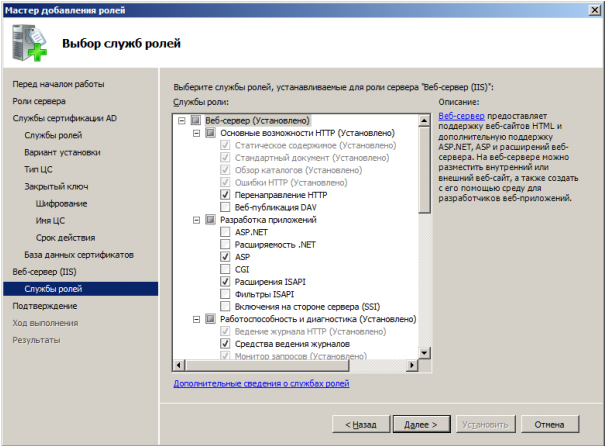

Добавляем роль сервера Web Server IIS и оставим все значение по умолчанию (для начала).

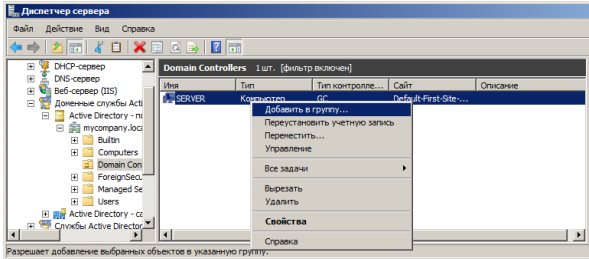

Добавим все контролеры домена в группу безопасности Certificate Service DCOM Access. Это необходимо для того чтобы была возможность запрашивать сертификат пользователя.

Теперь перейдем непосредственно к установке и настройке ЦС.

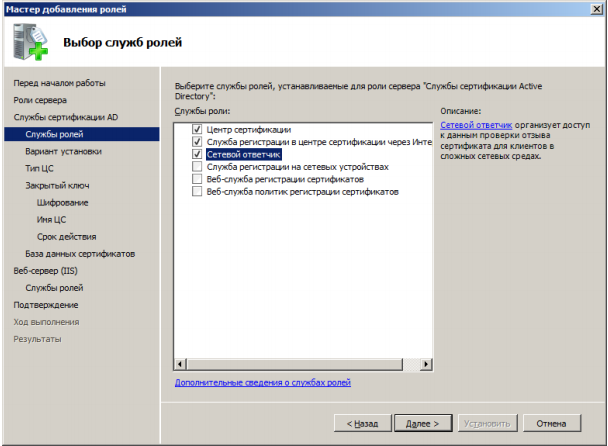

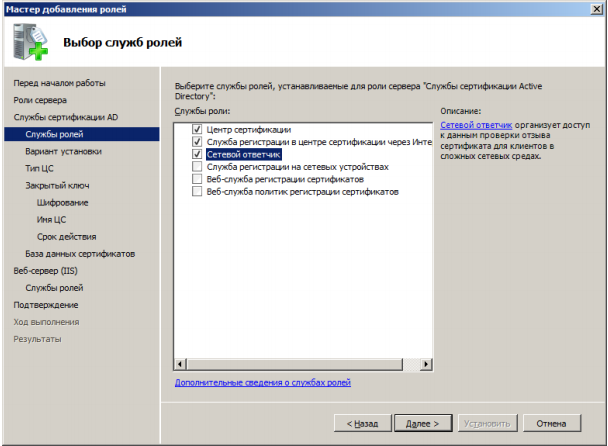

Добавляем роль сервера:

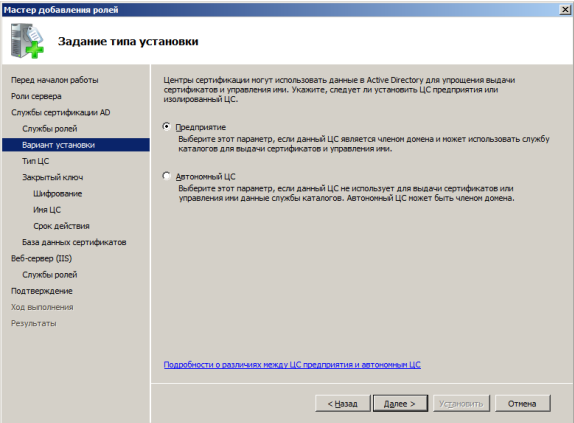

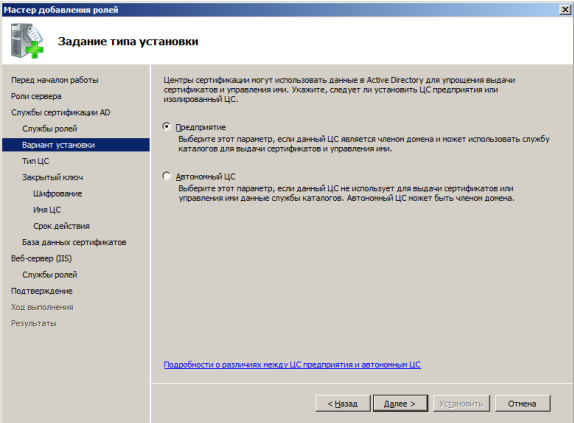

Сервер ЦС должен быть в домене, иначе у вас не будет активно пункт Enterprise (Предприятие):

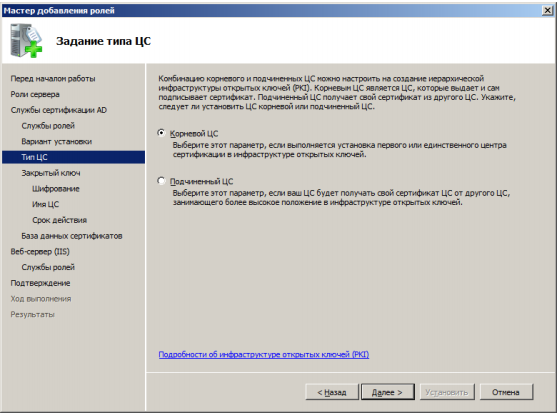

На следующем шаге установки выбираем нужны пункт смотря какой ЦС устанавливаем:

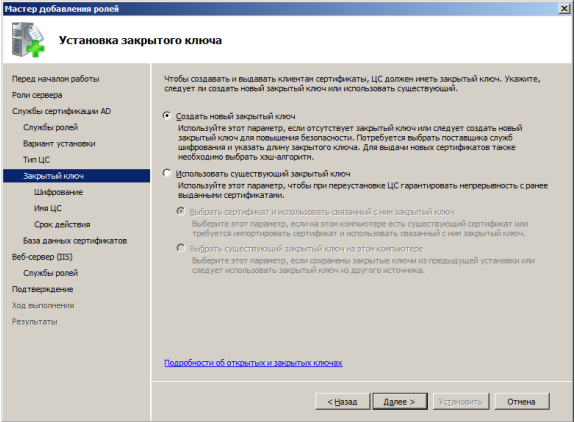

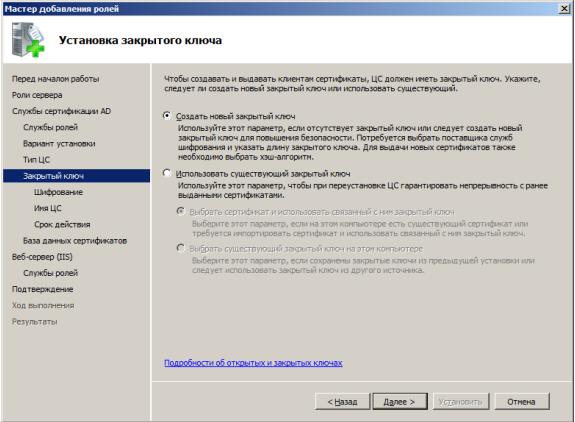

Создаем закрытый ключ:

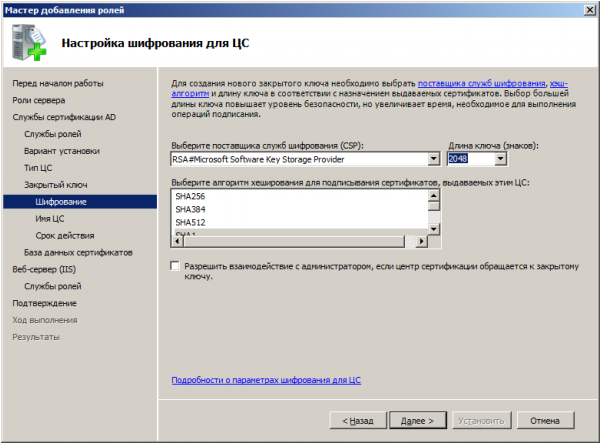

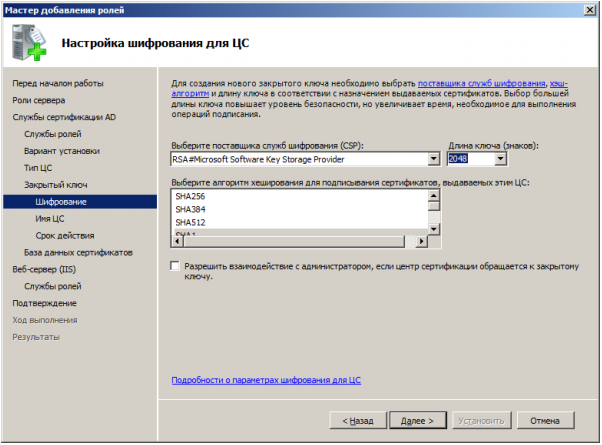

Выбираем необходимые настройки. Мы использовали алгоритм SHA-512 и длину ключа 2048:

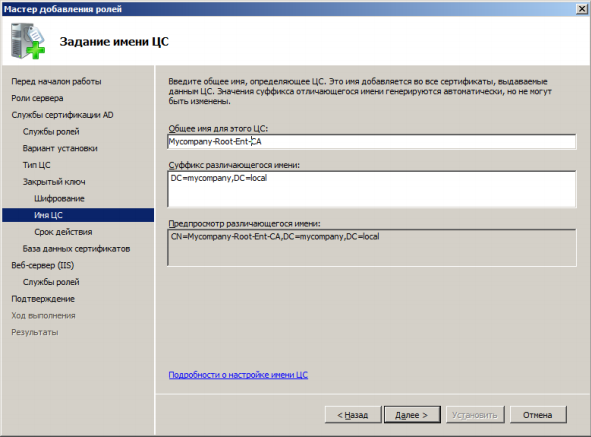

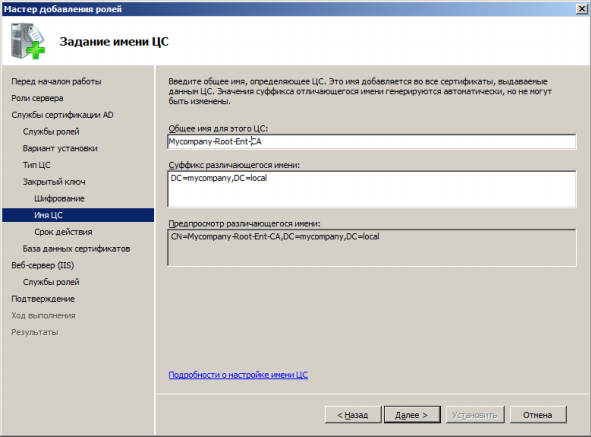

Задаем имя отображаемое в сертификате:

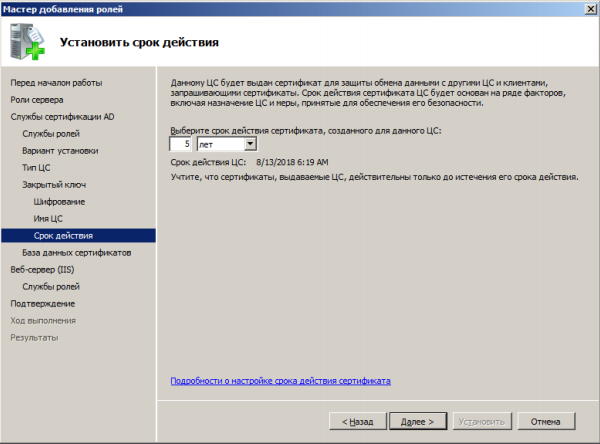

Выбираем срок действия сертификата ЦС. Для корневого ЦС мы оставили срок 10 лет, для подчиненного 5 лет, для сертификатов пользователей 1 год:

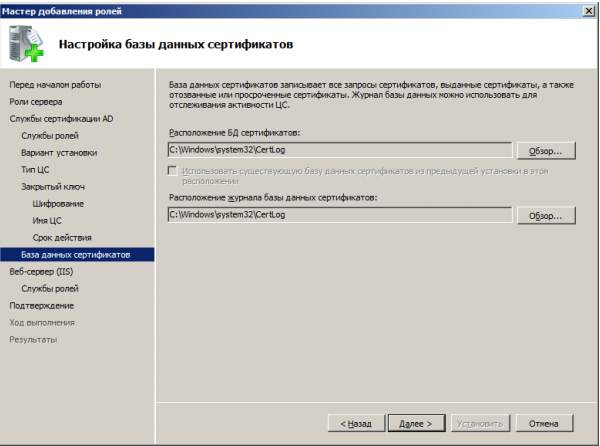

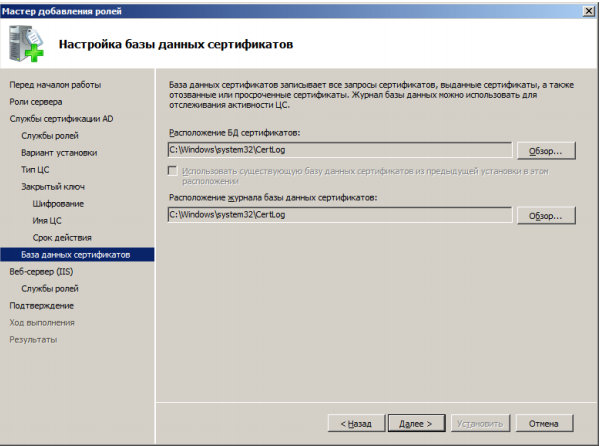

Указываем, где будем хранить логи:

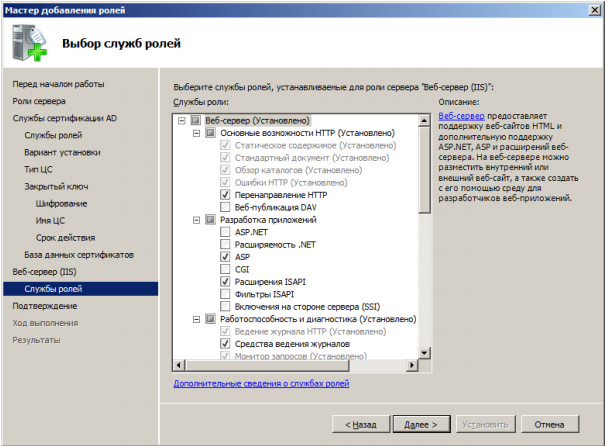

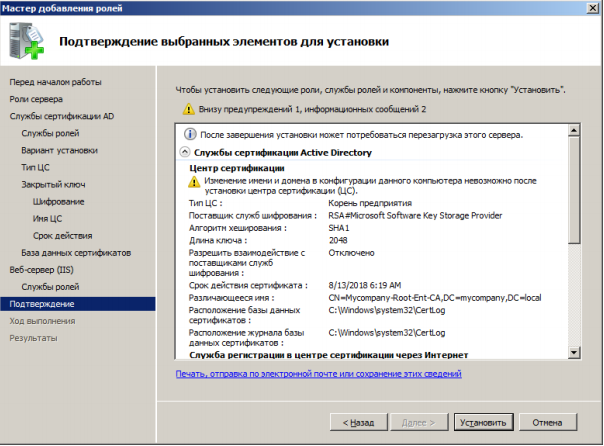

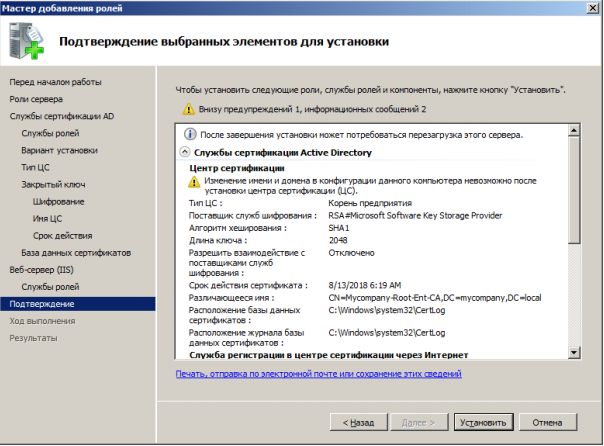

Далее в мастере оставим все по умолчанию:

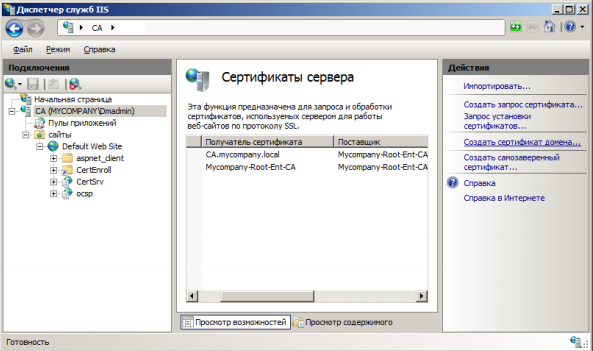

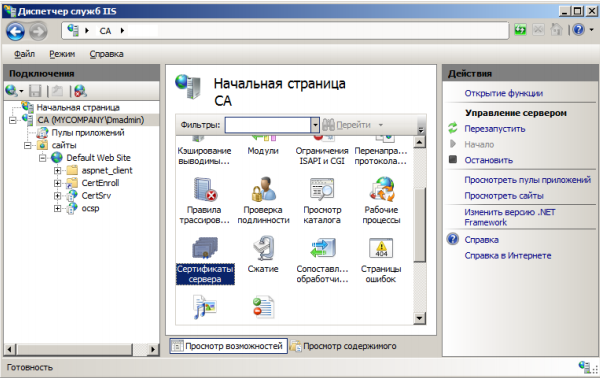

Итак, после установки у нас доступна служба регистрации по адресу http(s)://IP адрес или DNS имя сервера ЦС/certsrv. Настроем https протокол на IIS. Для корректной работы службы выдаче сертификатов необходимо создать сертификат домена и указать его роли IIS для протокола https.

Открываем Сертификаты серера:

Нажимаем Создать сертификат домена:

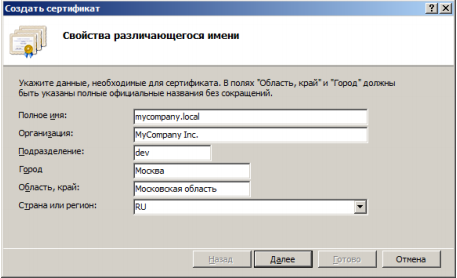

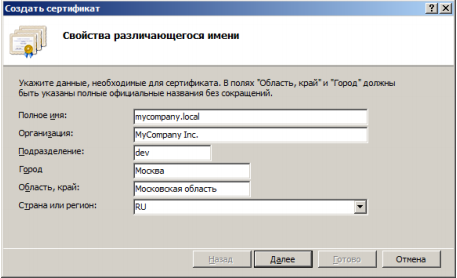

Заполняем форму:

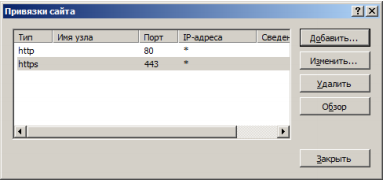

Выписанный сертификат появиться в списке сертификатов сервера. Его необходимо привязать к протоколу https. При привязке мы оставили доступ только через https:

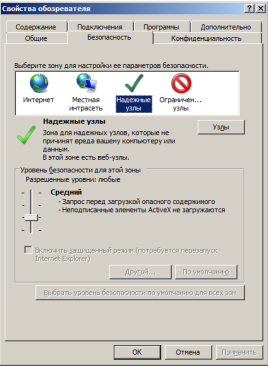

Чтобы не было проблем с ActiveX, необходимо добавить ресурс в доверенные узлы. Добавляли его через GPO.

Итак, пол дела сделано. Теперь необходимо настроить АРМ пользователей. Делать это будем через GPO.

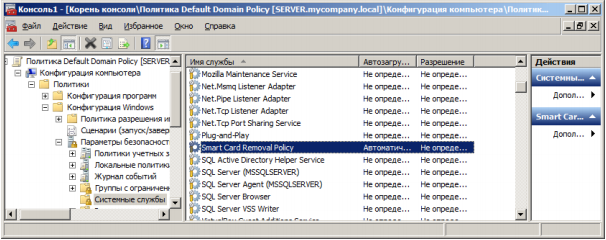

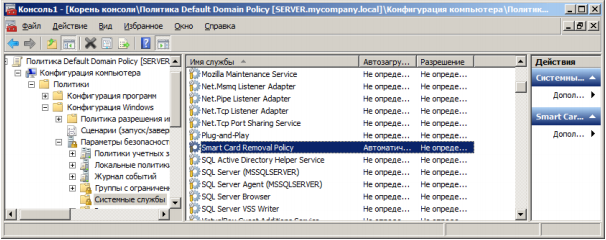

Первое что необходимо сделать это задать параметр запуска службы «Политика удаления смарт-карты»:

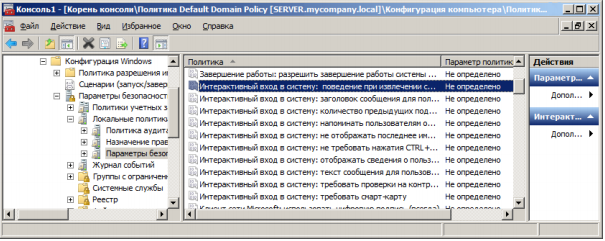

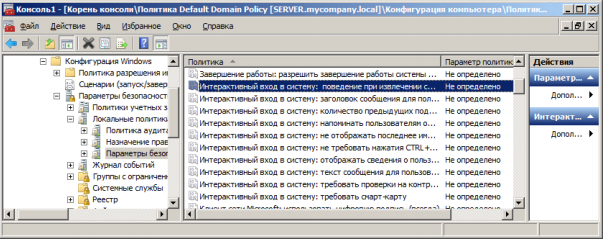

Через GPO настроим интерактивный вход для пользователей. Включаем параметр «Интерактивный вход в систему: Требовать смарт-карту» и «Интерактивный вход в систему: Поведение при извлечении смарт-карты».

Далее настроим шаблоны для выдачи сертификатов.

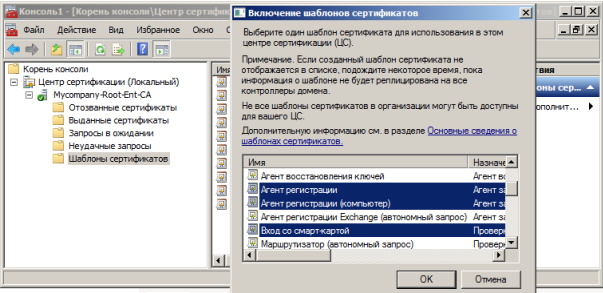

В оснастке Центр сертификации нажимает правой кнопкой на разделе «Шаблоны сертификатов» и создаем выдаваемые три шаблона.

По необходимости можно отредактировать шаблоны под нужды или требования компании. После изменения не забываем опубликовать шаблоны в домене.

Для того чтобы запрашивать сертификаты необходимо запросить сертификат Агента запроса сертификата. Для этого делаем запрос от имени Администратора домена или пользователя с делегированными правами.

Открываем оснастку сертификатов для локального пользователя, раздел Personal (Личные). В контекстном меню выберите All tasks – Request new certificate (Все задачи – Запросить новый сертификат). Нажмите Next. На следующем экране отметьте Enrollment Agent (Агент запроса сертификата) и нажмите Enroll (Запросить). После чего у администратора появиться новый сертификат:

А теперь сделаем запрос пользовательского сертификата на смарт-карту.

В консоли Сертификаты (certmgr.msc) щелкаем правой кнопкой мыши на раздел Личное -> Дополнительные операции -> Зарегистрировать от имени… и запрашиваем новый сертификат. Выбираем в соответствии с какой политикой будет происходить запрос.

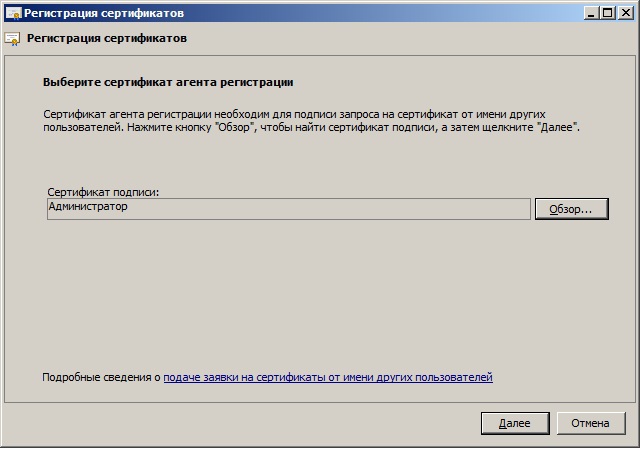

Укажем сертификат агента регистрации:

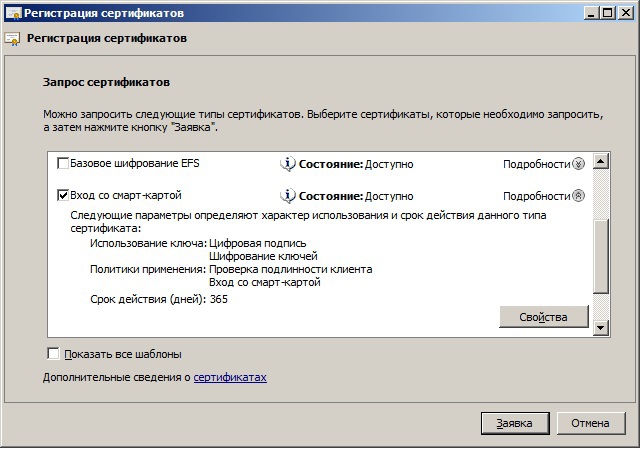

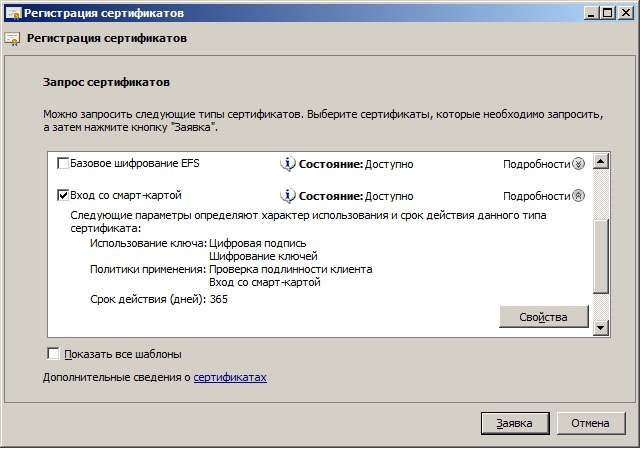

В списке запросов указываем «Вход со смарт-картой»:

В настройках необходимо указать криптографического провайдера:

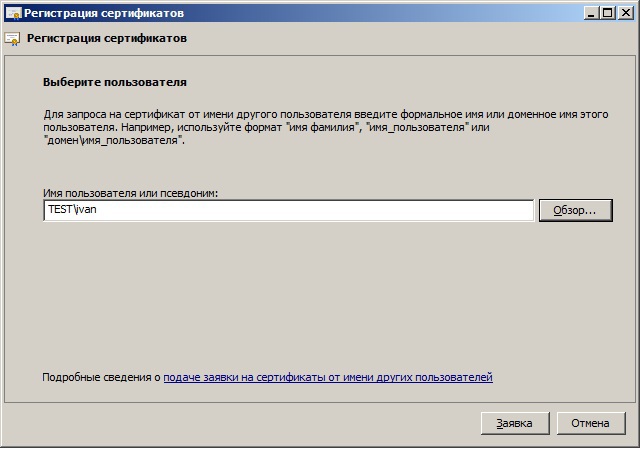

Выбираем пользователя для которого будет выписан сертификат:

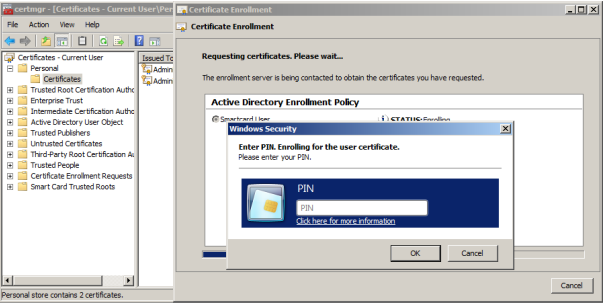

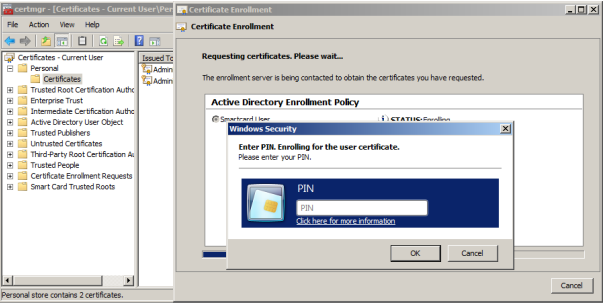

Для выдачи сертификата вставляем смарт-карту и вводим PIN от карты:

После всех операций можно проверять карту на рабочей станции пользователя.

Аналогичный алгоритм можно использовать для настройки авторизации пользователя по etoken PRO (Java).

Спасибо что читали данную статью. Если есть вопросы задавайте, буду рад ответить!

Сегодня я расскажу как настроить авторизацию пользователя в домене при помощи смарт-карты.

Итак, начнём!

Первое, что нам необходимо — это наличие считывателя для смарт-карт и карты, а также желание помочь пользователям забыть о пароле.

Для тестирования использовались продукты компании ESMART группы компаний ISBC (esmart.ru):

Считыватель ACR 38U:

Считыватель ACR 39U:

Смарт-карта ESMART Token SC 64k:

Второе — это наличие домена.

Первоначально спроектируем инфраструктуру PKI. При планировании необходимо определить количество и иерархию Центров Сертификации.

Мы использовали двухуровневую иерархию PKI с двумя центрами ЦС. Схема выглядит так:

Установим ESMART PKI Client на подчиненный ЦС. Свежую версию клиента можно скачать с официального сайта.

Добавляем роль сервера Web Server IIS и оставим все значение по умолчанию (для начала).

Добавим все контролеры домена в группу безопасности Certificate Service DCOM Access. Это необходимо для того чтобы была возможность запрашивать сертификат пользователя.

Теперь перейдем непосредственно к установке и настройке ЦС.

Добавляем роль сервера:

Сервер ЦС должен быть в домене, иначе у вас не будет активно пункт Enterprise (Предприятие):

На следующем шаге установки выбираем нужны пункт смотря какой ЦС устанавливаем:

Создаем закрытый ключ:

Выбираем необходимые настройки. Мы использовали алгоритм SHA-512 и длину ключа 2048:

Задаем имя отображаемое в сертификате:

Выбираем срок действия сертификата ЦС. Для корневого ЦС мы оставили срок 10 лет, для подчиненного 5 лет, для сертификатов пользователей 1 год:

Указываем, где будем хранить логи:

Далее в мастере оставим все по умолчанию:

Итак, после установки у нас доступна служба регистрации по адресу http(s)://IP адрес или DNS имя сервера ЦС/certsrv. Настроем https протокол на IIS. Для корректной работы службы выдаче сертификатов необходимо создать сертификат домена и указать его роли IIS для протокола https.

Открываем Сертификаты серера:

Нажимаем Создать сертификат домена:

Заполняем форму:

Выписанный сертификат появиться в списке сертификатов сервера. Его необходимо привязать к протоколу https. При привязке мы оставили доступ только через https:

Чтобы не было проблем с ActiveX, необходимо добавить ресурс в доверенные узлы. Добавляли его через GPO.

Итак, пол дела сделано. Теперь необходимо настроить АРМ пользователей. Делать это будем через GPO.

Первое что необходимо сделать это задать параметр запуска службы «Политика удаления смарт-карты»:

Через GPO настроим интерактивный вход для пользователей. Включаем параметр «Интерактивный вход в систему: Требовать смарт-карту» и «Интерактивный вход в систему: Поведение при извлечении смарт-карты».

Далее настроим шаблоны для выдачи сертификатов.

В оснастке Центр сертификации нажимает правой кнопкой на разделе «Шаблоны сертификатов» и создаем выдаваемые три шаблона.

По необходимости можно отредактировать шаблоны под нужды или требования компании. После изменения не забываем опубликовать шаблоны в домене.

Для того чтобы запрашивать сертификаты необходимо запросить сертификат Агента запроса сертификата. Для этого делаем запрос от имени Администратора домена или пользователя с делегированными правами.

Открываем оснастку сертификатов для локального пользователя, раздел Personal (Личные). В контекстном меню выберите All tasks – Request new certificate (Все задачи – Запросить новый сертификат). Нажмите Next. На следующем экране отметьте Enrollment Agent (Агент запроса сертификата) и нажмите Enroll (Запросить). После чего у администратора появиться новый сертификат:

А теперь сделаем запрос пользовательского сертификата на смарт-карту.

В консоли Сертификаты (certmgr.msc) щелкаем правой кнопкой мыши на раздел Личное -> Дополнительные операции -> Зарегистрировать от имени… и запрашиваем новый сертификат. Выбираем в соответствии с какой политикой будет происходить запрос.

Укажем сертификат агента регистрации:

В списке запросов указываем «Вход со смарт-картой»:

В настройках необходимо указать криптографического провайдера:

Выбираем пользователя для которого будет выписан сертификат:

Для выдачи сертификата вставляем смарт-карту и вводим PIN от карты:

После всех операций можно проверять карту на рабочей станции пользователя.

Аналогичный алгоритм можно использовать для настройки авторизации пользователя по etoken PRO (Java).

Спасибо что читали данную статью. Если есть вопросы задавайте, буду рад ответить!