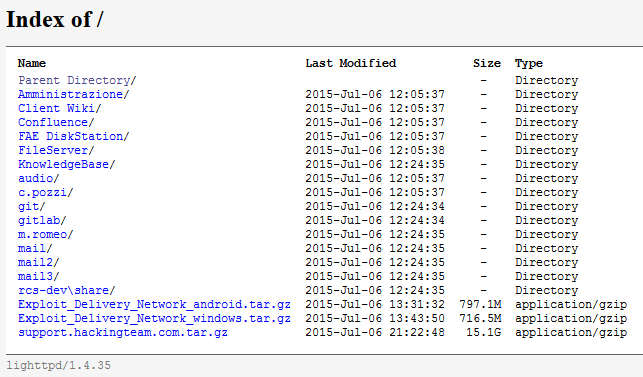

Буквально на днях были взломаны внутренние сети известного в определенных кругах производителя кибероружия, компании Hacking Team, о чем уже подробно писали на Хабре. В результате утечки в сеть попало порядка 400ГБ файлов, включающих архивы электронной почты, финансовую документацию, исходные коды вредоносных модулей и многое другое. Была слита и так называемая база знаний компании (Knowledge Base), в которой разработчики шпионских программ накапливали полезную информацию, в том числе и о качестве детекта своих творений различными антивирусами. Учитывая ситуацию, похоже, что данный тест можно в полной мере назвать «независимым», т.к. исследования проводились в собственных интересах.

Буквально на днях были взломаны внутренние сети известного в определенных кругах производителя кибероружия, компании Hacking Team, о чем уже подробно писали на Хабре. В результате утечки в сеть попало порядка 400ГБ файлов, включающих архивы электронной почты, финансовую документацию, исходные коды вредоносных модулей и многое другое. Была слита и так называемая база знаний компании (Knowledge Base), в которой разработчики шпионских программ накапливали полезную информацию, в том числе и о качестве детекта своих творений различными антивирусами. Учитывая ситуацию, похоже, что данный тест можно в полной мере назвать «независимым», т.к. исследования проводились в собственных интересах.

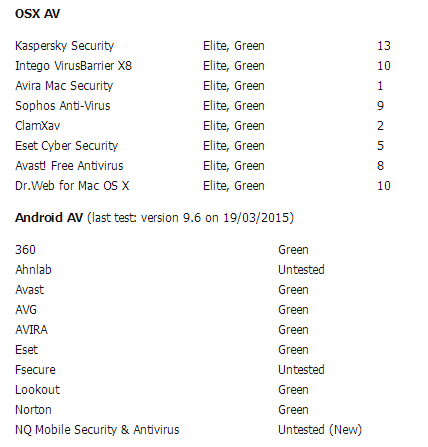

Тестируются 3 типа вредоносной нагрузки — Silent (вредоносный агент в чистом виде), Melt (вредонос в инсталляторе другого приложения, например, Firefox или uTorrent) и Exploit (эксплоит внутри офисного или иного документа). Тестирование проводилось на Windows 7, 64bit. Данные по дескотопным антивирусам имеют 82 правки и актуальны на 16 июня 2015:

Зеленый — антивирус никак не реагирует на запуск агента.

Желтый — агент устанавливает соединение с сервером, но иногда могут появляться предупреждения антивируса, или же антивирус имеет нестандартную конфигурацию (т.е. фаервол отключен).

Черный — агент не может установить соединение с сервером, но нет и предупреждений антивируса, или же агент находится в черном списке антивируса.

Красный — агент не может установить соединение с сервером, появляются предупреждения антивируса (агент детектируется как вредоносный).

Solider — стандартная версия агента.

Elite — продвинутая версия.

Также, тестируются антивирусы под OSX и Android: