Все помнят историю, как один видеоролик послужил детонатором серии международных скандалов.

Хакеры уже взломали ракетную установку (в учебных целях ), систему ПВО и нефтяную компанию, а хакеры, порабощенные американскими спецслужбами, отключили интернет в Сирии и покопались в Иранской атомной программе.

По данным исследования, даже

Короче, качаем Shodan и тренируемся тестировать

Системы, обеспечивающие безопасность критической инфраструктуры (например, категорированные объекты ТЭК, транспорта и стадионы), а так же объекты специального назначения силовых ведомств, не должны использовать системное ПО иностранной разработки с закрытым кодом.

Основные проблемы с иностранным закрытым ПО:

1. Наличие недокументированных возможностей (НДВ). Правительство США имеет специальные средства для доступа.

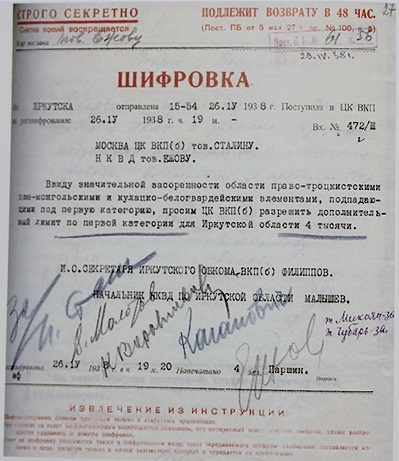

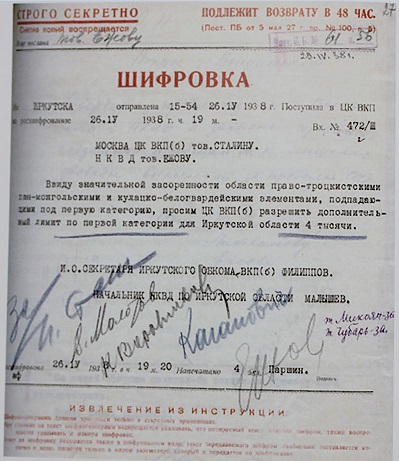

Какие ваши доказательства?

Да и любое гугление по запросу «Сноуден»

В разработке WINDOWS 7 принимало участие АНБ (рус, англ)

Немецкие спецслужбы опасаются бэкдоров в Windows 8

Из бюджета АНБ следует, что агентство тратит около $250 млн в год на программы саботажа коммерческого ПО сторонних производителей. Разумеется, Microsoft — один из основных партнеров агентства. Достоверно известно, что в офисе компании регулярно проходят совещания разработчиков с представителями ФБР, АНБ и других агентств, где специалисты совместно решают текущие вопросы.

[источник]

ФБР потребовало от Apple и Google оставлять «дыры» для доступа спецслужб к данным пользователей

Отключение Интернета в Сирии – силами АНБ? (рус, англ)

Под наблюдением АНБ: как остаться защищенным (Рекомендации Брюса Шнайера)

Сноуден пролил свет на ситуацию со взломом криптографии. Все плохо

Да и любое гугление по запросу «Сноуден»

В разработке WINDOWS 7 принимало участие АНБ (рус, англ)

Немецкие спецслужбы опасаются бэкдоров в Windows 8

Из бюджета АНБ следует, что агентство тратит около $250 млн в год на программы саботажа коммерческого ПО сторонних производителей. Разумеется, Microsoft — один из основных партнеров агентства. Достоверно известно, что в офисе компании регулярно проходят совещания разработчиков с представителями ФБР, АНБ и других агентств, где специалисты совместно решают текущие вопросы.

[источник]

ФБР потребовало от Apple и Google оставлять «дыры» для доступа спецслужб к данным пользователей

Отключение Интернета в Сирии – силами АНБ? (рус, англ)

Под наблюдением АНБ: как остаться защищенным (Рекомендации Брюса Шнайера)

Сноуден пролил свет на ситуацию со взломом криптографии. Все плохо

1.1. Невозможность глубокой проверки и государственной сертификации решения на отсутствие недокументированных возможностей и защиты от несанкционированного доступа к информации.

немного про требования к уровню контроля, уровни секретности и нормативы

Требования к уровню контроля. Перечень требований.

МЕТОДИЧЕСКИЙ ДОКУМЕНТ МЕРЫ ЗАЩИТЫ ИНФОРМАЦИИ В ГОСУДАРСТВЕННЫХ ИНФОРМАЦИОННЫХ СИСТЕМАХ

(Утвержден ФСТЭК России 11 февраля 2014 г.)

Уровень значимости информации определяется степенью возможного ущерба для обладателя информации (заказчика) и/или оператора от

нарушения конфиденциальности, целостности или доступности информации:

УЗ = [(конфиденциальность, степень ущерба) (целостность, степень ущерба) (доступность, степень ущерба)],

где степень возможного ущерба определяется обладателем информации (заказчиком) и (или) оператором самостоятельно экспертным или иными методами и может быть:

Руководящий документ Защита от несанкционированного доступа к информации

Руководящий документ Защита от несанкционированного доступа к информации

(Утверждено решением председателя Государственной технической комиссии при Президенте Российской Федерации от 4 июня 1999 г. № 114)

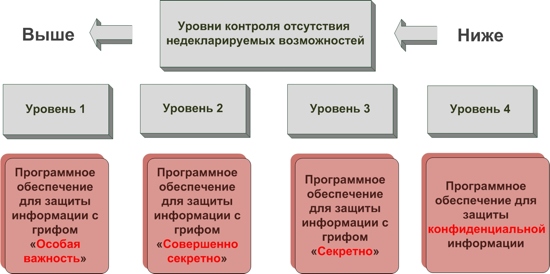

Устанавливается четыре уровня контроля отсутствия недекларированных возможностей. Каждый уровень характеризуется определенной минимальной совокупностью требований.

Для ПО, используемого при защите информации, отнесенной к государственной тайне, должен быть обеспечен уровень контроля не ниже третьего.

Семь классов защищённости от НСД собраны в четыре группы, характеризующиеся разными методами защиты.

Четыре уровня контроля отсутствия НДВ определяют, какие грифованные документы может обрабатывать информационная система.

Подробнее тут: Звезда по имени Linux: почему «военные» ОС прочнее

МЕТОДИЧЕСКИЙ ДОКУМЕНТ МЕРЫ ЗАЩИТЫ ИНФОРМАЦИИ В ГОСУДАРСТВЕННЫХ ИНФОРМАЦИОННЫХ СИСТЕМАХ

(Утвержден ФСТЭК России 11 февраля 2014 г.)

Уровень значимости информации определяется степенью возможного ущерба для обладателя информации (заказчика) и/или оператора от

нарушения конфиденциальности, целостности или доступности информации:

УЗ = [(конфиденциальность, степень ущерба) (целостность, степень ущерба) (доступность, степень ущерба)],

где степень возможного ущерба определяется обладателем информации (заказчиком) и (или) оператором самостоятельно экспертным или иными методами и может быть:

- высокой, если в результате нарушения одного из свойств безопасности информации (конфиденциальности, целостности, доступности) возможны существенные негативные последствия в социальной, политической, международной, экономической, финансовой или иных областях деятельности и/или информационная система и/или оператор (обладатель информации) не могут выполнять возложенные на них функции;

- средней, если в результате нарушения одного из свойств безопасности информации (конфиденциальности, целостности, доступности) возможны умеренные негативные последствия в социальной, политической, международной, экономической, финансовой или иных областях деятельности и/или информационная система и/или оператор (обладатель информации) не могут выполнять хотя бы одну из возложенных на них функций;

- низкой, если в результате нарушения одного из свойств безопасности информации (конфиденциальности, целостности, доступности) возможны незначительные негативные последствия в социальной, политической, международной, экономической, финансовой или иных областях деятельности и/или информационная система и/или оператор (обладатель информации) могут выполнять возложенные на них функции с недостаточной эффективностью или выполнение функций возможно только с привлечением дополнительных сил и средств.

Руководящий документ Защита от несанкционированного доступа к информации

Руководящий документ Защита от несанкционированного доступа к информации(Утверждено решением председателя Государственной технической комиссии при Президенте Российской Федерации от 4 июня 1999 г. № 114)

Устанавливается четыре уровня контроля отсутствия недекларированных возможностей. Каждый уровень характеризуется определенной минимальной совокупностью требований.

Для ПО, используемого при защите информации, отнесенной к государственной тайне, должен быть обеспечен уровень контроля не ниже третьего.

- Самый высокий уровень контроля — первый, достаточен для ПО, используемого при защите информации с грифом «ОВ».

- Второй уровень контроля достаточен для ПО, используемого при защите информации с грифом «CC».

- Третий уровень контроля достаточен для ПО, используемого при защите информации с грифом «C».

- Самый низкий уровень контроля — четвертый, достаточен для ПО, используемого при защите конфиденциальной информации

Семь классов защищённости от НСД собраны в четыре группы, характеризующиеся разными методами защиты.

Четыре уровня контроля отсутствия НДВ определяют, какие грифованные документы может обрабатывать информационная система.

Подробнее тут: Звезда по имени Linux: почему «военные» ОС прочнее

2. Зависимость от иностранного поставщика

2.1. Возможность ограничения поставки из-за санкций

пример

«Обама приказал отключить в Крыму Windows, Skype и Gmail»

При реализации такого сценария для всей России, перестанут работать банки, магазины, сотовая связь и пр. («Падение ретрансляторов» по Винжу)

Имеются прецеденты, когда, например, ПК с ОС MS Windows выключались по требованию производителя (Югославия перед началом конфликта с НАТО), выполняли определённые команды вне зависимости от желаний пользователя ПК (принудительное обновление ПО по команде Microsoft, даже если пользователь ПК запретил какие-либо обновления). Последний случай, говорит о том, что в случае необходимости любой ПК под управлением ОС Windows может выполнить обновление и запуск любой программы, присланной из Microsoft. В случае необходимости это может быть программа удаления всех данных, блокировка системы, поиск нужных документов и т.п.

[источник]

«Обама приказал отключить в Крыму Windows, Skype и Gmail»

При реализации такого сценария для всей России, перестанут работать банки, магазины, сотовая связь и пр. («Падение ретрансляторов» по Винжу)

Имеются прецеденты, когда, например, ПК с ОС MS Windows выключались по требованию производителя (Югославия перед началом конфликта с НАТО), выполняли определённые команды вне зависимости от желаний пользователя ПК (принудительное обновление ПО по команде Microsoft, даже если пользователь ПК запретил какие-либо обновления). Последний случай, говорит о том, что в случае необходимости любой ПК под управлением ОС Windows может выполнить обновление и запуск любой программы, присланной из Microsoft. В случае необходимости это может быть программа удаления всех данных, блокировка системы, поиск нужных документов и т.п.

[источник]

2.2. Дополнительные значительные затраты помимо первоначального приобретения лицензий на ПО на обновление и сервис, а так же из-за скачка курса доллара.

2.3. Изменение условий использования в одностороннем порядке, например, скачивание обновлений без ведома пользователя.

Пример

Об обновлении Windows 10 без согласования с пользователем.

Windows 10 auto updates are a necessary evil

На Microsoft обрушился шквал критики из-за слежки Windows 10 за пользователями

Обсуждение на Hacker News

С сегодняшнего дня прекращена поддержка Windows XP

Китай отказался от Windows 8 в государственных структурах

Об обновлении Windows 10 без согласования с пользователем.

Windows 10 auto updates are a necessary evil

На Microsoft обрушился шквал критики из-за слежки Windows 10 за пользователями

Обсуждение на Hacker News

С сегодняшнего дня прекращена поддержка Windows XP

Китай отказался от Windows 8 в государственных структурах

3. Дыры

неужели вы используете JAVA в системах безопасности?

Распределение уязвимостей в кибератаках на приложения [Vulnerabilities and zero-days]

«Злоумышленники выбирают JAVA!»

«Взлом генератора случайных чисел JAVA»

Из свеженького:

«Обнаружена уязвимость 0-day в JAVA»

Понятно, что можно следить и все вовремя обновлять. Но не всегда производитель ПО работает оперативно, а во время санкций могут и прекратить обновлять продукт.

Производитель часто бывает диктатором, и не всегда великодушным: «Действия Oracle — это нейтронная бомба в лагерь Open Source»

С Open Source тоже не все так радужно насчет дыр (Heartbleed и заблуждения о Open Source), но в стратегической перспективе открытый софт имеет преимущества.

А тем временем в России

Система телевизионного наблюдения «ТОБОЛ-ТВ», разработанная АО «ФЦНИВТ «СНПО «Элерон» (корпорация «Росатом», Москва) использует JAVA в качестве среды выполнения.

Распределение уязвимостей в кибератаках на приложения [Vulnerabilities and zero-days]

«Злоумышленники выбирают JAVA!»

«Взлом генератора случайных чисел JAVA»

Из свеженького:

«Обнаружена уязвимость 0-day в JAVA»

Понятно, что можно следить и все вовремя обновлять. Но не всегда производитель ПО работает оперативно, а во время санкций могут и прекратить обновлять продукт.

Производитель часто бывает диктатором, и не всегда великодушным: «Действия Oracle — это нейтронная бомба в лагерь Open Source»

С Open Source тоже не все так радужно насчет дыр (Heartbleed и заблуждения о Open Source), но в стратегической перспективе открытый софт имеет преимущества.

А тем временем в России

Система телевизионного наблюдения «ТОБОЛ-ТВ», разработанная АО «ФЦНИВТ «СНПО «Элерон» (корпорация «Росатом», Москва) использует JAVA в качестве среды выполнения.

«И эти люди запрещают мне ковыряться в носу?»

Некоторые ведомства, такие как МО, МВД, ФСИН и т.п. декларируют, что их системы не имеют прямого выхода в Интернет. При этом возникает угроза появление новых уязвимостей при обновлении системного ПО или установки драйвера принтера. Стоит так же иметь ввиду человеческий фактор: часто пользователи втихаря от начальства устанавливают игры и USB-модемы для доступа в Интернет.

Знакомый моего знакомого подсказал, что «в США есть директива о категорическом запрете на использование ПО в государственных органах (особенно Госдепе), которое разработано за пределами стран-членов НАТО.» Из-за этого у знакомого сорвался крупный контракт.

Понятное дело, что пока динозавру отгрызли хвост, сигнал по реликтовой нервной системе идет долго, но, возможно, пора бы ввести симметричный ответ.

Что мы имеем в реальности?

Уязвимости корпоративной инфраструктуры

Статистика уязвимостей корпоративных информационных систем (2013 год). Positive Technologies

Полный отчет (PDF)

Недостатки защиты сетевого периметра

Недостатки защиты внутренней сети

Недостатки осведомленности сотрудников в вопросах информационной безопасности

Недостатки защиты сетевого периметра

- В 9 из 10 систем любой внешний нарушитель, действующий со стороны сети Интернет, способен получить доступ к узлам внутренней сети. При этом в 55% случаев внешний злоумышленник может развить атаку и получить полный контроль над всей инфраструктурой компании.

- В среднем для преодоления сетевого периметра внешнему атакующему требуется осуществить эксплуатацию двух различных уязвимостей, при этом для проведения атаки в 82% случаев достаточно иметь среднюю или низкую квалификацию.

- В 40% случаев вектор проникновения во внутреннюю сеть основывается на слабости парольной защиты. Так же, как и в предыдущие два года, данная уязвимость является самой распространенной, она была обнаружена на сетевом периметре 82% исследованных систем, причем в каждой из этих систем словарные пароли присутствовали в том числе и в веб-приложениях. В 67% компаний словарные пароли использовались для привилегированных учетных записей.

- В каждой третьей системе доступ во внутреннюю сеть осуществляется через уязвимости веб-приложений. Так, уязвимости типа «Загрузка произвольных файлов» и «Внедрение операторов SQL» встречаются в 55% систем. В целом уязвимости веб-приложений были обнаружены в 93% исследованных систем. Общий уровень защищенности в этой области остается крайне низким, как это было и в предыдущие два года.

- По сравнению с 2011–2012 гг. средний уровень защищенности сетевого периметра понизился. На 17% выросла доля систем, где оказалось возможным получение доступа во внутреннюю сеть (с 74 до 91%). Для проведения атак внешнему злоумышленнику теперь требуется более низкая квалификация, преодоление периметра в среднем требует эксплуатации меньшего количества уязвимостей (2 против 3 в предыдущие два года). Сложившаяся картина свидетельствует о том, что используемые защитные меры развиваются медленнее современных методов атак и не могут обеспечить достаточно высокий уровень безопасности. Так, например, существенно возросла (с 10 до 64%) доля систем, где не установлены актуальные обновления безопасности на узлах сетевого периметра.

Недостатки защиты внутренней сети

- Во всех исследованных системах непривилегированный внутренний нарушитель, находящийся в пользовательском сегменте сети, может так или иначе расширить свои привилегиии получить несанкционированный доступ к критически важным ресурсам. При этом в 71% случаев внутренний нарушитель может получить полный контроль над всей информационной инфраструктурой организации.

- Только в 17% случаев внутренний атакующий должен обладать высокой квалификацией для получения доступа к критическим ресурсам, тогда как в половине всех исследованных систем успешные атаки возможны со стороны любого неквалифицированного пользователя внутренней сети. В среднем при наличии доступа во внутреннюю сеть для контроля над критическими ресурсами злоумышленнику требуется эксплуатация 5 различных уязвимостей.

- Наиболее распространенной уязвимостью ресурсов внутренней сети по-прежнему является использование слабых паролей, которые встречаются в 92% систем. Следующие по распространенности — недостатки фильтрации и защиты служебных протоколов (ARP, STP, CDP и др.), приводящие к перехвату и перенаправлению трафика, и хранение важных данных в открытом виде. Эти уязвимости обнаружены в 67% систем.

- Уровень защищенности внутренних сетей понизился по сравнению с 2011–2012 гг. Получение полного контроля над важными ресурсами из внутренней сети теперь оказалось возможным для 100% рассмотренных систем, тогда как ранее подобный результат был получен в 84% случаев. Как и для атак со стороны внешнего злоумышленника, снизилось среднее количество уязвимостей, эксплуатация которых необходима для успешной атаки, — с 7 до 5. Требуемая квалификация злоумышленника также понизилась: для 50% атак достаточно низкой квалификации, тогда как ранее такая квалификация была достаточной для 40% атак. В целом, несмотря на некоторые улучшения в отдельных областях (повысился, к примеру, уровень антивирусной защиты), применяемых мер защиты недостаточно для противодействия современным атакам.

Недостатки осведомленности сотрудников в вопросах информационной безопасности

- В 66% случаев в результате оценки осведомленности пользователей в вопросах информационной безопасности были обнаружены те или иные недостатки. В каждой третьей системе уровень осведомленности пользователей был оценен как низкий, в этих системах свыше 20% адресатов рассылки, эмулирующей фишинг, перешли по предложенным ссылкам и запустили предложенный файл или ввели свои учетные данные.

- В среднем каждый десятый пользователь осуществлял переход по предлагаемой ссылке, при этом 3% пользователей попытались вступить в диалог, а 4% испытуемых загрузили исполняемые файлы либо ввели свои учетные данные в предлагаемой форме аутентификации.

- Уровень осведомленности сотрудников в вопросах информационной безопасности повысился. В 2013 году в каждой третьей системе уровень осведомленности был оценен как приемлемый.

Промышленные системы управления

Всего в рамках исследования выявлена 691 уязвимость в компонентах АСУ ТП. Заметен резкий рост после 2009 года: за три следующих года (2010—2012) число обнаруженных уязвимостей АСУ ТП выросло в 20 раз (c 9 до 192). После этого среднегодовое количество выявляемых уязвимостей стабилизировалось (181 в 2014 году).

Исследование: уязвимости промышленных систем управления в 2014 году

- Каждая пятая уязвимость устраняется дольше месяца

- 50% уязвимостей позволяют хакеру запустить выполнение кода

- Четверть уязвимостей связана с отсутствием необходимых обновлений безопасности

- Уязвимы 50% опубликованных в глобальной сети систем из России

Безопасность промышленных систем в цифрах (2012, PDF)

Объекты критической инфраструктуры

Основные результаты исследования Symantec 2011 года (все печально):

[Источник]

- Объекты критической инфраструктуры являются объектами атак. Представители 1 из 13 объектов критической инфраструктуры РФ подозревают, что стали жертвой кибератак, совершенных с определенной целью, а на каждом сотом предприятии абсолютно уверены в этом.

- Российские предприятия рассчитывают скорее на свои силы, чем на государственные программы по защите объектов критической инфраструктуры. Отношение предприятий к этим программам скорее скептическое (об этом заявили 35% респондентов). Тем не менее, российские объекты критической инфраструктуры, хоть и в меньшей степени, чем в среднем в мире, но готовы сотрудничать с государством (большинство компаний высказалось по этому поводу нейтрально либо положительно)

- Потенциал для повышения степени готовности предприятий. Данные исследования показывают:

- 20% объектов критической инфраструктуры РФ не реагируют должным образом на инциденты информационной безопасности;

- 26% объектов критической инфраструктуры не применяют достаточных мер для контроля доступа к инфраструктуре на основании учетных данных;

- 30% объектов критической инфраструктуры не имеют плана аварийного восстановления информационных систем, либо он находится в низкой степени готовности;

- 30% объектов критической инфраструктуры не применяют достаточных мер по обеспечению безопасности веб-сайтов;

- 33% объектов критической инфраструктуры не осуществляют должным образом мониторинг информационной безопасности;

- 34% объектов критической инфраструктуры не применяют достаточных мер по защите сети;

- Исполнительное руководство 35% объектов критической инфраструктуры не осознает важности угроз информационной безопасности в достаточной мере;

- 37% объектов критической инфраструктуры не применяют достаточных мер по обеспечению безопасности электронных сообщений;

- На 39% объектов критической инфраструктуры не проводятся на достаточном уровне тренинги по безопасности;

- 45% объектов критической инфраструктуры не проводят на достаточном уровне аудит безопасности;

- Более половины (51%) объектов критической инфраструктуры не применяют либо применяют недостаточные меры по защите конечных точек (рабочих компьютеров пользователей, серверов, терминалов и т.п.), то есть более половины предприятий не защищены.

- Системы мониторинга инцидентов информационной безопасности и контроля утечек информации нуждаются в совершенствовании. Исследование показало недостаточный уровень осведомленности и контроля в области информационной безопасности: треть респондентов не уверены в том, были их информационные системы атакованы или нет. Большинство предприятий, чьи системы были атакованы, не могут определенно сказать, были эти атаки успешны или нет. К тому же, треть респондентов не могут определенно сказать, готовы они противостоять кибератакам или нет.

- В сравнении с уровнем обеспечения информационной безопасности в мире Россия пока несколько отстает. Индекс защищенности, основанный на статусе по различным мерам обеспечения безопасности составляет в среднем -7% против +25% в мире. Собственная оценка готовности предприятий к атакам также ниже общемировой — готовы противостоять кибератакам в России только 41%, против 70% в среднем в мире.

[Источник]

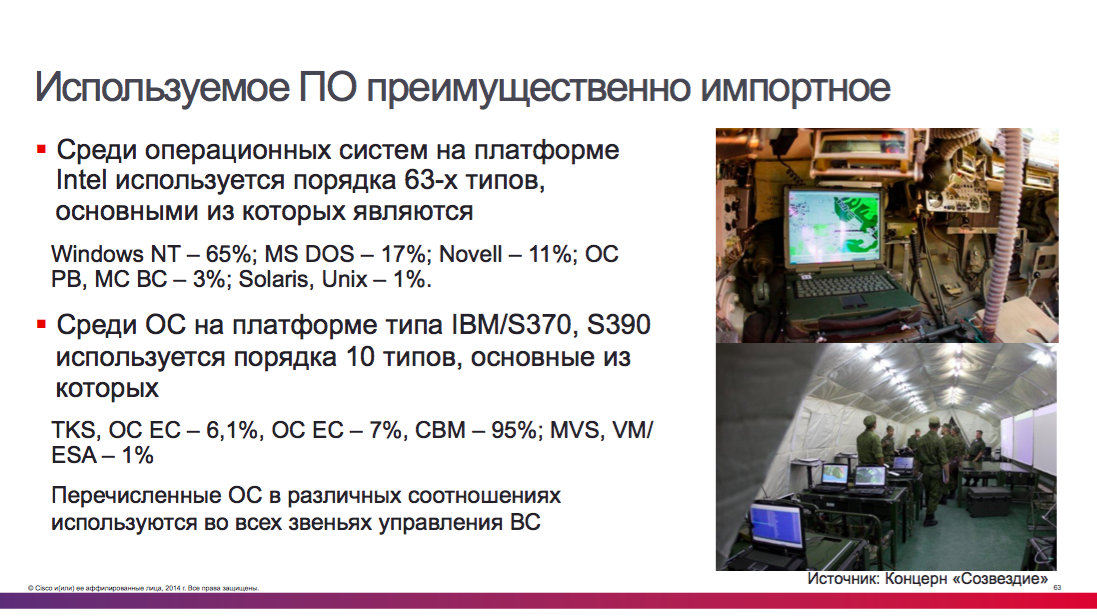

Военные структуры

Переходим на Линукс?

Если говорить про контроль на отсутствии НДВ по уровням 3 и ниже, предполагающих анализ исходных кодов, то получить его для закрытого софта формально не возможно. Система на базе Windows обычно не имеют уровня контроля ниже 4.

Не смотря на то, что некоторые системы на базе Windows и JAVA прошли сертификацию ФСТЭК (причем только для защиты персональных данных, они не подходят для работы с информации с грифом «С», «СС», «ОВ»), использование их в государственных структура и системообразующих предприятиях может быть рискованным в нынешних геополитических и экономических условиях. (См. пример с Крымом выше).

Разговоры про замену Windows на Linux в гос.структурах

Что русскому хорошо, то немцу смерть: Муниципалитет Мюнхена избавится от Linux на рабочих станциях

Берем пример с МКС

МКС переходит на LinuxКит Чувала (Keith Chuvala), сотрудник United Space Alliance и глава подразделения, ответственного за ноутбуки и сети на МКС, на днях рассказал, почему NASA решила перевести все компьютеры на МКС на Linux:

«Мы перенесли ключевые функции с Windows на Linux, потому что нуждались в стабильной и надежной операционной системе, той, которая позволила бы нам получить полный контроль. И если бы нам нужно было что-то исправить, настроить или адаптировать — мы могли это сделать.»

Какие варианты?

Базовый вариант — брать ванильное ядро Линукс, самому собирать на нем системы специального назначения.

Дистрибутив Альт Линукс получил сертификат ФСТЭК

Обзор Astra Linux Common Edition 1.10

Astra Linux имеет две редакции Common Edition и Special Edition. Последняя как раз для критических объектов.

Некоторые примеры потенциально уязвимых закупок

Поставка «Развертывание средств видеонаблюдения на объектах Минобороны России (по спецификации)» для нужд Министерства обороны Российской Федерации (заказ 0173100000814000723). Используется Windows.

Стоимость 575 105 938 рублей.

Несмотря на то, что ПАК работает на Linux, АРМ оператора использует Windows, что является критическим компонентом. См. стр. 6 “Изменений в Извещение и Документацию об электронном аукционе на поставку «Развертывания средств видеонаблюдения на объектах Минобороны России (по спецификации)».

Оказание услуг по монтажу и пуско-наладке в холостую автономного поста видео и тепловизионного наблюдения «Видеолокатор-Дозор» для Войсковой части 2148 (закупка №0373100125315000033). Используется Windows.

Стоимость 2 000 000 рублей.

Монтаж системы видеонаблюдения «Видеолокатор — Рубеж» (Закупка №0306100000215000201) для «Пограничного управления Федеральной службы безопасности Российской Федерации по Республике Карелия». Используется Windows.

Стоимость 12 424 687 рублей.

Поставка интегрированной системы безопасности (комплект на периметр длиной 1200 метров) для ФСИН России. (Закупка №0373100065014000126). Используется Windows.

Поставка интегрированной системы безопасности (комплект на периметр длиной 1200 метров) для ФСИН России. (Закупка №0373100065014000126). Используется Windows.Стоимость 98 270 819 рублей.

Поставка оборудования для системы видеонаблюдения и охраны для ФСИН по Красноярскому краю (закупка №0319100023215000049 ). Используется Windows.

Стоимость 1 363 119 рублей.

Поставка аппаратуры для систем видеонаблюдения для нужд федерального казенного учреждения «Исправительная колония № 1 Управления Федеральной службы исполнения наказаний по Костромской области». (Закупка №0341100008615000244). Используется Windows.

Стоимость 374 081 рублей.

Выполнение комплекса работ (разработка рабочей документации, строительно-монтажные работы, пуско-наладочные работы) по внедрению системы видеонаблюдения для Смоленской АЭС. Используется иностранное ПО «CMS» и Используется Windows.

Модернизация системы видеонаблюдения на Малой спортивной арене для нужд АО «Лужники» (закупка № 31502412367). Используется Windows и система видеонаблюдения компании Milestone, Дания.

Модернизация системы видеонаблюдения на Малой спортивной арене для нужд АО «Лужники» (закупка № 31502412367). Используется Windows и система видеонаблюдения компании Milestone, Дания.Стоимость 12 000 000 рублей.

Выполнение строительно-монтажных и пуско-наладочных работ по оснащению системой единой цифровой радиосвязи объектов транспортной инфраструктуры и постов управления транспортной безопасностью Линии 1, Линии 2 и электродепо «Северное» ГУП «Петербургский метрополитен» в рамках реализации Комплексной программы обеспечения безопасности населения на транспорте для нужд Санкт-Петербурга (закупка №0172200002514000087). Используется Windows.

Выполнение строительно-монтажных и пуско-наладочных работ по оснащению системой единой цифровой радиосвязи объектов транспортной инфраструктуры и постов управления транспортной безопасностью Линии 1, Линии 2 и электродепо «Северное» ГУП «Петербургский метрополитен» в рамках реализации Комплексной программы обеспечения безопасности населения на транспорте для нужд Санкт-Петербурга (закупка №0172200002514000087). Используется Windows.Стоимость 197 106 801 рублей.

Выполнение работ по устройству инженерно-технических систем обеспечения транспортной безопасности наиболее уязвимых объектах транспортной инфраструктуры на автомобильной дороге М-29 «Кавказ» (закупка №0318100043415000069). Используется Windows.

Стоимость 139 164 194 рублей.

Открытый конкурс на право заключения Договора на выполнение работ по устройству инженерно-технических систем обеспечения безопасности на наиболее уязвимых объектах транспортной инфраструктуры на автомобильной дороге Государственной компании «Автодор» М-4 «Дон» – от Москвы через Воронеж, Ростов-на-Дону, Краснодар до Новороссийска «Мост через реку Дон км 1061+569 (левый, правый)» (№31502313606). Используется Windows.

Сравнительная таблица систем безопасности отечественной разработки

| Товарный знак | Разработчик | Серверная ОС | Клиентская ОС | Веб-интерфейс | Ссылки на ПО / источник |

|---|---|---|---|---|---|

| AxxonNext | ITV | Windows | Windows | JAVA | источник |

| Domination | Випакс | Linux | Windows | HTML | источник |

| Macroscop | Macroscop | Windows | Windows | HTML | источник |

| Orwell 2k | «ЭЛВИС-НеоТек (РОСНАНО)» |

Windows | Windows | нет | источник |

| SecurOS | ISS | Windows | Windows | JAVA | источник |

| TRASSIR | DSSL | Linux | Windows, MacOS | нет | источник |

| Интеллект | ITV | Windows | Windows | JAVA | источник |

| Синергет | Стилсофт | Windows | Windows | нет | источник |

| Смотритель | Синезис | Linux | Linux, Windows | HTML | источник |

| ТОБОЛ-ТВ | «Элерон (Росатом)» |

JAVA | JAVA | нет | источник |

Вывод

- Windows, JAVA и другое системное ПО недопустимо использовать в контурах систем безопасности

- 90% отечественных разработчиков программных продуктов в области безопасности делают наоборот

- При наличии свободного ПО, это проблему решить легче, чем зависеть от элементной аппаратной базы

Доп. материалы:

Звезда по имени Linux: почему «военные» ОС прочнее 10 мая 2011

Документ, который ждали 25 мая 2015

Защита АСУ ТП в России: исследуем новые требования ФСТЭК 11 ноября 2014

Криптографию — ФСТЭКу! 5 июня 2014

Краудсорсинг при разработке государственных стандартов 20 мая 2013

Защита в виртуальной среде: чеклист угроз 15 марта 2012

Дистрибутив Альт Линукс получил сертификат ФСТЭК 21 апреля 2011

Размышления о государственной сертификации антивирусов 14 апреля 2011

Обзор Astra Linux Common Edition 1.10 16 февраля 2015

Astra Linux Special Edition