Для инструмента, который должен обеспечивать анонимность пользователя в сети, Tor удивительно «прозрачен». Как известно, c помощью Tor пользователи могут сохранять анонимность в интернете при посещении сайтов, ведении блогов, отправке мгновенных и почтовых сообщений, а также при работе с другими приложениями, использующими протокол TCP. Анонимизация трафика обеспечивается за счёт использования распределённой сети серверов — узлов. Технология Tor также обеспечивает защиту от механизмов анализа трафика, которые ставят под угрозу не только приватность в интернете, но также конфиденциальность коммерческих тайн, деловых контактов и тайну связи в целом.

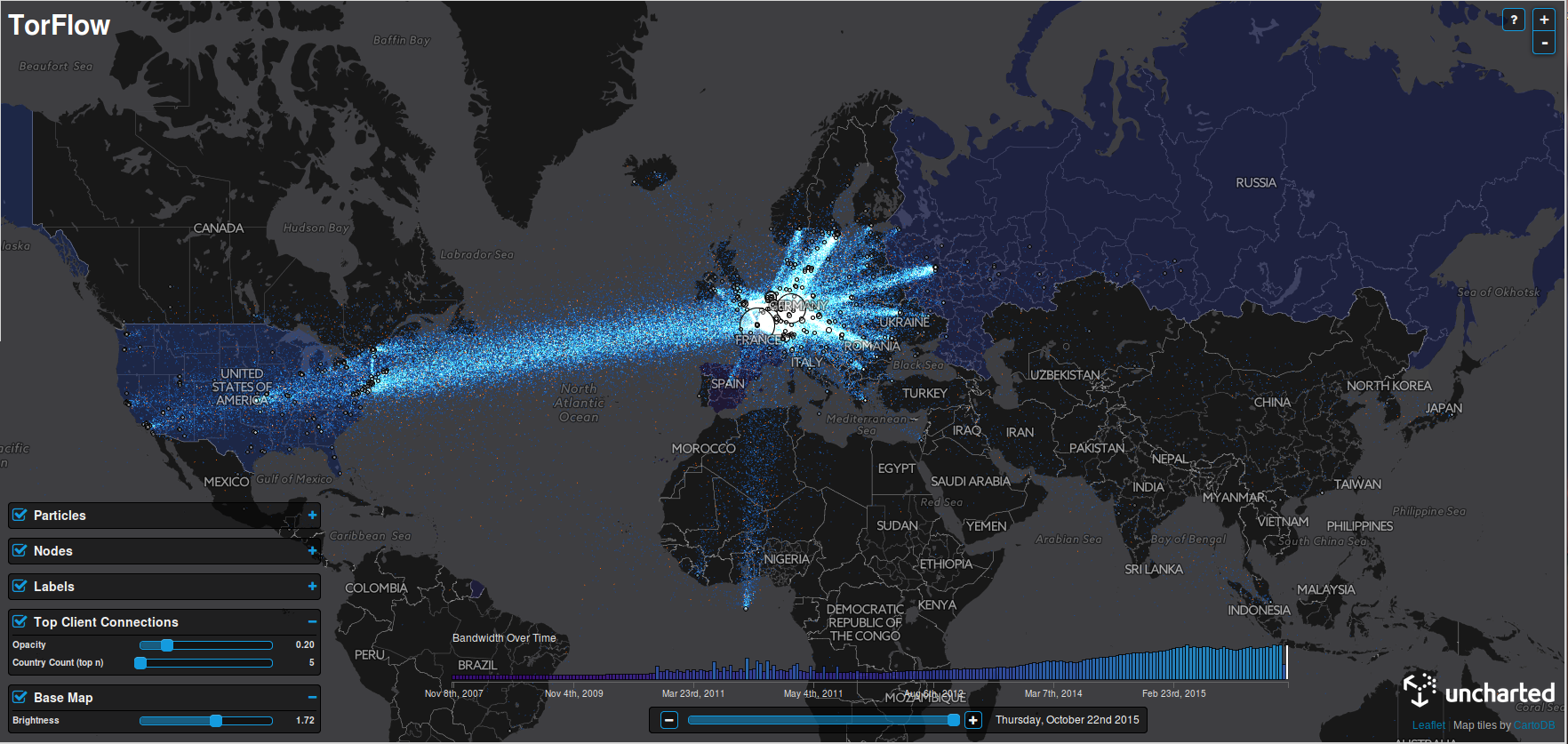

Компания, которая занимается визуализацией данных, сейчас собрала доступную в Сети информацию о размещении узлов Tor, обслуживающих серверах, пропускной способности некоторых сетей и дата-центров, задействованных в системе Tor. Эту информацию визуализировали и представили в доступном для понимания виде.

Проект получил название TorFlow, а подготовлен он при помощи Uncharted. Специалисты компании картировали ноды сети и движения данных, основанные на IP-адресах и работе «буферных» серверов, обеспечивающих анонимность пользователей. «Основная задача Tor — обеспечить анонимность участников», — говорит Дэвид Схрон (David Schroh), один из участников проекта. «Визуализируя это, вы можете видеть паттерны, которые не ожидали увидеть».

Кстати, несмотря на то, что в США расположено 1300 из 6000 нод Tor, больше всего хабов на карте мы видим в Германии, Франции, Нидерландах и Великобритании. TorFlow показывает хабы Tor в самых неожиданных местах, включая Ливию и Либерию. Карта показывает рост сети за последние 8 лет — развитие происходило путем расширения с Запада на Восток. TorFlow в основном предназначен для отображения работы инфраструктуры Tor, но здесь есть и дополнительная информация, включая количество пользователей в отдельно взятой стране. Для того, чтобы просмотреть такие данные, нужно кликнуть на очертания страны на карте.

Сама визуализация доступна здесь.