Один из наиболее популярных менеджеров паролей, LastPass, несколько раз испытывал проблемы с безопасностью. К примеру, сервис взломали летом 2015 года, после чего пользователям пришлось менять свои данные для доступа к LastPass. В ноябре прошлого же года специалисты по информационной безопасности обнаружили у сервиса ряд багов, позволявших злоумышленникам получить доступ к учетным данным пользователей.

Теперь же обнаружилось, что и двухфакторная защита сервиса не спасает, если злоумышленник будет использовать простейшую фишинговую атаку. Специалист по информационной безопаности Шон Кессиди, обнаруживший уязвимость, придумал и название для нее — «LostPass». Для того, чтобы продемонстрировать уязвимость, специалист создал специальный инструмент.

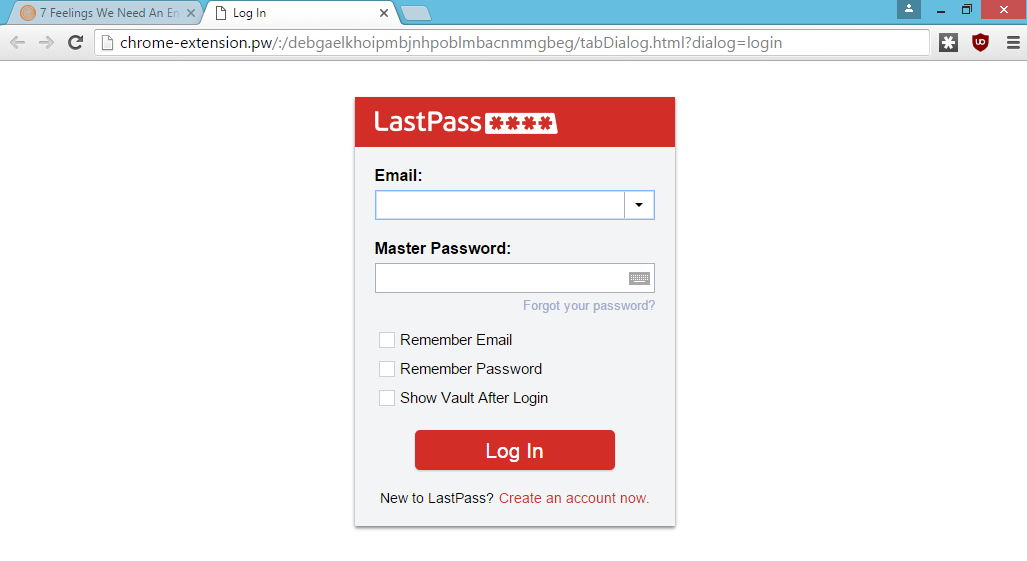

Все дело в том, что LastPass при определенных условиях показывает пользователю уведомление о том, что сессия истекла и необходимо снова залогиниться. Если злоумышленник будет использовать на определенного рода ресурсах поддельные уведомления, двухфакторная аутентификация пользователю не поможет — его аккаунт будет скомпрометирован. Поддельная форма, выглядящая так же, как и обычная форма для ввода учетных данных LastPass, может обмануть многих, тем более, что и адрес у нее будет схож с техническим url сервиса.

В результате атакующий без проблем сможет верифицировать полученные данные, а в некоторых случаях — запросить код двухфакторной аутентификации, используя LastPass API. Интересно, что работает все это только в браузере Chrome. В других браузерах используется несколько иной способ вывода уведомлений сервиса.

По словам Кессиди, он уже обратился к разработчикам сервиса, и получил от них ответ о том, что это не уязвимость, а фишинг. По мнению специалиста, если представители компании не изменят принцип вывода уведомлений в Chrome, пользователи LastPass будут подвергаться опасности. Для того, чтобы не утерять свои данные, Кессиди советует использовать ввод данных на странице сервиса. Кроме того, хорошим выходом является аутентификация через приложение.