8 марта 2016 года в 9:04 GMT центр сертификации Let's Encrypt выдал миллионный TLS-сертификат.

Let's Encrypt – некоммерческая инициатива организации Mozilla и Фонда электронных рубежей (EFF), созданная на благо сообщества. Владелец любого домена может получить здесь сертификат TLS совершенно бесплатно и очень просто его установить (пошаговая инструкция на Хабре). Закрытое бета-тестирование началось 12 сентября 2015 года, а с 3 декабря сертификаты выдают всем желающим без предварительной регистрации и инвайтов.

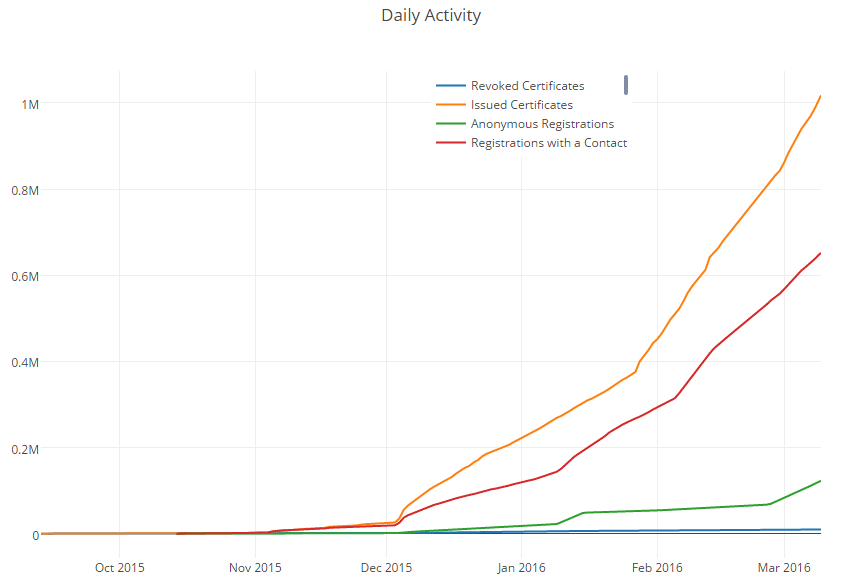

Это потрясающий успех проекта: для выдачи миллиона сертификатов понадобилось всего 3 месяца и 5 дней.

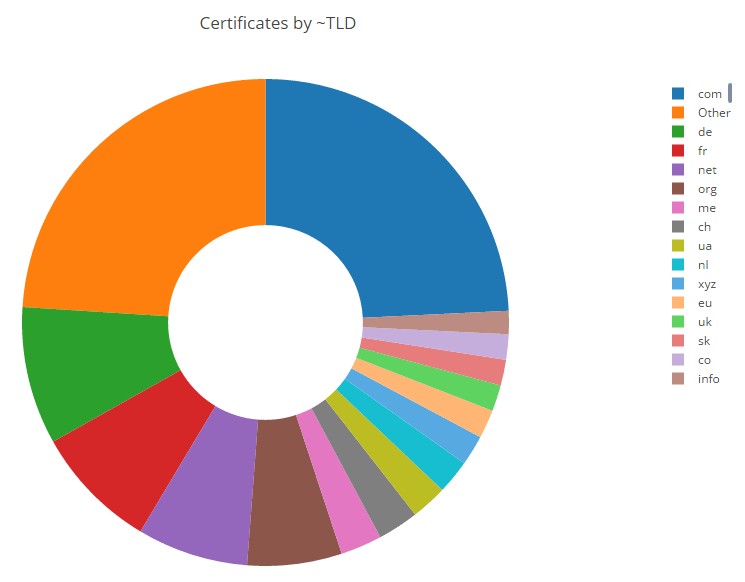

Поскольку один сертификат может действовать для нескольких доменов, миллион выданных сертификатов на самом деле покрывают 2,5 миллиона доменных имён. Из них более 90% раньше не были доступны по HTTPS, сообщает статистику EFF.

EFF выступает за полное шифрование трафика по HTTPS и отмечает, что препятствием этому раньше была стоимость сертификатов и бюрократическая процедура получения. Из-за этого многие не решались переходить на HTTPS даже после того, как стала очевидной необходимость включения HTTPS по умолчанию.

Сертификаты Let's Encrypt бесплатны, и здесь решены многие бюрократические проблемы, в том числе осуществляется автоматическая конфигурация и автоматическое продление сертификатов, так что время жизни сертификатов 90 дней не представляет особой проблемы.

Сооснователями Let's Encrypt являются Mozilla, Фонд электронных рубежей и Мичиганский университет. Значительную финансовую помощь при запуске проекта оказали Akamai и Cisco, спонсорами проекта выступили много других организаций.

Let's Encrypt продолжает работать в режиме бета-тестирования. Разработчиков приглашают принять участие в доработке серверного и клиентского софта.