Завершился первый день известного контеста Pwn2Own 2016, который проходит в Ванкувере. Соревнование представляет из себя площадку, на которой security-ресерчеры могут продемонстрировать свои эксплойты для различных продуктов, включая, веб-браузеры и плагины к ним. На этот раз система проведения Pwn2Own была несколько изменена и была введена система очков за успешные эксплуатации уязвимостей, а также в списке продуктов появилось известное ПО для виртуализации VMware Workstation.

Как не трудно догадаться, в случае с VMware Workstation участникам предлагается продемонстрировать успешный «побег» из виртуальной машины (VM escape) и запуская эксплойт на виртуальной машине, его код должен выполниться на хосте. Правилами регламентируется, что все запускаемое ПО, а также ОС, должны быть полностью обновлены (up-to-date).

Рис. Количество очков, которое начисляется за успешный взлом того или иного ПО.

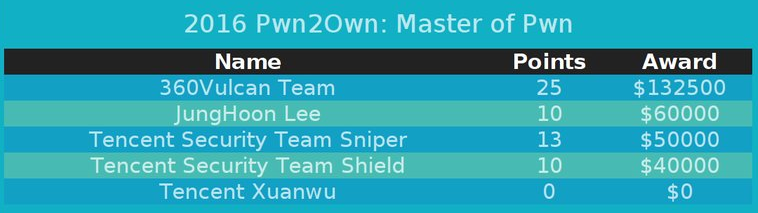

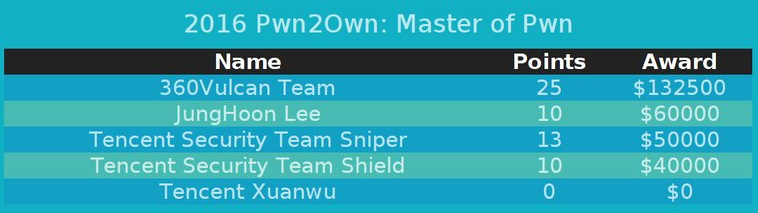

Система очков работает следующим образом. Например, участник два раза успешно продемонстрировал удаленное исполнение кода (RCE): один раз для Google Chrome с обходом sandbox, а второй для Microsoft Edge с обходом sandbox за счет получения максимальных прав SYSTEM. В таком случае ему будет начислено 10 + 3 + 10 + 5 = 28 очков. Участнику, набравшему наибольшее количество очков присуждается звание «Master of Pwn».

В этом году расценки за успешную эксплуатацию выглядели следующим образом (64-битные веб-браузеры up-to-date версий Microsoft Windows 10, Apple OS X El Capitan). Как и в прошлый раз, в числе плагинов не оказалось известного ПО Oracle Java. Кроме этого, из контеста были убраны такие веб-браузеры как Microsoft Internet Explorer 11 и Mozilla Firefox, а также плагин Adobe Reader.

Эксплойты должны свободно обходить используемые веб-браузерами и плагинами к ним механизмы противодействия эксплойтам Windows и OS X, такие как DEP и ASLR, а также sandboxing.

За первый день соревнований были успешно продемонстрированы эксплойты для Google Chrome, Flash Player на Edge с получением прав SYSTEM в Windows 10, а также Safari. Эксплойта для VMware Workstation продемонстрировано не было.

Правилами регламентируется, что демонстрируемые эксплойты должны использовать неизвестные 0day уязвимости, которые будут сообщены вендорам после их демонстрации. После выпуска соответствующих обновлений информация об уязвимостях может быть публично обнародована.

Как не трудно догадаться, в случае с VMware Workstation участникам предлагается продемонстрировать успешный «побег» из виртуальной машины (VM escape) и запуская эксплойт на виртуальной машине, его код должен выполниться на хосте. Правилами регламентируется, что все запускаемое ПО, а также ОС, должны быть полностью обновлены (up-to-date).

Рис. Количество очков, которое начисляется за успешный взлом того или иного ПО.

Система очков работает следующим образом. Например, участник два раза успешно продемонстрировал удаленное исполнение кода (RCE): один раз для Google Chrome с обходом sandbox, а второй для Microsoft Edge с обходом sandbox за счет получения максимальных прав SYSTEM. В таком случае ему будет начислено 10 + 3 + 10 + 5 = 28 очков. Участнику, набравшему наибольшее количество очков присуждается звание «Master of Pwn».

В этом году расценки за успешную эксплуатацию выглядели следующим образом (64-битные веб-браузеры up-to-date версий Microsoft Windows 10, Apple OS X El Capitan). Как и в прошлый раз, в числе плагинов не оказалось известного ПО Oracle Java. Кроме этого, из контеста были убраны такие веб-браузеры как Microsoft Internet Explorer 11 и Mozilla Firefox, а также плагин Adobe Reader.

- Google Chrome: $65,000.

- Microsoft Edge: $65,000.

- Adobe Flash на Edge: $60,000.

- Apple Safari: $50,000.

- Получение прав SYSTEM или root: $20,000.

- VMware Workstation escape: $75,000.

Эксплойты должны свободно обходить используемые веб-браузерами и плагинами к ним механизмы противодействия эксплойтам Windows и OS X, такие как DEP и ASLR, а также sandboxing.

A successful entry should be designed to leverage a vulnerability to modify the standard execution path of a program or process in order to allow the execution of arbitrary instructions. The entry is required to defeat the target's techniques designed to ensure the safe execution of code, such as Data Execution Prevention (DEP), Address Space Layout Randomization (ASLR) and application sandboxing. The resulting payload should be executing in an elevated context (for example, on Windows-based targets, Medium integrity level or higher).

За первый день соревнований были успешно продемонстрированы эксплойты для Google Chrome, Flash Player на Edge с получением прав SYSTEM в Windows 10, а также Safari. Эксплойта для VMware Workstation продемонстрировано не было.

Правилами регламентируется, что демонстрируемые эксплойты должны использовать неизвестные 0day уязвимости, которые будут сообщены вендорам после их демонстрации. После выпуска соответствующих обновлений информация об уязвимостях может быть публично обнародована.