В первой статье уже упоминались проблемы отсутствия мотивации у студентов. О попытке борьбы с ними и пойдет далее речь.

Наличие проблемы

Напомню основные проблемы, связанные с отсутствием мотивации обучающихся по специальностям ИБ:

- отсутствие содержательной связи между общими дисциплинами (в первую очередь, математикой для технических специальностей) и специальными, ввиду сложности согласования тем между кафедрами и максимальной унификации курсов для максимального количества специальностей, преподаваемых в ВУЗе;

- отсутствие мотивации учиться (я сталкивался со следующей мотивацией студентов: «откосить от армии», «найти мужа», «на что хватило денег»);

- отсутствие мотивации у преподавателей учить тех, кто не хочет учиться.

О том, что эта проблема носит системный характер, признанный на государственном уровне, говорит и наличие в «Основных направлениях научных исследований в области обеспечения информационной безопасности Российской Федерации» Совета безопасности РФ соответствующих разделов.

Перечень направлений

3. Проблемы кадрового обеспечения информационной безопасности Российской Федерации.

3.1. Общеметодологические проблемы кадрового обеспечения информационной безопасности и развития содержания профессионального образования в данной области.

3.1.3. Методологические проблемы использования современных информационных технологий для подготовки специалистов в области обеспечения информационной безопасности.

3.1.4. Проблемы научного и учебно-методического обеспечения системы непрерывной подготовки кадров в области обеспечения информационной безопасности.

3.2.1. Проблемы организационного обеспечения системы подготовки кадров в области информационной безопасности.

3.3. Проблемы технологического обеспечения подготовки кадров в области обеспечения информационной безопасности.

3.3.1. Проблемы совершенствования технологий и учебно-методического обеспечения процесса подготовки кадров в области обеспечения информационной безопасности.

3.3.2. Проблемы технического и программного обеспечения использования современных информационных технологий в образовательном процессе.

3.1. Общеметодологические проблемы кадрового обеспечения информационной безопасности и развития содержания профессионального образования в данной области.

3.1.3. Методологические проблемы использования современных информационных технологий для подготовки специалистов в области обеспечения информационной безопасности.

3.1.4. Проблемы научного и учебно-методического обеспечения системы непрерывной подготовки кадров в области обеспечения информационной безопасности.

3.2.1. Проблемы организационного обеспечения системы подготовки кадров в области информационной безопасности.

3.3. Проблемы технологического обеспечения подготовки кадров в области обеспечения информационной безопасности.

3.3.1. Проблемы совершенствования технологий и учебно-методического обеспечения процесса подготовки кадров в области обеспечения информационной безопасности.

3.3.2. Проблемы технического и программного обеспечения использования современных информационных технологий в образовательном процессе.

Постановка задачи

В идеальном случае, для решения упомянутых проблем, необходимо создавать систему мотивации, включающую в себя, государственную политику, систему образования, патриотическое воспитание и, самое главное, серьезное финансирование всех этих вопросов. Именно по такому пути и ради упомянутых денег идут, те, кто выступают по телевидению, на различных совещаниях и общественных советах.

Мы же (с одним из преподавателей кафедры) попробовали решить эту проблему своими силами и с минимальными временными и финансовыми затратами. Естественно, что в условиях отдельной учебной группы, в отдельно взятый промежуток времени, без упомянутой подготовки и среды, да еще и студентов 4-5 курсов, которые уже тщательно демотивированы окружающим их идеологическим и учебным вакуумом, кажется, что уже невозможно заинтересовать студентов темой по информационной безопасности, сделать так, чтобы она им была интересна, они желали учить и учиться.

Совместными усилиями, как нам кажется, удалось решить поставленную задачу, удалось найти форму проведения занятий, побуждающую к дальнейшему изучению как специальных, так и общих дисциплин.

Отказ от рассмотрения всех педагогических (дидактических) методик и технологий

В процессе подбора образовательной (дидактической) технологии было рассмотрено огромное количество соответствующей литературы. Кроме этого, само это рассмотрение по сути началось задолго до возникновения задачи и длилось, пожалуй, пару лет (как минимум).

В настоящей статье не будет рассмотрен сам процесс изучения, подбора, и собственно выбора дидактических технологий, не будет и их обзора. Ситуация с обобщением этой темы является отдельной серьезной проблемой и этому будет посвящена отдельная статья о разработке методического сегмента образовательной программы по ИБ.

Подход

В качестве педагогического приема была выбрана совокупность игровой, ролевой и проблемной дидактических технологий, способных выступить в качестве мотивирующего фактора при преподавании ИБ в имеющихся условиях окружающей «среды». Дисциплина на которой планировалось отработать прием – «Управление ИБ в организации». Необходимо было разработать модель, какого-то уровня абстракции, которая бы:

- была интересна как игра;

- в ней мог бы принимать участие коллектив размером с учебную группу;

- длительность игры не должна превышать длительности учебной пары (а лучше – ее половины),

- информационно-учебная содержательность игры должна соответствовать существующим нормативным документам по информационной безопасности;

- занятие должно быть максимально визуализировано, чтобы с одной стороны задействовать наиболее развитые у студентов системы получения информации, а с другой стороны, чтобы осветить вопрос максимально объемно, комплексно.

При этом наши навыки программирования практически равны нулю, заказ невозможен – из-за отсутствия финансирования такой экспериментальной деятельности (или сложен и длителен в условиях нашей грантовой системы).

В качестве инструментов в наличии имелись: компьютер со стандартным офисным программным обеспечением и проектор.

Прототипы

Жизнь уже научила, что перед тем как изобрести велосипед, стоит оглядеться вокруг, поискать уже готовое решение. Компьютерных игр, погружающих игрока в мир информационной безопасности на рынке, имеется около 2-х десятков. Стоящих (Обзор) внимания – 2-3. Кроме, компьютерных, есть еще и реал квесты (Cicada 3301: секретное сообщество хакеров или просто игра? ), карточные игры (Карточная игра «Outsourcer» или «Локалка. Прерванный сон сисадмина») и другие формы игр.

Есть еще две игры (Plague Inc. и Bio Inc.), которые интересны с точки зрения построения игрового процесса – «атаки-защита», и которые натолкнули на принцип создания описываемого приема мотивации.

К сожалению, все эти игры (опуская вопросы авторских прав, наличия их в сети Интернет, невозможность их покупки из-за их относительной «старости» или сложности и длительности закупок государственной организацией) ориентированы на индивидуального игрока, по своей сложности и длительности прохождения не могут быть использованы в очных занятиях, хотя крайне желательны в качестве «домашнего задания» или «обязательного к прочтению/просмотру» элемента учебного процесса.

Игродел (содержательное моделирование)

В качестве средства моделирования был выбран MS Excel, в качестве объекта моделирования – информационная система небольшой организации (~9 рабочих станций и 1 сервер с виртуальными машинами), в качестве объекта исследования – моделирование угроз, построение и управление системой защиты информации в условиях финансовых ограничений. Для максимальной совместимости и использования на машинах с ограниченными правами скрипты было решено не использовать, все должно быть смоделировано штатными возможностями Excel (часть правил и ограничений в «Игре» связаны с этим, например, снижение или повышение стоимости атак или СЗИ пересчитываются даже по уже совершенных атаках и защитах, но т.к. «мир не совершенен», эти ограничения объясняются как «неизбежные физические законы игрового мира»).

Идея игры состояла в следующем: на информационные системы организации осуществляется атака (по заказу третьей стороны, выделяющей бюджет на атаку, задаваемый как часть будущей прибыли), служба ИБ осуществляет блокирование имеющихся угроз путем приобретения различных средств защиты информации. Обе стороны имеют свой бюджет, цель атакующего – «разорить» организацию, цель обороняющихся – этого не допустить. У организации есть какой-то бюджет, воровство которого ее «банкротит». Игра идет до исчерпания сторонами своих бюджетов, либо до «разорения» организации.

В качестве исходных данных были выбраны:

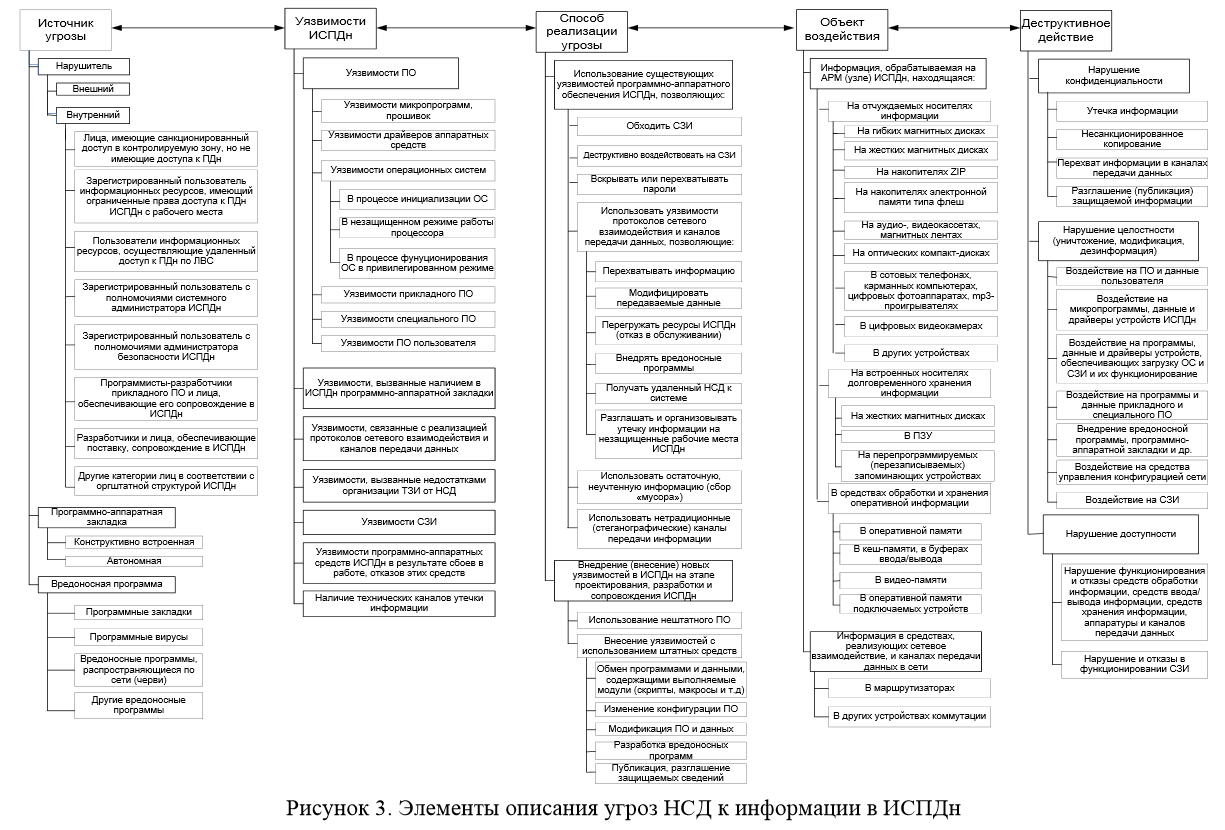

- нормативный документ ФСТЭК «Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных (выписка)»;

- формула угроз НСД с 16 страницы указанного документа (угроза НСД: = <источник угрозы>, <уязвимость программного или аппаратного обеспечения>, <способ реализации угрозы>, <объект воздействия>, <несанкционированный доступ>);

- часть элементов с рисунка 3 «Элементы описания угроз НСД к информации в ИСПДн» на странице 22 указанного документа;

Элементы описания угроз

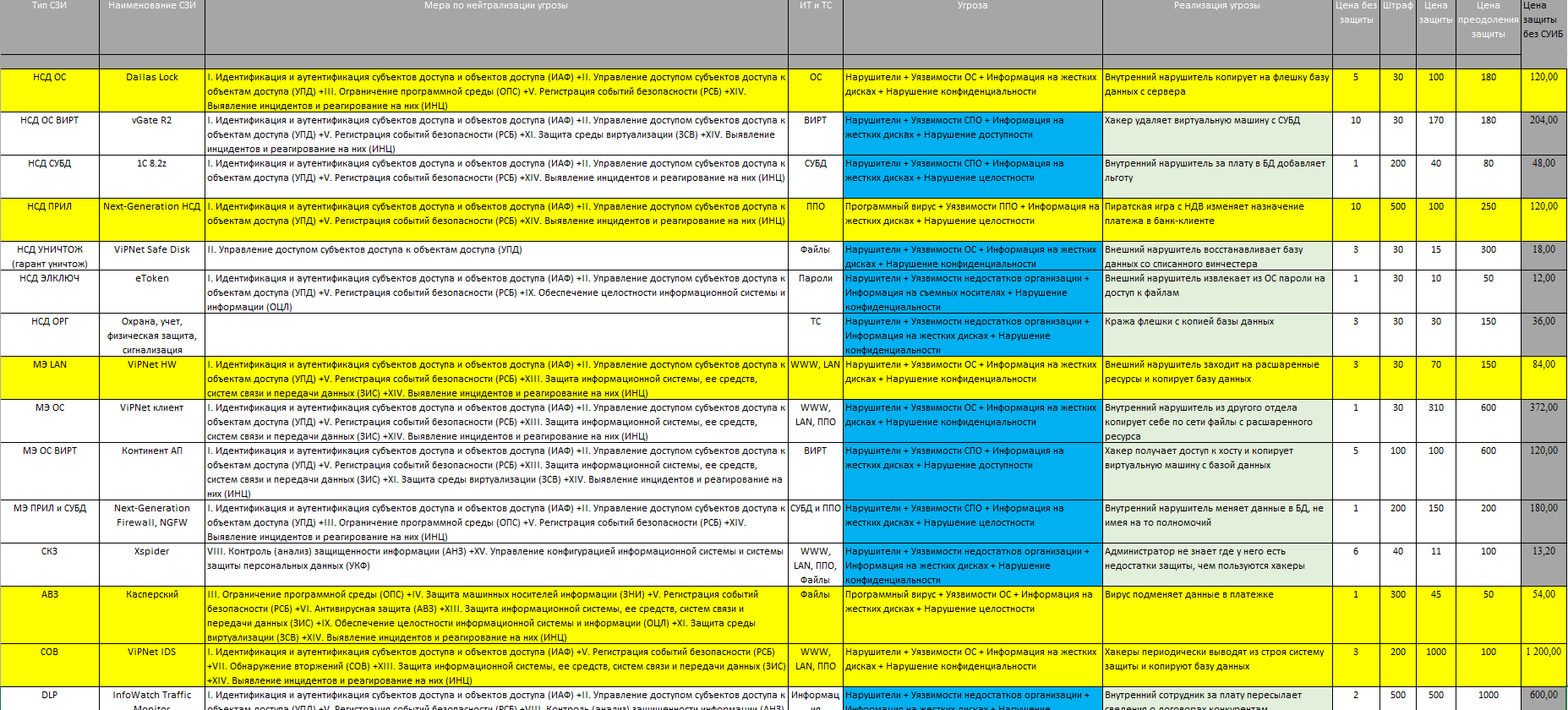

- Приложение №2 к «Требованиям о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах», утвержденным 17 приказом ФСТЭК.

Оговорюсь, что не все задуманное было реализовано и доведено до конца, например, предусматривалось, что обучающиеся должны сами собрать информацию о стоимости средств защиты информации, оценить наносимый урон и «стоимость» атаки. Частично это реализовано на первой странице игры.

Еще несколько допущений:

- все СЗИ «независимы» и нейтрализуют только одну угрозу;

- добавлено воображаемое «Next-Generation НСД», по аналогии с Next-Generation Firewall, которое является навесным СЗИ от НСД уровня приложений или служб;

- количество уязвимостей и сооответственно угроз сокращено ради экономии времени.

Подбор примеров СЗИ осуществлялся из реестра сертифицированных ФСТЭК и ФСБ СЗИ.

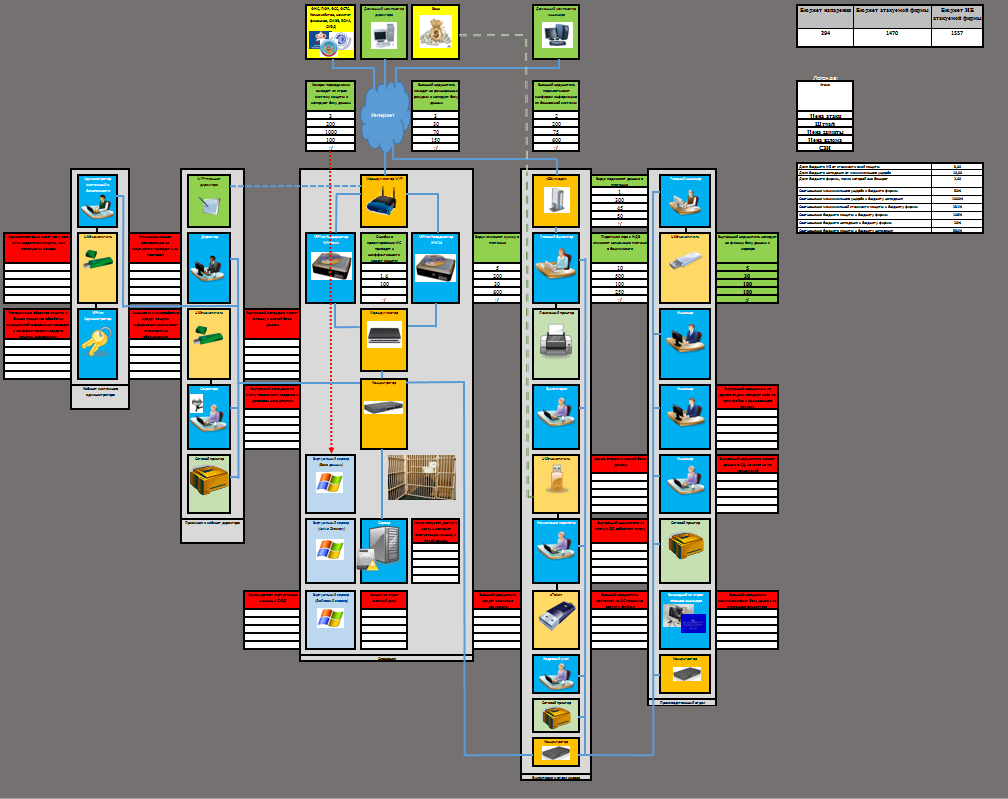

Описание интерфейса

Игра (Zip-архив с Игрой) начинается со знакомства с информационными системами организации, имеющимися уязвимостями, возможными угрозами, способами их реализации и средствами защиты информации.

Тут же приведена информация об имеющихся бюджетах и некоторая аналитическая информация.

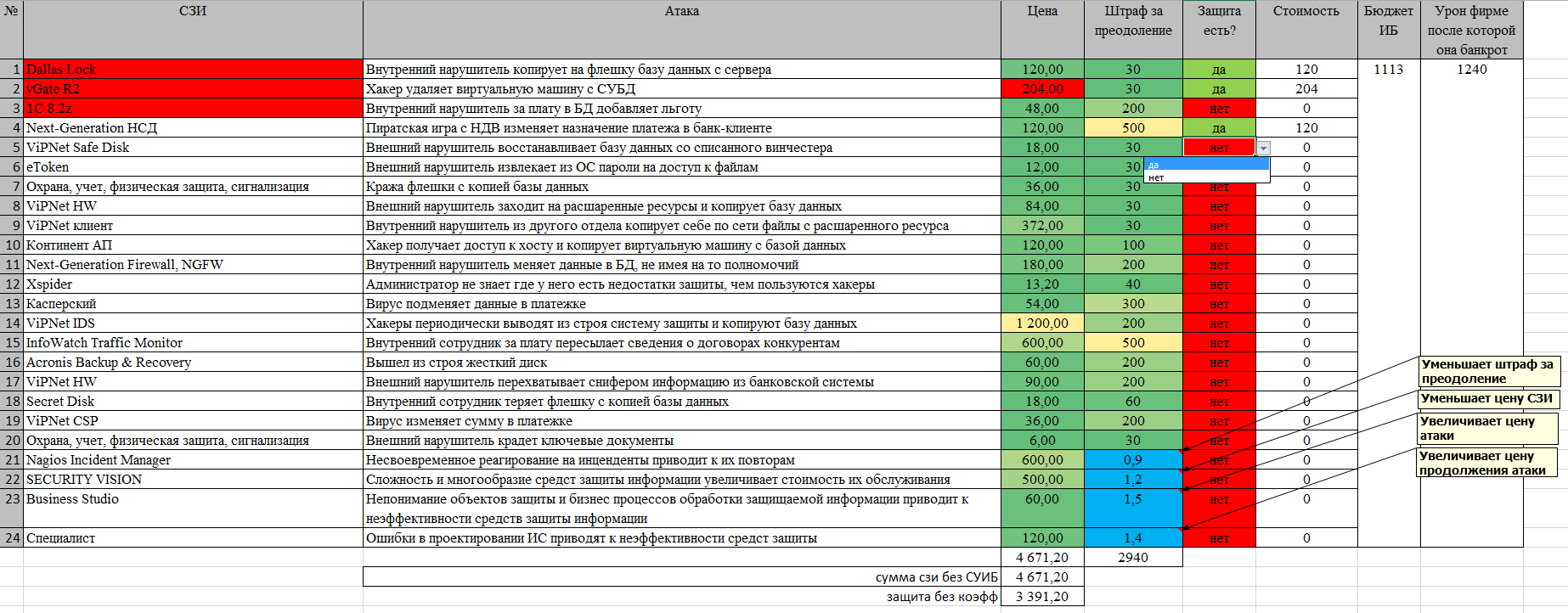

На второй закладке Игры приведены типы СЗИ, примеры реальных СЗИ, «меры» по 17 приказу ФСТЭК, объекты атаки, угрозы, способы их реализации и различные стоимости атак и защиты.

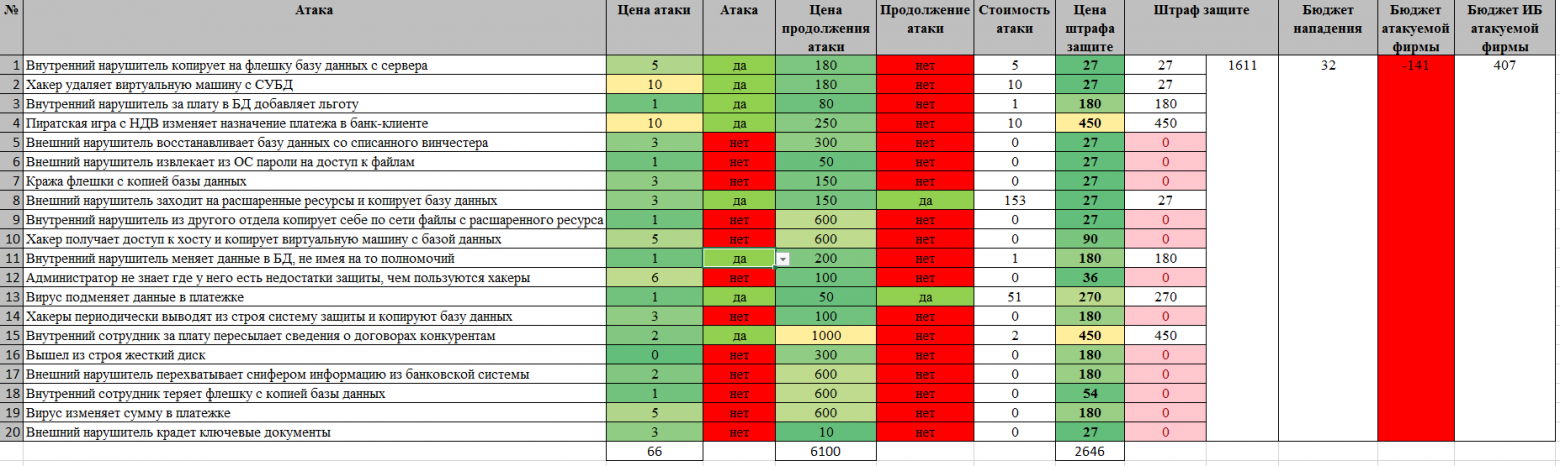

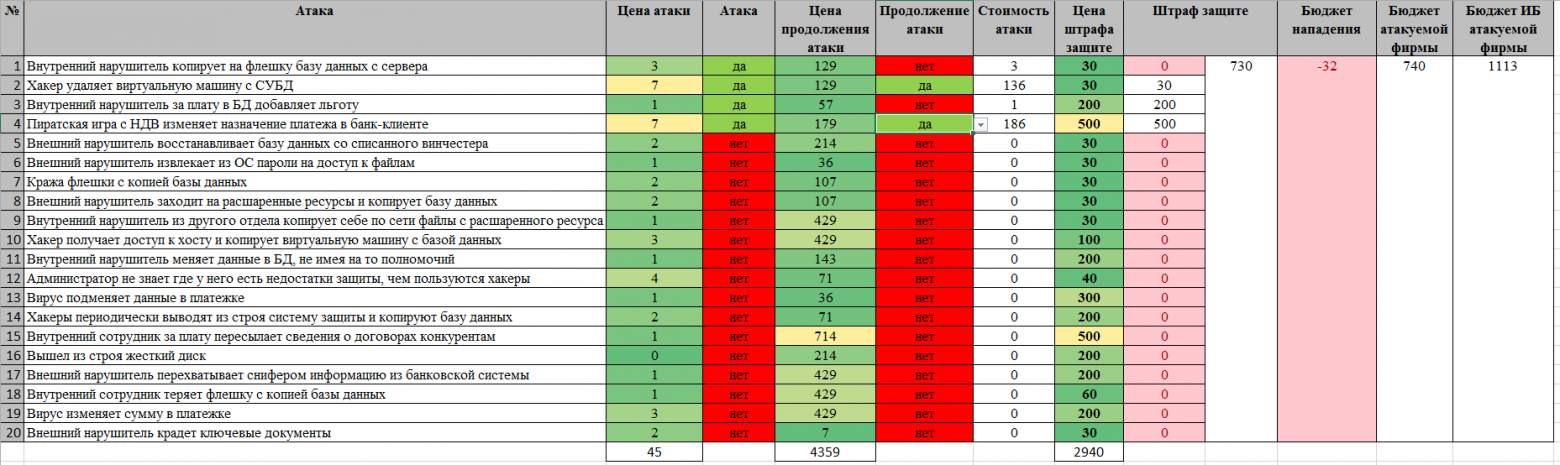

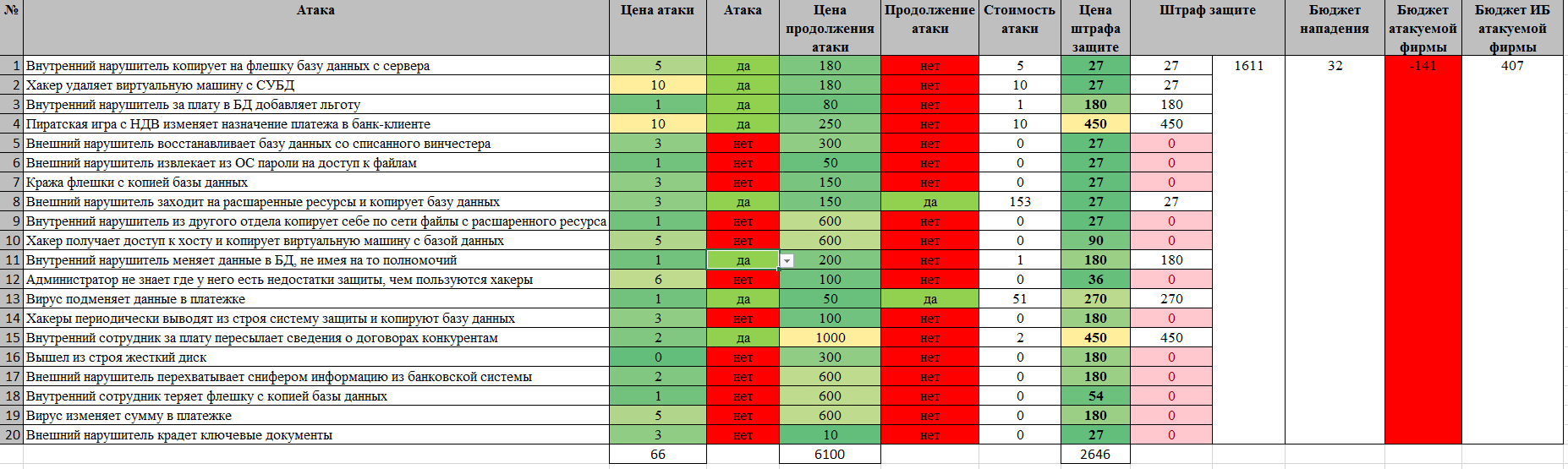

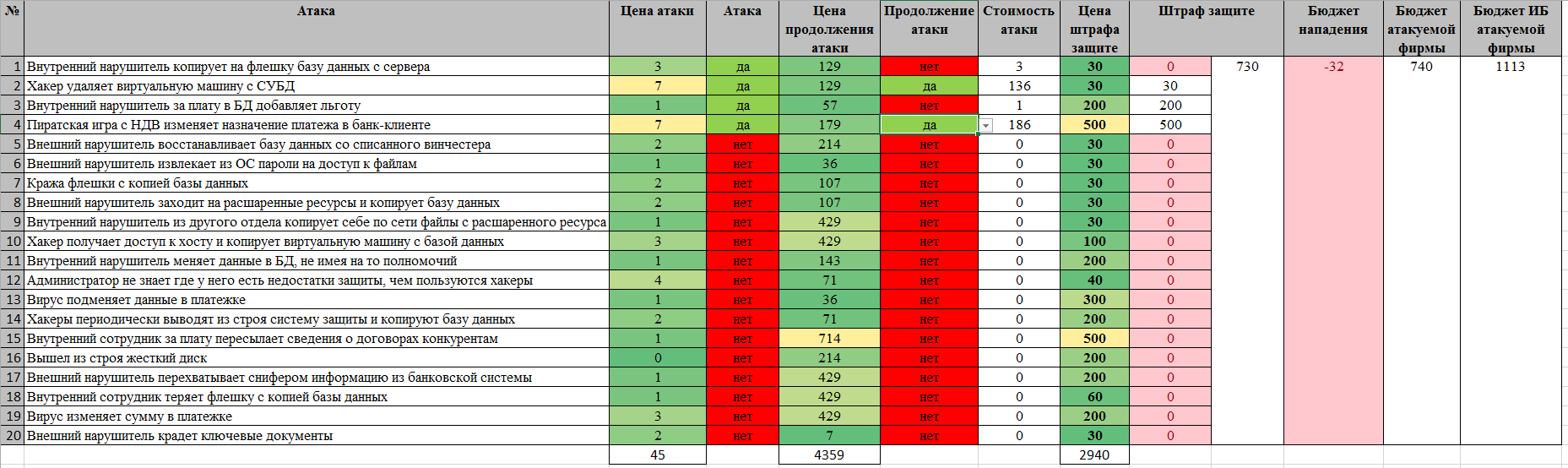

На третьей вкладке представлен интерфейс службы информационной безопасности. «Покупка» СЗИ осуществляется ответом на вопрос в соответствующей строке. Графа «Бюджет ИБ» показывает оставшийся бюджет. Графа «Урон фирме…» показывает оставшийся после хищения бюджет организации.

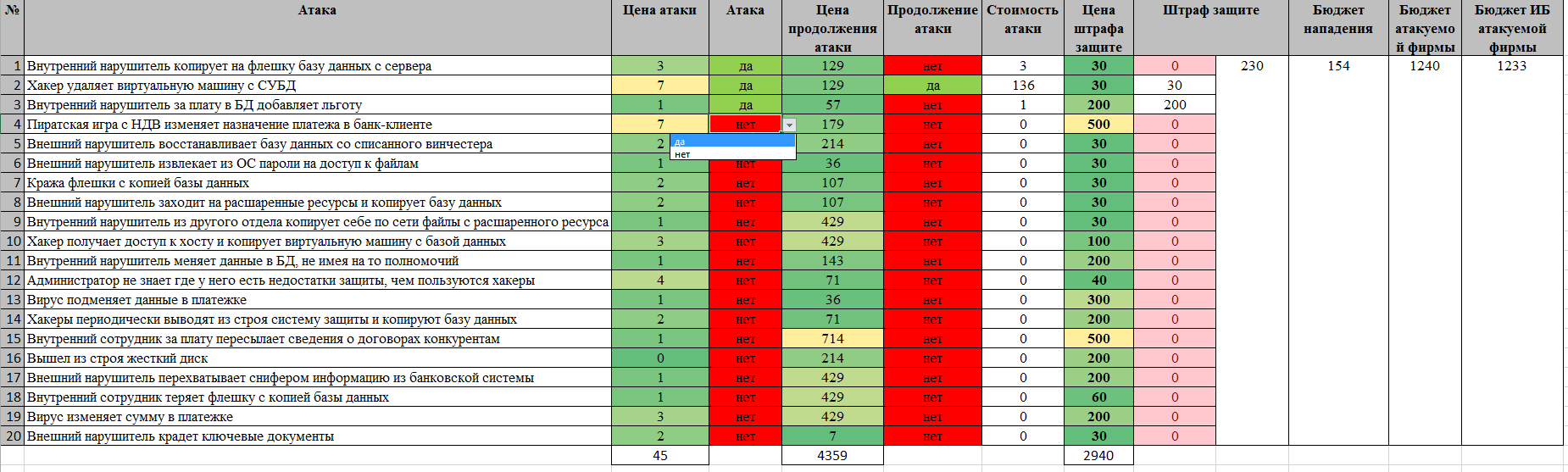

На четвертой вкладке представлен интерфейс «хакера». Он имеет возможность реализовать угрозу, а в случае неудачи затратить значительный бюджет и «взломать» защиту. Продолжение атаки в случае первичного успеха не имеет смысла, не увеличивает урон и бессмысленно увеличивает стоимость атаки. В случае удачной реализации угрозы или взлома защиты в графе «Штраф защите» появляется соответствующее значение ущерба, увеличивается сумма ущерба и уменьшаются соответствующие бюджеты.

Для удобства сортировки все цены подсвечены от желтого к зеленому в сторону уменьшения.

Интерфейс у каждого играющего в общем соответствует имеющейся реальной информации для каждой из ролей.

Все приведенные цены основаны на различных отчетах и сообщениях о реальных взломах, моей экспертной оценке и реальных розничных стоимостях СЗИ (с некоторыми обобщениями и деленные на 1000). Отмечу, что указанные цифры не подбирались и не корректировались – после их внесения в Игру корректировались только соотношения выделяемых бюджетов.

Примеры проигрышей

Так выглядит проигрыш организации.

Так выглядит проигрыш нападающего.

Так выглядит проигрыш организации.

Так выглядит проигрыш нападающего.

Правила игры и варианты

Предусматривалось 2 варианта игры:

- защищающиеся приобретают все СЗИ в рамках своего бюджета, после этого нападающие пытаются «разорить» организацию до победы или исчерпания своего бюджета (продолжение атаки не считается отдельным ходом и может быть осуществлено в любой момент игры во время хода нападающего);

- защищающиеся приобретают 3 СЗИ подряд, затем нападающий и обороняющиеся делают по очереди по одному ходу, в случае исчерпания бюджета защищающимися, атакующий ходит подряд до выигрыша или исчерпания своего бюджета (при этом случае удачной атаки (СЗИ подсвечивается красным) применение защиты по этой строке запрещается).

В обоих вариантах нападающий не должен видеть интерфейс защищающихся.

В реальной учебной обстановке Игра проходила следующим образом:

- выбирался один студент, играющий роль «хакера»;

- остальные студенты играли роль отдела ИБ организации, из них выбирался руководитель отдела, чье слово являлось окончательным в определении следующего шага;

- выбор и переключение интерфейсов осуществлялся преподавателем;

- атакующий выходит из класса и защищающиеся принимают решение о защите, преподаватель вносит решения, переключает интерфейс и вызывает нападающего;

- нападающий делает свой ход или ходы и во втором варианте Игры опять покидает класс.

По итогам Игры в обязательном порядке учащиеся должны сделать обобщающие выводы, например, о наличии очень дорогих взломов или соотношении бюджетов.

Результаты

Вовлеченность в игру была почти стопроцентная. Студенты, а потом и реально работающие специалисты (ради сравнения стратегий мы дали поиграть и им) играли с огромным интересом, подбирали стратегии, спорили, играли в команде, определялись лидеры.

После большого количества игр у игроков возникает вопрос о выводе универсальной стратегии, гарантирующей выигрыш или желание «улучшить» Игру.

Этот момент является ключевым в переходе от игры к обучению профессиональным дисциплинам, которые позволяют решать (реальные) ситуации, смоделированные Игрой наилучшим образом:

- теорию рисков;

- теорию игр;

- базы данных;

- программирование;

- моделирование;

- моделирование ситуаций

- теорию вероятности;

- теорию сбора и анализа информации;

- статистику;

- метрологию;

- микроэкономику;

- проектный и процессный менеджмент.

Выбранный проблемно-игровой прием по итогам множественных экспериментов признан удачным и взят на вооружение преподавательским составом.

Кроме указанного применения (роли, модель, мотивация, постановка проблем, наглядный показ сложности и объемности задач ИБ) этот прием может использоваться в работе над дипломными работами или диссертациями, в том числе при определении их тем – направлений научно-практических исследований.

Применимость модели во вне учебной деятельности

Результаты использования Игры натолкнули на несколько возможных не учебных ситуаций ее использования:

- в случае разработки Игры под конкретную информационную систему реальной организации и ее усложнения (увеличения объема используемых уязвимостей и угроз) можно получить модель, достаточно точно описывающую реальную ситуацию с обеспечением информационной безопасности, что в свою очередь позволит проводить тренировки (киберучения) и имитационное тестирование системы защиты информации, оценивать риски и проверять такие оценки, обосновывать бюджеты отделов информационной безопасности;

- проводить комплексное тестирование нормативных документов (так попытка совместить «уязвимости» и «объекты атаки» с «угрозами, «угрозы» с «мерами», а потом с их реализацией через нормативные требования к СЗИ и попытка подбора реальных СЗИ к этим требованиям, показали реальную невозможность совершения этого процесса в полном объеме без каких-либо упрощений и допущений, снижающих объем и, следовательно, сложность получающейся системы, и ведущий к пропуску применяемых в реальности способов несанкционированного доступа к информации).

Развитие игровой модели

И, как обычно, призову к развитию описанного приема и к написанию Игры на «нормальных» языках программирования. Забегая вперед, скажу, что указанный прием планируется использовать как проблемно постановочный с переходом к реализации указанной схемы информационной системы, системы защиты информации и системы «добывания» информации в практических и лабораторных работах по специальности «Информационная безопасность».

Ссылка на Zip-архив с Игрой.