Тема паролей не отпускает. К недавним утечкам из LinkedIn добавились новые сливы из Вконтакта, Twitter, Tumblr и MySpace. У Марка Цукерберга взломали Твиттер и Пинтерест, выяснилось что пароль был «dadada», и это конечно эпик фейл.

Тема паролей не отпускает. К недавним утечкам из LinkedIn добавились новые сливы из Вконтакта, Twitter, Tumblr и MySpace. У Марка Цукерберга взломали Твиттер и Пинтерест, выяснилось что пароль был «dadada», и это конечно эпик фейл. Действительно, "астрологи объявили месяц утечек". Отчасти это может быть связано с действиями одного хакера, который сливает в дарквеб не самые свежие, но объемные базы, недорого. Не меньшую роль играют и профильные СМИ: если осенью прошлого года все копали до изнеможения тему шифрования, зимой — высказывались про кейс Apple и ФБР, то сейчас особое внимание уделяется паролям — так уж работает инфопространство.

Но тема важная. Arstechnica подсчитала, что за последний месяц слили более 600 миллионов паролей. Да, это действительно не самые свежие взломы, но аудит паролей стоит провести. Особенно тому легиону людей, у которых пароль 123456. Всем остальным можно ориентироваться на разумный срок смены паролей с интервалом максимум в два года, лучше чаще (исходя из типичного возраста слива в 4 года). Как защититься тоже понятно, непонятно как наконец начать это делать. Варианты улучшения ситуации обсудили в комментариях к предыдущей серии. Мой подход по убыванию надежности: (1) Менеджер паролей и одноразовые пароли везде (2) Сложные и разные пароли на критических сервисах (Основные соцсети, платежные системы) (3) Менее сложные и проще запоминаемые пароли с вариациами на некритичных сервисах (форумы и прочее). И конечно двухфакторная авторизация везде, где только можно.

Предыдущие выпуски сериала доступны по тегу.

TeamViewer исключает взлом собственных серверов, пользователи жалуются на перехват удаленного доступа

Новость.

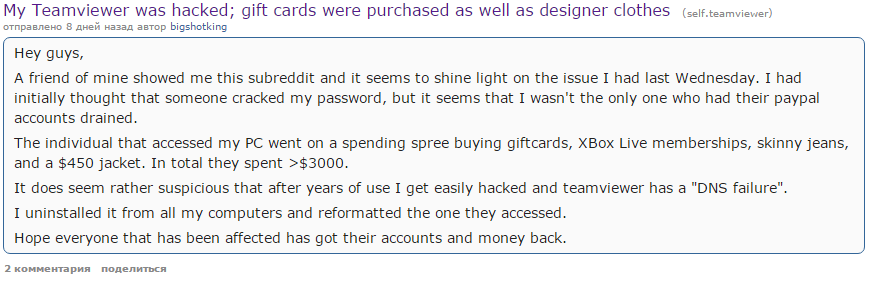

Предположим, в одной из многочисленных утечек есть ваш пароль, но старый, который давно не используется в конкретном сервисе. Все хорошо? Да, если вы не имеете привычку защищать разные сервисы одним и тем же паролем, и забывать, где еще такой пароль может использоваться. Судя по всему, что-то похожее произошло у пользователей сервиса удаленного доступа к компьютерам (и даже умным телевизорам) TeamViewer: они массово начали жаловаться на угон аккаунтов. А удаленный доступ к домашнему или рабочему компьютеру — это золотой ключик почти ко всем данным. У одной из жертв так и произошло: через TeamViewer получили доступ к PayPal, купили карточку для Xbox и штанишки.

Естественно, пользователи склонны обвинять во всех грехах TeamViewer, тем более что утечка совпала (совпала ли?) с DDoS-атакой на серверы компании. Но организаторы сервиса против: утечки на их стороне не было. Трой Хант, владелец сайта Haveibeenpwned — агрегатора данных о «слитых» учетных записях — склонен видеть прямую связь между массовыми утечками и взломом TeamViewer. Просто берут e-mail и пароль из слитых баз и подбирают их к другим сервисам. Добро пожаловать в новую суровую реальность. Точнее не новую. Но все равно велкам!

У Lenovo (опять) критическая уязвимость в сервисном ПО

Новость. Еще новость с деталями уязвимости. Advisory Lenovo.

Компания Lenovo рекомендует удалить приложение Accelerator, предназначенное «для ускорения запуска утилит Lenovo». Как выяснилось, встроенный в приложение модуль обновления ПО регулярно обращается к серверу, не используя никаких мер защиты. В результате становится возможным подменить ответ от сервера и подсунуть вместо легитимного обновления вредоносное ПО. Уязвимость оказалась настолько серьезной, что решение предлагается единственное и самое радикальное: удалить приложение, вручную или с помощью специальной утилиты.

Это далеко не первая новость об уязвимостях в фирменном ПО Lenovo. Ранее в этом году в файлообменной утилите ShareIT нашли вшитый пароль. Еще раньше обнаружили дыру в Lenovo System Update — утилите обновления драйверов и ПО для ноутбуков корпоративной линейки. Фрустрации пользователям добавляет и тот факт, что речь обычно не идет о жизненно-важных утилитах, скорее о дополнительно-навязанном bloatware.

Как я уже писал ранее, нельзя говорить о том, что у Lenovo все плохо, в то время как у других вендоров все замечательно. Источником новости стало исследование компании Duo Security, где помимо Lenovo досталось Acer, Asus, Dell и HP. Примечательно, что ПО Lenovo Solution Center, которое ставится на корпоративные ноутбуки и ПК, с серверами обновлений общается с соблюдением всех мер предосторожности, в отличие от аналога для консьюмерских моделей. Как бы то ни было, реакция Lenovo оказалась быстрой и корректной: наличие проблемы отрицать не стали и предложили решение (пусть и невыгодное для себя).

Что еще произошло:

Серьезная уязвимость в NTP обнаружена и запатчена.

Новые уязвимости в Android, снова в Mediaserver.

Патч серьезной уязвимости в Chrome, провинился встроенный просмотрщик PDF.

Intel предложила аппаратную реализацию защиты от эксплойтов. Интересный подход к решению очень древней и очень опасной проблемы.

Древности:

Древности:«Clock»

Опасный вирус. Поражает Boot-сектора дискет при обращении к ним и MBR винчестера при загрузке с зараженной дискеты. В зависимости от своего внутреннего счетчика перезагружает компьютер или меняет настройку винчестера (на тех контроллерах, где это возможно). Перехватывает int 8, 13h.

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 21.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.