Третья и заключительная часть, касающаяся возможности проведения бесплатного аудита безопасности сети с помощью Check Point Security CheckUP. Если вы пропустили прошлые части:

Закончив установку и инициализацию мы можем приступить к самой настройке. Далее будет следовать большое кол-во картинок. Если же вам лень читать, то можете подписаться на наш YouTube канал, где в скором времени появится видео инструкция по CheckUP.

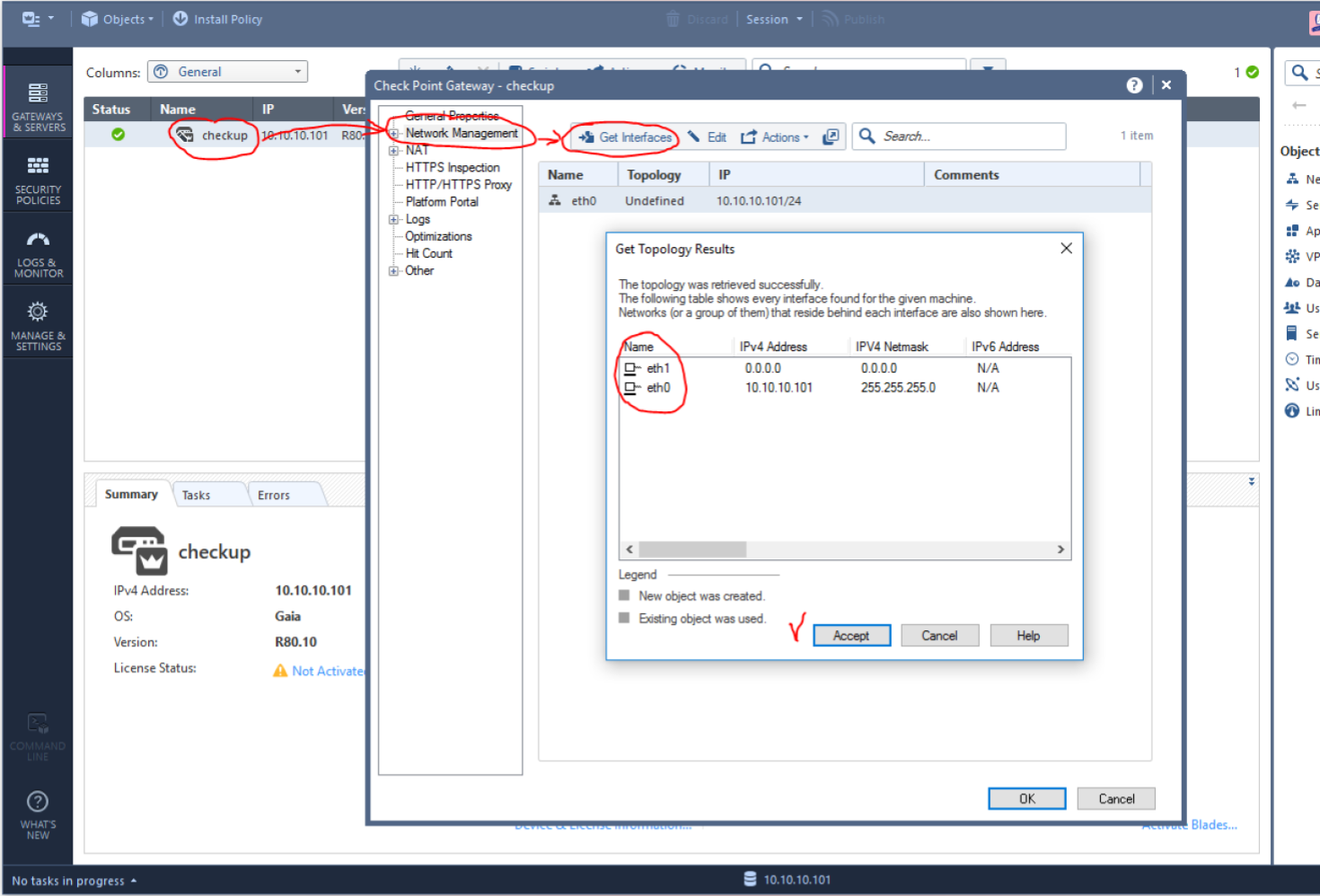

Первым делом необходимо поправить топологию сети, как это показано на рисунке ниже. У нас должно появится два интерфейса.

Далее мы должны определить первый интерфейс (который используется для управления и выхода в интернет) как Internal, включить антиспуфинг в режим detect и отключить логирование (дабы не захламлять отчет):

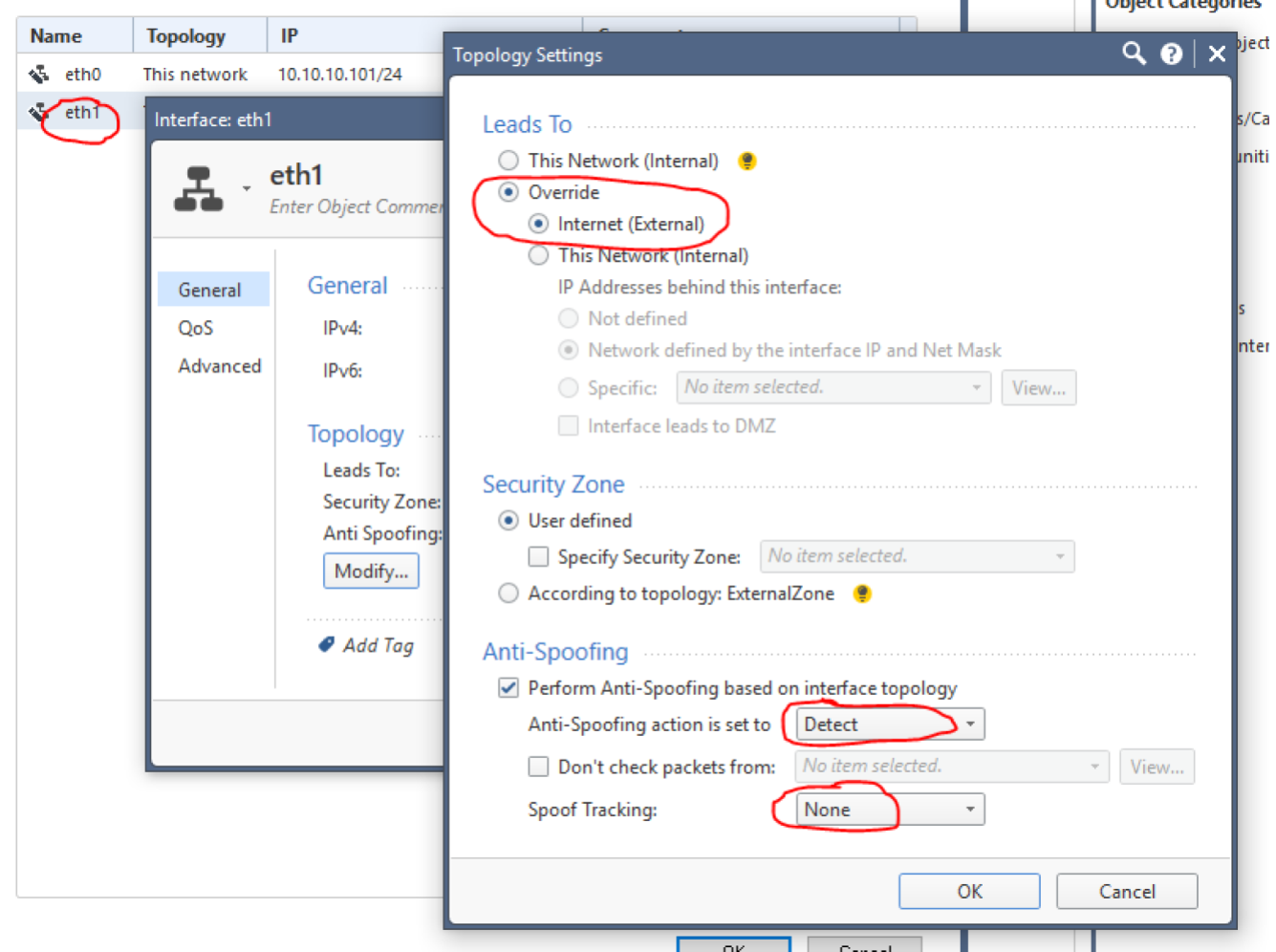

Второй же интерфейс мы обязательно определяем как External с аналогичными настройками антиспуфинга.

В итоге должно получиться следующее:

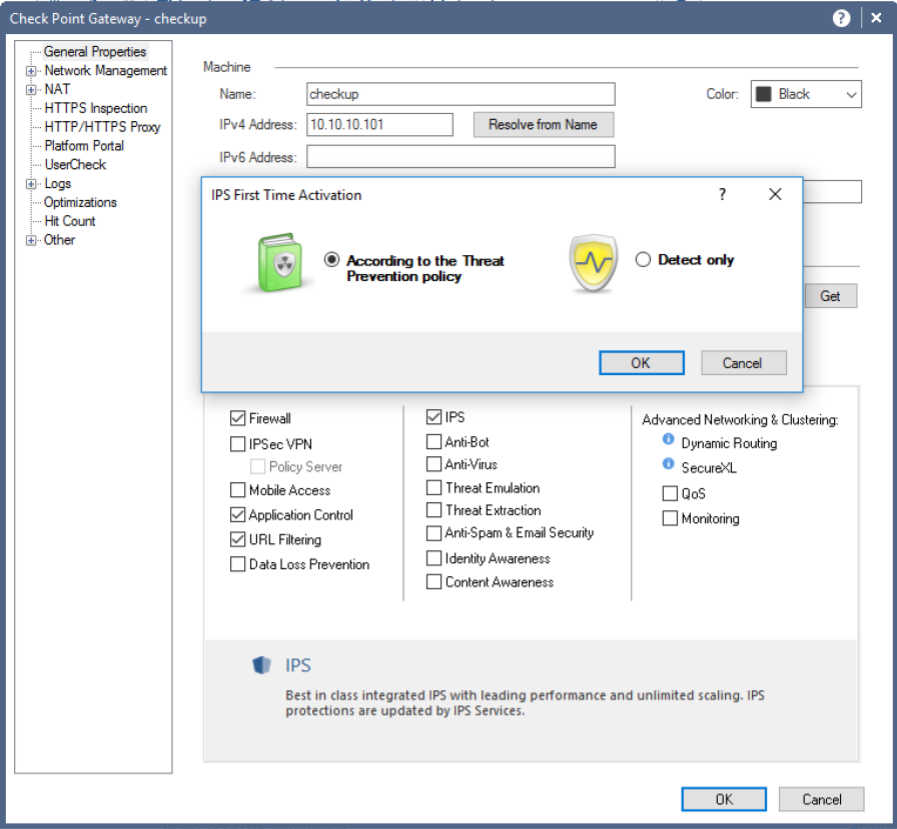

Теперь можно переходить к включению блейдов. Для этого двойным кликом открываем свойства шлюза и начинаем галочками отмечать нужные блейды (Application Control, URL Filtering, IPS...):

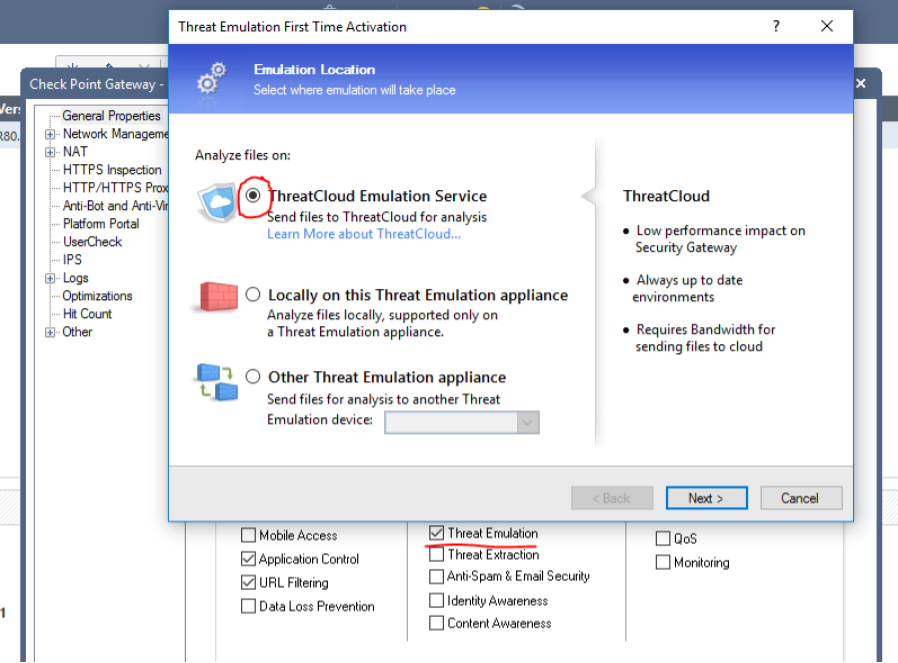

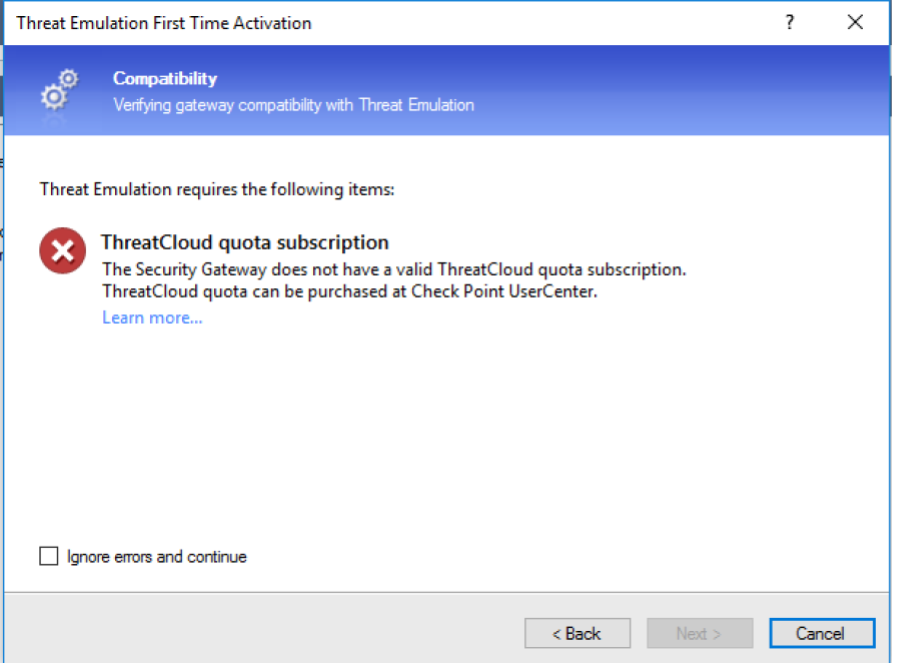

Если же вы попытаетесь включить Threat Emulation

то обнаружите ошибку:

К сожалению Trial режим на 15 дней не включает функцию облачной песочницы (Threat Emulation). Если данная функция очень нужна, то можно запросить демо-лицензию на месяц.

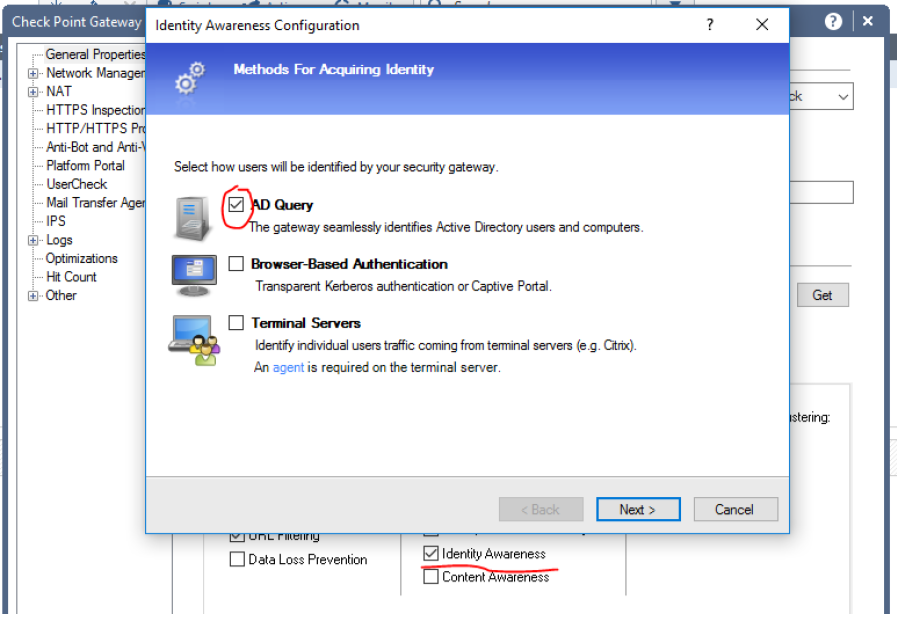

Для идентификации пользователей (именно username, а на ip-адреса) необходимо настроить интеграцию с AD с помощью блейда Identity Awareness

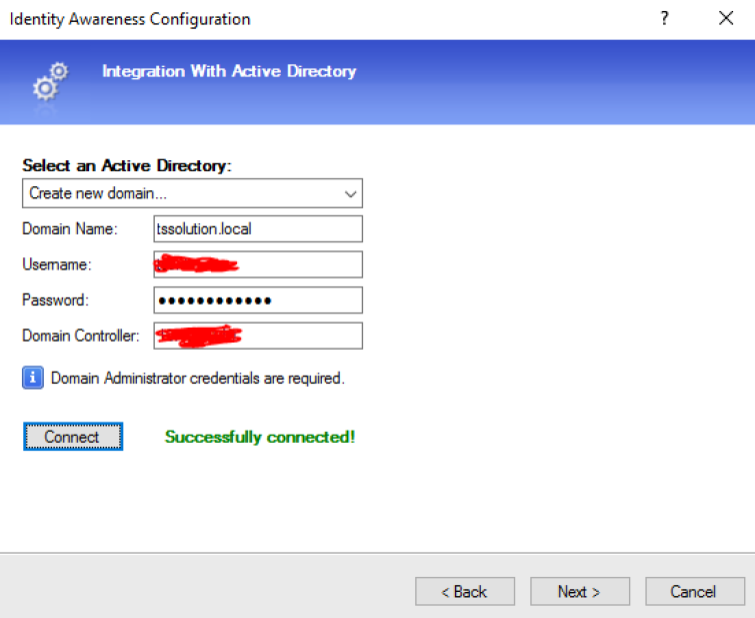

Для этого используется учетная запись с админскими правами. Фактически Check Point подключается к серверу AD и выгребает логи связанные с аутентификацией пользователей, после чего он может сопоставить пользователя и его ip-адрес. Указав домен, учетные данные и ip-адрес AD сервера мы должны успешно подключиться:

Включив нужные фаервольные блейды (Network Security) мы можем перейти на вкладку Management и включить блейд Smart Event:

Именно этот блейд позволяет генерировать комплексные отчеты.

После этого не забудьте нажать Ok, а не просто закрыть окошко. Теперь можно перейти к настройки некоторых блейдов. Начнем с Application Control. Укажите настройки в соответствии с картинкой ниже:

Тоже самое сделайте для блейда Threat Prevention:

Теперь можно перейти к настройкам политик. Начнем с обычных фаервольных. Естественно разрешаем весь трафик и ВЫКЛЮЧАЕМ логирование. Данные логи абсолютно не интересны в отчете и лишь увеличивают нагрузку на устройство при их обработке:

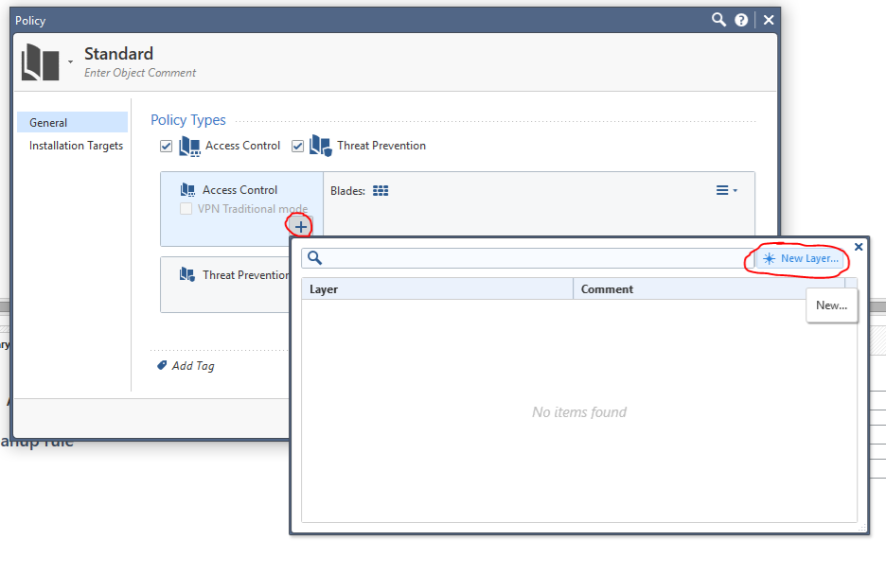

Теперь Application Control и URL filtering. По умолчанию данная политика отсутствует (в отличии от R77.30) и чтобы это исправить, нужно сначала их включить. Делается это следующим образом:

Добавляем новый Layer:

с именем Apllication и отмечаем только один блейд:

Должно получиться следующее:

Теперь в политиках появилось Application. Разрешаем весь трафик:

И обязательно включаем Detaild Log и Accounting:

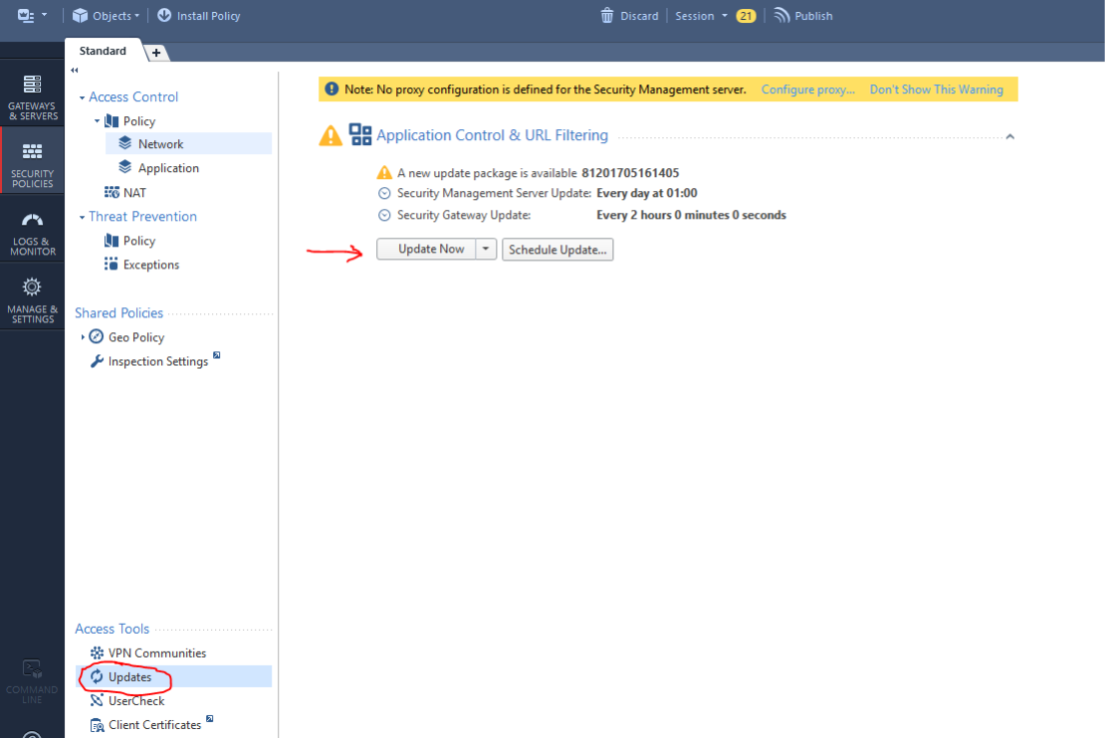

Затем можем попробовать обновить базы:

Процесс обновления будет отображаться в левом нижнем углу. Дождитесь его окончания:

Теперь можно перейти к настройкам политики Threat Prevention. По умолчанию устанавливается дефолтная политика с профилем Optimized:

Необходимо поправить настройки. Двойным кликом открываем свойства профиля и выставляем все в режим Detect (нет смысла в Prevent на копии трафика):

В настройках Ативируса включаем «глубокое» сканирование и проверку архивов:

В настройках Threat Emulation (если вы получили лицензию) включаем эмулирование для всех поддерживаемых файлов:

При нажатии Ok, нам предложат сохранить профиль под новым именем:

Сохранив, выставляем его в политиках Threat Prevention (правой кнопкой мыши по профилю):

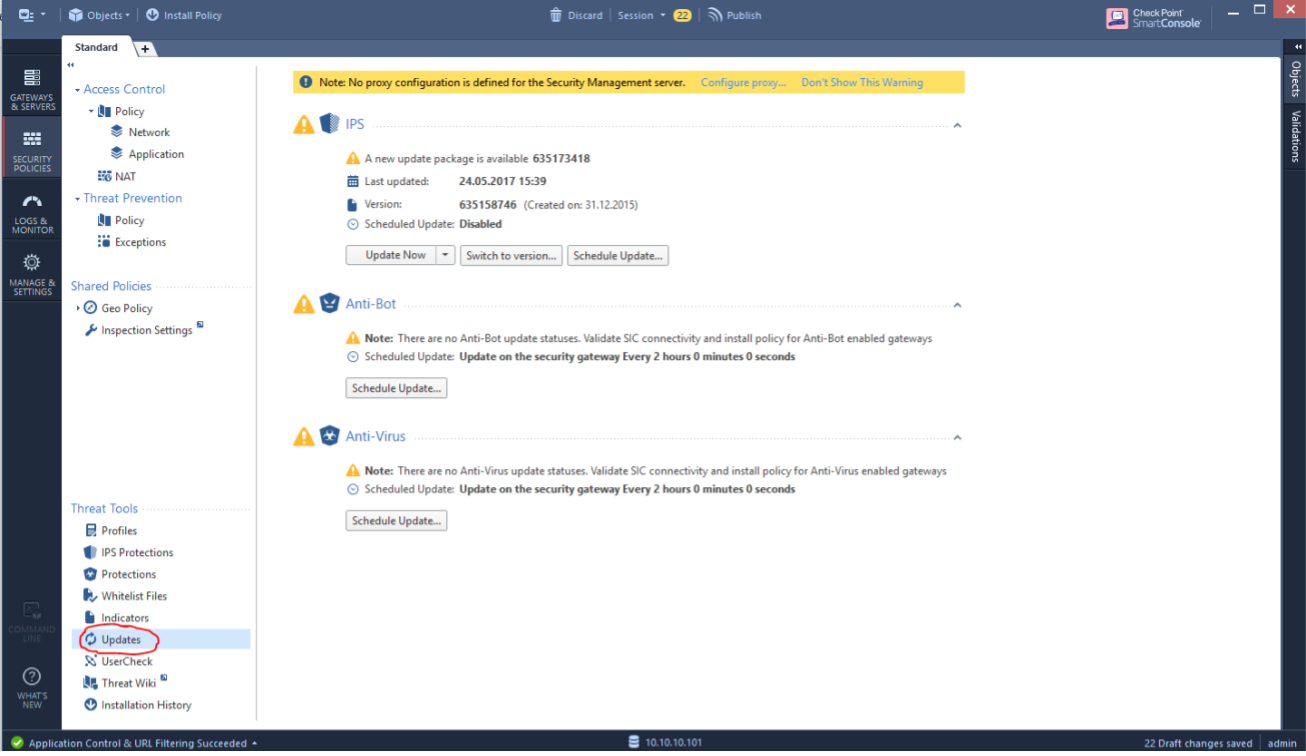

Теперь можно перейти в раздел Updates и попробовать обновить IPS и другие блейды:

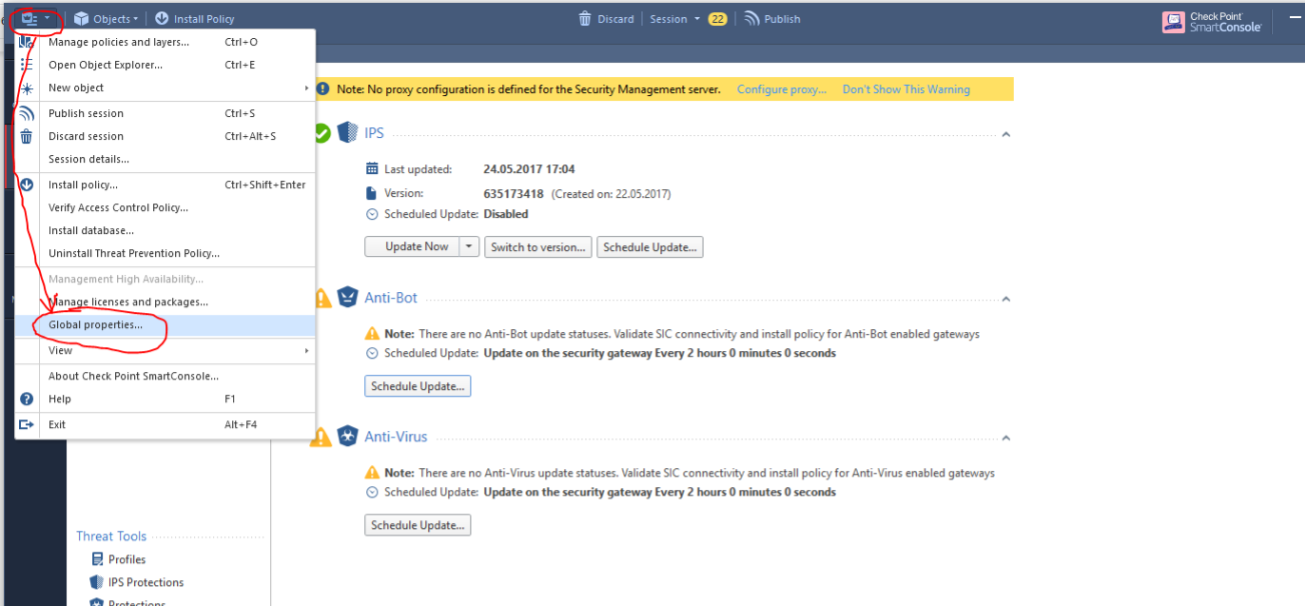

Кроме того, нужно зайти в глобальные свойства Check Point:

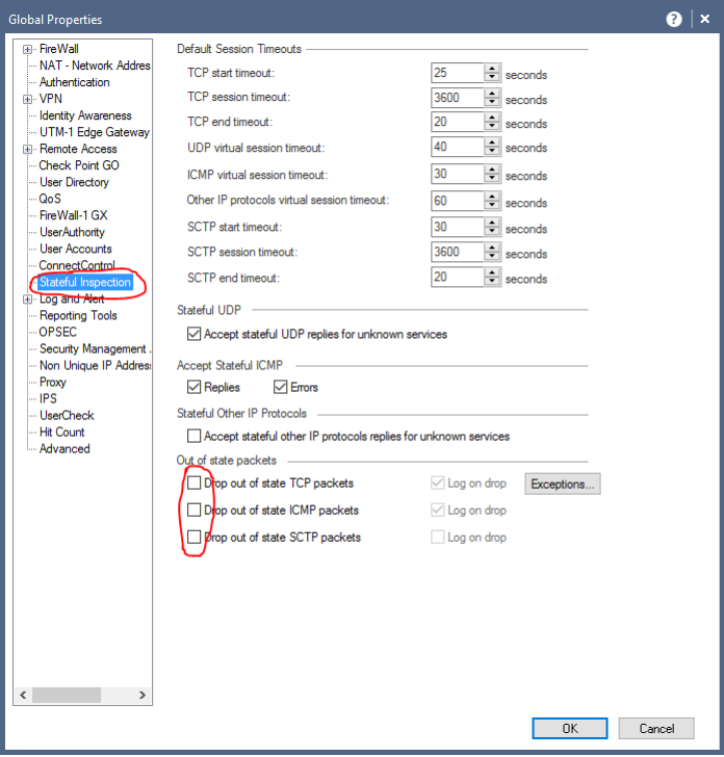

И отключить Drop-ы, как на картинке ниже:

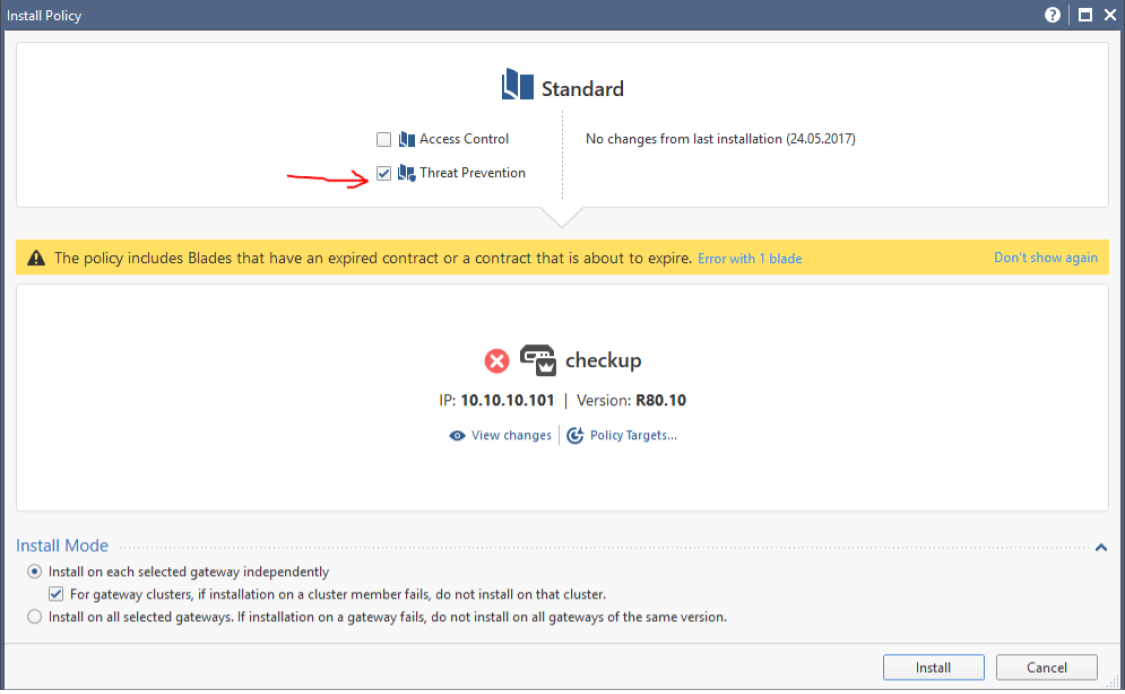

Теперь необходимо проинсталлировать политики. Нажимаем Install Policy:

И сначала отмечаем только Access Control (Threat Prevention не установится без этой политики):

После успешной установки еще раз нажимаем Install Policy и выбираем уже только Threat Prevention:

Готово! Если вы правильно настроили SPAN-порт, то Check Point уже должен начать обрабатывать трафик. Чтобы убедиться в этом можно перейти во вкладку Logs & Monitor и отфильтровать логи например по блейду Apllication Control:

Если все хорошо, то оставьте логирование хотя бы на один день, после чего можно будет посмотреть статистику нажав на New Tab — Reports — Security CheckUP Advanced

Должно получиться следующее:

Данный отчет вы сможете скачать в PDF формате, при этом есть возможность сделать отчет анонимным, т.е. исключить параметры, по которым можно идентифицировать вашу организацию.

Желательное время для сбора статистики — две недели. Пример отчета можно посмотреть здесь.

Вот таким «нехитрым» образом можно провести экспресс анализ безопасности вашей сети. Искренне надеемся, что данная информация кому-то пригодится. Если возникнут вопросы то можете смело обращаться. Повторюсь, в скором времени на нашем канале будет выложена видео инструкция.